Содержание

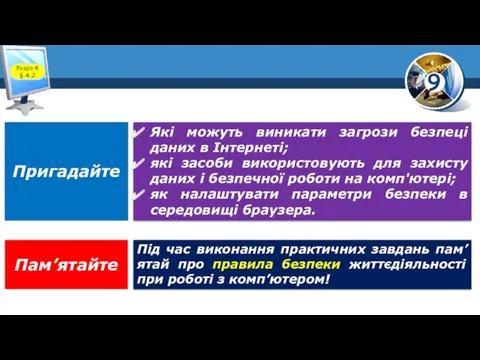

- 2. Розділ 4 § 4.2 Під час виконання практичних завдань пам’ятай про правила безпеки життєдіяльності при роботі

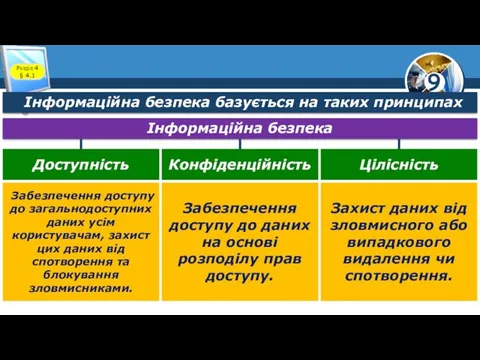

- 3. Розділ 4 § 4.1 Інформаційна безпека базується на таких принципах Інформаційна безпека Доступність Конфіденційність Цілісність Забезпечення

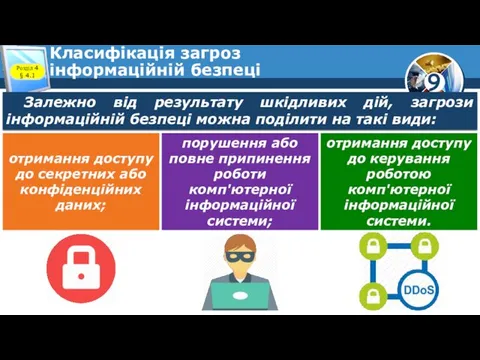

- 4. Класифікація загроз інформаційній безпеці Розділ 4 § 4.1 Залежно від результату шкідливих дій, загрози інформаційній безпеці

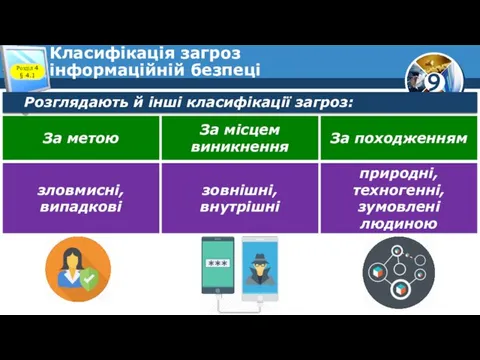

- 5. Класифікація загроз інформаційній безпеці Розділ 4 § 4.1 Розглядають й інші класифікації загроз: За метою За

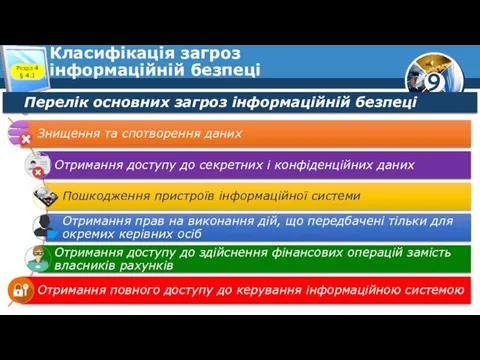

- 6. Класифікація загроз інформаційній безпеці Розділ 4 § 4.1 Перелік основних загроз інформаційній безпеці

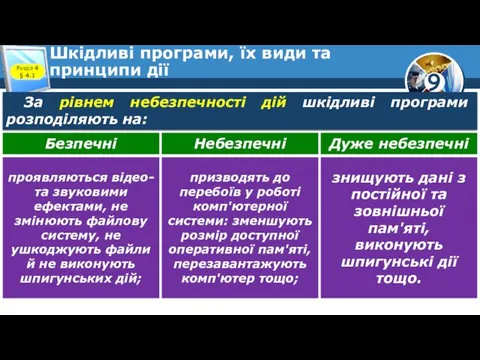

- 7. Шкідливі програми, їх види та принципи дії Розділ 4 § 4.1 За рівнем небезпечності дій шкідливі

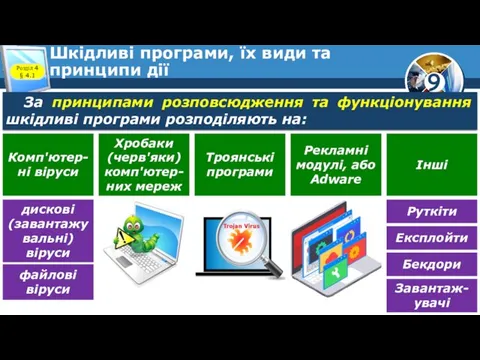

- 8. Шкідливі програми, їх види та принципи дії Розділ 4 § 4.1 За принципами розповсюдження та функціонування

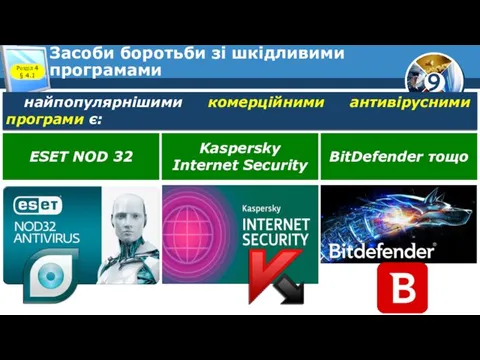

- 9. Засоби боротьби зі шкідливими програмами Розділ 4 § 4.1 найпопулярнішими комерційними антивірусними програми є: ESET NOD

- 10. Засоби боротьби зі шкідливими програмами Розділ 4 § 4.1 Майже не поступаються їм за ефективністю безкоштовні

- 11. Засоби боротьби зі шкідливими програмами Розділ 4 § 4.1 Наприклад, Українська антивірусна лабораторія пропонує кілька варіантів

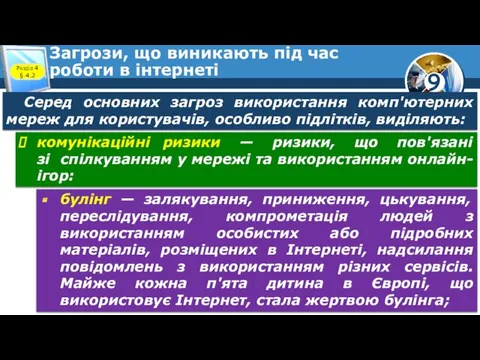

- 12. Загрози, що виникають під час роботи в інтернеті Розділ 4 § 4.2 Серед основних загроз використання

- 13. Загрози, що виникають під час роботи в інтернеті Розділ 4 § 4.2 Продовження… компрометувати — виставляти

- 14. Працюємо за комп’ютером Практична робота Налаштовування параметрів безпеки в середовищі браузера Розділ 4 § 4.2

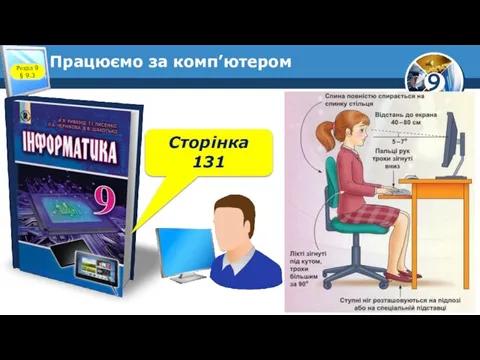

- 15. Працюємо за комп’ютером Сторінка 131 Розділ 9 § 9.3

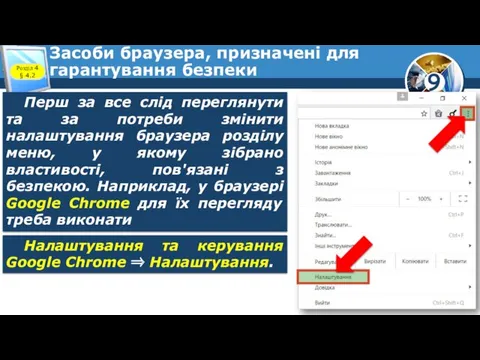

- 16. Засоби браузера, призначені для гарантування безпеки Розділ 4 § 4.2 Перш за все слід переглянути та

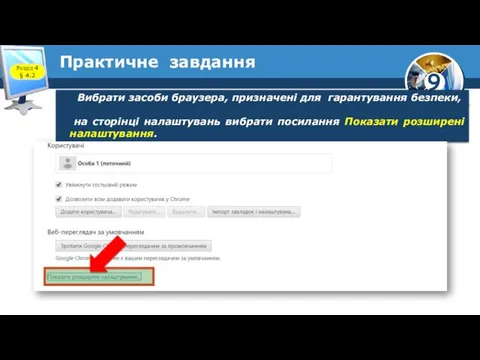

- 17. Розділ 4 § 4.2 Вибрати засоби браузера, призначені для гарантування безпеки, на сторінці налаштувань вибрати посилання

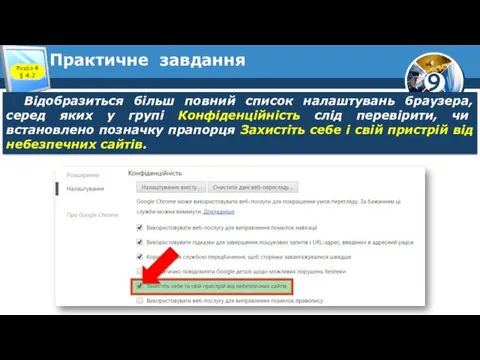

- 18. Практичне завдання Розділ 4 § 4.2 Відобразиться більш повний список налаштувань браузера, серед яких у групі

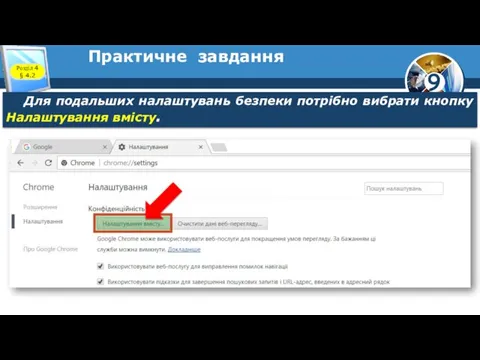

- 19. Практичне завдання Розділ 4 § 4.2 Для подальших налаштувань безпеки потрібно вибрати кнопку Налаштування вмісту.

- 20. Захист від спаму Розділ 4 § 4.2 Ці повідомлення надсилаються користувачам без їхньої згоди на це.

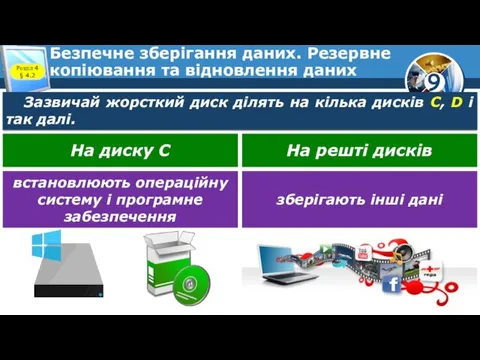

- 21. Безпечне зберігання даних. Резервне копіювання та відновлення даних Розділ 4 § 4.2 Зазвичай жорсткий диск ділять

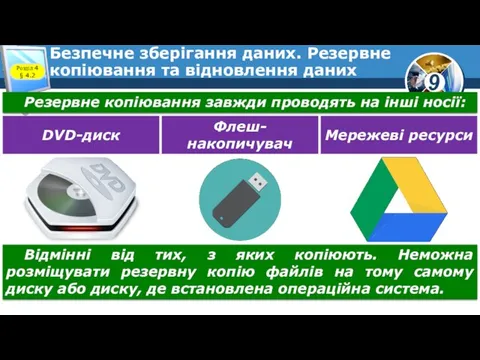

- 22. Безпечне зберігання даних. Резервне копіювання та відновлення даних Розділ 4 § 4.2 Резервне копіювання завжди проводять

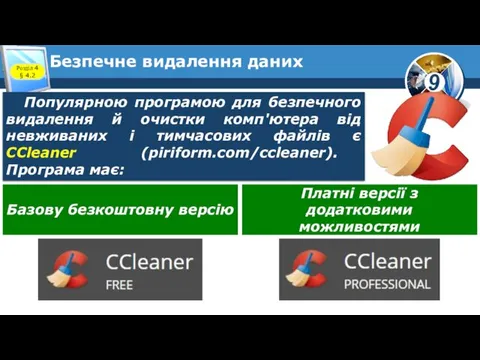

- 23. Безпечне видалення даних Розділ 4 § 4.2 Популярною програмою для безпечного видалення й очистки комп'ютера від

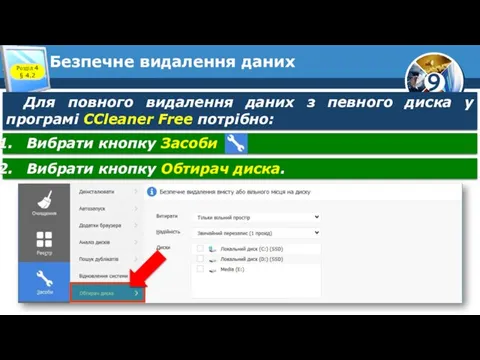

- 24. Безпечне видалення даних Розділ 4 § 4.2 Для повного видалення даних з певного диска у програмі

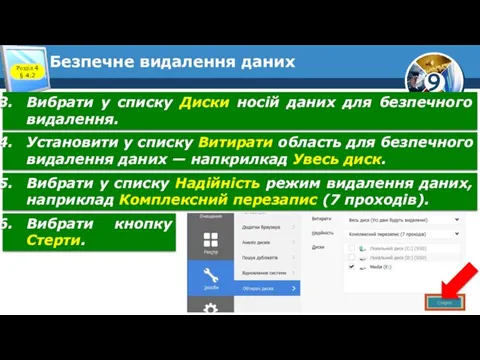

- 25. Безпечне видалення даних Розділ 4 § 4.2 Вибрати у списку Диски носій даних для безпечного видалення.

- 26. Домашнє завдання Проаналізувати § 4.2, ст. 131 Розділ 9 § 9.3

- 28. Скачать презентацию

Семинар для воспитателей Интонационная сторона речи дошкольников

Семинар для воспитателей Интонационная сторона речи дошкольников Интеллектуальная игра Брей-ринг

Интеллектуальная игра Брей-ринг Компьютерно -игровая зависимость и её профилактика.

Компьютерно -игровая зависимость и её профилактика. Игра-викторина. Вопросики

Игра-викторина. Вопросики Теплоэнергетика технологии обжига известняка во вращающихся печах

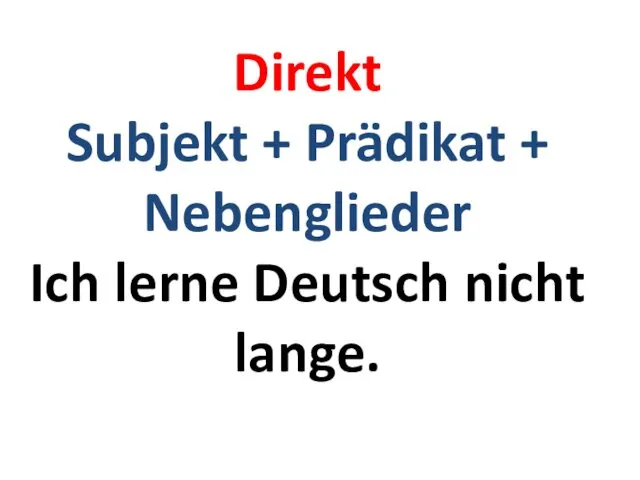

Теплоэнергетика технологии обжига известняка во вращающихся печах Direkt Subjekt + Prädikat + Nebenglieder Ich lerne Deutsch nicht lange

Direkt Subjekt + Prädikat + Nebenglieder Ich lerne Deutsch nicht lange Человек и домашние животные

Человек и домашние животные Электрооборудование общепромышленных установок

Электрооборудование общепромышленных установок Родительское собрание №1. 2 класс

Родительское собрание №1. 2 класс Разработка и исследование регулируемого электропривода механизма подъема лебедки мостового крана грузоподъемностью 50 т

Разработка и исследование регулируемого электропривода механизма подъема лебедки мостового крана грузоподъемностью 50 т Система сбалансированных показателей. Показатели стратегических финансовых направлений

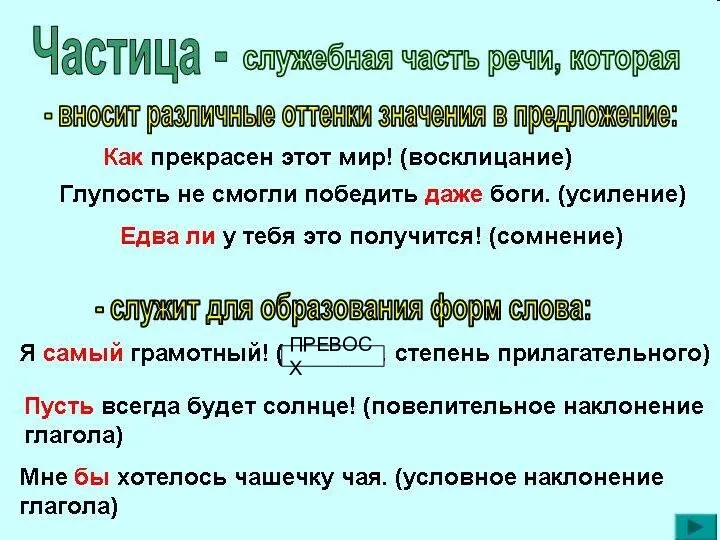

Система сбалансированных показателей. Показатели стратегических финансовых направлений Формообразующие частицы

Формообразующие частицы Эдуард Анатольевич Стрельцов,

Эдуард Анатольевич Стрельцов, Острый и хронический синусит

Острый и хронический синусит Буквы Е, Ё, Ю, Я и их функции в словах

Буквы Е, Ё, Ю, Я и их функции в словах Поверхностное упрочнение стальных деталей

Поверхностное упрочнение стальных деталей Гликоген. Структура. Физические и химические свойства

Гликоген. Структура. Физические и химические свойства Презентація

Презентація Художник и театр

Художник и театр Ванты. вантовые конструкции

Ванты. вантовые конструкции Снятие мерок с фигуры человека

Снятие мерок с фигуры человека История обыкновенных дробей

История обыкновенных дробей Забытая война, посвященный 100-летию начала Первой мировой войны

Забытая война, посвященный 100-летию начала Первой мировой войны Особенности ВНД человека. Познавательные процессы

Особенности ВНД человека. Познавательные процессы Фосфор

Фосфор Совет Лицеистов

Совет Лицеистов Работы учащихся 9 классов ГБОУ СОШ 599 (презентации к уроку)

Работы учащихся 9 классов ГБОУ СОШ 599 (презентации к уроку) Защита у организмов

Защита у организмов