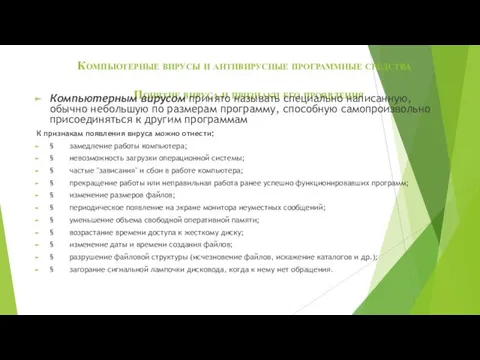

Компьютерные вирусы и антивирусные программные средства

Понятие вируса и признаки его

проявления

Компьютерным вирусом принято называть специально написанную, обычно небольшую по размерам программу, способную самопроизвольно присоединяться к другим программам

К признакам появления вируса можно отнести:

§ замедление работы компьютера;

§ невозможность загрузки операционной системы;

§ частые "зависания" и сбои в работе компьютера;

§ прекращение работы или неправильная работа ранее успешно функционировавших программ;

§ изменение размеров файлов;

§ периодическое появление на экране монитора неуместных сообщений;

§ уменьшение объема свободной оперативной памяти;

§ возрастание времени доступа к жесткому диску;

§ изменение даты и времени создания файлов;

§ разрушение файловой структуры (исчезновение файлов, искажение каталогов и др.);

§ загорание сигнальной лампочки дисковода, когда к нему нет обращения.

Перспективы развития системы гражданской обороны на современном этапе

Перспективы развития системы гражданской обороны на современном этапе Изготовление открытки ко Дню победы

Изготовление открытки ко Дню победы ДОУ Сказка. Зеленый ветер

ДОУ Сказка. Зеленый ветер Основные понятия о здоровье и здоровом образе жизни

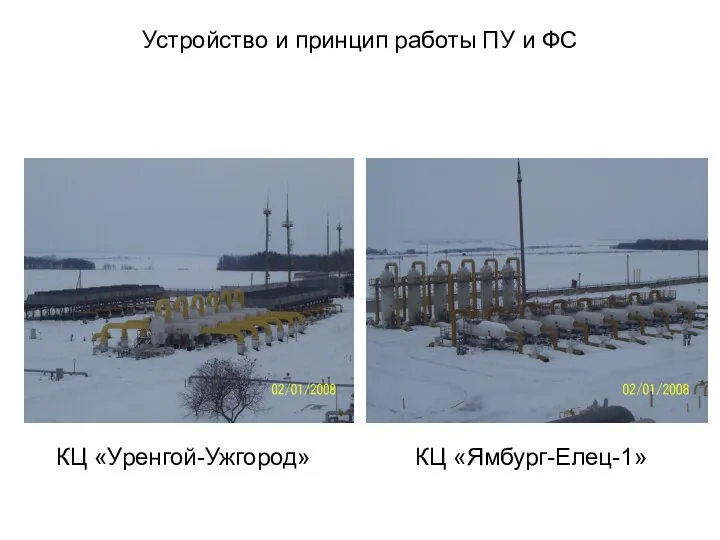

Основные понятия о здоровье и здоровом образе жизни Устройство и принцип работы ПУ и ФС

Устройство и принцип работы ПУ и ФС Презентация Метод проектов в начальной школе (педагогическая лаборатория)

Презентация Метод проектов в начальной школе (педагогическая лаборатория) Презентация к уроку географии в 7 классе по теме Индийский океан

Презентация к уроку географии в 7 классе по теме Индийский океан Внутренние интерфейсы

Внутренние интерфейсы Владимир Галактионович Короленко (1853 – 1921)

Владимир Галактионович Короленко (1853 – 1921) презентация Горные породы и минералы 6 класс

презентация Горные породы и минералы 6 класс Пример презентации Наладчик

Пример презентации Наладчик Коррекция речевых нарушений у детей дошкольного возраста посредством использования логоритмических игр в музыкальной деятельности.

Коррекция речевых нарушений у детей дошкольного возраста посредством использования логоритмических игр в музыкальной деятельности. Уровень конкурентоспособности физкультурно-спортивного товара

Уровень конкурентоспособности физкультурно-спортивного товара Блоки для строительства. Строительный двор

Блоки для строительства. Строительный двор Жизнь первобытных людей

Жизнь первобытных людей 20240114_sravnenie_drobey_5_klass

20240114_sravnenie_drobey_5_klass Прощай любимый детский сад. Выпуск 2020

Прощай любимый детский сад. Выпуск 2020 Аналоговые камеры видеонаблюдения

Аналоговые камеры видеонаблюдения Видеоролик

Видеоролик Где логика? Игра

Где логика? Игра Социальная работа с педагогически несостоятельными семьями

Социальная работа с педагогически несостоятельными семьями Живопись 21 века

Живопись 21 века Использование пакета HyperTest на уроках математики

Использование пакета HyperTest на уроках математики Пусть первый подснежник подарит вам нежность

Пусть первый подснежник подарит вам нежность Методическая разработка учебного занятия История информатики в лицах

Методическая разработка учебного занятия История информатики в лицах Презентация к проекту Семицветик

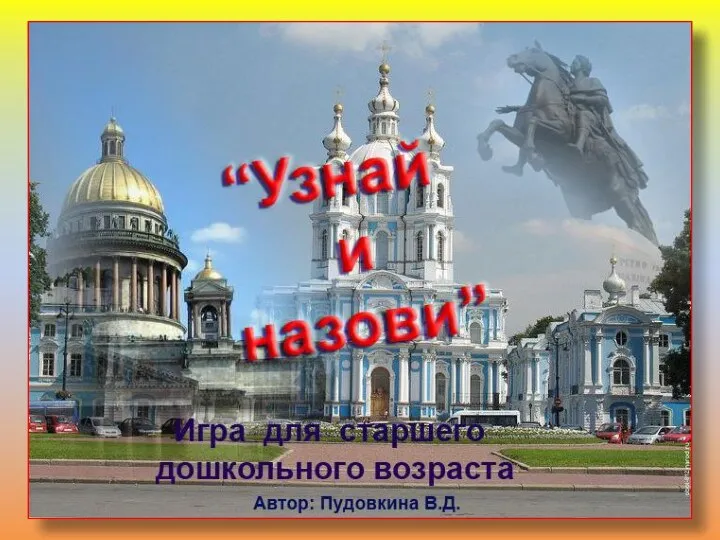

Презентация к проекту Семицветик Узнай и назови

Узнай и назови Дидактическая игра Транспорт с использованием ИКТ Диск

Дидактическая игра Транспорт с использованием ИКТ Диск