Содержание

- 2. Понятие угрозы безопасности информации Виды угроз безопасности информации Источники угроз безопасности информации Нарушители безопасности информации Виды

- 3. Понятие угрозы безопасности информации

- 4. ГОСТ Р 50922-2006 http://docs.cntd.ru

- 5. Угроза (безопасности информации) – совокупность условий и факторов, создающих потенциальную или реально существующую опасность нарушения безопасности

- 6. Источник угрозы безопасности информации – субъект (физическое лицо, материальный объект или физическое явление), являющийся непосредственной причиной

- 7. Уязвимость (информационной системы) – свойство информационной системы, обусловливающее возможность реализации угроз безопасности обрабатываемой в ней информации.

- 8. Фактор, воздействующий на защищаемую информацию – явление, действие или процесс, результатом которого могут быть утечка, искажение,

- 9. Руководящий документ ФСТЭК России ФСТЭК России – Федеральная служба по техническому и экспортному контролю Руководящий документ

- 10. Несанкционированный доступ к информации (НСД) – доступ к информации, нарушающий правила разграничения доступа с использованием штатных

- 11. Понятие угрозы безопасности информации Источник угроз Уязвимость Угроза (действие) НСД

- 12. Виды угроз безопасности информации

- 13. Основные виды угроз безопасности: Хищение (копирование информации) Уничтожение информации Модификация (искажение) информации Нарушение доступности (блокирование) информации

- 14. Классификация угроз ИБ: По аспекту информационной безопасности По компонентам объекта информатизации По способу осуществления По расположению

- 15. По аспекту информационной безопасности: угроза нарушения доступности угроза нарушения целостности угроза нарушения конфиденциальности Виды угроз безопасности

- 16. Угроза нарушения конфиденциальности заключается в том, что информация становится известной тому, кто не располагает полномочиями доступа

- 17. По компонентам объекта информатизации, на которые угрозы нацелены: данные программы аппаратура поддерживающая инфраструктура Виды угроз безопасности

- 18. По способу осуществления: Случайные действия Преднамеренные действия Природного характера Техногенного характера Виды угроз безопасности информации

- 19. По расположению источника угроз: Внутри рассматриваемой АС Вне рассматриваемой АС Виды угроз безопасности информации

- 20. Источники угроз безопасности информации

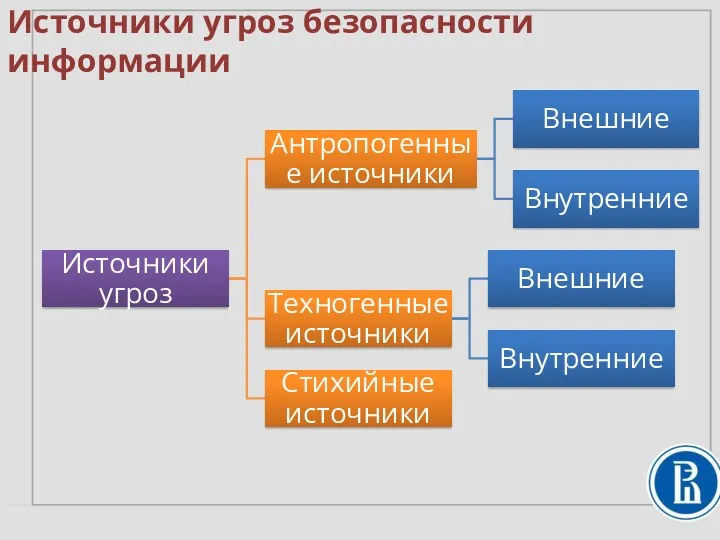

- 21. Источники угроз безопасности информации

- 22. Антропогенные источники угроз (внутренние): Основной персонал (пользователи) Представители служб защиты информации Вспомогательный персонал (уборщики, охрана, др.)

- 23. Антропогенные источники угроз (внешние): Криминальные структуры Потенциальные нарушители, хакеры Недобросовестные партнеры Технический персонал провайдеров услуг Представители

- 24. Техногенные угрозы (внутренние): Некачественные средства ОИ Некачественные программные средства ОИ Вспомогательные средства (охраны, сигнализации, телефонии) Другие

- 25. Техногенные угрозы (внешние): Средства связи Инженерные коммуникации Транспорт Источники угроз безопасности

- 26. К стихийным источникам относятся: Пожары Землетрясения Наводнения Ураганы Другие форс-мажорные обстоятельства Источники угроз безопасности

- 27. Нарушители безопасности информации

- 28. ГОСТ Р 53114-2008 http://docs.cntd.ru

- 29. Нарушитель информационной безопасности организации – физическое лицо или логический объект, случайно или преднамеренно совершивший действие, следствием

- 30. Методика определения угроз безопасности информации в информационных системах fstec.ru ФСТЭК

- 31. Нарушители безопасности информации Тип нарушителя Внутренние нарушители Внешние нарушители ФСТЭК

- 32. Нарушители безопасности информации ФСТЭК Тип нарушителя определяется на основе прав доступа субъекта к: устройствам ввода/вывода информации

- 33. Нарушители безопасности информации Внешние нарушители (тип I) – лица, не имеющие права доступа к информационной системе,

- 34. Нарушители безопасности информации Примеры: Клиенты Приглашённые посетители Представители конкурирующих организаций Наблюдатели за пределами охраняемой территории

- 35. Нарушители безопасности информации Внутренние нарушители (тип II) – лица, имеющие право постоянного или разового доступа к

- 36. Нарушители безопасности информации Примеры: Операторы информационной системы Администраторы вычислительных сетей Прикладные и системные программисты Технический персонал

- 37. Виды и цели нарушителей

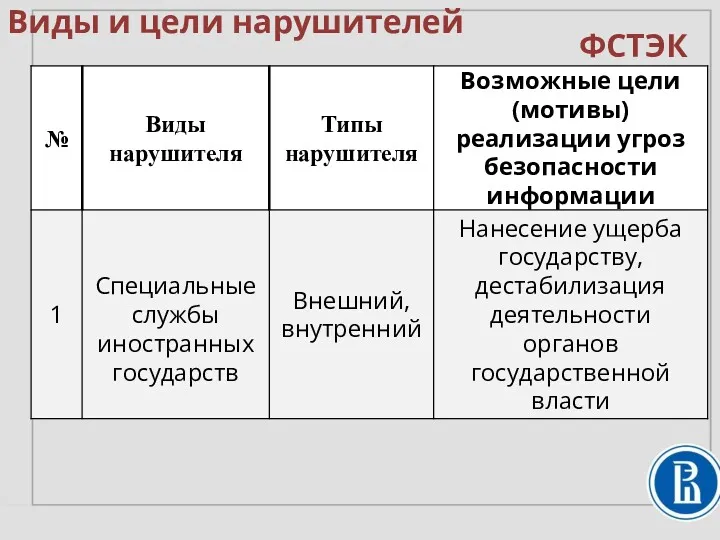

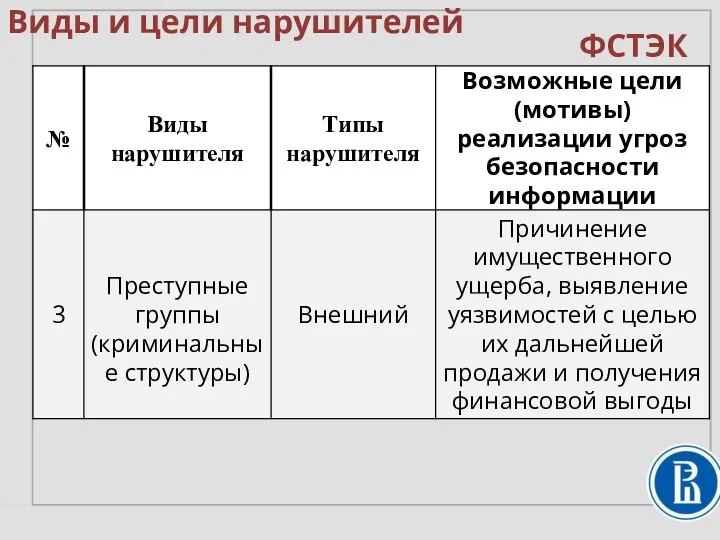

- 38. Виды и цели нарушителей специальные службы иностранных государств; террористические, экстремистские группировки; преступные группы; внешние субъекты; конкурирующие

- 39. Виды и цели нарушителей лица, обеспечивающие функционирование информационных систем или обслуживающие инфраструктуру оператора; пользователи информационной системы;

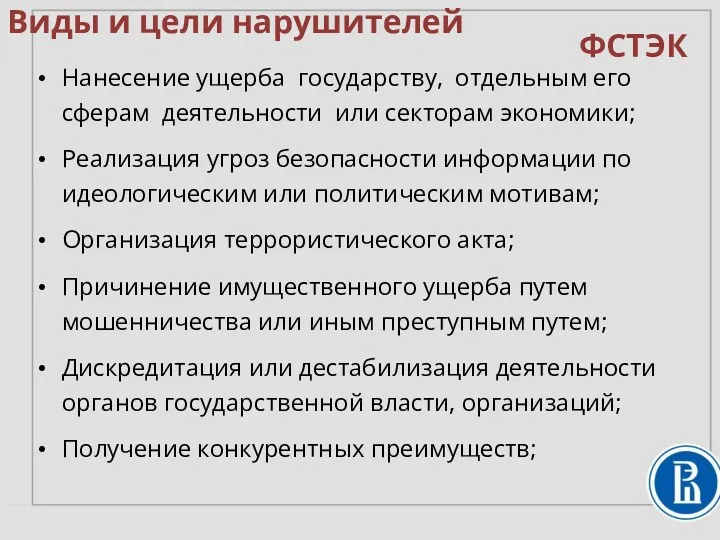

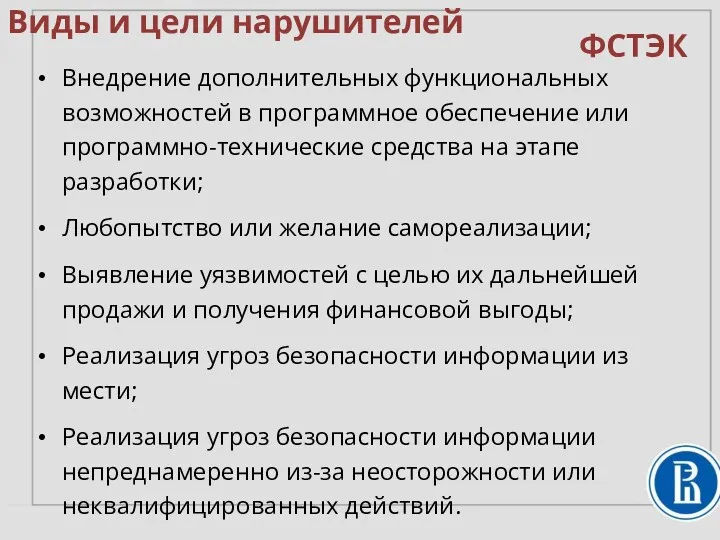

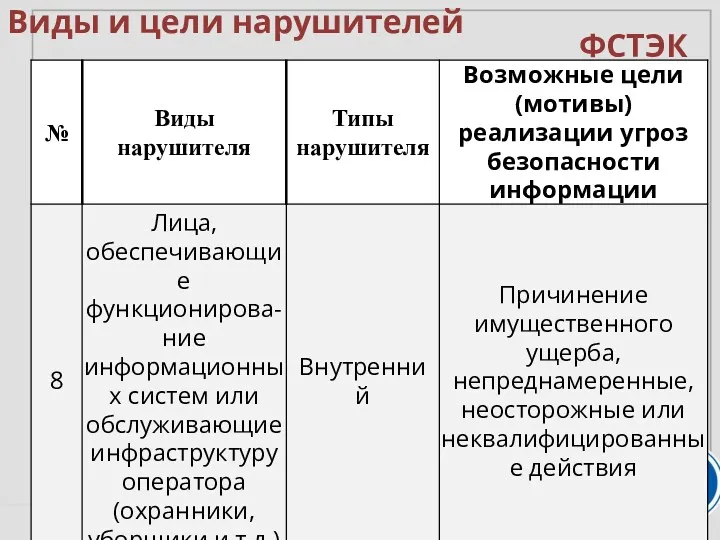

- 40. Виды и цели нарушителей Нанесение ущерба государству, отдельным его сферам деятельности или секторам экономики; Реализация угроз

- 41. Виды и цели нарушителей Внедрение дополнительных функциональных возможностей в программное обеспечение или программно-технические средства на этапе

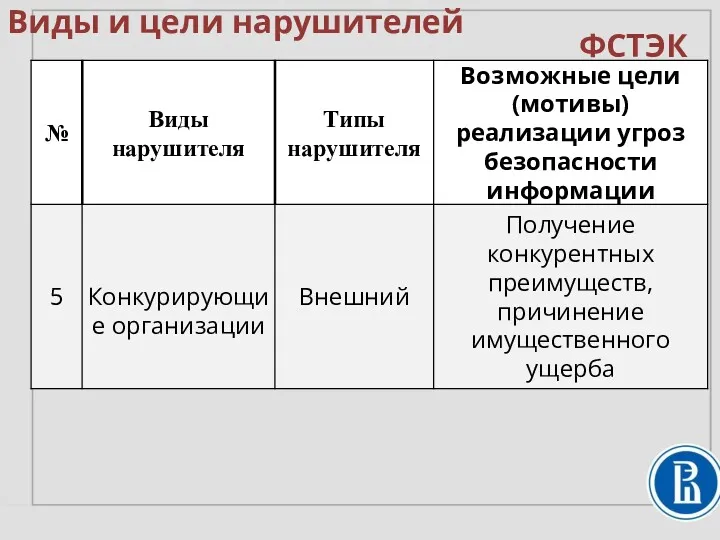

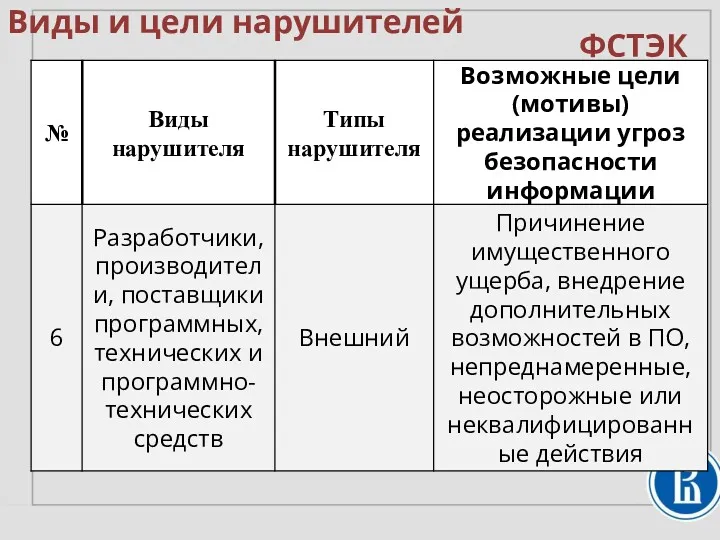

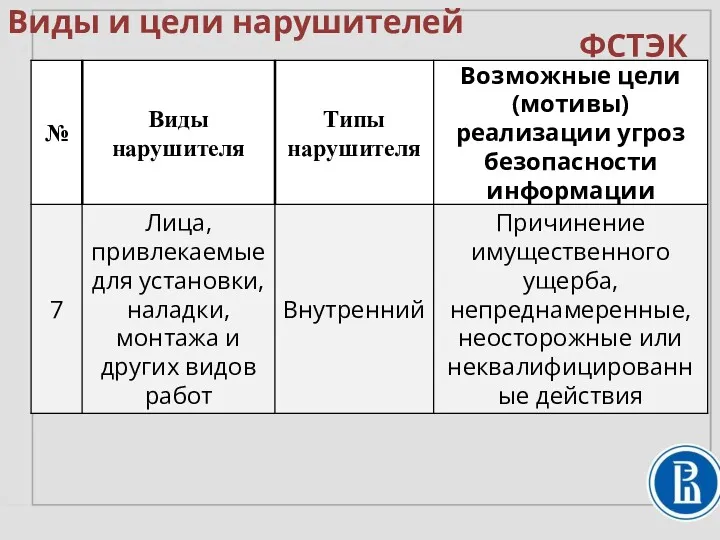

- 42. Виды и цели нарушителей ФСТЭК

- 43. Виды и цели нарушителей ФСТЭК

- 44. Виды и цели нарушителей ФСТЭК

- 45. Виды и цели нарушителей ФСТЭК

- 46. Виды и цели нарушителей ФСТЭК

- 47. Виды и цели нарушителей ФСТЭК

- 48. Виды и цели нарушителей ФСТЭК

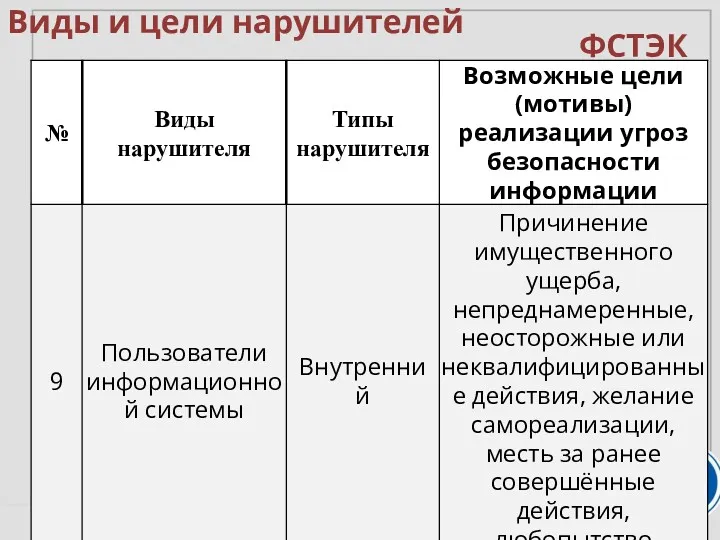

- 49. Виды и цели нарушителей ФСТЭК

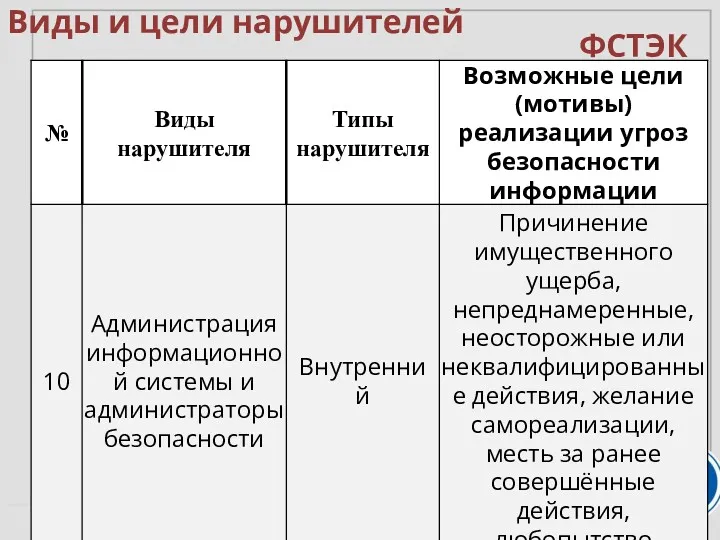

- 50. Виды и цели нарушителей ФСТЭК

- 51. Виды и цели нарушителей ФСТЭК

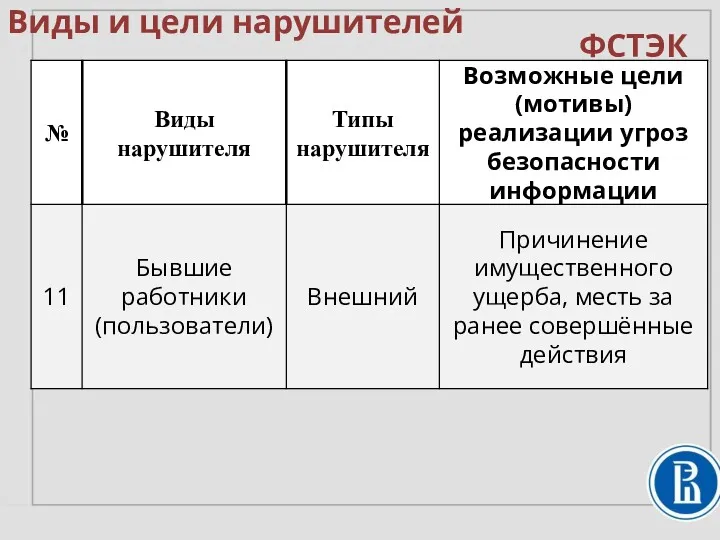

- 52. Виды и цели нарушителей ФСТЭК

- 53. Потенциал и возможности нарушителей

- 54. Потенциал и возможности нарушителей Нарушители с базовым (низким) потенциалом нападения; Нарушители с базовым повышенным (средним) потенциалом

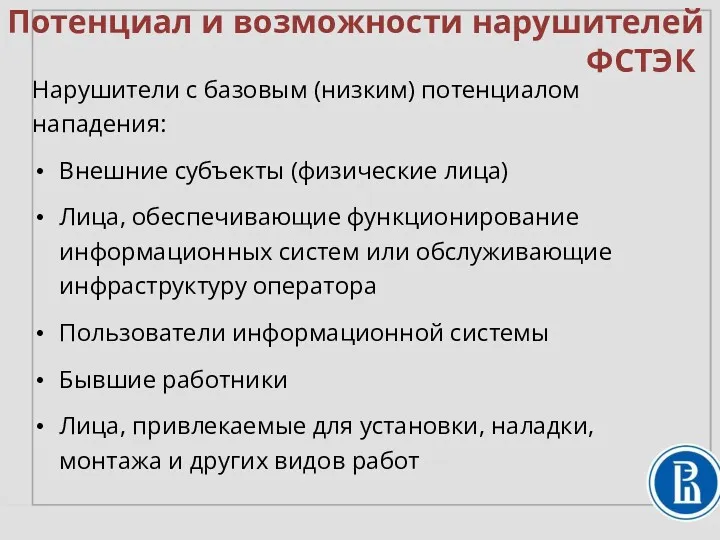

- 55. Потенциал и возможности нарушителей Нарушители с базовым (низким) потенциалом нападения: Внешние субъекты (физические лица) Лица, обеспечивающие

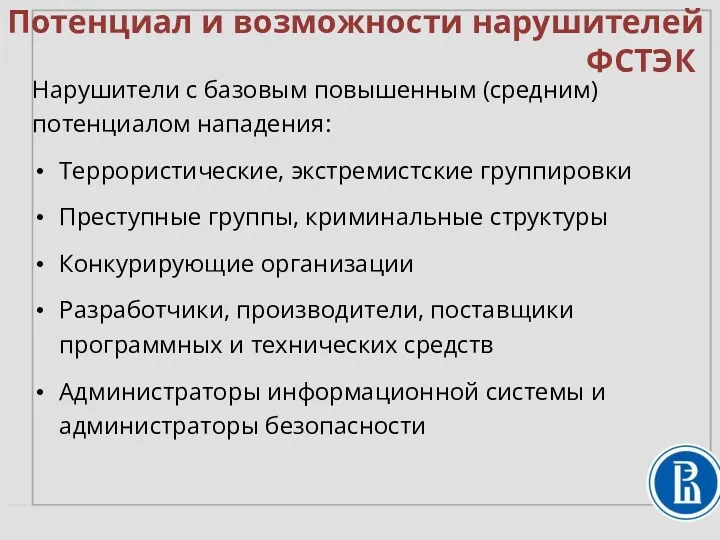

- 56. Потенциал и возможности нарушителей Нарушители с базовым повышенным (средним) потенциалом нападения: Террористические, экстремистские группировки Преступные группы,

- 57. Потенциал и возможности нарушителей Нарушители с высоким потенциалом нападения: Специальные службы иностранных государств, блоков государств ФСТЭК

- 58. Потенциал и возможности нарушителей Возможности нарушителей с базовым (низким) потенциалом нападения: Получить информацию об уязвимостях отдельных

- 59. Потенциал и возможности нарушителей Возможности нарушителей с базовым повышенным (средним) потенциалом нападения: Все возможности нарушителей с

- 60. Потенциал и возможности нарушителей Возможности нарушителей с высоким потенциалом нападения: Все возможности нарушителей с базовым и

- 61. Способы реализации угроз нарушителем

- 62. Способы реализации угроз нарушителем Угрозы безопасности информации могут быть реализованы нарушителями за счет: НСД и (или)

- 63. Способы реализации угроз нарушителем Угрозы безопасности информации могут быть реализованы нарушителями за счет: несанкционированного физического доступа

- 64. Способы реализации угроз нарушителем Угрозы безопасности информации могут быть реализованы непосредственно за счет: доступа к компонентам

- 65. Способы реализации угроз нарушителем Локальная цель нарушителя, не имеющего доступа к компонентам информационной системы: получение доступа

- 66. Способы реализации угроз нарушителем Нарушители могут совершать действия, следствием которых является нарушение безопасности информации, преднамеренно (преднамеренные

- 67. Способы реализации угроз нарушителем Целенаправленная угроза безопасности информации направлена на интересующую нарушителя информационную систему с заранее

- 68. Способы реализации угроз нарушителем При подготовке и реализации целенаправленных угроз безопасности информации нарушитель может использовать методы

- 69. Способы реализации угроз нарушителем Нецеленаправленная («веерная») угроза безопасности информации не ориентирована на конкретную информационную систему. Цели:

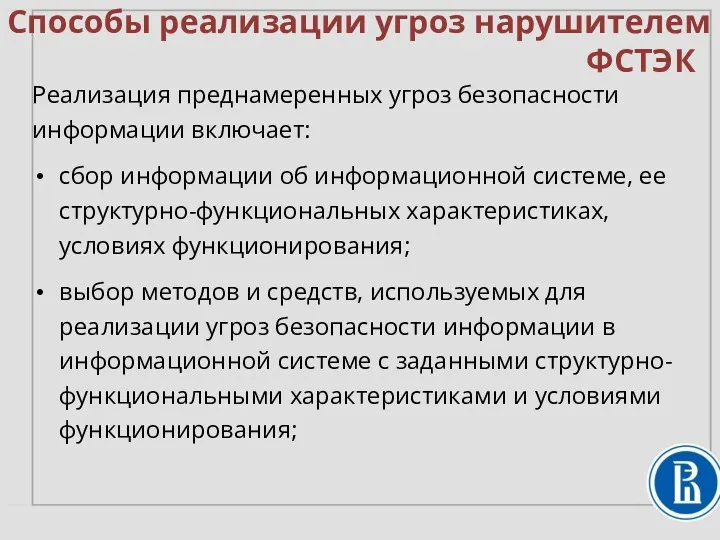

- 70. Способы реализации угроз нарушителем Реализация преднамеренных угроз безопасности информации включает: сбор информации об информационной системе, ее

- 72. Скачать презентацию

Задачи команды Звезда!

Задачи команды Звезда! Занятие кружка Очумелые ручки 1 класс

Занятие кружка Очумелые ручки 1 класс Методы и приемы обучения праву

Методы и приемы обучения праву презентация по химии Техника безопасности

презентация по химии Техника безопасности Основные функции супервайзера

Основные функции супервайзера Элементы алгебры логики. Математические основы информатики. (8 класс)

Элементы алгебры логики. Математические основы информатики. (8 класс) М. Горький в Арзамасе. Творчество во славу человека

М. Горький в Арзамасе. Творчество во славу человека Материализм. Зарождение материализма

Материализм. Зарождение материализма My Favourite Sport

My Favourite Sport Передовые технологии каротажа в процессе бурения

Передовые технологии каротажа в процессе бурения Цитомегаловирусты инфекция және жүктілік

Цитомегаловирусты инфекция және жүктілік Рабочая программа педагога ДОУ

Рабочая программа педагога ДОУ Стратегии обучения и развития одаренных детей

Стратегии обучения и развития одаренных детей Контроль качества и стандартизация таблеток

Контроль качества и стандартизация таблеток Складское оборудование

Складское оборудование ИСПОЛЬЗОВАНИЕ ИГРЫ – ЭКСПЕРИМЕНТИРОВАНИЯ С РАЗЛИЧНЫМИ ПРЕДМЕТАМИ И МАТЕРИАЛАМИ В САМОСТОЯТЕЛЬНОЙ ИГРОВОЙ ДЕЯТЕЛЬНОСТИ ДОШКОЛЬНИКОВ СРЕДНЕГО ВОЗРАСТА КАК СРЕДСТВО ПРОЯВЛЕНИЯ ТВОРЧЕСТВА В СОЗДАНИИ ИГРОВЫХ СЮЖЕТОВ

ИСПОЛЬЗОВАНИЕ ИГРЫ – ЭКСПЕРИМЕНТИРОВАНИЯ С РАЗЛИЧНЫМИ ПРЕДМЕТАМИ И МАТЕРИАЛАМИ В САМОСТОЯТЕЛЬНОЙ ИГРОВОЙ ДЕЯТЕЛЬНОСТИ ДОШКОЛЬНИКОВ СРЕДНЕГО ВОЗРАСТА КАК СРЕДСТВО ПРОЯВЛЕНИЯ ТВОРЧЕСТВА В СОЗДАНИИ ИГРОВЫХ СЮЖЕТОВ Строение периферического отдела скелета животных

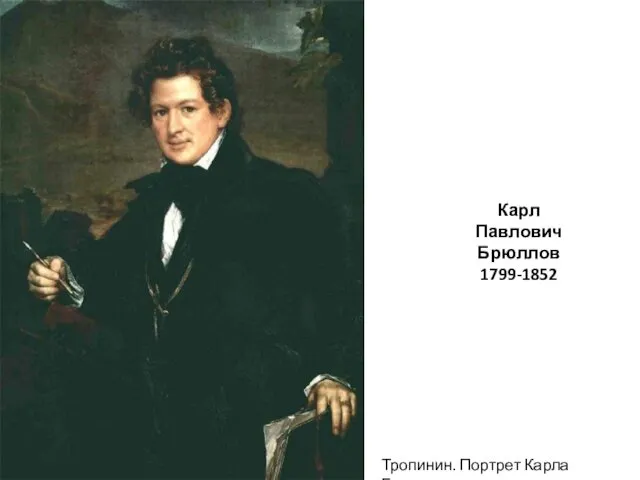

Строение периферического отдела скелета животных Карл Павлович Брюллов (1799-1852). Итальянская тематика

Карл Павлович Брюллов (1799-1852). Итальянская тематика Обрядовая поэзия

Обрядовая поэзия Основные стандарты и протоколы интернета

Основные стандарты и протоколы интернета Zhda_Rakhit_Khr_Rasstroystva_Pitania

Zhda_Rakhit_Khr_Rasstroystva_Pitania Чем занимаются Волонтёры?

Чем занимаются Волонтёры? Дорожное поле чудес

Дорожное поле чудес Великий пост

Великий пост Организация ухода за недоношенными детьми

Организация ухода за недоношенными детьми Деньги, банки и кредиты

Деньги, банки и кредиты Технология каменной кладки

Технология каменной кладки Компьютерная память. 8 класс

Компьютерная память. 8 класс