Слайд 2

Лекция тема № 3

Защита информации от утечки на объектах информатизации ОВД

Слайд 3

План

1. Каналы утечки информации.

2. Современные угрозы утечки информации.

3. Технические средства обнаружения

угроз.

4. Методы и средства блокирования каналов утечки информации.

Слайд 4

1. Основные угрозы безопасности информации.

2. Понятие и виды каналов утечки

информации ограниченного доступа.

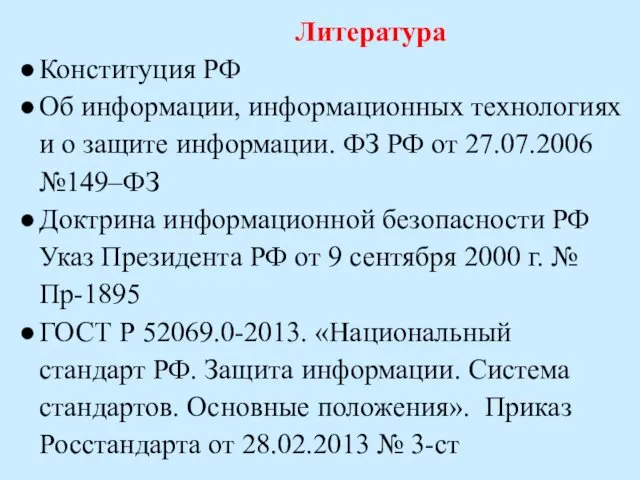

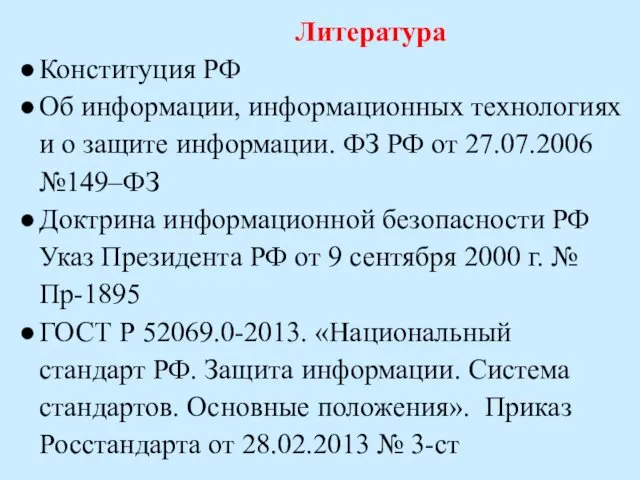

Слайд 5

Литература

Конституция РФ

Об информации, информационных технологиях и о защите информации. ФЗ РФ

от 27.07.2006 №149–ФЗ

Доктрина информационной безопасности РФ Указ Президента РФ от 9 сентября 2000 г. № Пр-1895

ГОСТ Р 52069.0-2013. «Национальный стандарт РФ. Защита информации. Система стандартов. Основные положения». Приказ Росстандарта от 28.02.2013 № 3-ст

Слайд 6

Литература

Амиров А.Р. и др. Основы информационной безопасности в ОВД : курс

лекций – Уфа : УЮИ МВД РФ, 2011.

Баранова Е.К. Основы информатики и защиты информации: учеб.пособие - М. : РИОР : ИНФРА-М, 2013.

Рудаков Б.В. и др. Основы специальной техники органов внутренних дел (Общая часть): учеб. пособие - Тюмень : ТИПК МВД России, 2013.

Слайд 7

2. Каналы утечки информации

Слайд 8

Канал утечки информации

физический путь от источника конфиденциальной информации к злоумышленнику, посредством

которого последний может получить доступ к охраняемым сведениям

Слайд 9

Технический канал утечки информации

совокупность носителя информации (средства обработки), физической среды распространения

информативного сигнала и средств, которыми добывается защищаемая информация

Слайд 10

технические каналы утечки информации

В зависимости от способа перехвата, от физической

природы возникновения сигналов, а также среды их распространения

электромагнитные,

электрические

параметрические

Слайд 11

Электромагнитные каналы

характерными являются побочные излучения:

электромагнитные излучения технических средств обработки информации. Носителем

информации является электрический ток. Сила тока, напряжение, частота или фаза которого изменяется по закону информационного сигнала;

электромагнитные излучения на частотах работы высокочастотных генераторов технических средств обработки информации, вспомогательных средств обработки информации.

Слайд 12

Электрические каналы

причины возникновения :

– наводки электромагнитных технических средств обработки информации

–

просачивание электромагнитных сигналов в цепи электропитания

– просачивание информационных сигналов в цепи заземления

– съем информации с использованием закладных устройств

Слайд 13

Параметрические каналы

формируются путем «высокочастотного облучения» технических средств обработки информации, при взаимодействии

электромагнитного поля с элементами технических средств обработки информации происходит переизлучение электромагнитного поля, промодулированного информационным сигналом

Слайд 14

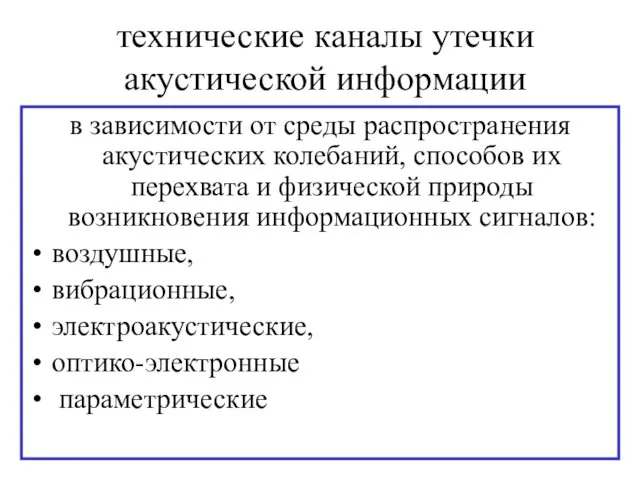

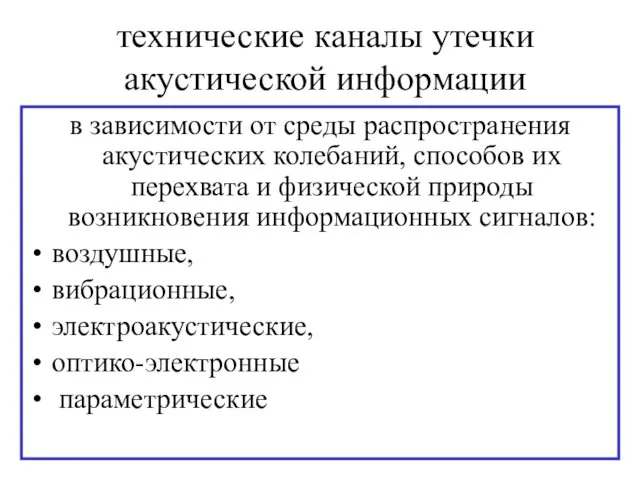

технические каналы утечки акустической информации

в зависимости от среды распространения акустических

колебаний, способов их перехвата и физической природы возникновения информационных сигналов:

воздушные,

вибрационные,

электроакустические,

оптико-электронные

параметрические

Слайд 15

утечка видовой информации

получаемой техническими средствами в виде изображений объектов или

копий документов путем наблюдения за объектом, съемки объекта и съемки (копирования) документов

Слайд 16

методы съема компьютерной информации

Основные возможности несанкционированного доступа обеспечиваются специальным математическим

обеспечением, включающим в себя :

компьютерные вирусы,

«логические бомбы»,

«троянские кони»,

программные закладки

Слайд 17

внутренние каналы утечки информации

связаны, как правило, с администрацией и обслуживающим

персоналом, с качеством организации режима работы:

хищение носителей информации,

съем информации с ленты принтера и плохо стертых дискет,

использование производственных и технологических отходов,

визуальный съем информации с дисплея и принтера,

несанкционированное копирование

Слайд 18

2. Современные угрозы утечки информации

Слайд 19

Стратегии защиты от атак

приобретение самых расхваливаемых (хотя не всегда самых лучших)

систем защиты от всех возможных видов атак

предварительный анализ вероятных угроз и последующий выбор средств защиты от них

Слайд 20

Способы анализа угроз, или анализ риска

анализ информационной системы, обрабатываемой в

ней информации, используемого программно-аппаратного обеспечения

Слайд 21

Источники атак

Недобросовестные сотрудники

Хакеры

Конкуренты

Зарубежные компании

Зарубежные правительства

Слайд 22

самый популярный канал утечки информации

сеть Интернет

Слайд 23

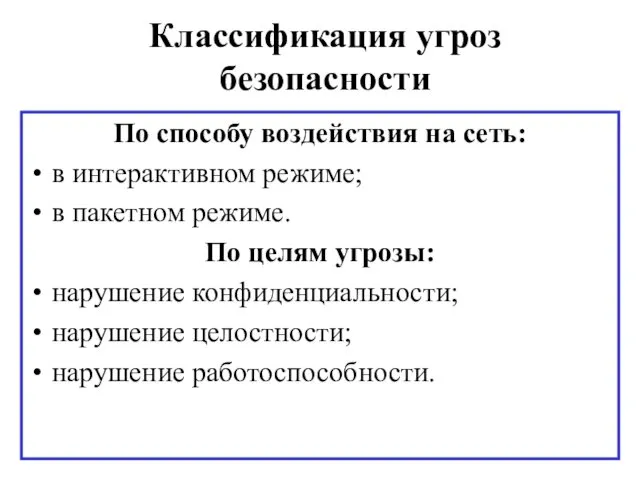

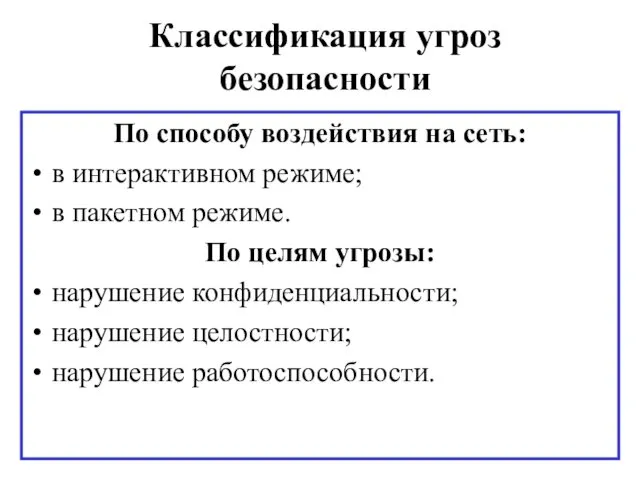

Классификация угроз безопасности

По способу воздействия на сеть:

в интерактивном режиме;

в пакетном

режиме.

По целям угрозы:

нарушение конфиденциальности;

нарушение целостности;

нарушение работоспособности.

Слайд 24

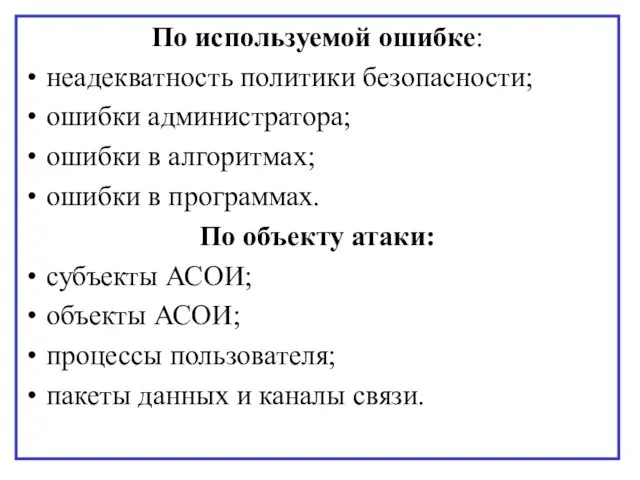

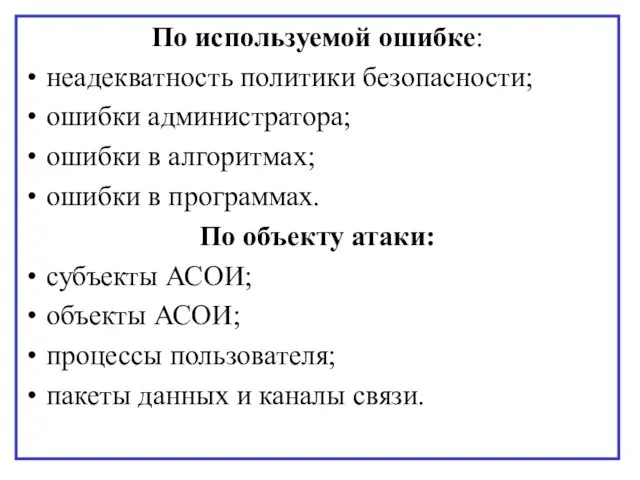

По используемой ошибке:

неадекватность политики безопасности;

ошибки администратора;

ошибки в алгоритмах;

ошибки в программах.

По объекту

атаки:

субъекты АСОИ;

объекты АСОИ;

процессы пользователя;

пакеты данных и каналы связи.

Слайд 25

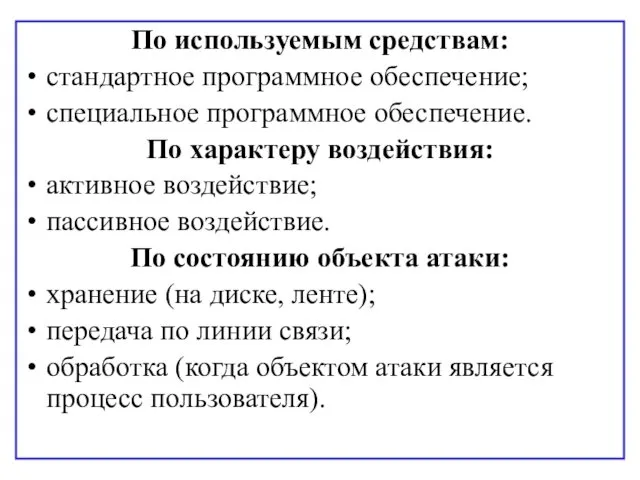

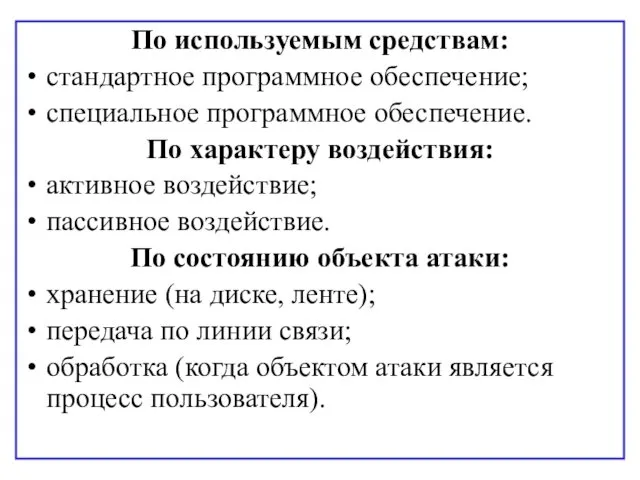

По используемым средствам:

стандартное программное обеспечение;

специальное программное обеспечение.

По характеру воздействия:

активное воздействие;

пассивное воздействие.

По

состоянию объекта атаки:

хранение (на диске, ленте);

передача по линии связи;

обработка (когда объектом атаки является процесс пользователя).

Слайд 26

По принципу воздействия:

с использованием доступа субъекта к объекту;

с использованием скрытых каналов.

По

способу воздействия:

непосредственное воздействие на объект;

воздействие на систему разрешений.

Слайд 27

3. Технические средства обнаружения угроз

Слайд 28

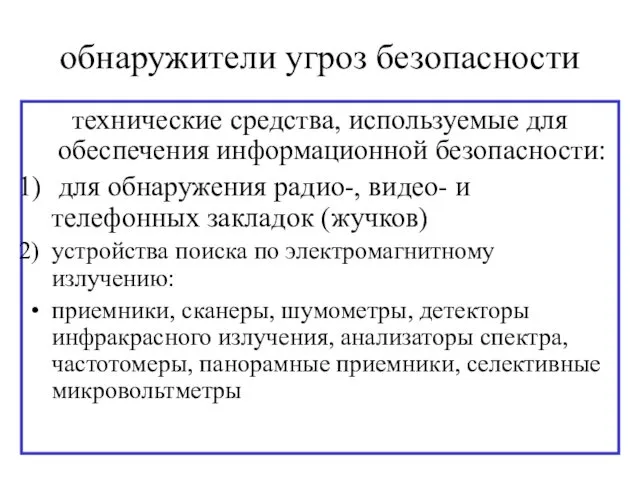

обнаружители угроз безопасности

технические средства, используемые для обеспечения информационной безопасности:

для

обнаружения радио-, видео- и телефонных закладок (жучков)

устройства поиска по электромагнитному излучению:

приемники, сканеры, шумометры, детекторы инфракрасного излучения, анализаторы спектра, частотомеры, панорамные приемники, селективные микровольтметры

Слайд 29

4. Методы и средства блокирования каналов утечки информации

Сигналы оповещения об опасностях, порядок их доведения до населения и действия по ним работников организаций

Сигналы оповещения об опасностях, порядок их доведения до населения и действия по ним работников организаций Геометрия недр

Геометрия недр Сайты сети Интернет по истории и культуре Красноярского края

Сайты сети Интернет по истории и культуре Красноярского края Деловые игры. Программа Импульс в действии

Деловые игры. Программа Импульс в действии педсовет в ДОУ Инновационная деятельность как условие формирования профессиональной компетентности педагогов ДОУ.

педсовет в ДОУ Инновационная деятельность как условие формирования профессиональной компетентности педагогов ДОУ. Цукерки. Технологія виготовлення

Цукерки. Технологія виготовлення Типы арифметических задач

Типы арифметических задач Закон электромагнитной индукции

Закон электромагнитной индукции Травмы живота

Травмы живота Первые люди на земле

Первые люди на земле Выборг - святой город средневековья

Выборг - святой город средневековья Особливості роботи машинних сільськогосподарських агрегатів (лекция № 1)

Особливості роботи машинних сільськогосподарських агрегатів (лекция № 1) Фотоальбом

Фотоальбом Ремонтно - оперативная радиосвязь (РОРС)

Ремонтно - оперативная радиосвязь (РОРС) Printers. Type of printer

Printers. Type of printer Развитие мелкой моторики у девочек дошкольного возраста (гендерное направление)

Развитие мелкой моторики у девочек дошкольного возраста (гендерное направление) Відстані в просторі

Відстані в просторі Психология памяти

Психология памяти Делимость чисел. Правила

Делимость чисел. Правила 20230923_protsessy_odnokletochnyh

20230923_protsessy_odnokletochnyh Загадки по лексической теме - Мебель

Загадки по лексической теме - Мебель Презентация День знаний.

Презентация День знаний. Мінерал класу карбонатів доломіт

Мінерал класу карбонатів доломіт Коренной перелом в Великой Отечественной войне

Коренной перелом в Великой Отечественной войне ЭКГ при ИБС

ЭКГ при ИБС Психологическая готовность к школе.

Психологическая готовность к школе. Семь чудес света. Импрессионизм

Семь чудес света. Импрессионизм Библейские сказания

Библейские сказания