Содержание

- 2. Первое компьютерное преступление в СССР было зарегистрировано в 1979 г. в Вильнюсе Ущерб 80 тыс.руб.

- 3. Первый обвинительный приговор по компьютерному преступлению в России был 19.01.1997 г.

- 5. Топ-3 наиболее острых проблем Неумышленные действия или некомпетентные действия, приводящие к порче, сбою в работе оборудования,

- 6. Технологии совершения компьютерного мошенничества: Эквайринг (доступ к POS-терминалу); С помощью NFC – считывателя; Социальная инженерия; С

- 7. Технологии совершения компьютерного мошенничества Эква́йринг — приём к оплате платежных карт в качестве средства оплаты товара,

- 8. Технологии совершения компьютерного мошенничества Социальная инженерия - метод получения информации. Фишинг – получение доступа к конфиденциальным

- 9. Ст. 159.6 Мошенничество в сфере компьютерной информации Диспозиция ст. 159.6 УК РФ - Хищение чужого имущества

- 10. Ст. 159.6 Мошенничество в сфере компьютерной информации Данный вид мошенничества, на сегодняшний день, вызывает самое большое

- 11. Примечание к ст. 158 УК РФ Под хищением понимаются совершенные с корыстной целью противоправные безвозмездное изъятие

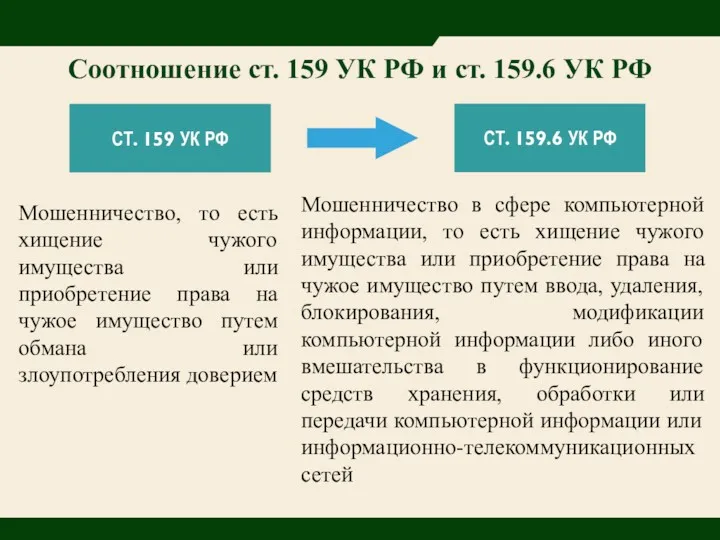

- 12. Соотношение ст. 159 УК РФ и ст. 159.6 УК РФ СТ. 159 УК РФ СТ. 159.6

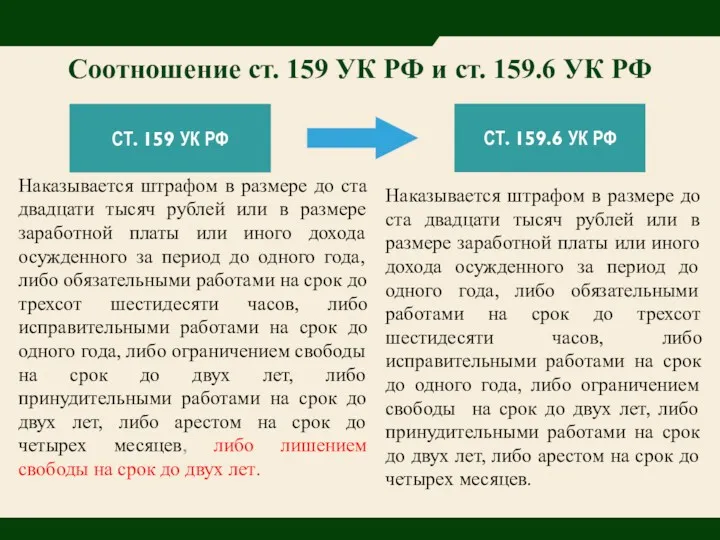

- 13. Соотношение ст. 159 УК РФ и ст. 159.6 УК РФ СТ. 159 УК РФ СТ. 159.6

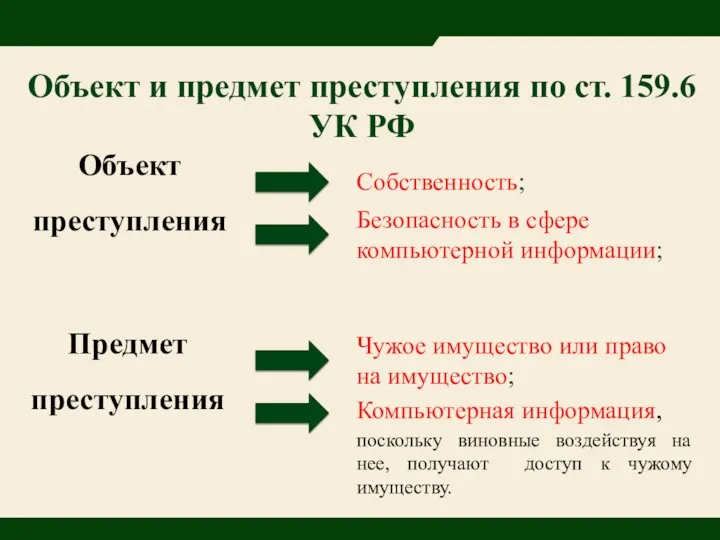

- 14. Объект и предмет преступления по ст. 159.6 УК РФ поскольку виновные воздействуя на нее, получают доступ

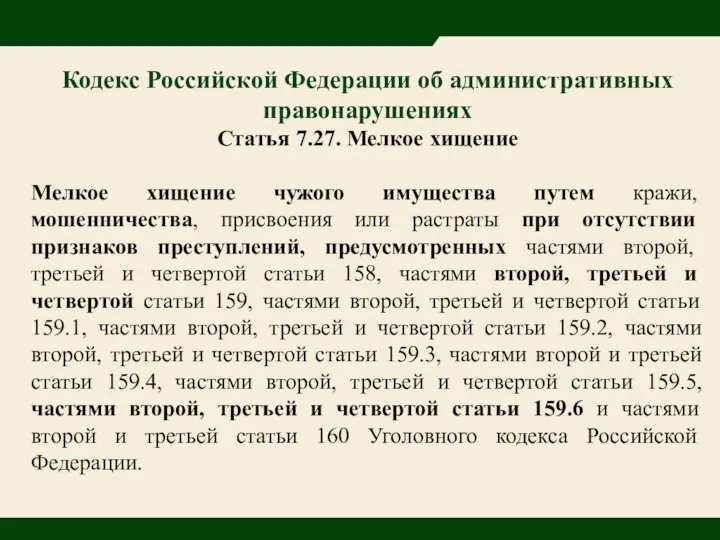

- 15. Кодекс Российской Федерации об административных правонарушениях Статья 7.27. Мелкое хищение Мелкое хищение чужого имущества путем кражи,

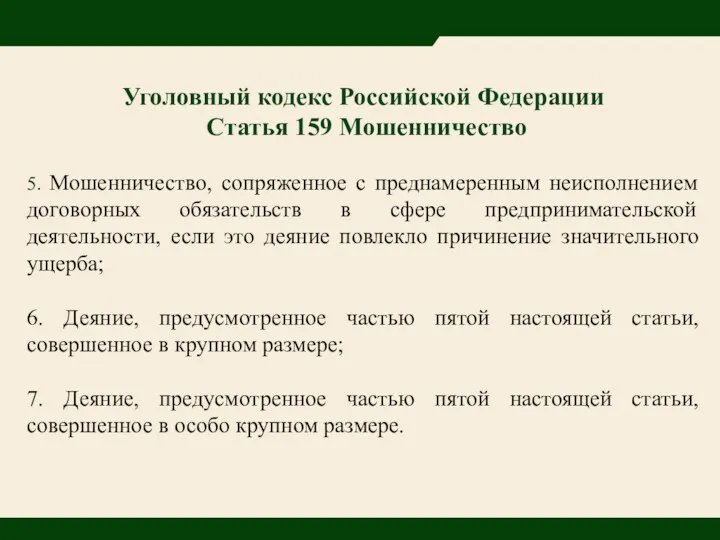

- 16. Уголовный кодекс Российской Федерации Статья 159 Мошенничество 5. Мошенничество, сопряженное с преднамеренным неисполнением договорных обязательств в

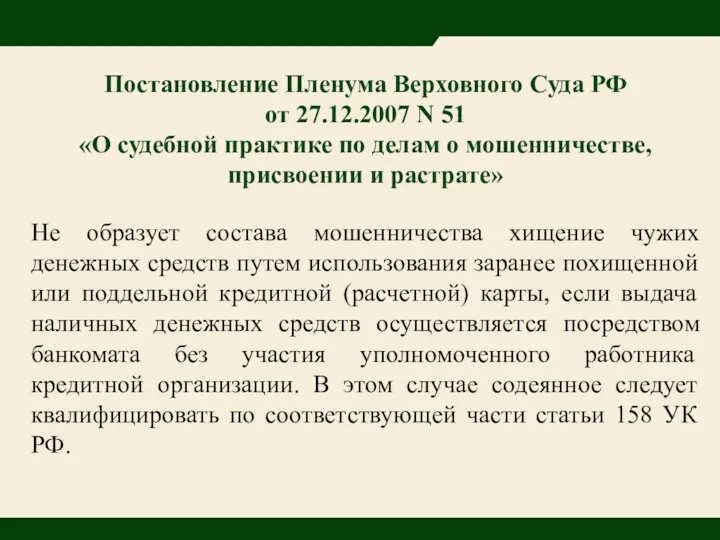

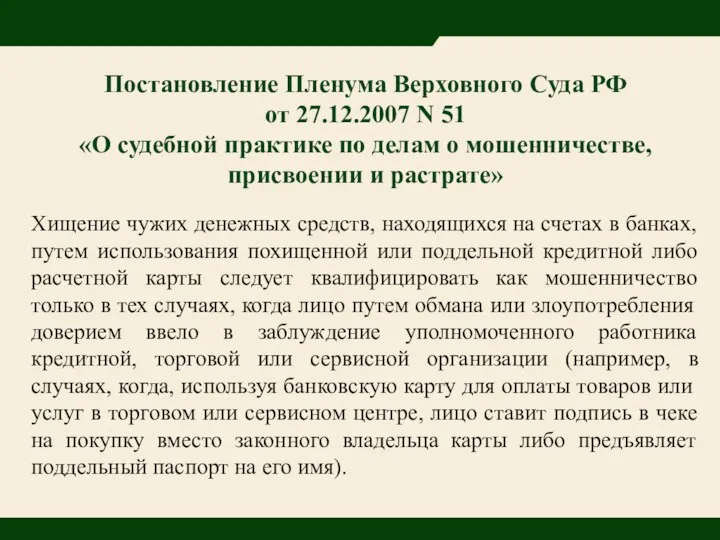

- 17. Постановление Пленума Верховного Суда РФ от 27.12.2007 N 51 «О судебной практике по делам о мошенничестве,

- 18. Постановление Пленума Верховного Суда РФ от 27.12.2007 N 51 «О судебной практике по делам о мошенничестве,

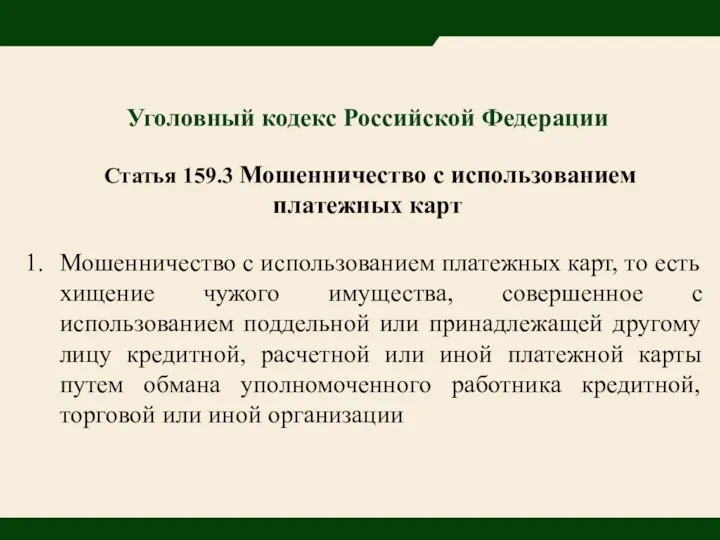

- 19. Уголовный кодекс Российской Федерации Статья 159.3 Мошенничество с использованием платежных карт Мошенничество с использованием платежных карт,

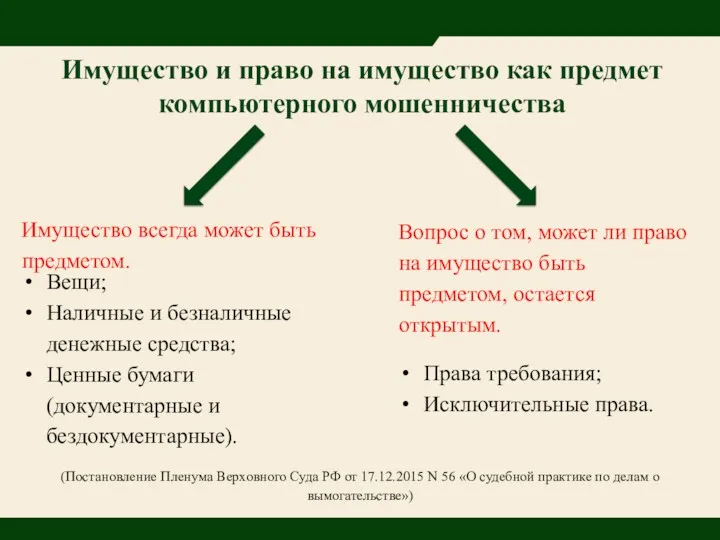

- 20. Имущество и право на имущество как предмет компьютерного мошенничества Имущество всегда может быть предметом. Вопрос о

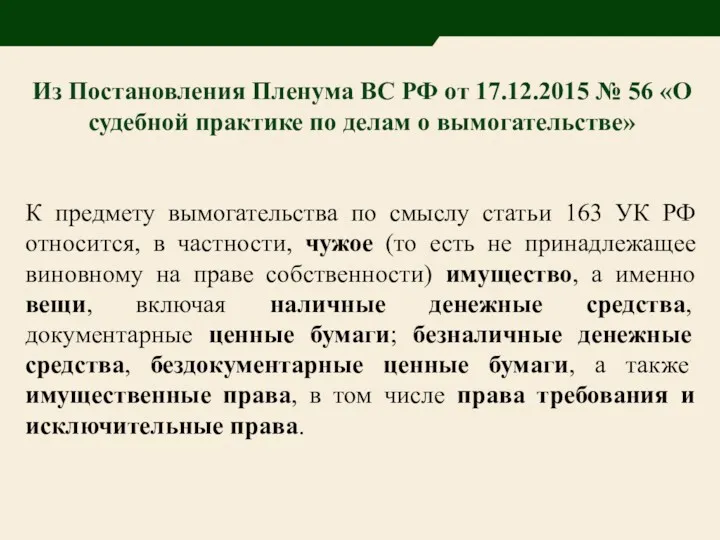

- 21. Из Постановления Пленума ВС РФ от 17.12.2015 № 56 «О судебной практике по делам о вымогательстве»

- 22. Из Постановления Пленума ВС РФ от 17.12.2015 № 56 «О судебной практике по делам о вымогательстве»

- 23. Документарные ценные бумаги Ценными бумагами являются документы, соответствующие установленным законом требованиям и удостоверяющие обязательственные и иные

- 24. Бездокументарные ценные бумаги Ценными бумагами признаются также обязательственные и иные права, которые закреплены в решении о

- 25. В том случае, когда имеет место противоправное приобретение права на бездокументарные ценные бумаги, указанное право, согласно

- 26. В качестве разновидностей имущества как предмета мошенничества в сфере компьютерной информации чаще всего выступают денежные средства

- 27. После чего С. оформила от имени Е. интернет-заказ на доставку товара марки "А" и экспресс-доставку на

- 28. Статья 1226 ГК.РФ Интеллектуальные права Исключительное право — совокупность принадлежащих правообладателю (гражданину или юридическому лицу) прав

- 29. Статья 1226 ГК.РФ Интеллектуальные права Дело №1-638/11. Иванькова В.Н., совершившего преступления, предусмотренные ст.146 ч.2 УК РФ,

- 30. Статья 1226 ГК.РФ Интеллектуальные права Дело №1-638/11. Иваньков В.Н., реализуя умысел на незаконное использование объектов авторского

- 31. Статья 1226 ГК.РФ Интеллектуальные права Дело №1-638/11. После этого Иваньков В.Н. продемонстрировал покупателю работоспособность установленных им

- 32. Что такое информационная безопасность? Настоящее понятие дается в Постановлении Правления ПФ РФ от 26.01.2001 N 15:

- 33. Что такое информационная безопасность? Информационная безопасность (безопасность информации) - состояние информации, информационных ресурсов и информационных систем,

- 34. Компьютерная информация как предмет компьютерного мошенничества Компьютерная информация, с помощью которой виновный осуществляет обманные действия и

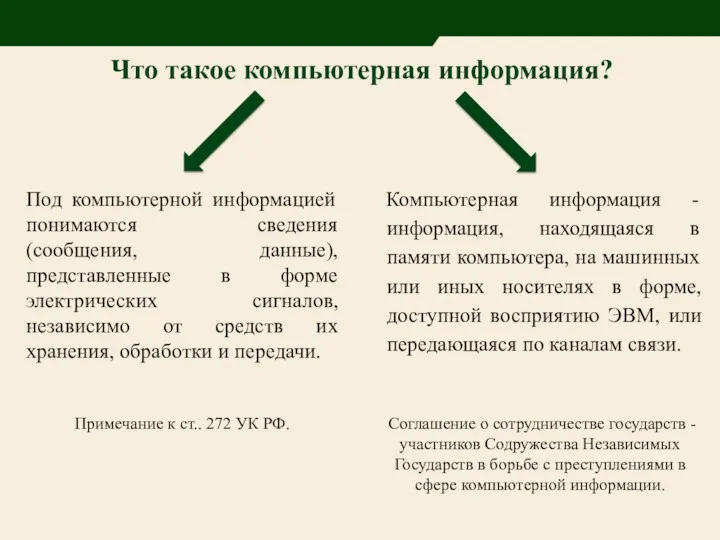

- 35. Что такое компьютерная информация? Под компьютерной информацией понимаются сведения (сообщения, данные), представленные в форме электрических сигналов,

- 36. Что такое компьютерная информация? Компьютерные данные означают любое представление фактов, информации или понятий в форме, подходящей

- 37. Термин «компьютерная информация» Представляется, что понятие «компьютерная информация» следует заменить на «электронная информация», так как компьютерная

- 38. Где может содержаться компьютерная информация? В настоящее время компьютерная информация может содержаться в устройствах, которые внешне

- 39. Способы компьютерного мошенничества Мошенничество в сфере компьютерной информации должно характеризоваться двумя способами: Обман или Злоупотребление доверием.

- 40. Способы компьютерного мошенничества Обман Обман как способ совершения хищения или приобретения права на чужое имущество, ответственность

- 41. Способы компьютерного мошенничества Обман Сообщаемые при мошенничестве ложные сведения (либо сведения, о которых умалчивается) могут относиться

- 42. Способы компьютерного мошенничества Злоупотребление доверием Злоупотребление доверием при мошенничестве заключается в использовании с корыстной целью доверительных

- 43. Способы компьютерного мошенничества Постановление Пленума Верховного Суда РФ от 27.12.2007 N 51 «О судебной практике по

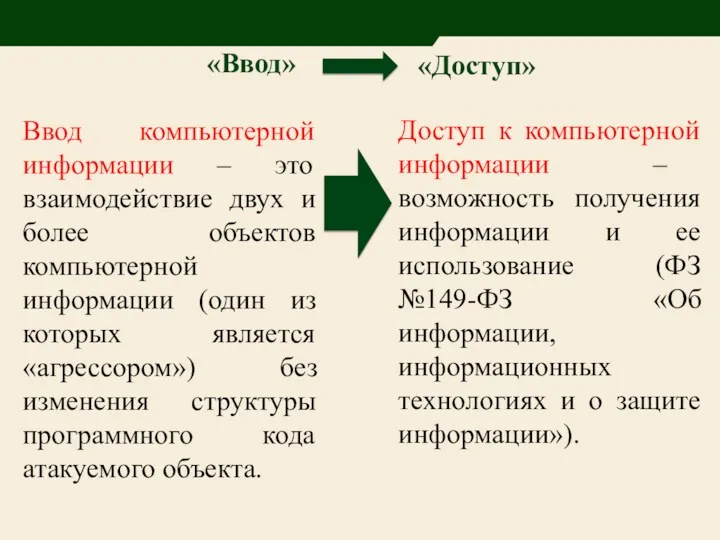

- 44. «Ввод» «Доступ» Ввод компьютерной информации – это взаимодействие двух и более объектов компьютерной информации (один из

- 45. Ввод информации Анализ практики вменения такого признака, как "ввод информации", показывает, что правоприменительные органы чаще всего

- 46. Ввод информации С этой целью Г., действуя умышленно, из корыстных побуждений, совершая мошенничество в сфере компьютерной

- 47. В представленном примере применение такого способа, как "ввод информации", признано единственным признаком компьютерного мошенничества, поскольку суд

- 48. «Ввод» «Доступ» Доступ к информации - понятие более широкое и в большей мере отражает то воздействие

- 49. Последствия ввода/доступа Неправомерный доступ к компьютерной информации - это незаконное либо не разрешенное собственником или иным

- 50. Блокирование информации Блокирование информации - результат воздействия на компьютерную информацию или технику, последствием которого является невозможность

- 51. Модификация информации Модификация информации - внесение изменений в компьютерную информацию (или ее параметры). Законом установлены случаи

- 52. Понятие модификации разъясняется в п. 9 ч. 2 ст. 1270 ГК РФ - любые их изменения,

- 53. Понятие модификации в судебных решениях разъясняется как корректировка имеющейся информации. Например, в июне 2015 года неустановленное

- 54. После чего Ганичев О.П. позвонил неустановленному следствием лицу, который, имея возможность удаленно управлять работой банкоматов с

- 55. Например, Ф. осужден за то, что, имея прямой умысел, направленный на хищение чужого имущества, путем модификации

- 56. Затем Ф., имея навыки, полученные им в период работы в должности специалиста обслуживания и продаж ОАО

- 57. Учитывая, что модификация всегда сопряжена с вводом информации, данные понятия необходимо отграничивать. Как верно указывается в

- 58. Иное вмешательство – не включает в себя ввод, удаление, блокирование, модификацию информации. Иное вмешательство указывается законодателем

- 59. Например, изготовление дубликатов сим-карт и паролей с последующим их использованием через электронную систему N для завладения

- 60. Б., воспользовавшись служебным положением, имея доступ к единой базе данных ОАО "Сбербанк России", направила SMS-сообщения на

- 61. В приведенном случае в качестве способа совершения мошенничества указано вмешательство в функционирование средств хранения, обработки, передачи

- 62. Законодатель не дает определения понятия «удаление информации». Под ним можно понимать – совершение действий, в результате

- 63. Понятия удаления и блокирования приводятся в Федеральном законе от 27 июля 2006 года № 152-ФЗ «О

- 64. Например, Ларин, будучи осведомленным о порядке и правилах доступа к автоматизированной системе и возможности перевода с

- 65. Ларин произвел посредством ввода и передачи компьютерной информации, содержащейся в СМС-сообщениях сотового телефона, в информационно-телекоммуникационной сети

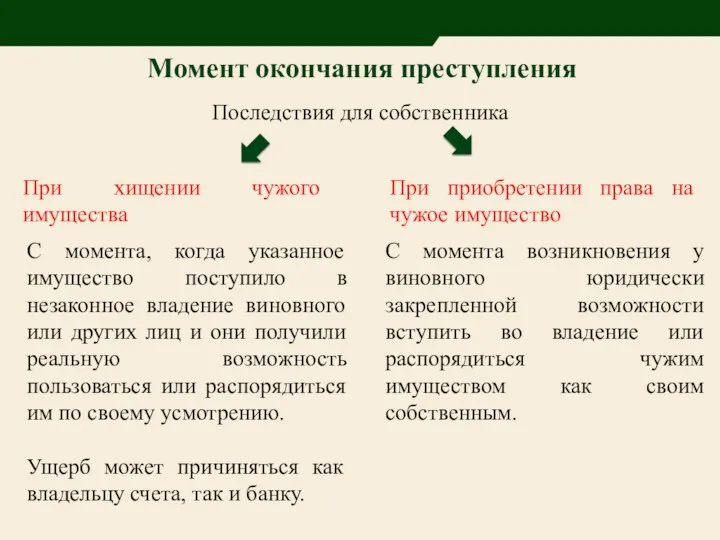

- 66. Момент окончания преступления При хищении чужого имущества При приобретении права на чужое имущество C момента, когда

- 67. Момент окончания преступления (безналичные средства) С момента зачисления денег на банковский счет лица оно получает реальную

- 68. Момент окончания преступления Удаление информации; Блокирование информации; Модификация информации Последствия для компьютерной информации:

- 69. Средства хранения, обработки или передачи При определении средств хранения, обработки или передачи компьютерной информации исследователями часто

- 70. Средства хранения, обработки или передачи Так, в отдельных научных источниках к этим средствам относят кассовые аппараты.

- 71. Средства хранения, обработки или передачи Таким образом, под средствами хранения, обработки или передачи компьютерной информации должны

- 72. Средства хранения, обработки или передачи Загиров И.Е. обвиняется в совершении преступлений, предусмотренных ст.ст. 272 ч.1 УК

- 73. Средства хранения, обработки или передачи Так, Загиров И.Е., находясь в г.Сыктывкаре, в 2007 году, точная дата

- 74. Средства хранения, обработки или передачи Загиров И.Е., реализуя свой преступный умысел, направленный на неправомерный доступ к

- 75. Хищение права на имущество. По ст. 159.6 УК квалифицируются: Использование подложного (от имени владельца счета) электронного

- 76. По ст. 159.6 УК квалифицируются: Использование: программы дистанционного банковского обслуживания счета, примененной для несанкционированной модификации компьютерной

- 77. По ст. 159.6 УК квалифицируются: Использование: банковской карты организации, дающей возможность несанкционированного отдаленного доступа к управлению

- 78. По ст. 159.6 УК квалифицируются: Использование: не заблокированной или ошибочно подключенной к номеру телефона услуги «Мобильный

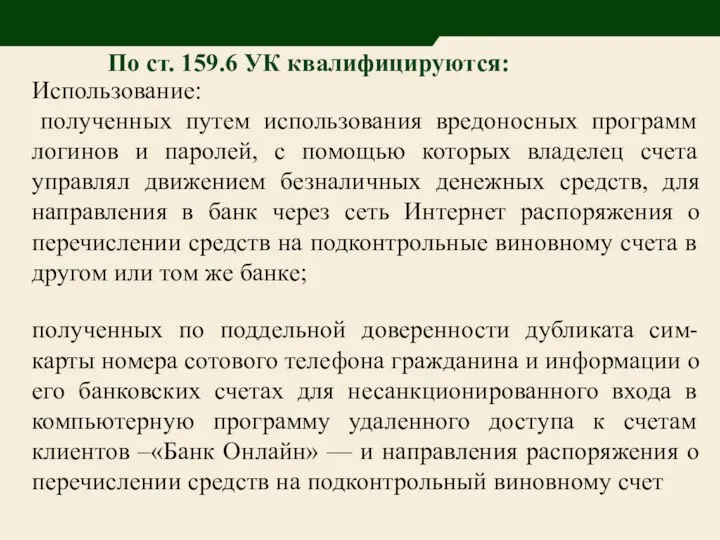

- 79. По ст. 159.6 УК квалифицируются: Использование: полученных путем использования вредоносных программ логинов и паролей, с помощью

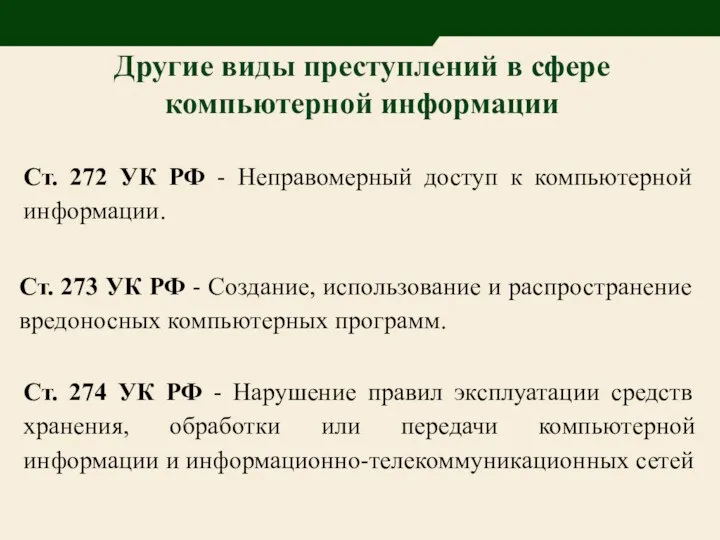

- 80. Другие виды преступлений в сфере компьютерной информации Ст. 272 УК РФ - Неправомерный доступ к компьютерной

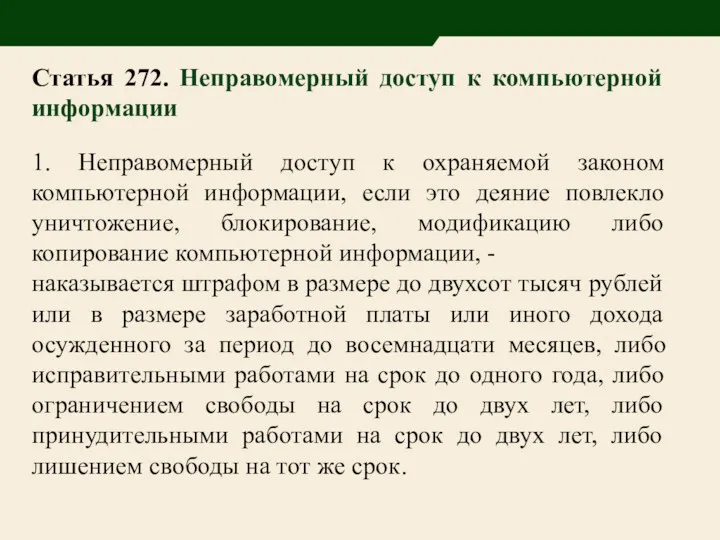

- 81. Статья 272. Неправомерный доступ к компьютерной информации 1. Неправомерный доступ к охраняемой законом компьютерной информации, если

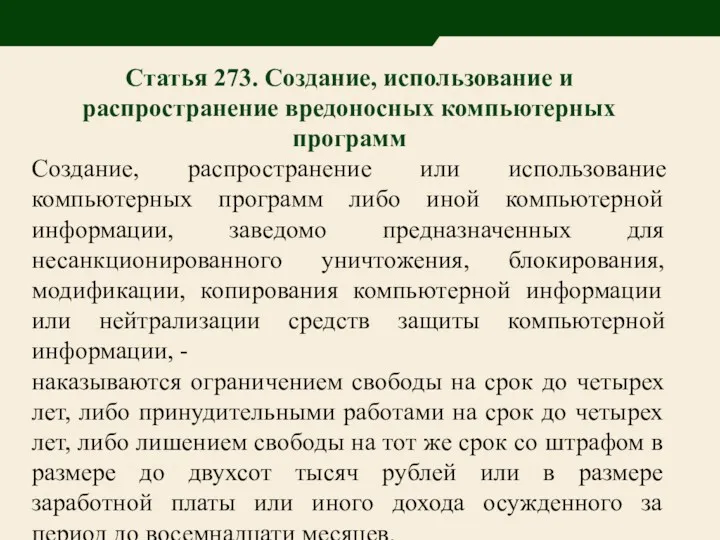

- 82. Статья 273. Создание, использование и распространение вредоносных компьютерных программ Создание, распространение или использование компьютерных программ либо

- 83. Статья 274. Нарушение правил эксплуатации средств хранения, обработки или передачи компьютерной информации и информационно-телекоммуникационных сетей Нарушение

- 84. Дополнительная квалификация Дополнительная квалификация требуется: Для применения более строгой санкции к преступнику; В случаях, когда указанные

- 85. Дополнительная квалификация Материалы уголовного дела № 1-141/14 в отношении Гимельфарба обвиняемого в совершении преступлений, предусмотренных ч.

- 86. Новая редакция статьи ст. 159.6 УК РФ «Хищение чужого имущества путем доступа к электронной информации либо

- 87. Технологии взлома банковской системы: Эксплойты – вид компьютерной программы, использующей уязвимость программного обеспечения, применимая для проведения

- 88. Действия совершаемые со своей или чужой банковской картой: В случае утраты банковской карты, ее владелец обязан

- 90. Скачать презентацию

Задания для проверки знаний по Конституции РФ

Задания для проверки знаний по Конституции РФ Основи стандартизації та контролю якості харчової продукці

Основи стандартизації та контролю якості харчової продукці Ответственность за нарушение законодательства об охране и использовании животного мира

Ответственность за нарушение законодательства об охране и использовании животного мира Упрощенная система налогообложения

Упрощенная система налогообложения Расследование и учет несчастных случаев на производстве. Возмещение вреда вследствие несчастного случая и профзаболевания

Расследование и учет несчастных случаев на производстве. Возмещение вреда вследствие несчастного случая и профзаболевания Понятие международного частного права. (Тема 1)

Понятие международного частного права. (Тема 1) Интерпретационная техника

Интерпретационная техника Дистанционный труд: с какими сложностями сталкиваются работодатели

Дистанционный труд: с какими сложностями сталкиваются работодатели Фонд социального страхования Российской Федерации

Фонд социального страхования Российской Федерации Міжнародні норми в галузі охорони праці. Основні законодавчі та нормативно-правові акти з охорони праці в галузі

Міжнародні норми в галузі охорони праці. Основні законодавчі та нормативно-правові акти з охорони праці в галузі Правовое положение и организация деятельности участковых уполномоченных полиции

Правовое положение и организация деятельности участковых уполномоченных полиции Учение Г. Кельзена о чистой теории права

Учение Г. Кельзена о чистой теории права Норма права

Норма права Безопасность в ситуациях криминального характера

Безопасность в ситуациях криминального характера Правовое регулирование оплаты труда. Трудовой распорядок. Трудовая дисциплина

Правовое регулирование оплаты труда. Трудовой распорядок. Трудовая дисциплина ФЗ Об энергосбережении и повышении энергоэффективности и о внесении изменений в законодательные акты РФ

ФЗ Об энергосбережении и повышении энергоэффективности и о внесении изменений в законодательные акты РФ Прием обучающихся в общеобразовательную организацию

Прием обучающихся в общеобразовательную организацию Интеллектуальная собственность в современной рыночной экономике. Механизмы защиты прав собственников

Интеллектуальная собственность в современной рыночной экономике. Механизмы защиты прав собственников Материально-бытовое обеспечение осужденных к лишению свободы

Материально-бытовое обеспечение осужденных к лишению свободы Порядок оформлення доручень

Порядок оформлення доручень Юридическая ответственность

Юридическая ответственность Правонарушения и юридическая ответственность. (Лекция 4)

Правонарушения и юридическая ответственность. (Лекция 4) Актуальные меры социальной поддержки для пенсионеров

Актуальные меры социальной поддержки для пенсионеров Оформление прав на прочие объекты интеллектуальной собственности

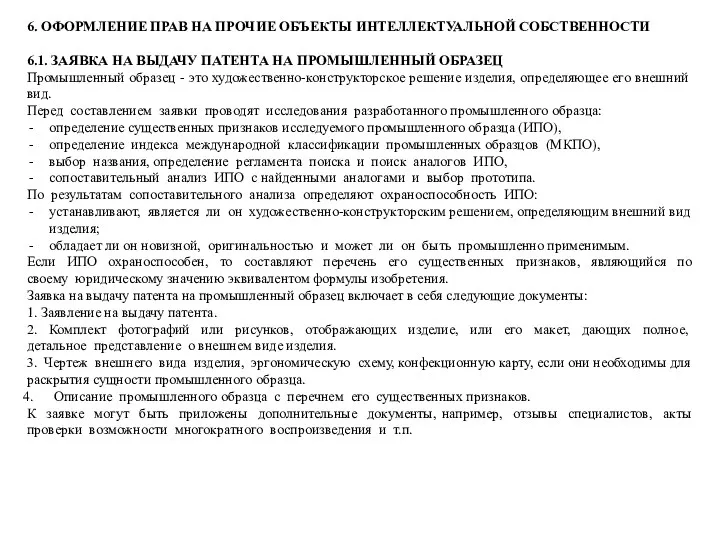

Оформление прав на прочие объекты интеллектуальной собственности Историческая школа юристов

Историческая школа юристов Джерела права. Система права та її елементи

Джерела права. Система права та її елементи Криминалистические версии и планирование расследования

Криминалистические версии и планирование расследования Позовне провадження у цивільному судочинстві. Лекція 1

Позовне провадження у цивільному судочинстві. Лекція 1