Содержание

- 2. Виды угроз информационной безопасности. 2. Методы и средства реализации угроз информационной безопасности. 3. Методы и средства

- 3. Защита компьютера от вирусов – это задача, решать которую приходится пользователям, кто активно пользуется Интернетом или

- 4. Информационная среда – это совокупность условий, средств и методов на базе компьютерных систем, предназначенных для создания

- 5. Информационная безопасность – совокупность мер по защите ин-формационной среды общества и человека.

- 6. Цели информационной безопасности: защита национальных интересов; обеспечение человека и общества достоверной и полной информацией; правовая защита

- 7. Объекты обеспечения информационной безопасности: информационные ресурсы; система создания, распространения и использования информационных ресурсов; информационная инфраструктура общества

- 8. средства массовой информации; права человека и государства на получение, распространение и использование информации; защита интеллектуальной собственности

- 9. Информационные угрозы – совокупность факторов, представляющих опасность для функционирования информационной среды.

- 10. Виды угроз информационной безопасности: Внешние. Внутренние.

- 11. 1.Виды угроз информационной безопасности 1. Внешние возникают, когда компьютерная сеть или отдельные компьютеры предприятия имеют выход

- 12. 1.Виды угроз информационной безопасности 2. Внутренние угрозы исходят от компьютеров, находящихся в локальной сети предприятия. Они

- 13. 2. Методы и средства реализации угроз информационной безопасности Мотивы реализации угроз информационной безопасности: самоутверждение отдельных личностей;

- 14. 2. Методы и средства реализации угроз информационной безопасности Простой – это кража носителя с данными и

- 15. 2. Методы и средства реализации угроз информационной безопасности Группы вредоносного программного обеспечения: 1.Вирусы. 2. Хакерское ПО.

- 16. 2. Методы и средства реализации угроз информационной безопасности 1. Компьютерный вирус – это небольшая программа, написанная

- 17. 2. Методы и средства реализации угроз информационной безопасности Активизация вируса может быть связана с различными событиями:

- 18. Признаки заражения: общее замедление работы компьютера и уменьшение размера свободной оперативной памяти; некоторые программы перестают работать

- 19. размер некоторых исполнимых файлов и время их создания изменяются; некоторые файлы и диски оказываются испорченными; компьютер

- 20. Вредоносное действие вируса: Появление в процессе работы компьютера неожиданных эффектов. Замедление работы компьютера. Сбои и отказы

- 21. Вывод из строя операционной системы, т.е. компьютер перестает загружаться. Разрушение файловой системы компьютера. Вывод из строя

- 22. Классификация компьютерных вирусов 1. Среда обитания. 2. Особенности алгоритма работы. 3. Операционная система. 4. Деструктивные возможности.

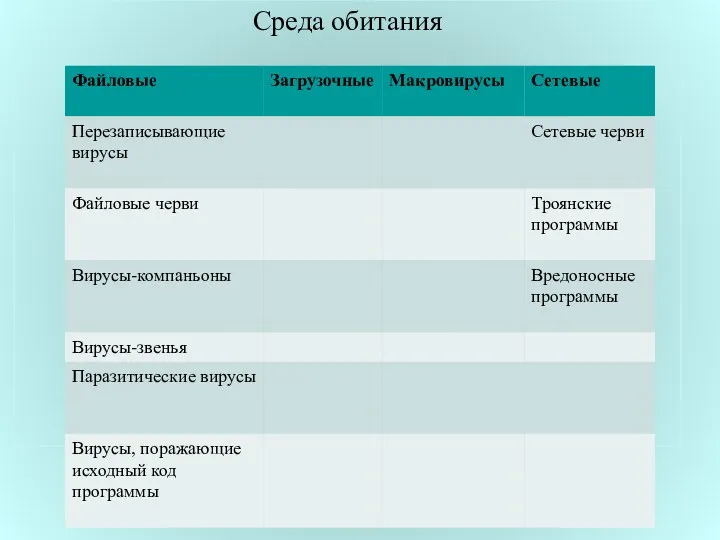

- 23. Среда обитания

- 24. Особенности алгоритма работы резидентный вирус; стел-алгоритмы; самошифрование и полиморфичность; полиморфик-вирусы.

- 25. Деструктивные возможности безвредные; неопасные; опасные; очень опасные.

- 26. Пути проникновения вирусов: глобальная сеть Internet; электронная почта; локальная сеть; компьютеры «Общего назначения»; пиратское программное обеспечение,

- 27. 2. Хакерское ПО – это инструмент для взлома и хищения конфиденциальных данных: для сканирования сети, для

- 28. 3. Спам . Метод фишинга используется для того, чтобы «выудить» у пользователя сведения для доступа к

- 29. 2. Методы и средства реализации угроз информационной безопасности В заключение: 1. Снижение количества крупных всеобщих вирусных

- 30. 3. Методы и средства защиты информационных систем При разработке методов защиты информации в информационной среде следует

- 31. высокая степень концентрации информации в центрах ее обработки и, как следствие, появление централизованных баз данных, предназначенных

- 32. 3. Методы и средства защиты информационных систем Методы и средства: организационно-технические; административно-правовые; программно-технические.

- 33. Организационно-технические подразумевают: создание на предприятии специальных помещений для размещения компьютеров с ценной информацией; выполнение работ по

- 34. 3. Методы и средства защиты информационных систем Административно-правовые средства включают разработку различных правил по эксплуатации информационных

- 35. 3. Методы и средства защиты информационных систем Программно-технические средства предназначены для предотвращения нарушения конфиденциальности и целостности

- 36. Группы программно-технических средств защиты: Антивирусное ПО (Сканеры, СRС-сканеры, блокировщики, иммунизаторы). Антивирусные программы: Dr. Web, AVP, McAfee

- 37. Средства шифрования (антивирусные программы, брандмауэры или файрволы, антишпионы).

- 38. Средства защиты компьютерных сетей (межсетевой экран: фильтрующий маршрутизатор, шлюз сетевого уровня, шлюз прикладного уровня).

- 39. 3. Методы и средства защиты информационных систем Интегральной безопасности информационных систем: Физическая безопасность. Безопасность сетей и

- 41. Скачать презентацию

Базы данных и SQL. Семинар 3

Базы данных и SQL. Семинар 3 Инструкция по запуску дистанционных курсов

Инструкция по запуску дистанционных курсов Электронная почта и другие сервисы компьютерных сетей

Электронная почта и другие сервисы компьютерных сетей Геоинформационные системы для будущего Тольятти: взгляд горожанина

Геоинформационные системы для будущего Тольятти: взгляд горожанина Запуск рекламы в Instagram

Запуск рекламы в Instagram Основы программирования на С#. (Лекция 5)

Основы программирования на С#. (Лекция 5) Открытый урок по информатике Алгоритм ветвления 9 класс

Открытый урок по информатике Алгоритм ветвления 9 класс Технологии искусственного интеллекта: машинное обучение. Лекция 7

Технологии искусственного интеллекта: машинное обучение. Лекция 7 Z-преобразование

Z-преобразование Модель OSI. Инфокоммуникационные системы и сети

Модель OSI. Инфокоммуникационные системы и сети Презентация.Логические законы.

Презентация.Логические законы. Автоматизированные системы управления в гостиничных предприятиях

Автоматизированные системы управления в гостиничных предприятиях Agile, Scrum подходы в управлении проектами

Agile, Scrum подходы в управлении проектами Методы и технологии поиска информации в научной и образовательной деятельности

Методы и технологии поиска информации в научной и образовательной деятельности Редактор презентаций Power Point. (Часть 1)

Редактор презентаций Power Point. (Часть 1) Технологии 3Dпечати, применяемые на АО НПК Уралвагонзавод

Технологии 3Dпечати, применяемые на АО НПК Уралвагонзавод Курсы тестировщиков

Курсы тестировщиков Алгоритмы

Алгоритмы Комп'ютерні віруси та антивірусні програмні засоби

Комп'ютерні віруси та антивірусні програмні засоби Базы данных в информационных системах, хранилища данных

Базы данных в информационных системах, хранилища данных Формальная теория защиты информации

Формальная теория защиты информации Первое знакомство с компьютером

Первое знакомство с компьютером Цифровизация и ее влияние на российскую экономику

Цифровизация и ее влияние на российскую экономику Динамическая маршрутизация. Протокол OSPF

Динамическая маршрутизация. Протокол OSPF Методы построения калибровочных моделей для прогнозирования свойств индивидуальных углеводородов

Методы построения калибровочных моделей для прогнозирования свойств индивидуальных углеводородов Техническое задание для создания сайта. Описание структуры

Техническое задание для создания сайта. Описание структуры Интеллектуальная система автоведения грузового поезда с распределенной тягой ИСАВП-РТ. Клавиатура и меню

Интеллектуальная система автоведения грузового поезда с распределенной тягой ИСАВП-РТ. Клавиатура и меню Основы информационной безопасности критических технологий

Основы информационной безопасности критических технологий