Содержание

- 2. * Может рассматриваться, как обучающий материал только совместно с самостоятельным глубоким изучением официальных источников информации (Документация,

- 3. Допущения и ограничения Общие положения Апгрейд и установка компонентов 3DEXPERIENCE Platform в соответствии с данным материалом

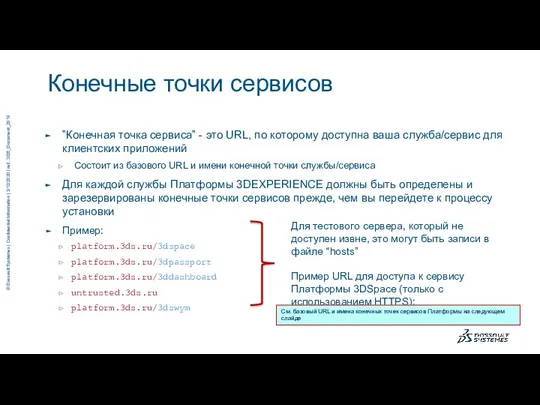

- 4. ”Конечная точка сервиса” - это URL, по которому доступна ваша служба/сервис для клиентских приложений Состоит из

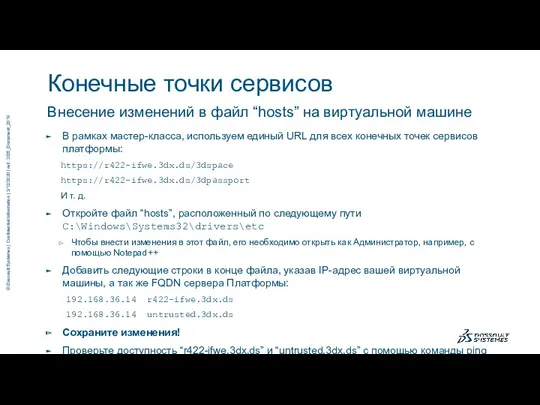

- 5. В рамках мастер-класса, используем единый URL для всех конечных точек сервисов платформы: https://r422-ifwe.3dx.ds/3dspace https://r422-ifwe.3dx.ds/3dpassport И т.

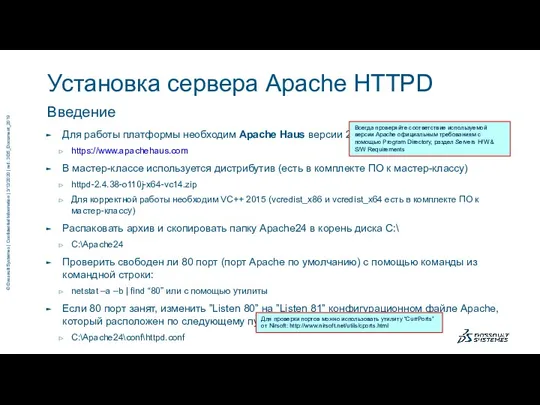

- 6. Для работы платформы необходим Apache Haus версии 2.4 https://www.apachehaus.com В мастер-классе используется дистрибутив (есть в комплекте

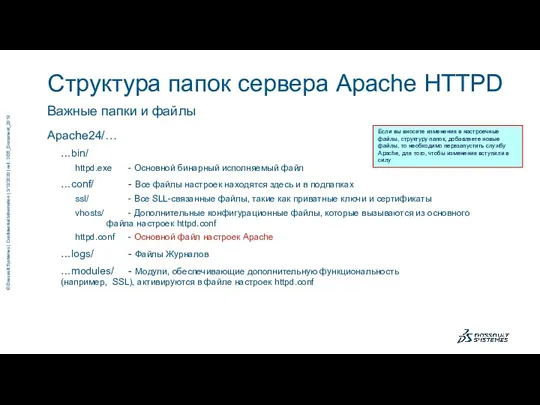

- 7. Важные папки и файлы Структура папок сервера Apache HTTPD Apache24/… …bin/ httpd.exe - Основной бинарный исполняемый

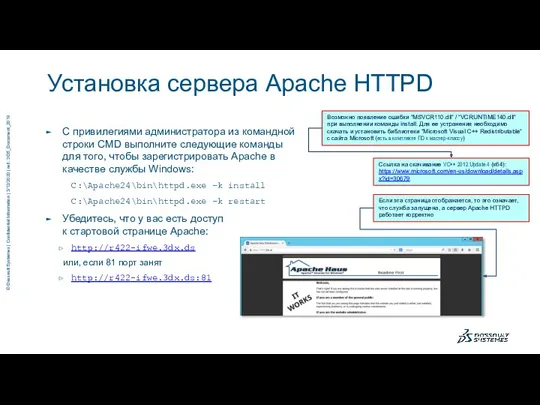

- 8. C привилегиями администратора из командной строки CMD выполните следующие команды для того, чтобы зарегистрировать Apache в

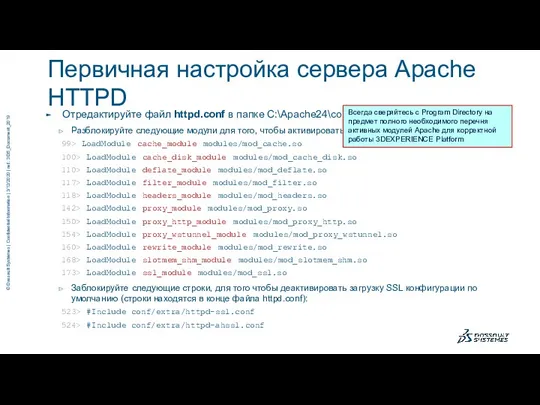

- 9. Первичная настройка сервера Apache HTTPD Отредактируйте файл httpd.conf в папке C:\Apache24\conf Разблокируйте следующие модули для того,

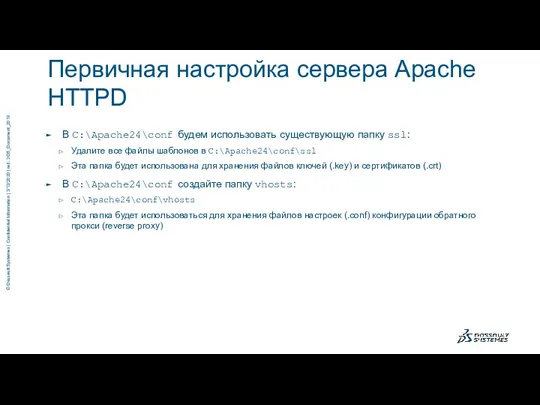

- 10. Первичная настройка сервера Apache HTTPD В C:\Apache24\conf будем использовать существующую папку ssl: Удалите все файлы шаблонов

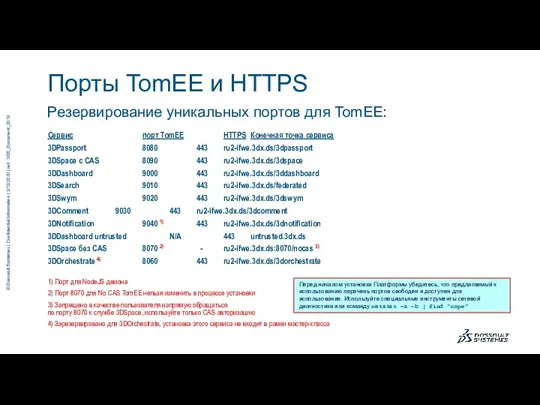

- 11. Резервирование уникальных портов для TomEE: Порты TomEE и HTTPS Сервис порт TomEE HTTPS Конечная точка сервиса

- 12. Файл настроек виртуальных хостов Apache для Платформы 3DX Конфигурирование виртуального хоста Apache Шаблон файла настроек Apache

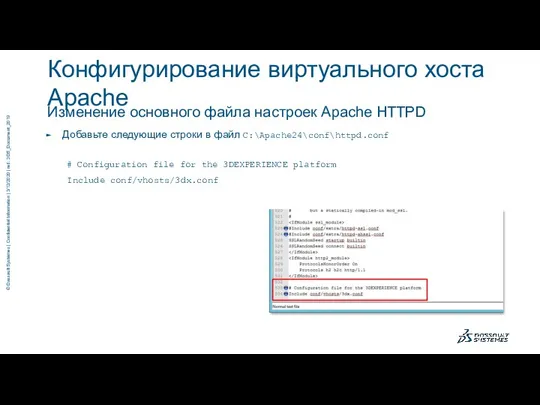

- 13. Изменение основного файла настроек Apache HTTPD Конфигурирование виртуального хоста Apache Добавьте следующие строки в файл C:\Apache24\conf\httpd.conf

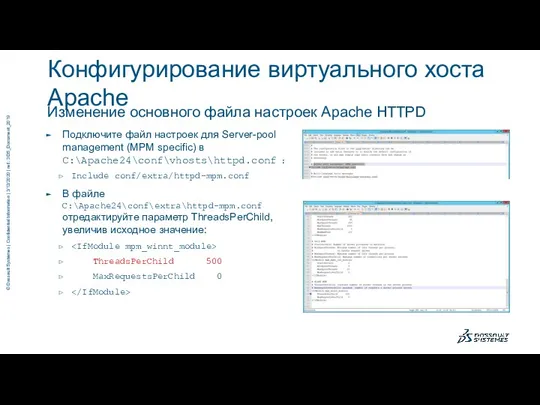

- 14. Подключите файл настроек для Server-pool management (MPM specific) в C:\Apache24\conf\vhosts\httpd.conf: Include conf/extra/httpd-mpm.conf В файле C:\Apache24\conf\extra\httpd-mpm.conf отредактируйте

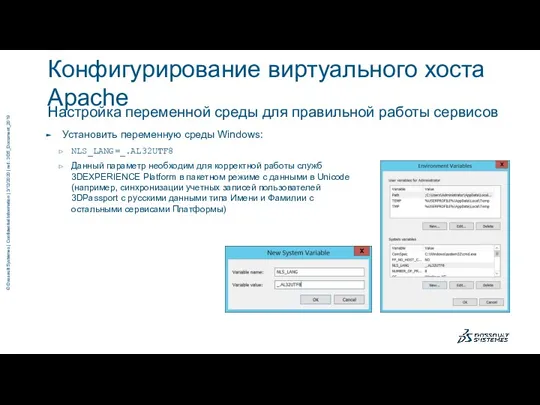

- 15. Установить переменную среды Windows: NLS_LANG=_.AL32UTF8 Данный параметр необходим для корректной работы служб 3DEXPERIENCE Platform в пакетном

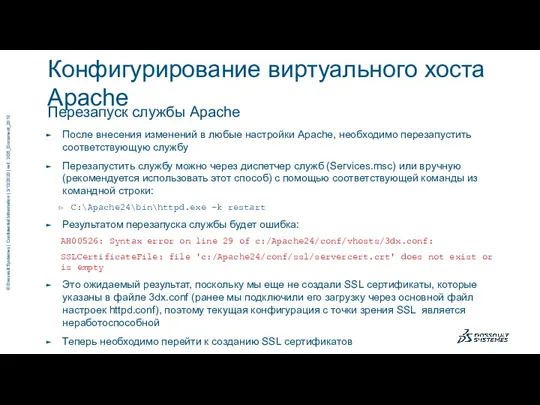

- 16. Перезапуск службы Apache Конфигурирование виртуального хоста Apache После внесения изменений в любые настройки Apache, необходимо перезапустить

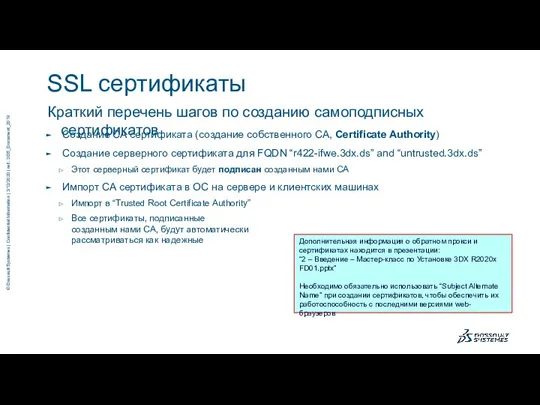

- 17. Краткий перечень шагов по созданию самоподписных сертификатов SSL сертификаты Создание CA сертификата (создание собственного CA, Certificate

- 18. OpenSSL - введение SSL сертификаты OpenSSL - криптографический пакет с открытым исходным кодом для работы с

- 19. Подготовительные шаги Сертификаты создаются с помощью инструмента OpenSSL из комплекта Apache, который расположен по следующему пути:

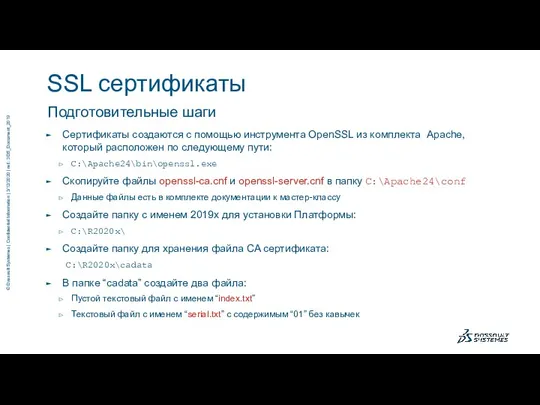

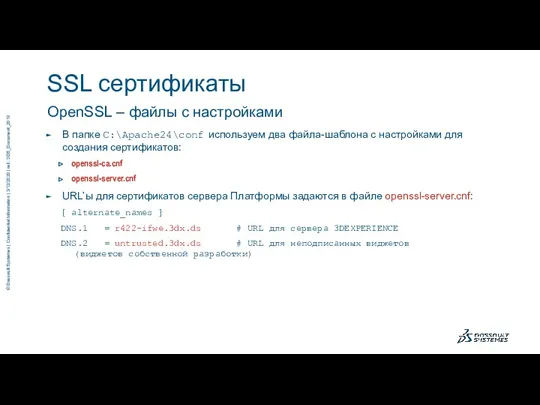

- 20. OpenSSL – файлы с настройками В папке C:\Apache24\conf используем два файла-шаблона с настройками для создания сертификатов:

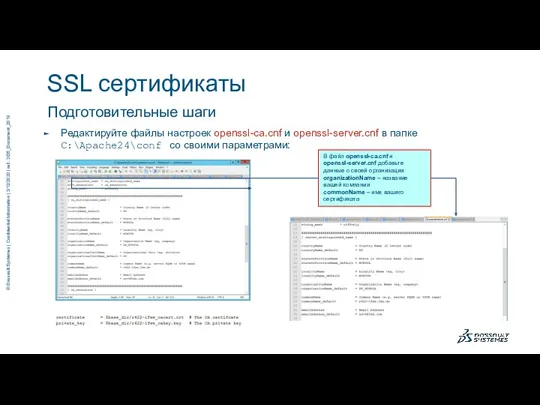

- 21. Подготовительные шаги Редактируйте файлы настроек openssl-ca.cnf и openssl-server.cnf в папке C:\Apache24\conf со своими параметрами: SSL сертификаты

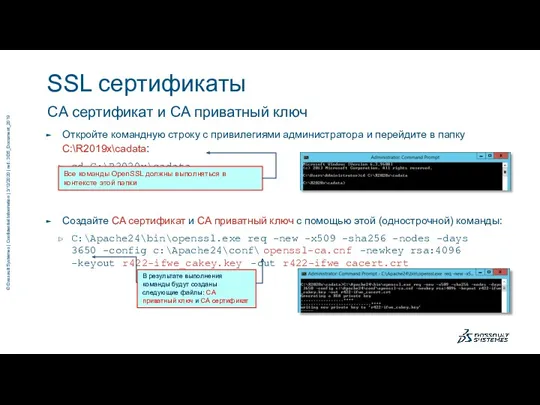

- 22. CA сертификат и CA приватный ключ Откройте командную строку с привилегиями администратора и перейдите в папку

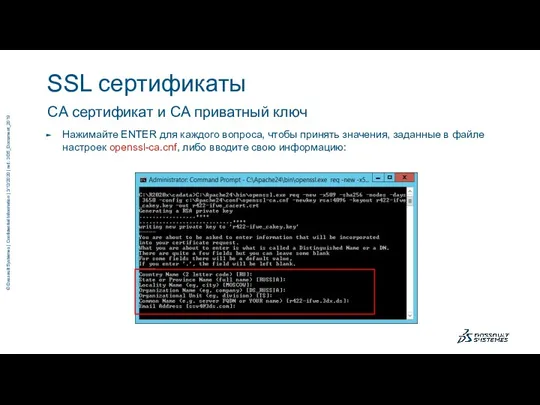

- 23. Нажимайте ENTER для каждого вопроса, чтобы принять значения, заданные в файле настроек openssl-ca.cnf, либо вводите свою

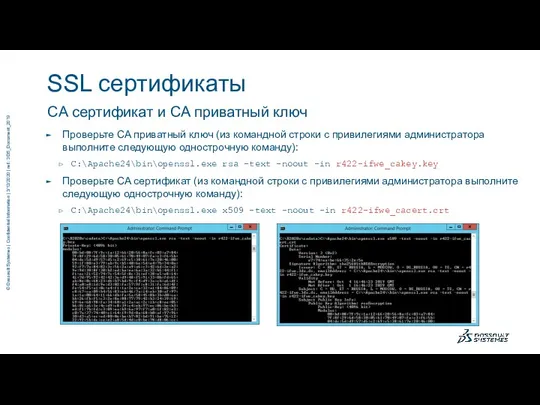

- 24. Проверьте CA приватный ключ (из командной строки с привилегиями администратора выполните следующую однострочную команду): C:\Apache24\bin\openssl.exe rsa

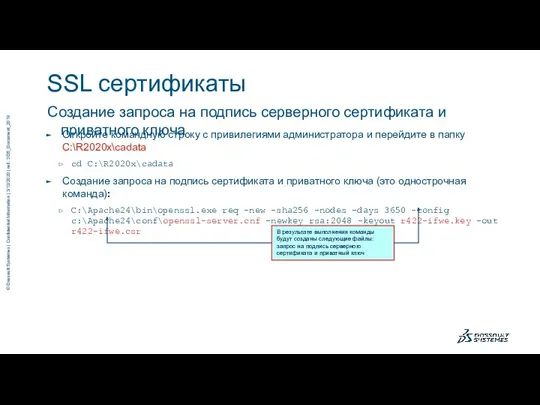

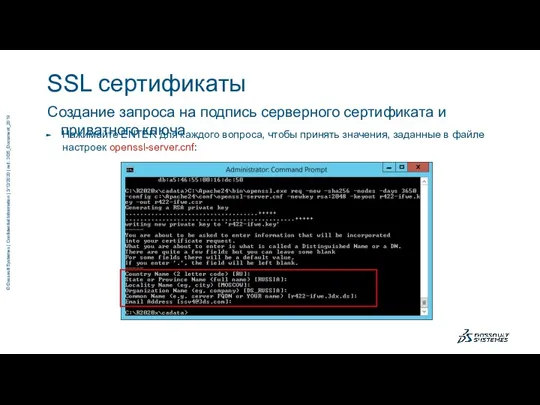

- 25. Создание запроса на подпись серверного сертификата и приватного ключа Откройте командную строку с привилегиями администратора и

- 26. Создание запроса на подпись серверного сертификата и приватного ключа Нажимайте ENTER для каждого вопроса, чтобы принять

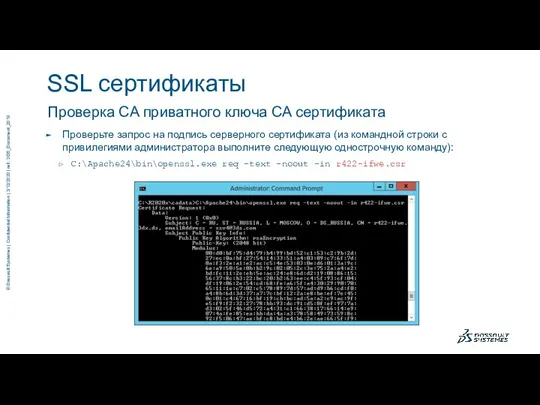

- 27. Проверка CA приватного ключа CA сертификата Проверьте запрос на подпись серверного сертификата (из командной строки с

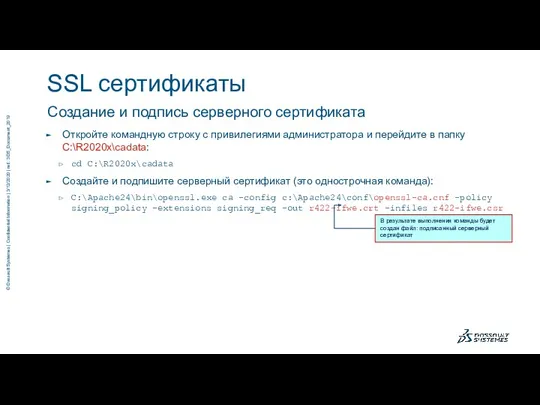

- 28. Создание и подпись серверного сертификата Откройте командную строку с привилегиями администратора и перейдите в папку C:\R2020x\cadata:

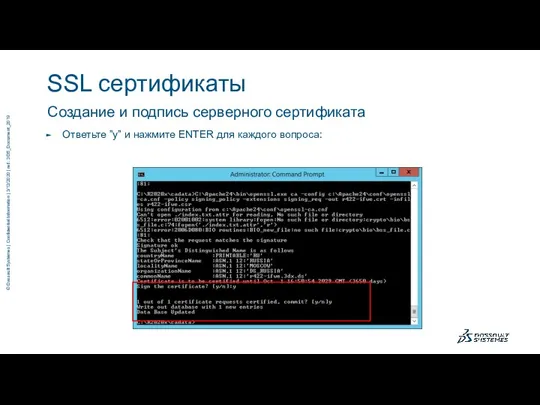

- 29. Создание и подпись серверного сертификата Ответьте ”y” и нажмите ENTER для каждого вопроса: SSL сертификаты

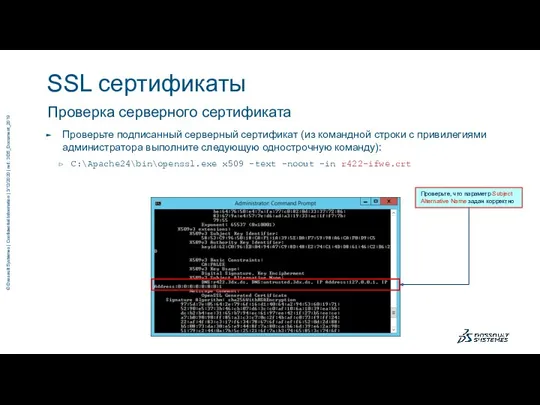

- 30. Проверка серверного сертификата Проверьте подписанный серверный сертификат (из командной строки с привилегиями администратора выполните следующую однострочную

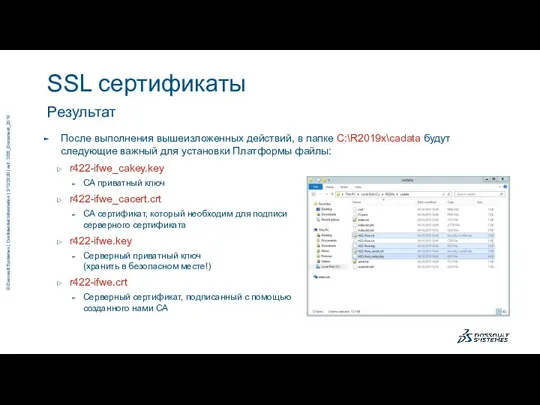

- 31. Результат После выполнения вышеизложенных действий, в папке C:\R2019x\cadata будут следующие важный для установки Платформы файлы: r422-ifwe_cakey.key

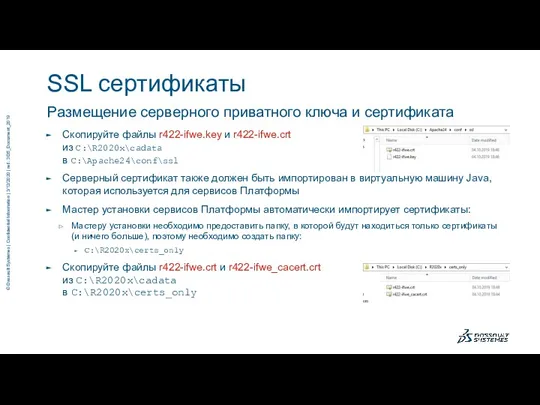

- 32. Размещение серверного приватного ключа и сертификата Скопируйте файлы r422-ifwe.key и r422-ifwe.crt из C:\R2020x\cadata в C:\Apache24\conf\ssl Серверный

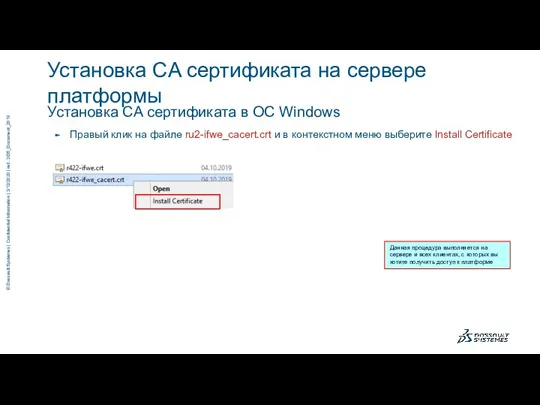

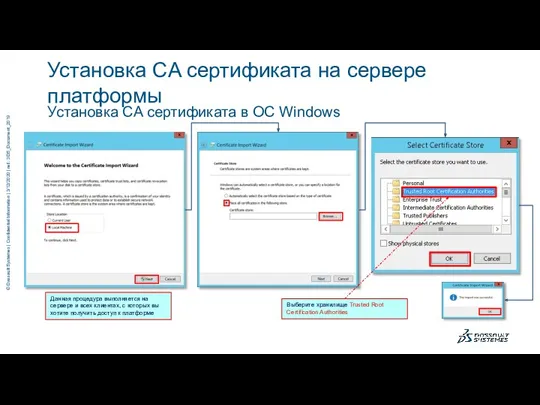

- 33. Правый клик на файле ru2-ifwe_cacert.crt и в контекстном меню выберите Install Certificate Данная процедура выполняется на

- 34. Выберите хранилище Trusted Root Certification Authorities Данная процедура выполняется на сервере и всех клиентах, с которых

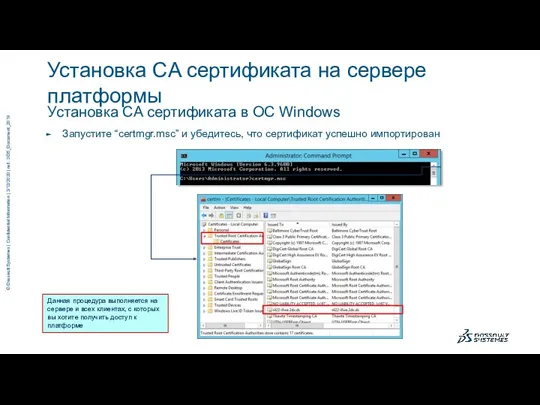

- 35. Данная процедура выполняется на сервере и всех клиентах, с которых вы хотите получить доступ к платформе

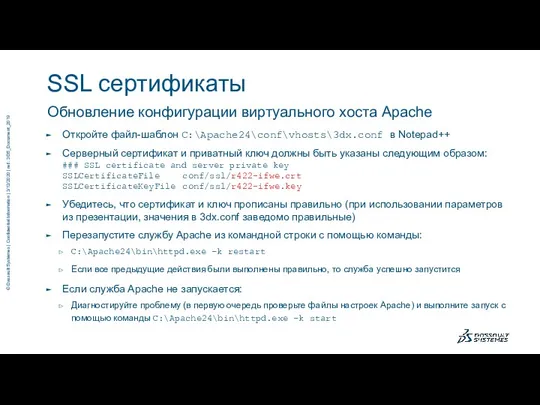

- 36. Обновление конфигурации виртуального хоста Apache SSL сертификаты Откройте файл-шаблон C:\Apache24\conf\vhosts\3dx.conf в Notepad++ Серверный сертификат и приватный

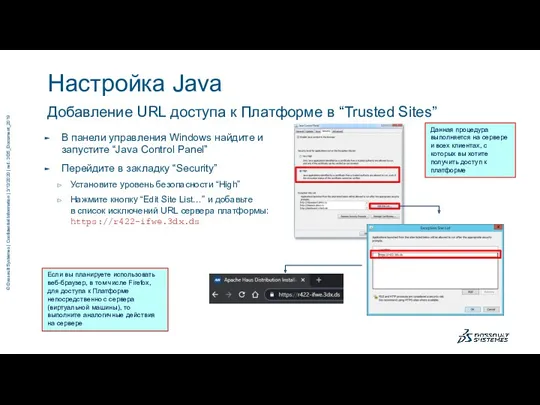

- 37. Добавление URL доступа к Платформе в “Trusted Sites” Настройка Java В панели управления Windows найдите и

- 38. Управление сертификатами certificates Импорт CA сертификата в Firefox Браузер Firefox использует собственный менеджер сертификатов, поэтому в

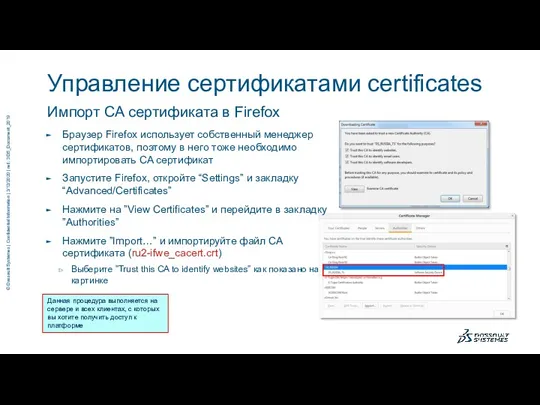

- 39. Тестирование Apache c протоколом HTTPS SSL сертификаты На сервере, откройте браузер и перейдите по адресу https://r422-ifwe.3dx.ds

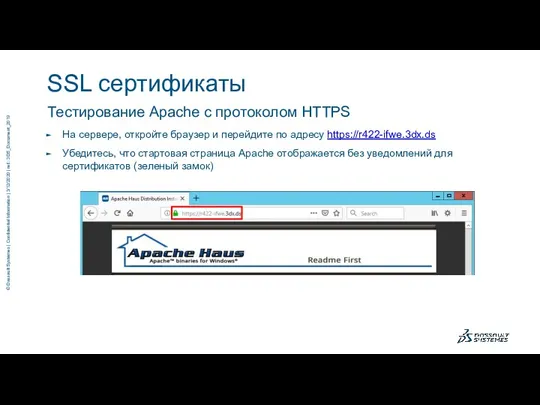

- 41. Скачать презентацию

Методическая разработка Использование функций в табличном процессоре MS Exel

Методическая разработка Использование функций в табличном процессоре MS Exel Технические и электронные средства обучения

Технические и электронные средства обучения Разработка картографического буклета

Разработка картографического буклета Основные компоненты компьютера

Основные компоненты компьютера Система uCoz. Створення та адміністрування сайту

Система uCoz. Створення та адміністрування сайту Информационное обеспечение проектной деятельности (тема 2)

Информационное обеспечение проектной деятельности (тема 2) Электронная цифровая подпись

Электронная цифровая подпись Исследование методов автоматизированной разработки информационных систем на базе RAD (RAD APEX Oracle 4.2)

Исследование методов автоматизированной разработки информационных систем на базе RAD (RAD APEX Oracle 4.2) SMM, SMO, защита. РСЯ-Марафон. (Занятие 8)

SMM, SMO, защита. РСЯ-Марафон. (Занятие 8) Защита информации от вредоносных программ и несанкционированного доступа

Защита информации от вредоносных программ и несанкционированного доступа Основы верстки

Основы верстки Умение оценивать объёма памяти для хранения текстовых данных. ОГЭ - 5

Умение оценивать объёма памяти для хранения текстовых данных. ОГЭ - 5 Лекція24. Основні поняття і положення захисту інформації в комп'ютерних системах

Лекція24. Основні поняття і положення захисту інформації в комп'ютерних системах Линии связи. Типы. Аппаратура. Характеристики. Стандарты кабелей

Линии связи. Типы. Аппаратура. Характеристики. Стандарты кабелей Объектно-ориентированное программирование

Объектно-ориентированное программирование Понятие IP-адреса. 1

Понятие IP-адреса. 1 Теоретические основы информационной безопасности (Лекция№1)

Теоретические основы информационной безопасности (Лекция№1) Стили шрифтов. CSS cвойства шрифтов

Стили шрифтов. CSS cвойства шрифтов Средства рекламы

Средства рекламы Связь лингвистики и информатики

Связь лингвистики и информатики Массивы. Операции над массивами

Массивы. Операции над массивами Безопасность облачных технологий

Безопасность облачных технологий PostgreSQL. День 3

PostgreSQL. День 3 Элементарное программирование

Элементарное программирование Грубые ошибки на пути к качественной журналистике

Грубые ошибки на пути к качественной журналистике Создание документов и основы редактирования в Microsoft WORD

Создание документов и основы редактирования в Microsoft WORD Операционные системы, среды и оболочки. Процессы в операционных системах

Операционные системы, среды и оболочки. Процессы в операционных системах Проектирование и разработка базы данных ГИБДД

Проектирование и разработка базы данных ГИБДД