Содержание

- 2. В конце 1993 года остро возникла необходимость создания криптостойкого ключа, без каких либо ограничений на право

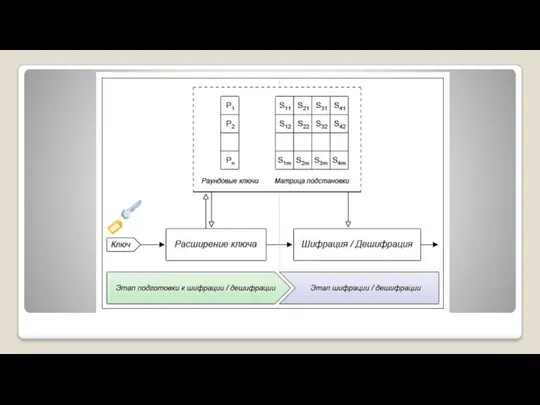

- 3. Что это такое? BlowFish — алгоритм 64-битного блочного шифра с ключом переменной длины. В общем случае

- 5. В общем случае, алгоритм шифрования Blowfish представляет собой сеть Фейстеля, но с некоторыми особенностями генерации и

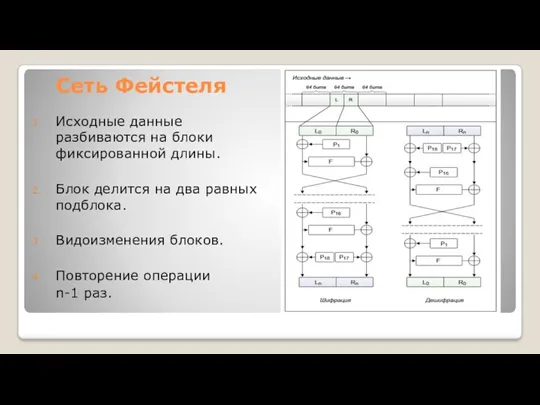

- 6. Сеть Фейстеля Исходные данные разбиваются на блоки фиксированной длины. Блок делится на два равных подблока. Видоизменения

- 7. Алгоритм шифрования Blowfish В алгоритме Blowfish при шифрации выполняется 16 раундов (внутри сети Фейстеля), а 17-й

- 8. Вопрос! Если используется 18 раундовых ключей, каждый из которых имеет длину 32 бита, то в итоге

- 9. Правильный ответ: Длина не ограничена. Можно использовать ключи до 576 бит. Но! Ограничение было сделано исходя

- 10. Этапы шифрования. 1. Выделяем массив из 18 элементов для раундовых ключей сети Фейстеля и 4 матриц

- 11. Этапы шифрования. 3. Делаем итеративный XOR: Pi = Pi XOR Ki (где Pi — раундовый ключ,

- 12. Достоинства: Высокая скорость шифрования на развернутом ключе; Простота алгоритма, снижающая вероятность ошибок при его реализации; Отсутствие

- 13. Вывод: Процедура расширения ключа ресурсоемка, поэтому алгоритм шифрования Blowfish не подходит для применения в случаях, где

- 15. Скачать презентацию

Состав и назначение интегрированных САПР. Лекция 5

Состав и назначение интегрированных САПР. Лекция 5 Три причины для того, чтобы изучать информатику.

Три причины для того, чтобы изучать информатику. Ростовская Лига юных журналистов

Ростовская Лига юных журналистов MS DOS операциялық жүйесі

MS DOS операциялық жүйесі Разновидности объектов и их классификация. Объекты ОС Windows

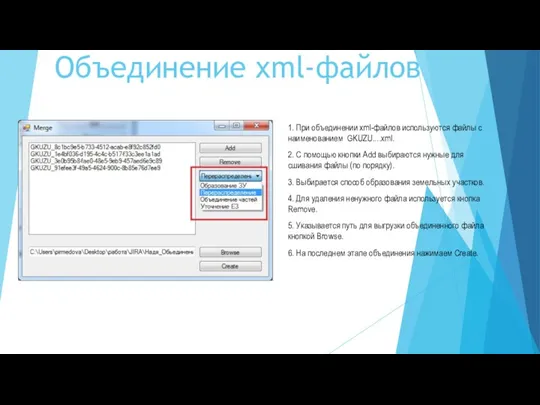

Разновидности объектов и их классификация. Объекты ОС Windows Инструкция к PackMerge

Инструкция к PackMerge Автоматизация кофейни

Автоматизация кофейни Поняття файлової системи та її об’єкти

Поняття файлової системи та її об’єкти Heap and non-heap memory in java. GC (garbage collector)

Heap and non-heap memory in java. GC (garbage collector) Комбинированный тип данных

Комбинированный тип данных Истина и ложь

Истина и ложь Алгоритмы поиска. Лекция 12

Алгоритмы поиска. Лекция 12 Умозаключение как форма мышления, 6 класс I. Пояснительная записка. II. Методическое руководство. III. Критерии оценивания результатов учебной деятельности IV. Критерии оценки эффективности урока V. Литература для учителя VI. Литература для

Умозаключение как форма мышления, 6 класс I. Пояснительная записка. II. Методическое руководство. III. Критерии оценивания результатов учебной деятельности IV. Критерии оценки эффективности урока V. Литература для учителя VI. Литература для Лекция№7. Хранение данных в Android-приложениях

Лекция№7. Хранение данных в Android-приложениях ПЯВУ. Основы программирования. Лекция 11. Гистограммы. Основы ООП на примере гистограммы

ПЯВУ. Основы программирования. Лекция 11. Гистограммы. Основы ООП на примере гистограммы GUI composer. Embedded development tools

GUI composer. Embedded development tools Википедия и культурное наследие. Взаимодействие вики-сообществ и учреждений культуры для продвижения культурного наследия

Википедия и культурное наследие. Взаимодействие вики-сообществ и учреждений культуры для продвижения культурного наследия Библиографическое описание. Библиографическая ссылка

Библиографическое описание. Библиографическая ссылка Методы кодирования. Циклический код. Использование образующих матриц

Методы кодирования. Циклический код. Использование образующих матриц Технологические карты уроков информатики

Технологические карты уроков информатики Концепции проектирования баз данных (лекция 3)

Концепции проектирования баз данных (лекция 3) Компьютерлік модельдеу түсінігі

Компьютерлік модельдеу түсінігі Информационные технологии в библиотеке

Информационные технологии в библиотеке Основи Python. Лекція 1

Основи Python. Лекція 1 Логический тип данных в Паскале

Логический тип данных в Паскале Java database connectivity (JDBC)

Java database connectivity (JDBC) Текстовый редактор MS Word

Текстовый редактор MS Word Структура электронных таблиц

Структура электронных таблиц