Содержание

- 2. Тема 12. Безопасность баз данных Лекция 12

- 3. Понятия безопасности данных Управление доступом в базах данных Управление целостностью данных Управление параллелизмом Восстановление данных Вопросы

- 4. Понятия безопасности данных

- 5. Понятие защиты данных Под защитой данных подразумевается предотвращение доступа к ним со стороны несанкционированных пользователей. Под

- 6. Доступ к информации Доступ к информации - ознакомление с информацией и ее обработка. Субъект доступа -

- 7. Управление доступом в базах данных

- 8. Доступ к информации Большинство систем БД представляют собой средство единого централизованного хранения данных. Это значительно сокращает

- 9. Доступ к информации Идентификатор доступа – (login) уникальный признак объекта или субъекта доступа. Пароль - идентификатор

- 10. Разграничение доступа Правила разграничения доступа - совокупность правил, регламентирующих права субъектов доступа к объектам доступа. Санкционированный

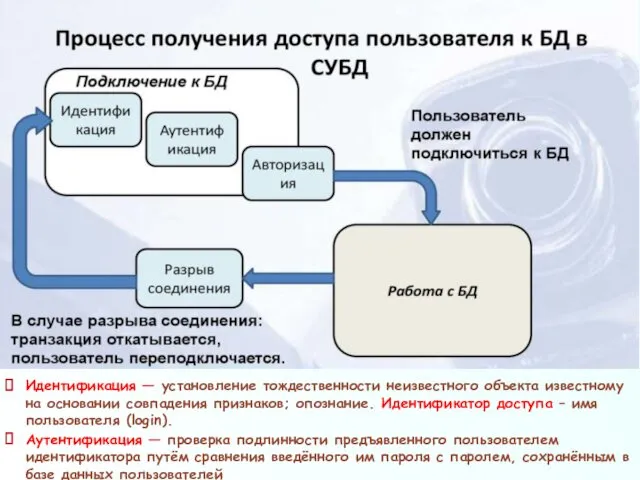

- 11. Идентификация — установление тождественности неизвестного объекта известному на основании совпадения признаков; опознание. Идентификатор доступа – имя

- 12. Два подхода к вопросу обеспечения безопасности данных В современных СУБД поддерживается один из двух наиболее общих

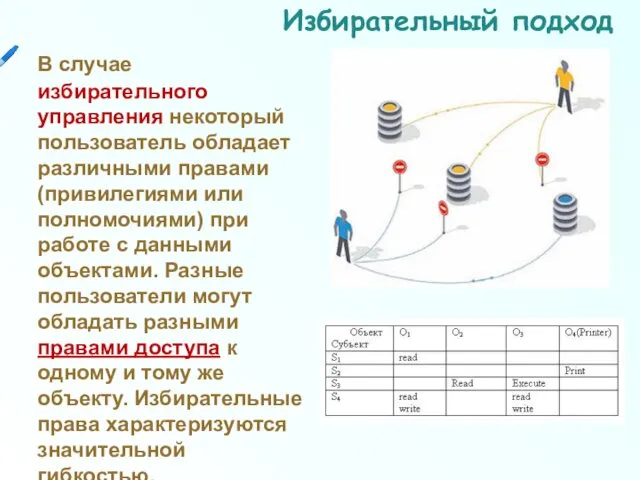

- 13. В случае избирательного управления некоторый пользователь обладает различными правами (привилегиями или полномочиями) при работе с данными

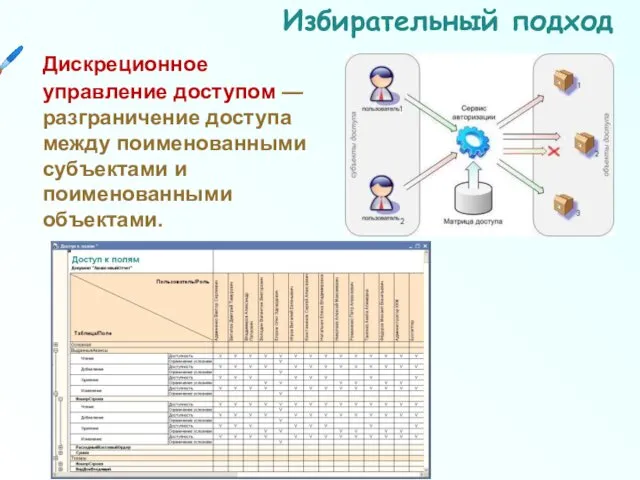

- 14. Дискреционное управление доступом — разграничение доступа между поименованными субъектами и поименованными объектами. Избирательный подход

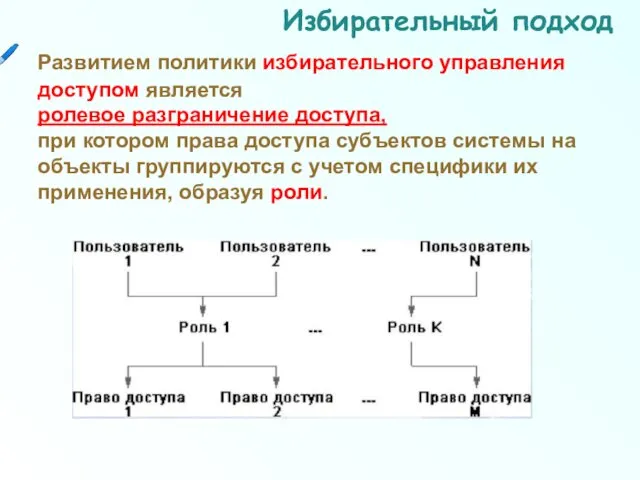

- 15. Избирательный подход Развитием политики избирательного управления доступом является ролевое разграничение доступа, при котором права доступа субъектов

- 16. Избирательный подход

- 17. В случае обязательного управления (мандатного контроля), наоборот, каждому объекту данных присваивается некоторый классификационный уровень, а каждый

- 18. Обязательный подход Мандатные схемы обычно имеют иерархическую структуру и поэтому являются более жесткими.

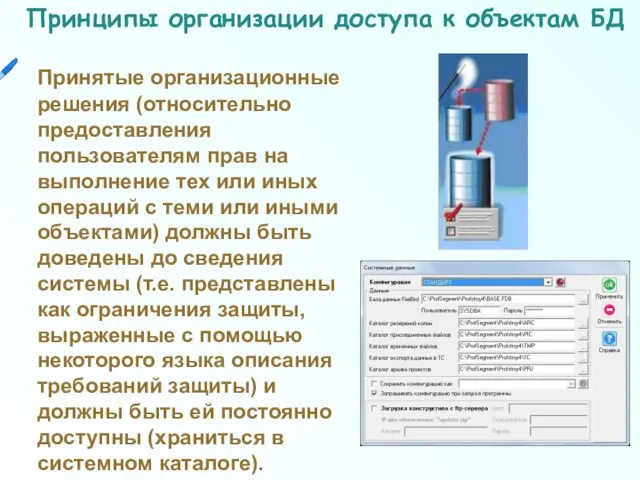

- 19. Принципы организации доступа к объектам БД Принятые организационные решения (относительно предоставления пользователям прав на выполнение тех

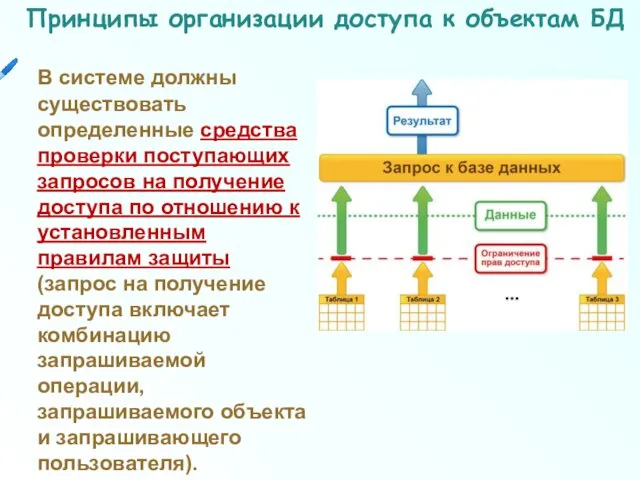

- 20. Принципы организации доступа к объектам БД В системе должны существовать определенные средства проверки поступающих запросов на

- 21. Принципы организации доступа к объектам БД Для принятия решения о том, какие именно установленные ограничения защиты

- 22. Пользователи могут быть объединены в специальные группы пользователей. Один пользователь может входить в несколько групп. В

- 23. Привилегии или полномочия пользователей или групп — это набор действий (операций), которые они могут выполнять над

- 24. Пользователю может быть назначена одна или несколько ролей. Объектами БД, которые подлежат защите, являются все объекты,

- 25. Под учетной записью пользователя MySQL подразумевается строка в таблице user системной базы данных mysql. Первичным ключом

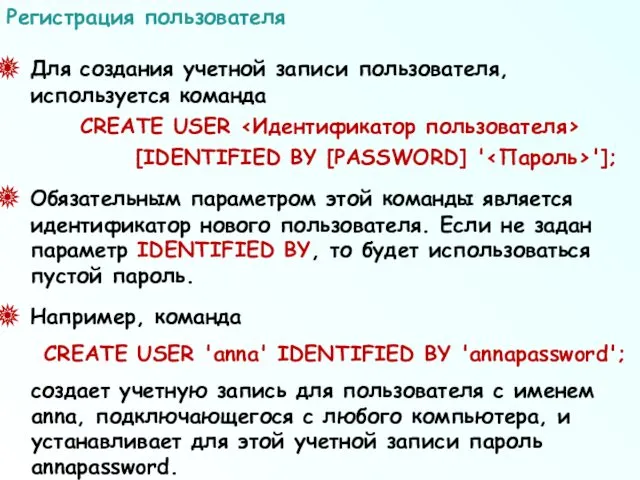

- 26. Для создания учетной записи пользователя, используется команда CREATE USER [IDENTIFIED BY [PASSWORD] ' ']; Обязательным параметром

- 27. Для установки пароля предназначена команда SET PASSWORD [FOR ] = PASSWORD(' '); Обязательным параметром этой команды

- 28. Для удаления учетной записи используется команда DROP USER ; После удаления пользователь лишается возможности подключаться к

- 29. Создание привилегии доступа в MySQL подразумевает определение следующих параметров: идентификатор учетной записи пользователя, которому предоставляется привилегия;

- 30. ALL [PRIVILEGES] – предоставляет все привилегии, кроме GRANT OPTION, для указанной области действия; ALTER – разрешает

- 31. Для предоставления привилегий пользователям используется команда GRANT [( )] ON TO [WITH GRANT OPTION]; Предоставление привилегий

- 32. В качестве области действия можно указать одно из следующих значений: *.* – привилегия будет действовать глобально;

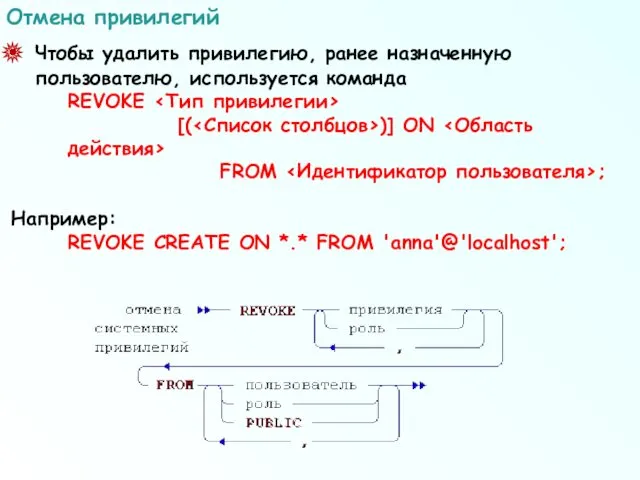

- 33. Чтобы удалить привилегию, ранее назначенную пользователю, используется команда REVOKE [( )] ON FROM ; Например: REVOKE

- 34. Управление целостностью данных

- 35. Нарушение целостности данных может быть вызвано рядом причин: сбои оборудования, физические воздействия или стихийные бедствия; ошибки

- 36. Управление параллелизмом

- 37. В системах, ориентированных на многопользовательский режим работы, возникает целый ряд новых проблем, связанных с параллельным выполнением

- 38. Если транзакция была прервана, то специальные встроенные средства СУБД осуществляют так называемый откат - возврат БД

- 39. Восстановление данных

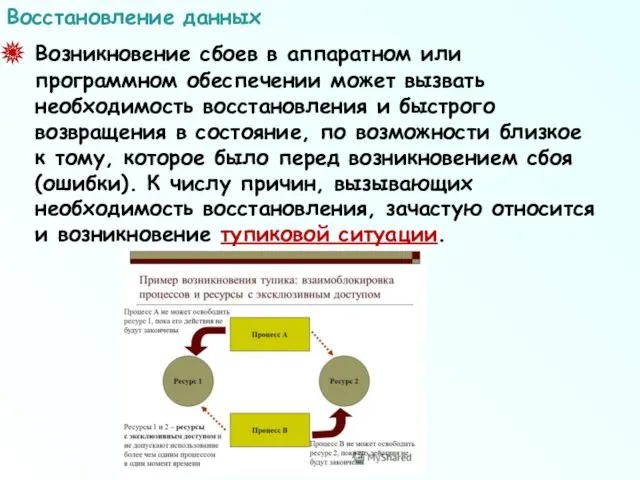

- 40. Возникновение сбоев в аппаратном или программном обеспечении может вызвать необходимость восстановления и быстрого возвращения в состояние,

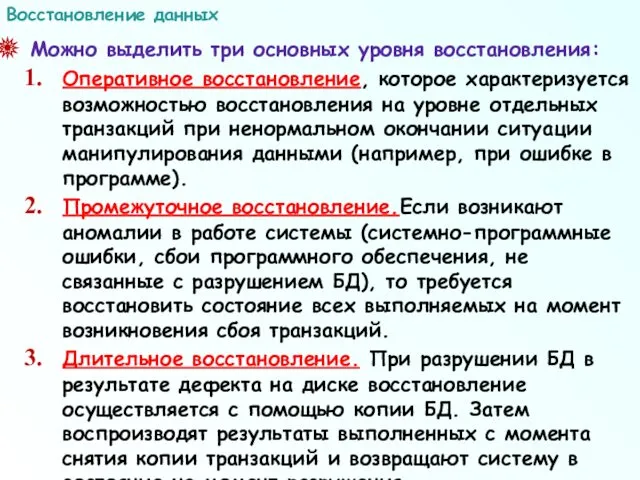

- 41. Можно выделить три основных уровня восстановления: Оперативное восстановление, которое характеризуется возможностью восстановления на уровне отдельных транзакций

- 42. Прекращение выполнения транзакции вследствие появления сбоя нарушает целостность БД. Если результаты такого выполнения транзакции потеряны, то

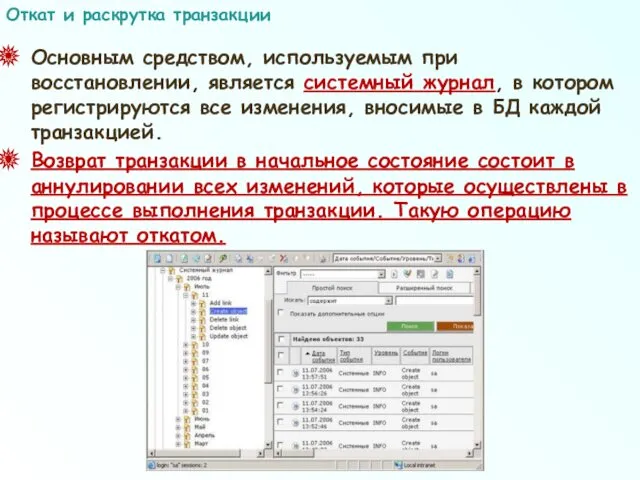

- 43. Основным средством, используемым при восстановлении, является системный журнал, в котором регистрируются все изменения, вносимые в БД

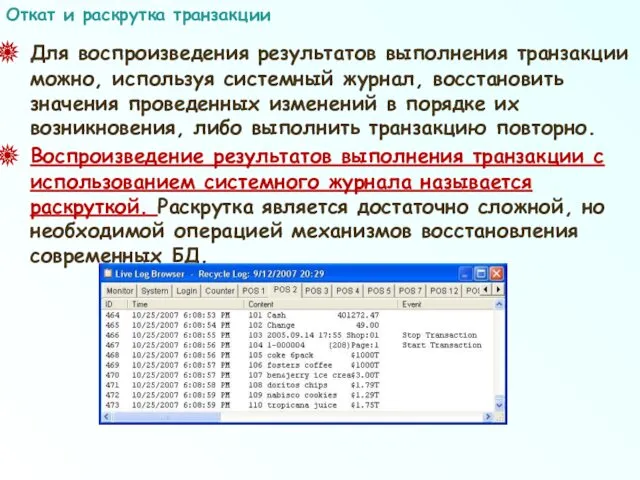

- 44. Для воспроизведения результатов выполнения транзакции можно, используя системный журнал, восстановить значения проведенных изменений в порядке их

- 46. Скачать презентацию

![Для установки пароля предназначена команда SET PASSWORD [FOR ] =](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/1967/slide-26.jpg)

![ALL [PRIVILEGES] – предоставляет все привилегии, кроме GRANT OPTION, для](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/1967/slide-29.jpg)

![Для предоставления привилегий пользователям используется команда GRANT [( )] ON TO [WITH GRANT OPTION]; Предоставление привилегий](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/1967/slide-30.jpg)

Виды аналоговых сигналов в канале телекоммуникационной системы. Практическая работа

Виды аналоговых сигналов в канале телекоммуникационной системы. Практическая работа Основы языка VB Урок 1: Данные

Основы языка VB Урок 1: Данные Programming Logic and Design Seventh Edition. Chapter 1. An Overview of Computers and Programming

Programming Logic and Design Seventh Edition. Chapter 1. An Overview of Computers and Programming Компьютерная графика

Компьютерная графика Управление ИТ-сервисами и контентом

Управление ИТ-сервисами и контентом The internet

The internet Оператор цикла с параметром

Оператор цикла с параметром Хакеризм. Понятие хакера

Хакеризм. Понятие хакера Программирование на языке Си++. Модуль №8

Программирование на языке Си++. Модуль №8 Уровни организации ЭВМ. Операционные системы

Уровни организации ЭВМ. Операционные системы Construct 2. Урок # 2

Construct 2. Урок # 2 Database 5.1

Database 5.1 Синхронизация потоков

Синхронизация потоков События. Лекция 6

События. Лекция 6 Естественные и формальные языки. Язык, как способ представления информации

Естественные и формальные языки. Язык, как способ представления информации Краткое введение в NGN для NSS

Краткое введение в NGN для NSS Этические и правовые нормы информационной деятельности

Этические и правовые нормы информационной деятельности Сетевая журналистика

Сетевая журналистика Мультимедиа

Мультимедиа Динамические структуры данных (язык Си)

Динамические структуры данных (язык Си) Автоматизация ресторанного бизнеса

Автоматизация ресторанного бизнеса Computer vision for robotics

Computer vision for robotics Фон для презентации о мультфильмах. Диск

Фон для презентации о мультфильмах. Диск Электронные таблицы Excel

Электронные таблицы Excel Алгоритмы размещения конструктивных модулей различных уровней иерархии. Лекция 3

Алгоритмы размещения конструктивных модулей различных уровней иерархии. Лекция 3 Анализ данных в табличных процессорах

Анализ данных в табличных процессорах Программирование на Python. Создание Telegram-бота. Часть 5. 29 занятие. 5-8 классы

Программирование на Python. Создание Telegram-бота. Часть 5. 29 занятие. 5-8 классы 1C-Администратор. Новый сервис для продвинутых пользователей

1C-Администратор. Новый сервис для продвинутых пользователей