- Главная

- Информатика

- Безопасность беспроводных компьютерных сетей

Содержание

- 2. СТАНДАРТЫ БЕСПРОВОДНЫХ ТЕХНОЛОГИЙ Обеспечивая основы безопасности беспроводных технологий, необходимо учитывать их классификацию. В зависимости от обеспечиваемой

- 3. РАЗДЕЛЫ СТАНДАРТОВ СВЯЗИ GPRS Стандарт GPRS дает возможность выхода в интернет из любой точки мира, в

- 4. РАЗДЕЛЫ СТАНДАРТОВ СВЯЗИ NFC Стандарт NFC поддерживает передачу трафика на малое расстояние — до 20 см.

- 5. УГРОЗЫ БЕСПРОВОДНЫХ ТЕХНОЛОГИЙ Существенные проблемы безопасности беспроводных сетей, несмотря на их существенные плюсы, является одним из

- 6. РАЗЛИЧАЮТ НЕСКОЛЬКО ОСНОВНЫХ ВИДОВ АТАК, КОТОРЫЕ УГРОЖАЮТ БЕЗОПАСНОСТИ БЕСПРОВОДНЫХ КОМПЬЮТЕРНЫХ СЕТЕЙ:

- 7. «ЧЕЛОВЕК ПОСЕРЕДИНЕ» Подслушивание «Подслушивание» называют еще пассивной атакой. Оно выполняется при помощи специального программного обеспечения, которое

- 8. DDOS-АТАКИ И ЛОЖНАЯ ТОЧКА ДОСТУПА DDoS Целью злоумышленников является нарушение работы локальной сети, при котором ее

- 9. РЕКОМЕНДАЦИИ ПО БЕЗОПАСНОСТИ Основные рекомендации по защите беспроводных сетей: Всегда отключайте роутер в тех случаях, когда

- 11. Скачать презентацию

Слайд 2СТАНДАРТЫ БЕСПРОВОДНЫХ ТЕХНОЛОГИЙ

Обеспечивая основы безопасности беспроводных технологий, необходимо учитывать их классификацию. В зависимости от

СТАНДАРТЫ БЕСПРОВОДНЫХ ТЕХНОЛОГИЙ

Обеспечивая основы безопасности беспроводных технологий, необходимо учитывать их классификацию. В зависимости от

WWAN — беспроводные глобальные сети. Самым распространенным типом таких сетей являются сети GPRS, действие которых распространяется на десятки километров.

WMAN — беспроводные сети городского масштаба. Транслируют информацию на расстояние до нескольких километров.

WLAN — беспроводные локальные сети. Обеспечивают передачу информации на расстояние от нескольких десятков, до нескольких сотен метров. К этой категории относятся сети Wi-Fi.

WPAN — персональные беспроводные сети. Используются для подержания связи компьютеров, телефонов, оргтехники, других устройств. Действие сети распространяется до нескольких десятков метров. К это группе принадлежат сети Bluetooth.

Слайд 3РАЗДЕЛЫ СТАНДАРТОВ СВЯЗИ

GPRS

Стандарт GPRS дает возможность выхода в интернет из любой точки мира,

РАЗДЕЛЫ СТАНДАРТОВ СВЯЗИ

GPRS

Стандарт GPRS дает возможность выхода в интернет из любой точки мира,

BLUETOOTH

Технология Bluetooth дает возможность беспроводного соединения с целью передачи данных двух устройств, например, мобильных телефонов, телефона и компьютера и т. д. Передача информации по стандарту Bluetooth в зависимости от условий возможна на расстояние до 100 метров.

Слайд 4РАЗДЕЛЫ СТАНДАРТОВ СВЯЗИ

NFC

Стандарт NFC поддерживает передачу трафика на малое расстояние — до 20

РАЗДЕЛЫ СТАНДАРТОВ СВЯЗИ

NFC

Стандарт NFC поддерживает передачу трафика на малое расстояние — до 20

WI-FI

Wi-Fi — самый популярный стандарт беспроводной передачи данных. Он широко применяется для создания локальных сетей, объединяющих компьютеры, телефоны и другие устройства для подключения к интернету. Локальная сеть строится в определенном радиусе вокруг установленной точки доступа, которая подключается к сети по проводу или с использованием других беспроводных технологий. Расстояние, на котором обеспечивается передача данных, зависит от характеристик роутера.

Слайд 5УГРОЗЫ БЕСПРОВОДНЫХ ТЕХНОЛОГИЙ

Существенные проблемы безопасности беспроводных сетей, несмотря на их существенные плюсы, является

УГРОЗЫ БЕСПРОВОДНЫХ ТЕХНОЛОГИЙ

Существенные проблемы безопасности беспроводных сетей, несмотря на их существенные плюсы, является

Получение доступа к локальной беспроводной сети дает злоумышленникам возможности похищения конфиденциальной информации и персональных данных, распространения вредоносного ПО, для других манипуляций.

Слайд 6РАЗЛИЧАЮТ НЕСКОЛЬКО ОСНОВНЫХ ВИДОВ АТАК, КОТОРЫЕ УГРОЖАЮТ БЕЗОПАСНОСТИ БЕСПРОВОДНЫХ КОМПЬЮТЕРНЫХ СЕТЕЙ:

РАЗЛИЧАЮТ НЕСКОЛЬКО ОСНОВНЫХ ВИДОВ АТАК, КОТОРЫЕ УГРОЖАЮТ БЕЗОПАСНОСТИ БЕСПРОВОДНЫХ КОМПЬЮТЕРНЫХ СЕТЕЙ:

Слайд 7«ЧЕЛОВЕК ПОСЕРЕДИНЕ»

Подслушивание

«Подслушивание» называют еще пассивной атакой. Оно выполняется при помощи специального программного обеспечения,

«ЧЕЛОВЕК ПОСЕРЕДИНЕ»

Подслушивание

«Подслушивание» называют еще пассивной атакой. Оно выполняется при помощи специального программного обеспечения,

Манипуляция

Атаки типа «Манипуляция» называют активными. В этом случая хакер получает возможность не только кражи персональных данных пользователя, но и манипуляции его устройством через беспроводную сеть. Например, при помощи специального ПО на компьютер пользователя может быть отправлена от имени точки доступа команда переадресации браузера на определенную страницу в интернете.

Man-in-the-Middle, относится числу наиболее распространенных типов атак.

Этот способ чаще всего применяется для подключения к точкам доступа, не защищенным паролем.

Поскольку сигнал в таких сетях транслируется без шифрования, злоумышленник может перехватывать его при помощи обычного ноутбука

Атаки Man-in-the-Middle подразделяются на:

Слайд 8DDOS-АТАКИ И ЛОЖНАЯ ТОЧКА ДОСТУПА

DDoS

Целью злоумышленников является нарушение работы локальной сети, при котором

DDOS-АТАКИ И ЛОЖНАЯ ТОЧКА ДОСТУПА

DDoS

Целью злоумышленников является нарушение работы локальной сети, при котором

Ложная точка доступа

Атаки типа «Манипуляция» называют активными. В этом случая хакер получает возможность не только кражи персональных данных пользователя, но и манипуляции его устройством через беспроводную сеть. Например, при помощи специального ПО на компьютер пользователя может быть отправлена от имени точки доступа команда переадресации браузера на определенную страницу в интернете.

Слайд 9РЕКОМЕНДАЦИИ ПО БЕЗОПАСНОСТИ

Основные рекомендации по защите беспроводных сетей:

Всегда отключайте роутер в тех случаях,

РЕКОМЕНДАЦИИ ПО БЕЗОПАСНОСТИ

Основные рекомендации по защите беспроводных сетей:

Всегда отключайте роутер в тех случаях,

Используйте регулярно обновляемый эффективный антивирус.

Используйте эффективные протоколы безопасности беспроводных сетей. Так, при настройке роутера рекомендуется устанавливать протоколы защиты WPA/ WPA2.

Применяйте фильтрацию по MAC-адресам.

Запретите трансляцию ID сети. В этом случае получить возможность подключения к вашей беспроводной сети сможет только тот пользователь, который знает ее идентификатор.

Изменить логин и пароль по умолчанию.

Ограничьте радиус действия сети. В идеале лучше ограничить действие Wi-Fi только пределами вашей квартиры или офиса.

Запретите доступ к настройкам роутера через Wi-Fi.

Интерфейс мобильных приложений

Интерфейс мобильных приложений Программа 3D-Blender. Возможности, начальный этап работы в программе, обзор

Программа 3D-Blender. Возможности, начальный этап работы в программе, обзор Знакомство с языком Python

Знакомство с языком Python Дипломный проект. Автоматизированный учет продажи семенного материала

Дипломный проект. Автоматизированный учет продажи семенного материала Алфавитный подход в измерении информации. 2 урок ( 10 класс )

Алфавитный подход в измерении информации. 2 урок ( 10 класс ) Лицензионное программное обеспечение. Занятие №3

Лицензионное программное обеспечение. Занятие №3 Алгоритм

Алгоритм Визуализация пространственной структуры молекулы

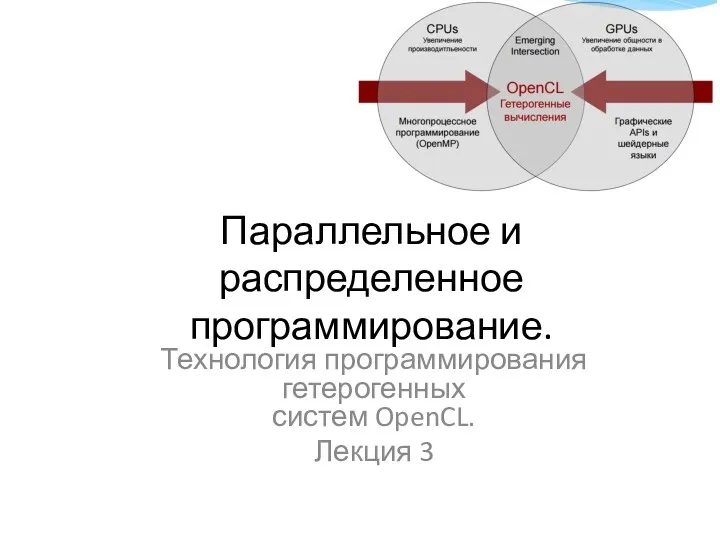

Визуализация пространственной структуры молекулы Параллельное и распределенное программирование. Технология программирования гетерогенных систем

Параллельное и распределенное программирование. Технология программирования гетерогенных систем Безопасные правила цифрового поведения. 9 класс

Безопасные правила цифрового поведения. 9 класс Other SDI services

Other SDI services Культура оформлення комп’ютерної презентації

Культура оформлення комп’ютерної презентації Мобильное приложение Прокатись

Мобильное приложение Прокатись Основы программирования (Python)

Основы программирования (Python) Прикладное программное обеспечение. (Тема 8)

Прикладное программное обеспечение. (Тема 8) Проектирование баз данных и работа с ними веб-приложений. (Лекция 8)

Проектирование баз данных и работа с ними веб-приложений. (Лекция 8) Проект Визуальная новелла. Жанр компьютерных игр

Проект Визуальная новелла. Жанр компьютерных игр IP-адресация

IP-адресация Информатика. Информация

Информатика. Информация Тест по теме Информация. Информационные процессы

Тест по теме Информация. Информационные процессы Трактиръ: Head-Office. Функциональные возможности

Трактиръ: Head-Office. Функциональные возможности Тестовое задание по JS

Тестовое задание по JS Системы автоматизированного проектирования

Системы автоматизированного проектирования Газета совета студенческого самоуправления

Газета совета студенческого самоуправления Структуры данных

Структуры данных Семинар #13 GIMP

Семинар #13 GIMP Хэширование (hashing). Хэш-таблицы (Hash tables)

Хэширование (hashing). Хэш-таблицы (Hash tables) Режимы заземления нейтрали в сети 6-35 кВ

Режимы заземления нейтрали в сети 6-35 кВ