Содержание

- 3. Введение Защита данных – исключение возможных случайных или преднамеренных ситуаций, когда существует вероятность потери данных. Способы

- 4. Вопросы безопасности и целостности! - одна из важнейших сторон работы СУБД. Под безопасностью понимают защиту БД

- 5. В СУБД традиционно поддерживаются избирательный или обязательный подходы обеспечения безопасности данных. При избирательном подходе к управлению

- 6. Избирательное управление доступом задается правилами, которые должны включать следующее: *имя правила - представляет собой структуру, по

- 7. СОЗДАТЬ ПРАВИЛО БЕЗОПАСНОСТИ RULE1 ДЛЯ МОДИФИКАЦИИ И УДАЛЕНИЯ Р (PN, PNAME, TEACHER, KAFEDRA) ДЛЯ KAFEDRA =

- 8. Обязательное управление доступом к БД реализуется при выполнении следующих правил: пользователь имеет возможность работы (но не

- 9. СОЗДАТЬ ПРАВИЛО БЕЗОПАСНОСТИ RULE2 ДЛЯ ПОЛЬЗОВАТЕЛЯ Denis УСТАНОВИТЬ УРОВЕНЬ ДОПУСКА = 5 А для отношения Р,

- 10. В файле журнала выполняемых операций хранится следующая информация: - исходный текст запроса; - имя удаленного терминала,

- 11. Другой стороной проблемы безопасности и целостности БД является точность и корректность хранимых в ней данных. Обычно

- 12. При соблюдении обязательного требования поддержания целостности БД возможны следующие уровни изолированности транзакций: первый уровень - отсутствие

- 13. В общем случае ограничение целостности должно содержать три основные части: - имя ограничения - представляет собой

- 14. СОЗДАТЬ ОГРАНИЧЕНИЕ ЦЕЛОСТНОСТИ RULE4 ДЛЯ ВСЕХ SP (SP.OCENKA>0 И SP.OCENKA НЕ ВЫПОЛНЯТЬ ПРИ НАРУШЕНИИ ПРАВИЛА В

- 15. Различают четыре типа ограничений целостности: ограничение целостности домена; ограничение целостности атрибута; ограничение целостности отношения; ограничение целостности

- 16. СОЗДАТЬ ОГРАНИЧЕНИЕ ЦЕЛОСТНОСТИ RULES ДЛЯ ВСЕХ S(S.KURS >= S'.KURS) НЕ ВЫПОЛНЯТЬ ПРИ НАРУШЕНИИ ПРАВИЛА Такое ограничение

- 17. 2. Транзакции и параллелизм Под транзакцией понимается неделимая с точки зрения воздействия на БД последовательность операторов

- 18. В СУБД транзакция начинается с оператора BEGIN. При этом если транзакция завершена оператором COMMIT, то результаты

- 19. Понятие восстановление СУБД - процесс, подразумевающий возвращение БД в правильное состояние, если какой-либо процесс вызвал сбой

- 20. Восстановление системы после первого вида глобального сбоя может быть осуществлено по журналу транзакций, в который заносится

- 21. Процесс восстановления после сбоя носителей принципиально иной. Восстановление в этом случае осуществляется с резервной копии БД.

- 22. При параллельной обработке БД возникает три основных проблемы: проблема потери результатов обновления - заключается в первую

- 23. Для решения этих проблем используют блокировку. Различают два вида блокировки: блокировка записи - при этом транзакция

- 24. В СУБД используют протокол доступа к данным, позволяющий избежать проблем параллелизма. Его суть заключается в следующем:

- 25. 3. Методы защиты данных в SQL сервере

- 28. Ниже представлено краткое описание возможностей серверных ролей: System Administrators - выполнение любых функций администрирования SQL-сервера; Security

- 30. public - пользователи бет предоставления специальных ролей обладают ролью доступа public; db_owner - полный доступ к

- 33. Скачать презентацию

Операционные системы. Введение, основные понятия и термины. (Лекция 1)

Операционные системы. Введение, основные понятия и термины. (Лекция 1) Системный анализ и моделирование

Системный анализ и моделирование Website Layout Overview

Website Layout Overview Библиотека STL. Тип vector

Библиотека STL. Тип vector Проектирование многотабличной базы данных

Проектирование многотабличной базы данных 7 класс,Итоговый тест по информатике.

7 класс,Итоговый тест по информатике. Формы предоставления информации (5 класс)

Формы предоставления информации (5 класс) Практична робота №6 Створення анімованого банера для веб-сторінок

Практична робота №6 Створення анімованого банера для веб-сторінок Сравнение современных языков программирования

Сравнение современных языков программирования Средства противодействия атакам

Средства противодействия атакам Компьютерные сети ЭВМ. Интернет. (Лекция 8)

Компьютерные сети ЭВМ. Интернет. (Лекция 8) Цифровизация в логопедической практике

Цифровизация в логопедической практике Разработка диалоговых программ

Разработка диалоговых программ Инструкция по работе c приложением для прохождения аттестационных тестов GradeMaster(Аттестатор)

Инструкция по работе c приложением для прохождения аттестационных тестов GradeMaster(Аттестатор) Безопасная дорога в интернет

Безопасная дорога в интернет Алгоритмы и исполнители

Алгоритмы и исполнители Транзакции и блокировки

Транзакции и блокировки Компьютер как средство автоматизации информационных процессов

Компьютер как средство автоматизации информационных процессов Элементы объектно-ориентированного программирования

Элементы объектно-ориентированного программирования Создание видеоклипов

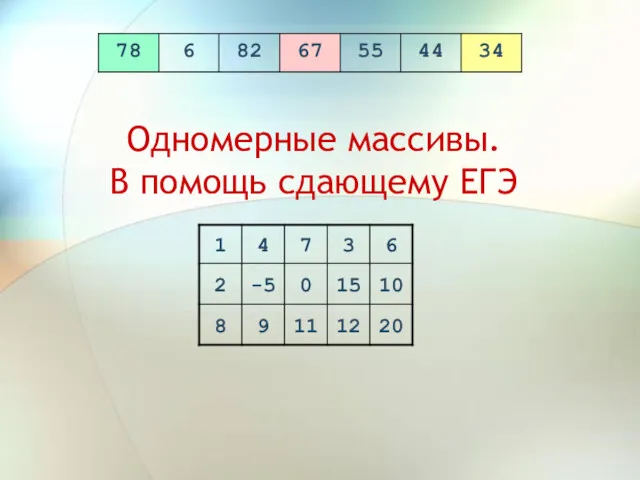

Создание видеоклипов Одномерные массивы. В помощь сдающему ЕГЭ

Одномерные массивы. В помощь сдающему ЕГЭ Governance of internent

Governance of internent Краткая инструкция по работе с новой учетной системой 1С 8.3

Краткая инструкция по работе с новой учетной системой 1С 8.3 Системы счисления

Системы счисления УСЛОВНЫЙ ОПЕРАТОР

УСЛОВНЫЙ ОПЕРАТОР Информационное общество

Информационное общество Строительная компания. Шаблон сайта

Строительная компания. Шаблон сайта Мәліметтер қоры (МҚ)

Мәліметтер қоры (МҚ)