Червь. Черви являются в некотором роде вирусами, так как созданы на

основе саморазмножающихся программ. Однако черви не могут заражать существующие файлы. Вместо этого червь поселяется в компьютер отдельным файлом и ищет уязвимости в Сети или системе для дальнейшего распространения себя.

Троян. По своему действию является противоположностью вирусам и червям. Его предлагают загрузить под видом законного приложения, однако вместо заявленной функциональности он делает то, что нужно злоумышленникам. Троянцы получили свое название от одноименного печально известного мифологического коня, так как под видом какой-либо полезной программы или утилиты в систему проникает деструктивный элемент. Трояны не самовоспроизводятся и не распространяются сами по себе.

Вирус. Это самовоспроизводящийся программный код, который внедряется в установленные программы без согласия пользователя. Вирусы можно подцепить разными способами: от нажатия вредоносной ссылки или файла в неизвестном письме до заражения на вредоносном сайте. При этом вирус может выполнять множество разных задач, направленных в первую очередь на принесение вреда операционной системе.

Виды аналоговых сигналов в канале телекоммуникационной системы. Практическая работа

Виды аналоговых сигналов в канале телекоммуникационной системы. Практическая работа Основы языка VB Урок 1: Данные

Основы языка VB Урок 1: Данные Programming Logic and Design Seventh Edition. Chapter 1. An Overview of Computers and Programming

Programming Logic and Design Seventh Edition. Chapter 1. An Overview of Computers and Programming Компьютерная графика

Компьютерная графика Управление ИТ-сервисами и контентом

Управление ИТ-сервисами и контентом The internet

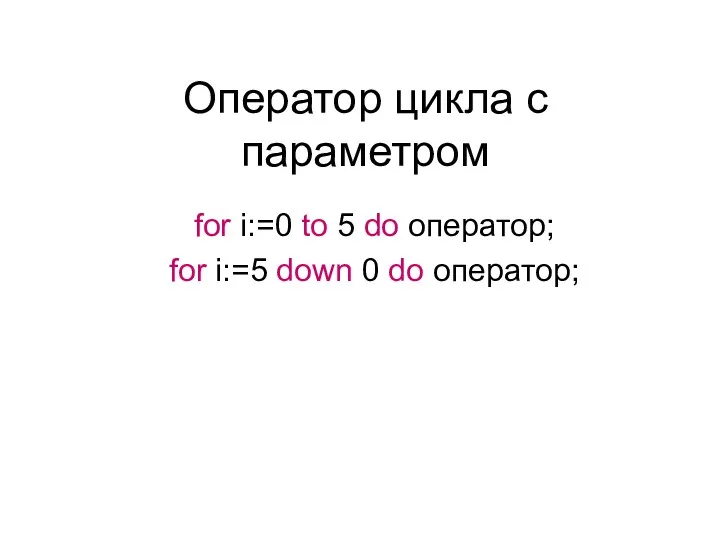

The internet Оператор цикла с параметром

Оператор цикла с параметром Хакеризм. Понятие хакера

Хакеризм. Понятие хакера Программирование на языке Си++. Модуль №8

Программирование на языке Си++. Модуль №8 Уровни организации ЭВМ. Операционные системы

Уровни организации ЭВМ. Операционные системы Construct 2. Урок # 2

Construct 2. Урок # 2 Database 5.1

Database 5.1 Синхронизация потоков

Синхронизация потоков События. Лекция 6

События. Лекция 6 Естественные и формальные языки. Язык, как способ представления информации

Естественные и формальные языки. Язык, как способ представления информации Краткое введение в NGN для NSS

Краткое введение в NGN для NSS Этические и правовые нормы информационной деятельности

Этические и правовые нормы информационной деятельности Сетевая журналистика

Сетевая журналистика Мультимедиа

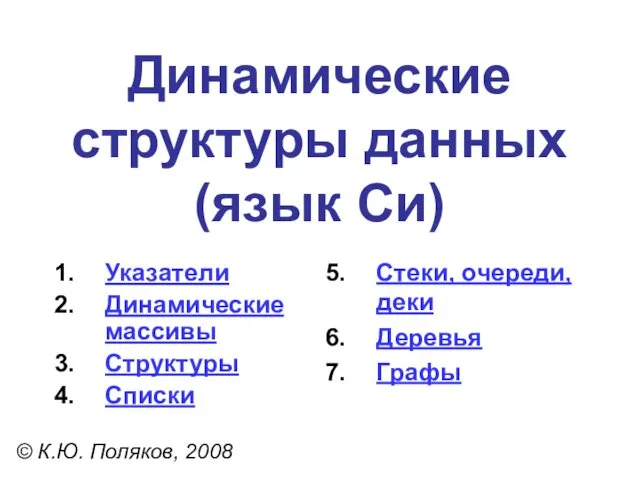

Мультимедиа Динамические структуры данных (язык Си)

Динамические структуры данных (язык Си) Автоматизация ресторанного бизнеса

Автоматизация ресторанного бизнеса Computer vision for robotics

Computer vision for robotics Фон для презентации о мультфильмах. Диск

Фон для презентации о мультфильмах. Диск Электронные таблицы Excel

Электронные таблицы Excel Алгоритмы размещения конструктивных модулей различных уровней иерархии. Лекция 3

Алгоритмы размещения конструктивных модулей различных уровней иерархии. Лекция 3 Анализ данных в табличных процессорах

Анализ данных в табличных процессорах Программирование на Python. Создание Telegram-бота. Часть 5. 29 занятие. 5-8 классы

Программирование на Python. Создание Telegram-бота. Часть 5. 29 занятие. 5-8 классы 1C-Администратор. Новый сервис для продвинутых пользователей

1C-Администратор. Новый сервис для продвинутых пользователей