Блочные алгоритмы. Блочное шифрование. Сравнение блочных и поточных шифров. Предпосылки создания шифра Фейстеля презентация

Содержание

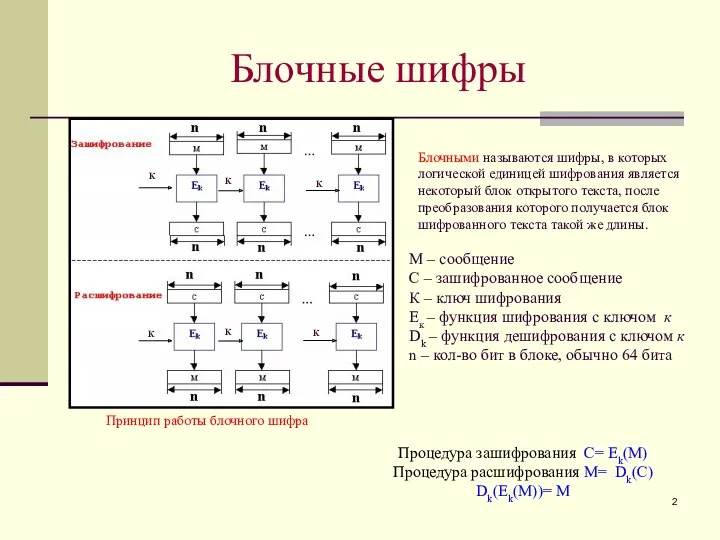

- 2. Блочные шифры М – сообщение С – зашифрованное сообщение К – ключ шифрования Ек – функция

- 3. Поточные шифры Поточными называются шифры, в которых поток цифровых данных шифруется последовательно бит за битом или

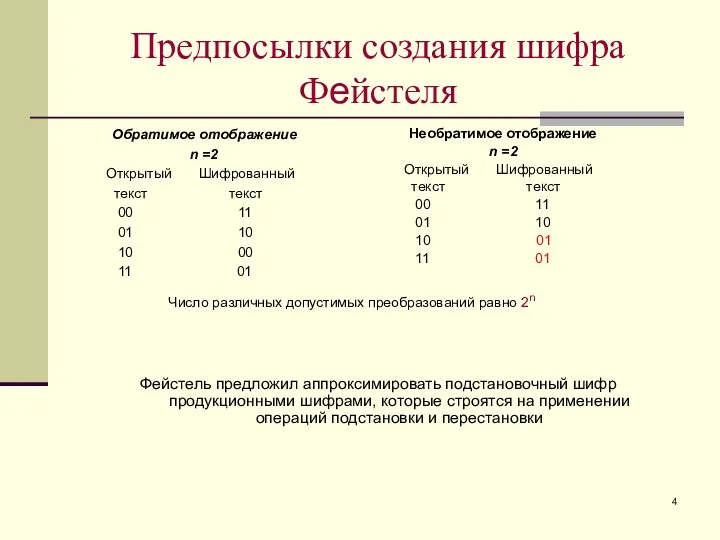

- 4. Предпосылки создания шифра Фейстеля Обратимое отображение n =2 Открытый Шифрованный текст текст 00 11 01 10

- 5. Диффузия и конфузия Клод Шеннон в 1945 г. предложил идею разработать продукционный шифр в котором попеременно

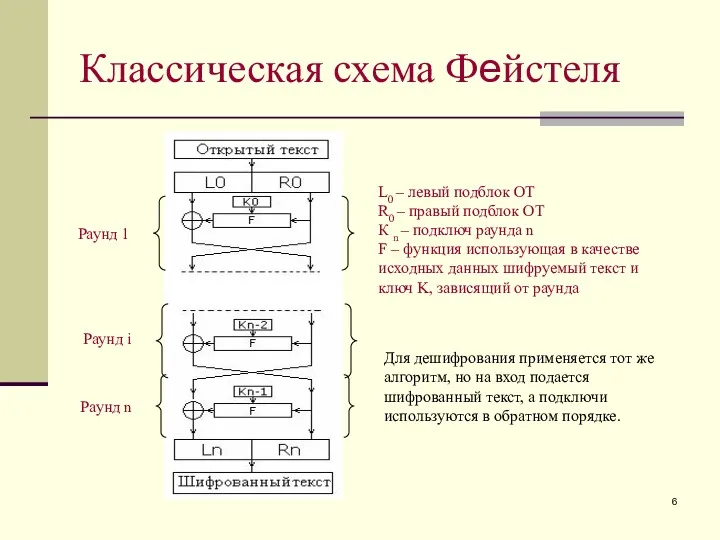

- 6. Классическая схема Фейстеля Раунд 1 Раунд i Раунд n L0 – левый подблок ОТ R0 –

- 7. Практическая реализация схемы Фейстеля зависит от: Размер блока Размер ключа Число раундов обработки Алгоритм вычисления подключей

- 8. Принципы построения блочных шифров Y=Ek(X) X=Dk(Y) N -> 2n-1 128 -> 1021лет Известные открытые и зашифрованные

- 9. Условия стойкого блочного алгоритма Функция Ek(X) должна быть обратимой. Не должно существовать иных методов прочтения сообщения

- 10. Представление целых чисел 32 бита ->0… 4 294 967 295 16+16 -> 2 x 0…65 535

- 11. Биективные математические функции сложение (X'=X+V); исключающее ИЛИ (X'=X XOR V); умножение по модулю 2N+1(X'=(X*V) mod (2N+1));

- 12. Битовые сдвиги арифметический сдвиг влево/вправо(X'=X SHL/SHR V); циклический сдвиг влево/вправо(X'=X ROL/ROR V);

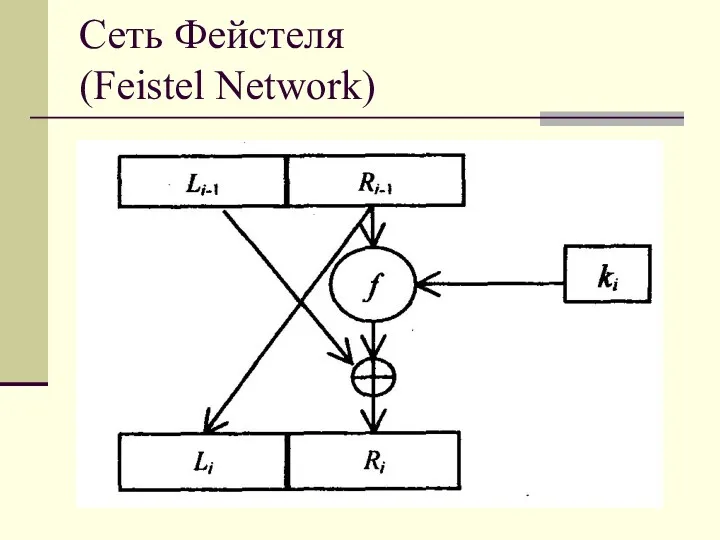

- 13. Сеть Фейстеля (Feistel Network)

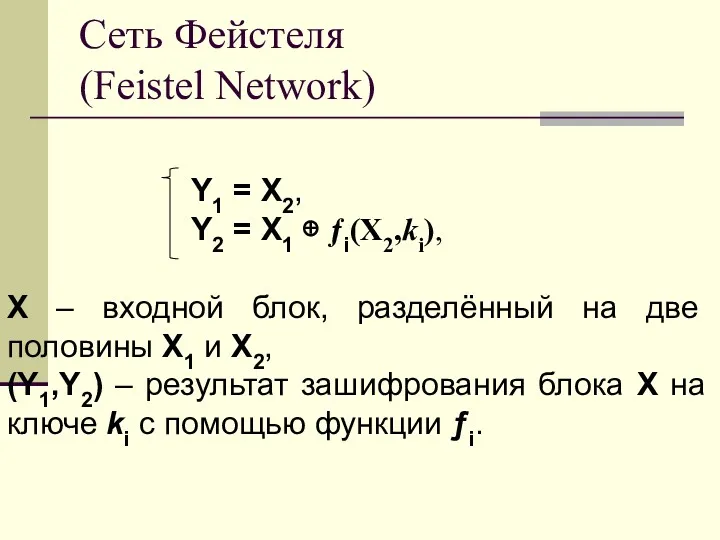

- 14. Сеть Фейстеля (Feistel Network) Y1 = X2, Y2 = X1 ⊕ ƒi(X2,ki), X – входной блок,

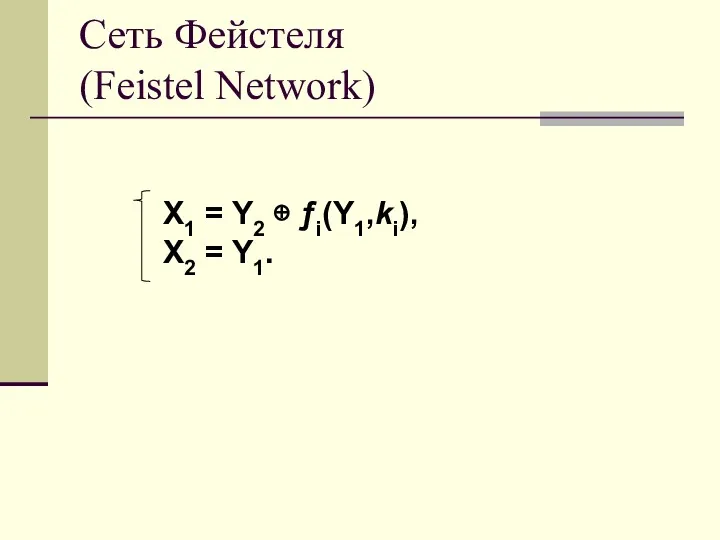

- 15. Сеть Фейстеля (Feistel Network) X1 = Y2 ⊕ ƒi(Y1,ki), X2 = Y1.

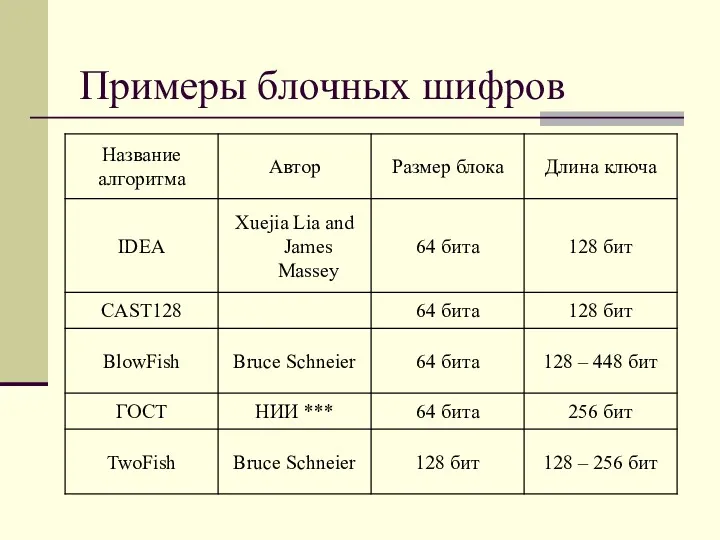

- 16. Примеры блочных шифров

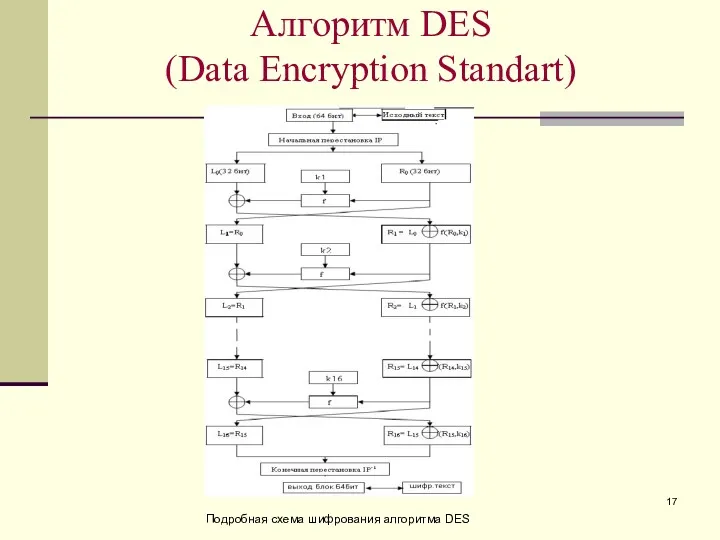

- 17. Алгоритм DES (Data Encryption Standart) Подробная схема шифрования алгоритма DES

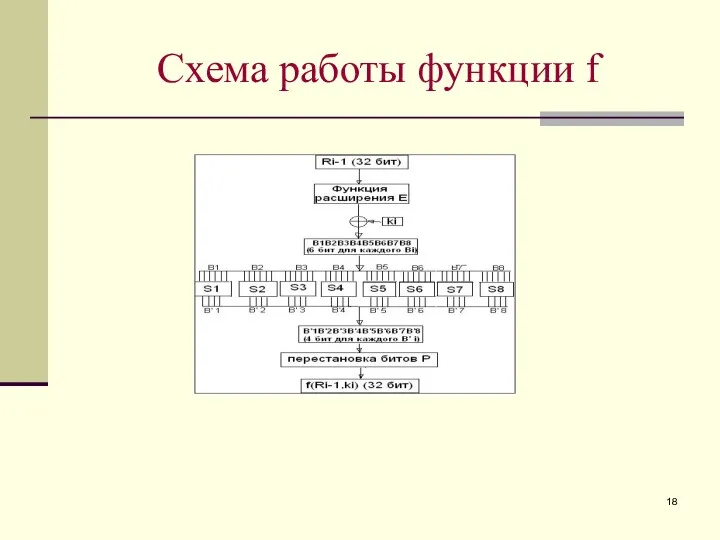

- 18. Схема работы функции f

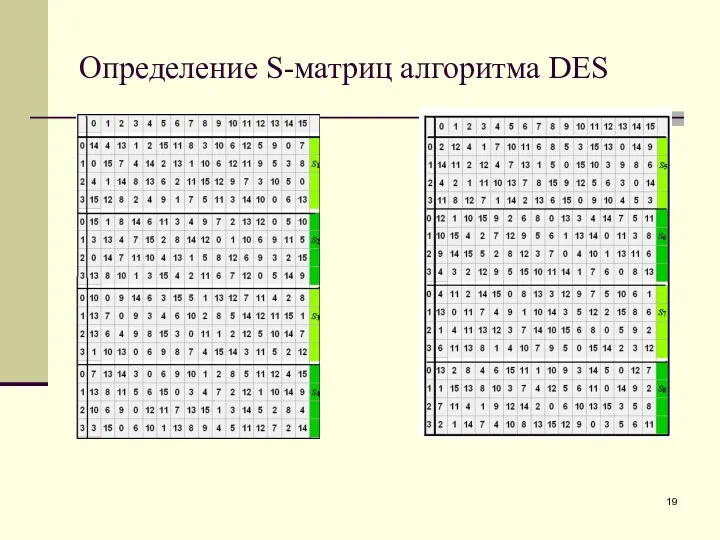

- 19. Определение S-матриц алгоритма DES

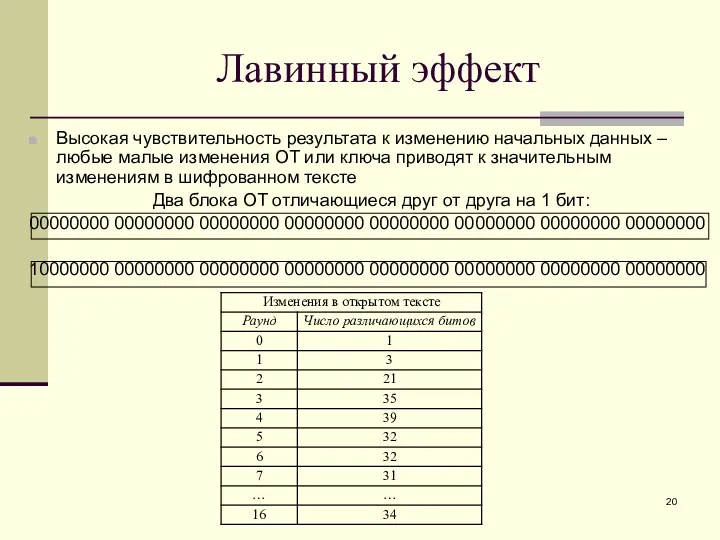

- 20. Лавинный эффект Высокая чувствительность результата к изменению начальных данных – любые малые изменения ОТ или ключа

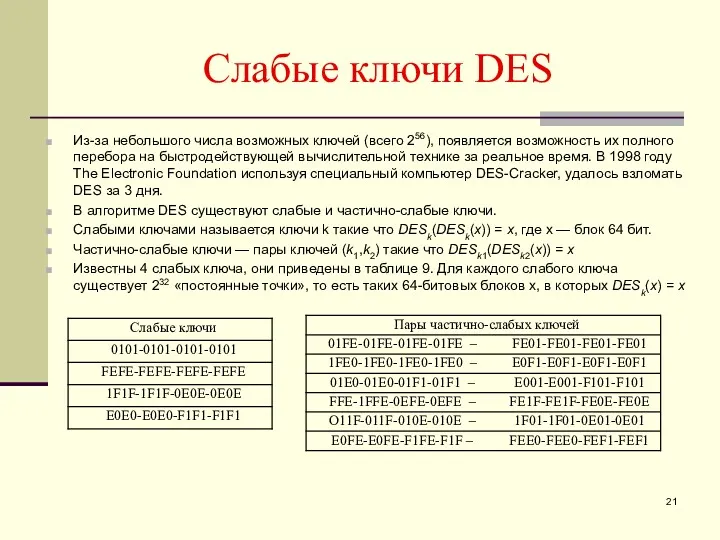

- 21. Слабые ключи DES Из-за небольшого числа возможных ключей (всего 256), появляется возможность их полного перебора на

- 23. Скачать презентацию

Инструкция для подачи обращения/заявления для получения муниципальной услуги Зачисление в образовательное учреждение

Инструкция для подачи обращения/заявления для получения муниципальной услуги Зачисление в образовательное учреждение Динамические структуры данных. Указатели

Динамические структуры данных. Указатели Centre Monitoring System PH-BC911 (Operation)

Centre Monitoring System PH-BC911 (Operation) LI-FI световая замена WI-FI

LI-FI световая замена WI-FI CoDeSys - общий обзор

CoDeSys - общий обзор Мастер-класс Получение услуг через Портал государственных и муниципальных услуг

Мастер-класс Получение услуг через Портал государственных и муниципальных услуг Плюсы и минусы информационного общества

Плюсы и минусы информационного общества Алгоритм и его свойства. Понятие алгоритма и исполнителя. Свойства алгоритма

Алгоритм и его свойства. Понятие алгоритма и исполнителя. Свойства алгоритма Огляд введення та виведення в С++

Огляд введення та виведення в С++ Филатов Андрей В-45

Филатов Андрей В-45 Безопасность детей в интернете

Безопасность детей в интернете Логические основы построения компьютера

Логические основы построения компьютера Cистемы электронного документооборота

Cистемы электронного документооборота Ведение базы данных в MS Access. Технологии баз данных. (Лекция 5)

Ведение базы данных в MS Access. Технологии баз данных. (Лекция 5) Компьютер как средство автоматизации информационных процессов.

Компьютер как средство автоматизации информационных процессов. Рабочий стол. Управление мышью

Рабочий стол. Управление мышью Верификация программного обеспечения. Дефекты

Верификация программного обеспечения. Дефекты Понятие юзабилити

Понятие юзабилити Файлы и файловые структуры. Компьютер как универсальное устройство для работы с информацией. Информатика. 7 класс

Файлы и файловые структуры. Компьютер как универсальное устройство для работы с информацией. Информатика. 7 класс Орта мектепте химия пәнінен типтік есептер шығаруда ақпараттық технологияны қолдану әдістері

Орта мектепте химия пәнінен типтік есептер шығаруда ақпараттық технологияны қолдану әдістері Современные информационные технологии в образовании

Современные информационные технологии в образовании Разработка web-сайта для ООО Лидер

Разработка web-сайта для ООО Лидер Искусственный интеллект, данные и знания. Экспертные системы. Лекция №1

Искусственный интеллект, данные и знания. Экспертные системы. Лекция №1 Информационные модели на графах

Информационные модели на графах Лекция 1. Системы обработки информации в таможенных органах Российской Федерации

Лекция 1. Системы обработки информации в таможенных органах Российской Федерации Кодирование информации

Кодирование информации MVC в Android. Создание простейшего приложения

MVC в Android. Создание простейшего приложения Разновидности объектов и их классификация

Разновидности объектов и их классификация