Содержание

- 2. Тема: Cisco ASA (Adaptive Security Appliance) – межсетевой экран. Основной задачей этого устройства является обеспечение сетевой

- 3. - фильтрацию трафика, используя Access List; - VPN (Site-to-Site, RA VPN) — виртуальная частная сеть. Это

- 4. Основные функции Cisco ASA: 1. Stateful packet inspection, SPI — инспекция пакетов с хранением состояния. Эта

- 5. 3. Архитектура Cisco TrustSec – это система управления безопасностью сети с помощью меток безопасности Secure Group

- 6. Межсетевой экран это в первую очередь фильтр. Использование межсетевого экрана исключительно для маршрутизации будет неправильным, тем

- 7. Технология DMVPN является дальнейшим развитием VPN, и основывается на совместной работе протоколов разрешения шлюза NHRP, протокола

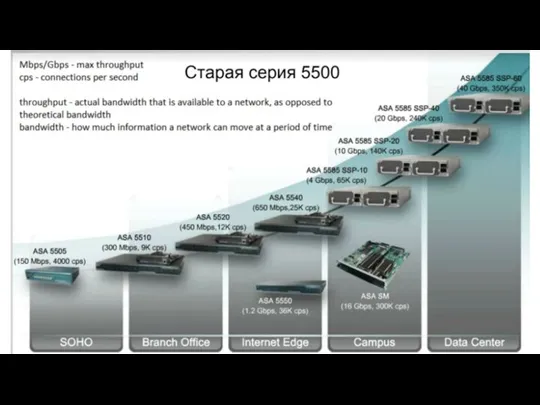

- 8. В данный момент существует серия межсетевых экранов – Cisco ASA 5500. Эта серия уже не производится,

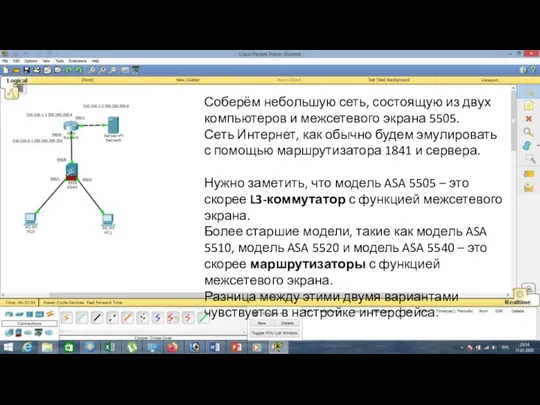

- 11. Соберём небольшую сеть, состоящую из двух компьютеров и межсетевого экрана 5505. Сеть Интернет, как обычно будем

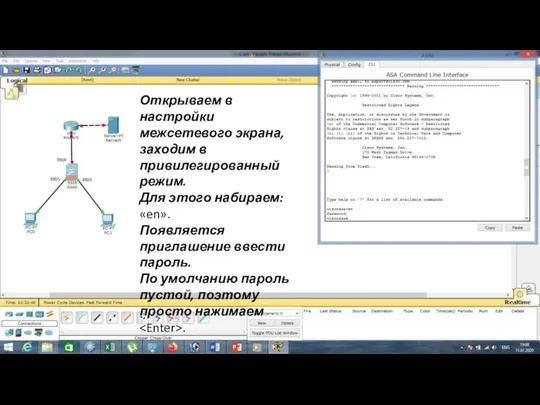

- 12. Открываем в настройки межсетевого экрана, заходим в привилегированный режим. Для этого набираем: «en». Появляется приглашение ввести

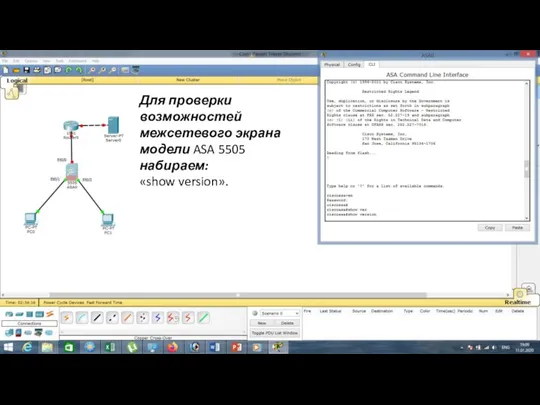

- 13. Для проверки возможностей межсетевого экрана модели ASA 5505 набираем: «show version».

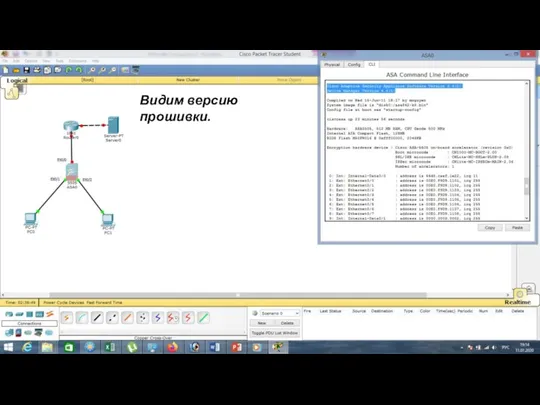

- 14. Видим версию прошивки.

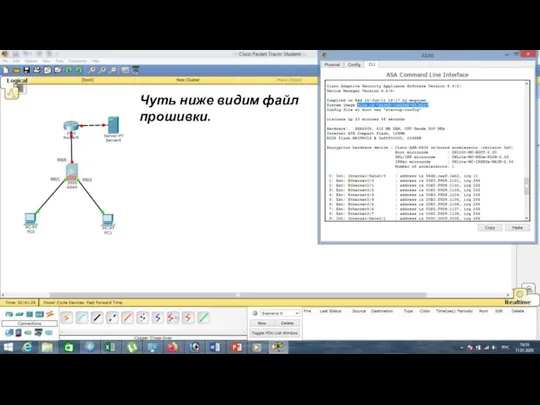

- 15. Чуть ниже видим файл прошивки.

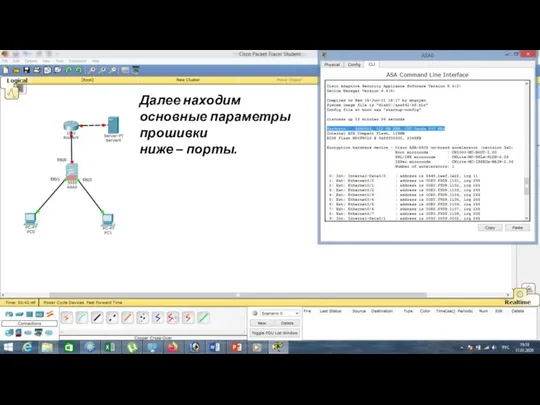

- 16. Далее находим основные параметры прошивки ниже – порты.

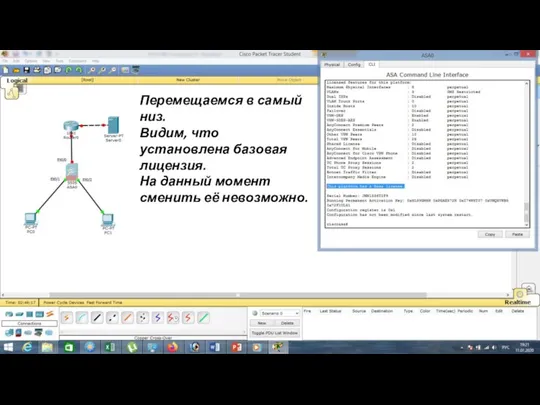

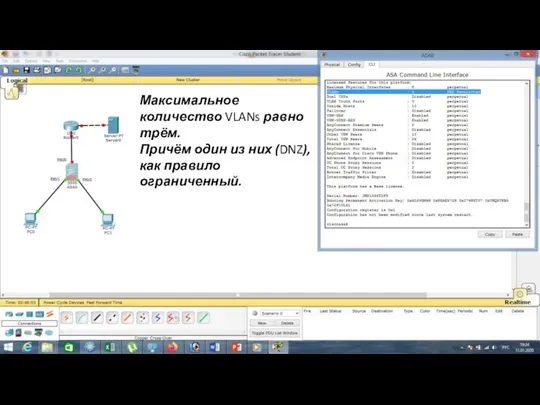

- 17. Перемещаемся в самый низ. Видим, что установлена базовая лицензия. На данный момент сменить её невозможно.

- 18. Максимальное количество VLANs равно трём. Причём один из них (DNZ), как правило ограниченный.

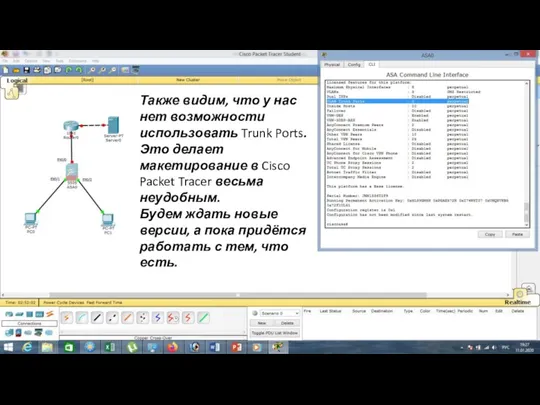

- 19. Также видим, что у нас нет возможности использовать Trunk Ports. Это делает макетирование в Cisco Packet

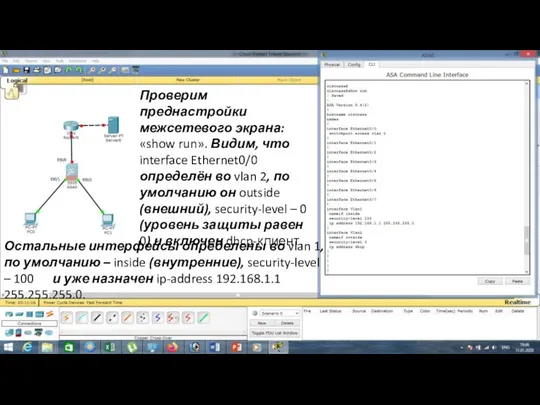

- 20. Проверим преднастройки межсетевого экрана: «show run». Видим, что interface Ethernet0/0 определён во vlan 2, по умолчанию

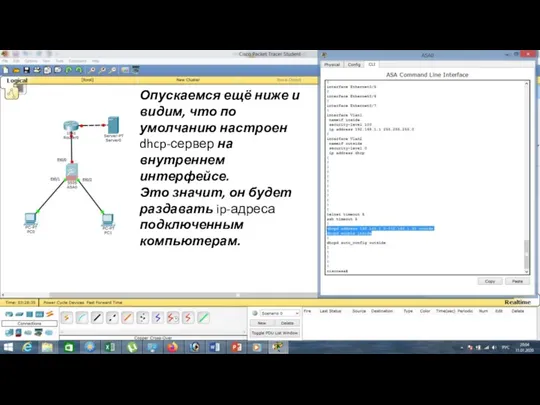

- 21. Опускаемся ещё ниже и видим, что по умолчанию настроен dhcp-сервер на внутреннем интерфейсе. Это значит, он

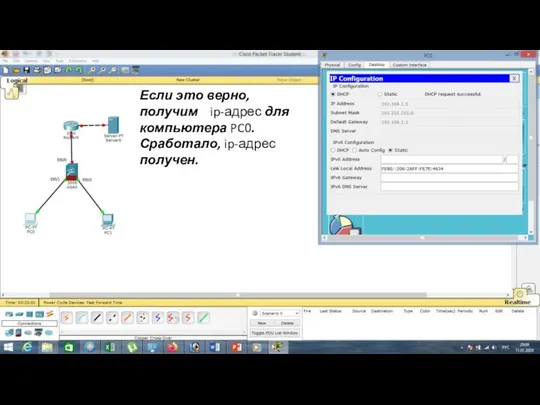

- 22. Если это верно, получим ip-адрес для компьютера PC0. Сработало, ip-адрес получен.

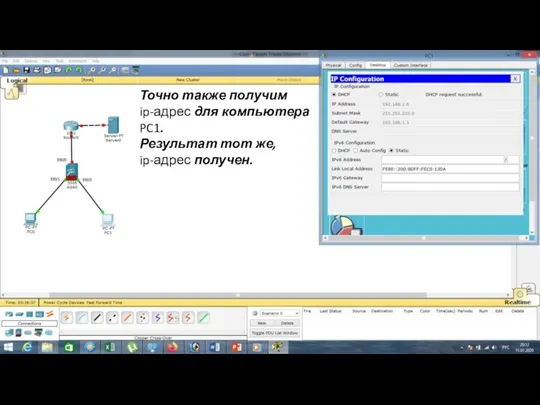

- 23. Точно также получим ip-адрес для компьютера PC1. Результат тот же, ip-адрес получен.

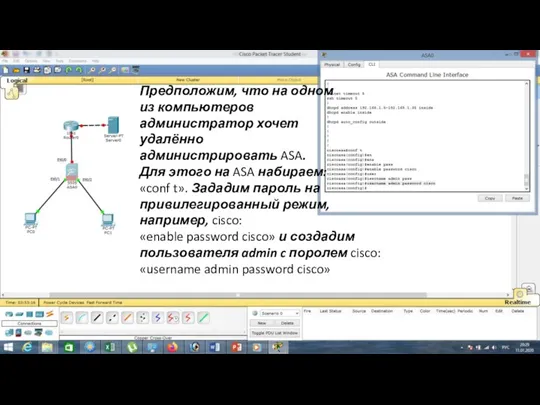

- 24. Предположим, что на одном из компьютеров администратор хочет удалённо администрировать ASA. Для этого на ASA набираем:

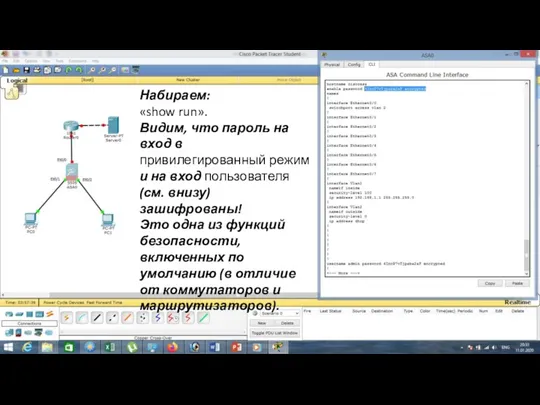

- 25. Набираем: «show run». Видим, что пароль на вход в привилегированный режим и на вход пользователя (см.

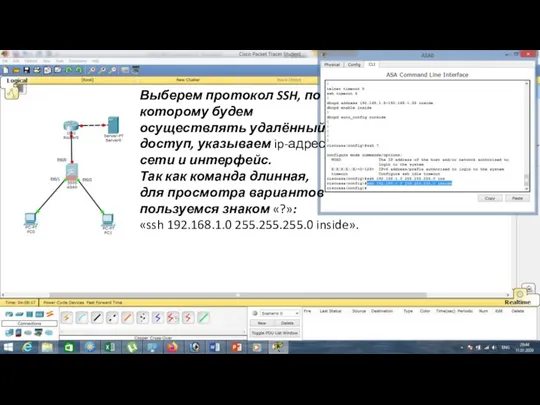

- 26. Выберем протокол SSH, по которому будем осуществлять удалённый доступ, указываем ip-адрес сети и интерфейс. Так как

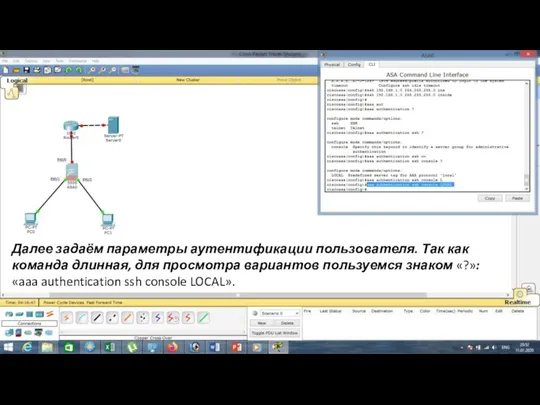

- 27. Далее задаём параметры аутентификации пользователя. Так как команда длинная, для просмотра вариантов пользуемся знаком «?»: «aaa

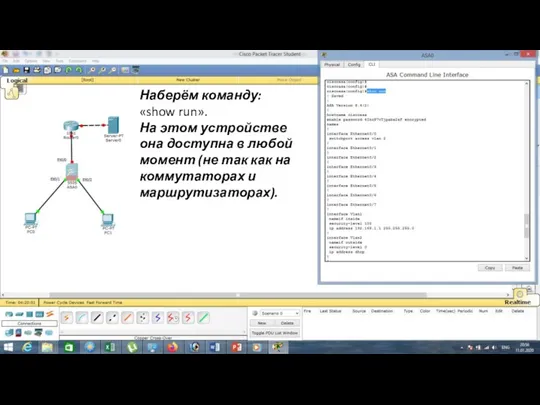

- 28. Наберём команду: «show run». На этом устройстве она доступна в любой момент (не так как на

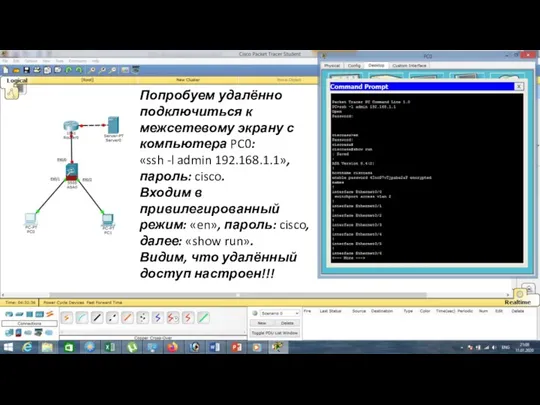

- 29. Попробуем удалённо подключиться к межсетевому экрану с компьютера PC0: «ssh -l admin 192.168.1.1», пароль: cisco. Входим

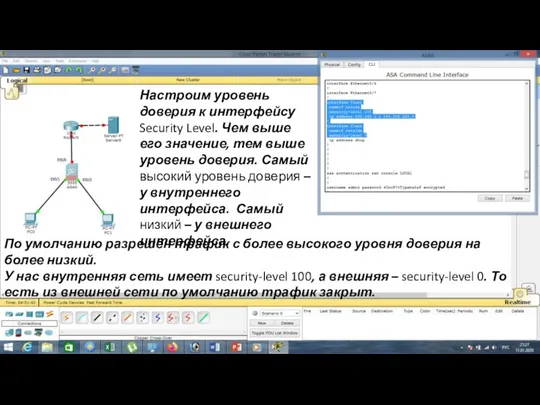

- 30. Настроим уровень доверия к интерфейсу Security Level. Чем выше его значение, тем выше уровень доверия. Самый

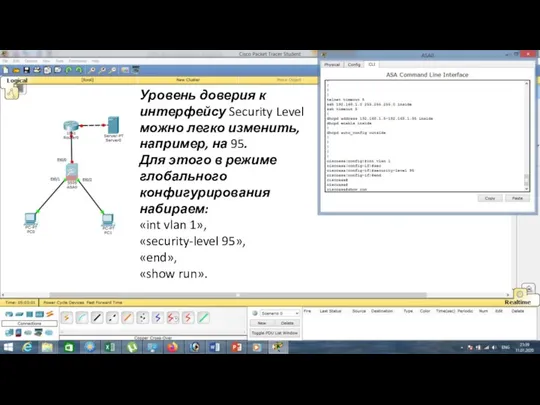

- 31. Уровень доверия к интерфейсу Security Level можно легко изменить, например, на 95. Для этого в режиме

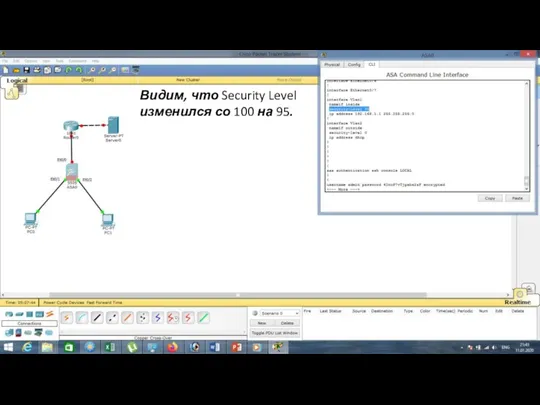

- 32. Видим, что Security Level изменился со 100 на 95.

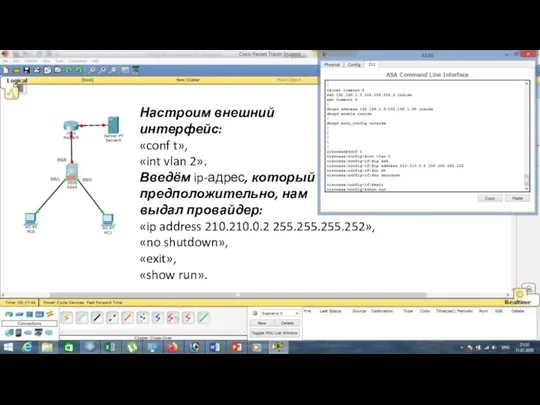

- 33. Настроим внешний интерфейс: «conf t», «int vlan 2». Введём ip-адрес, который предположительно, нам выдал провайдер: «ip

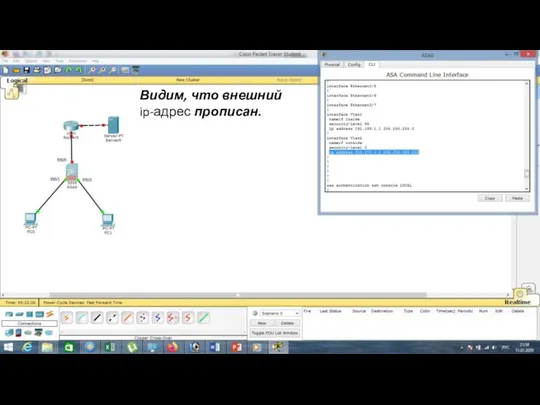

- 34. Видим, что внешний ip-адрес прописан.

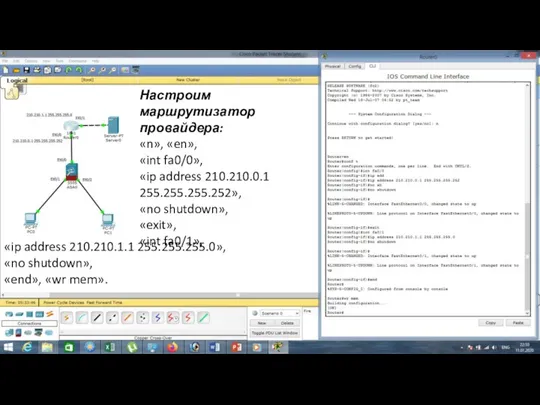

- 35. Настроим маршрутизатор провайдера: «n», «en», «int fa0/0», «ip address 210.210.0.1 255.255.255.252», «no shutdown», «exit», «int fa0/1»,

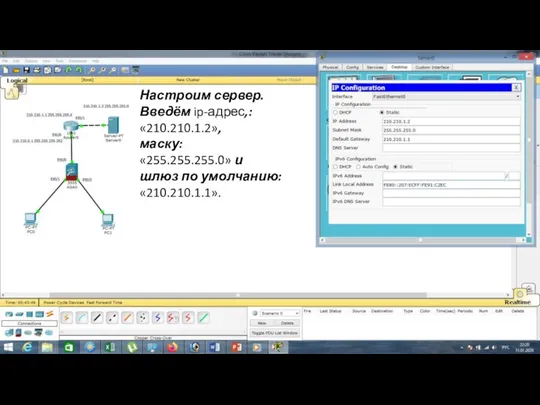

- 36. Настроим сервер. Введём ip-адрес,: «210.210.1.2», маску: «255.255.255.0» и шлюз по умолчанию: «210.210.1.1».

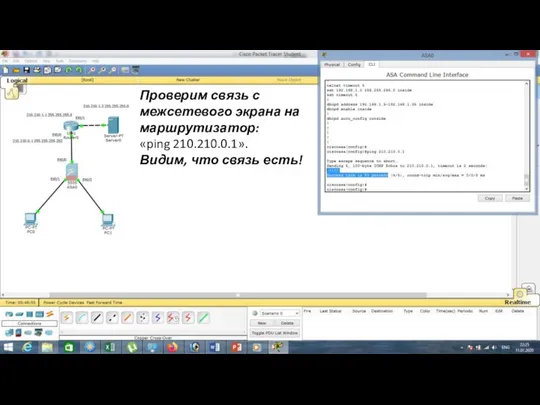

- 37. Проверим связь с межсетевого экрана на маршрутизатор: «ping 210.210.0.1». Видим, что связь есть!

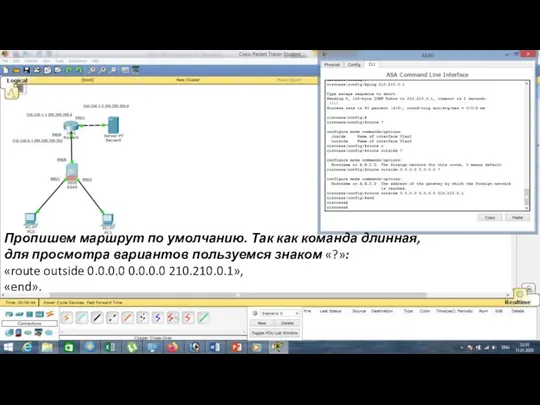

- 38. Пропишем маршрут по умолчанию. Так как команда длинная, для просмотра вариантов пользуемся знаком «?»: «route outside

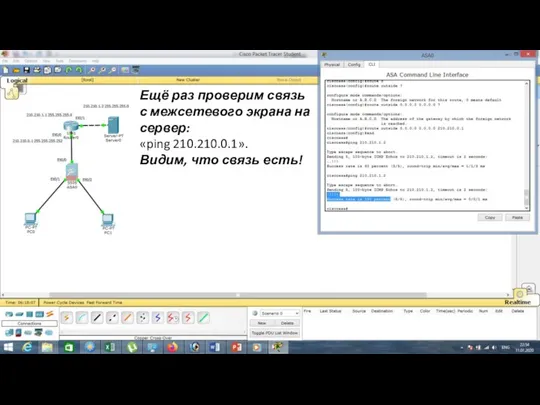

- 39. Ещё раз проверим связь с межсетевого экрана на сервер: «ping 210.210.0.1». Видим, что связь есть!

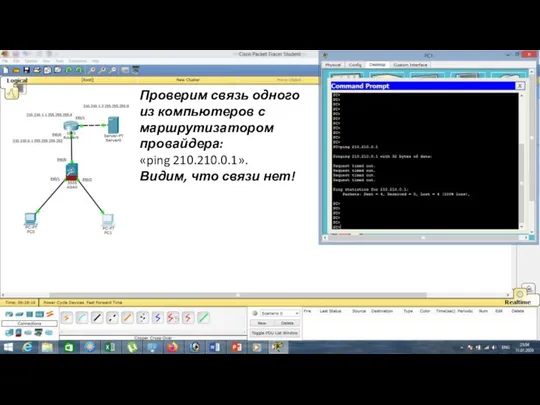

- 40. Проверим связь одного из компьютеров с маршрутизатором провайдера: «ping 210.210.0.1». Видим, что связи нет!

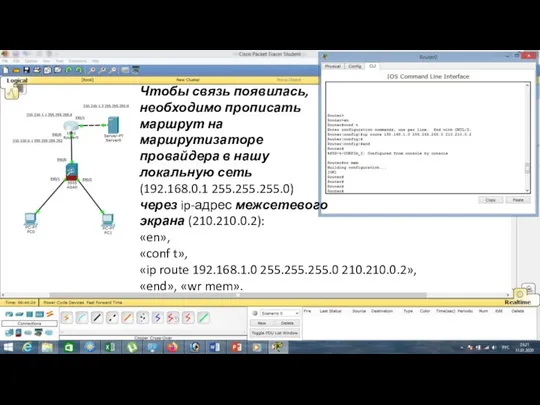

- 41. Чтобы связь появилась, необходимо прописать маршрут на маршрутизаторе провайдера в нашу локальную сеть (192.168.0.1 255.255.255.0) через

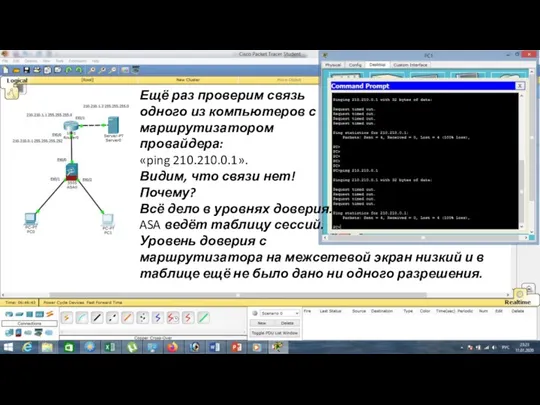

- 42. Ещё раз проверим связь одного из компьютеров с маршрутизатором провайдера: «ping 210.210.0.1». Видим, что связи нет!

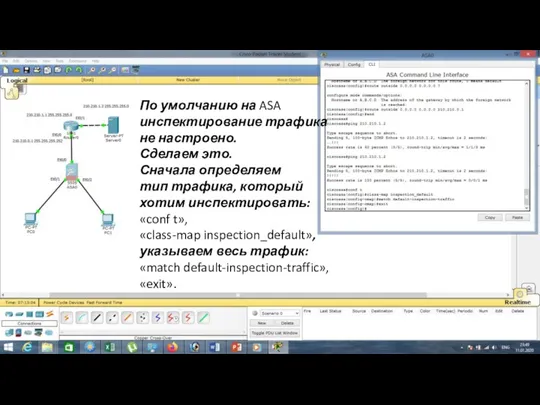

- 43. По умолчанию на ASA инспектирование трафика не настроено. Сделаем это. Сначала определяем тип трафика, который хотим

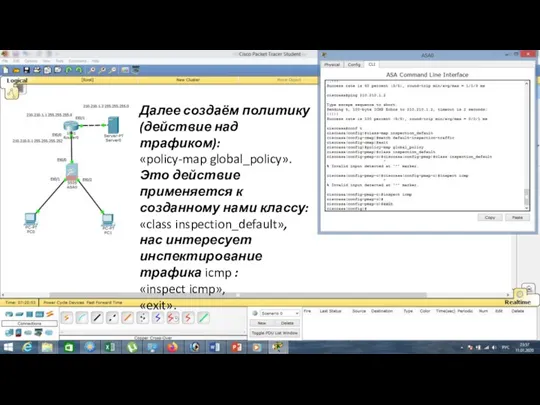

- 44. Далее создаём политику (действие над трафиком): «policy-map global_policy». Это действие применяется к созданному нами классу: «class

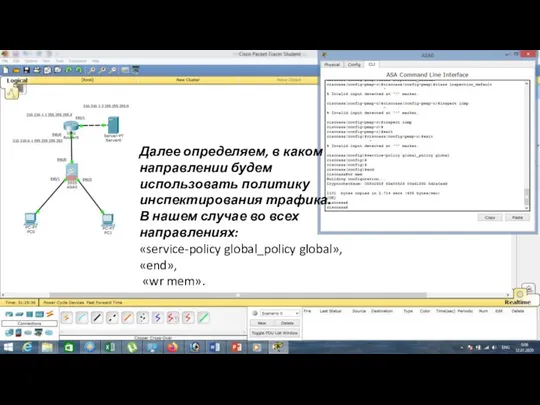

- 45. Далее определяем, в каком направлении будем использовать политику инспектирования трафика. В нашем случае во всех направлениях:

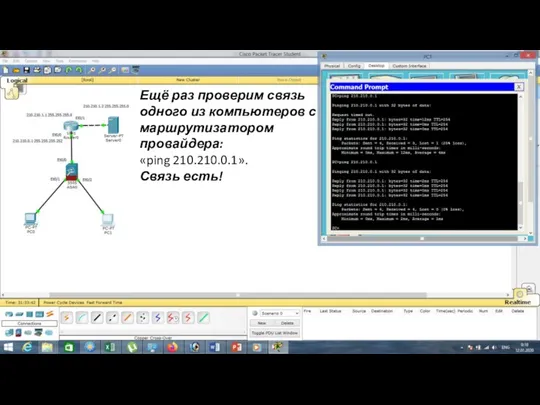

- 46. Ещё раз проверим связь одного из компьютеров с маршрутизатором провайдера: «ping 210.210.0.1». Связь есть!

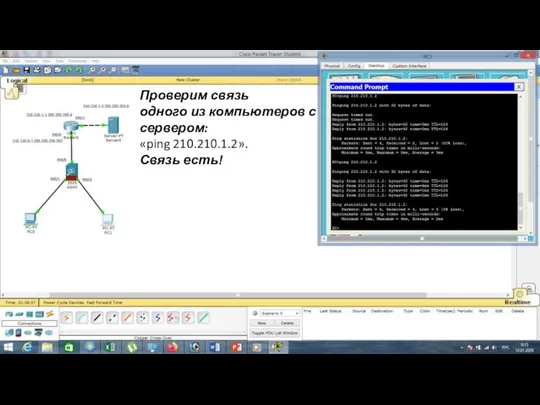

- 47. Проверим связь одного из компьютеров с сервером: «ping 210.210.1.2». Связь есть!

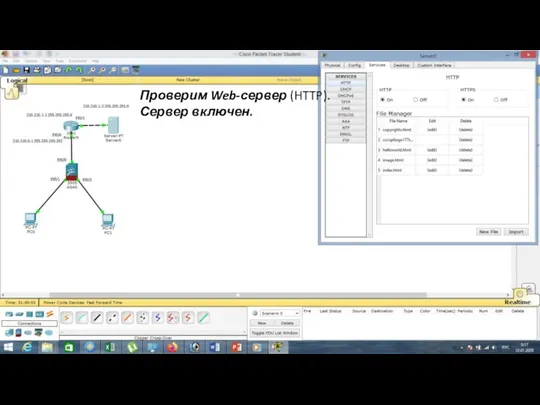

- 48. Проверим Web-сервер (HTTP). Сервер включен.

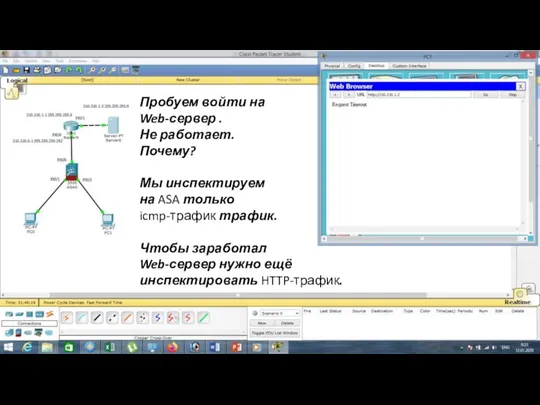

- 49. Пробуем войти на Web-сервер . Не работает. Почему? Мы инспектируем на ASA только icmp-трафик трафик. Чтобы

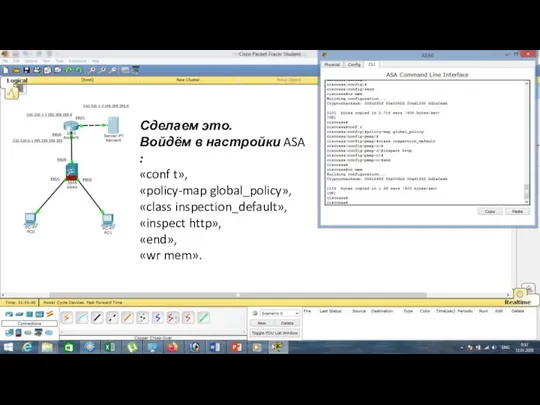

- 50. Сделаем это. Войдём в настройки ASA : «conf t», «policy-map global_policy», «class inspection_default», «inspect http», «end»,

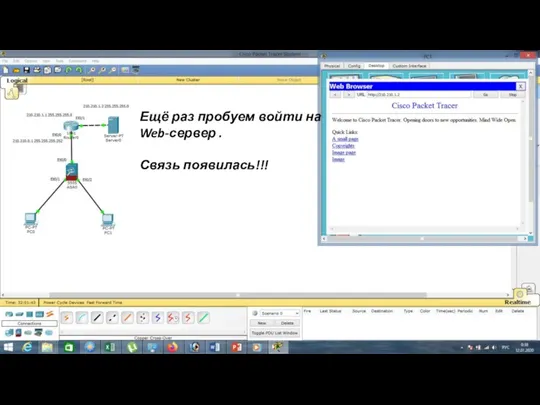

- 51. Ещё раз пробуем войти на Web-сервер . Связь появилась!!!

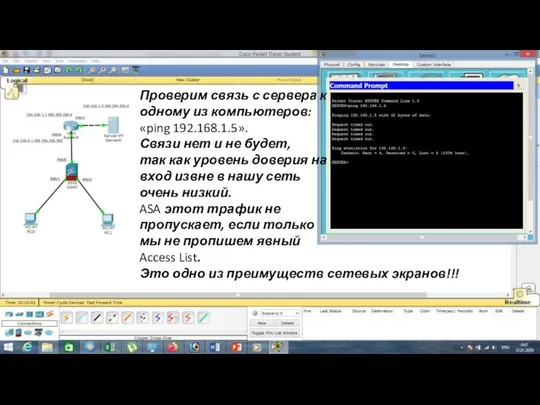

- 52. Проверим связь с сервера к одному из компьютеров: «ping 192.168.1.5». Связи нет и не будет, так

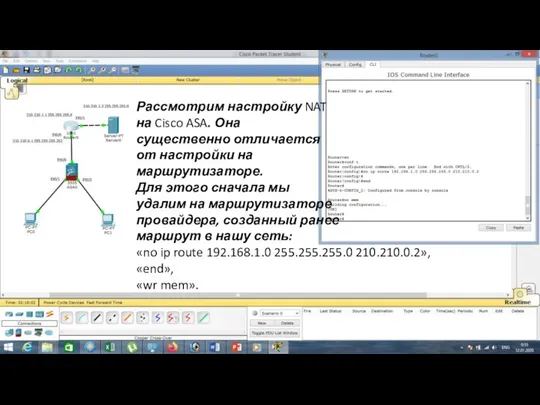

- 53. Рассмотрим настройку NAT на Cisco ASA. Она существенно отличается от настройки на маршрутизаторе. Для этого сначала

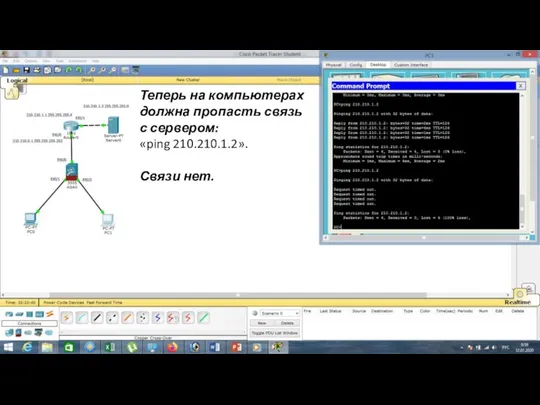

- 54. Теперь на компьютерах должна пропасть связь с сервером: «ping 210.210.1.2». Связи нет.

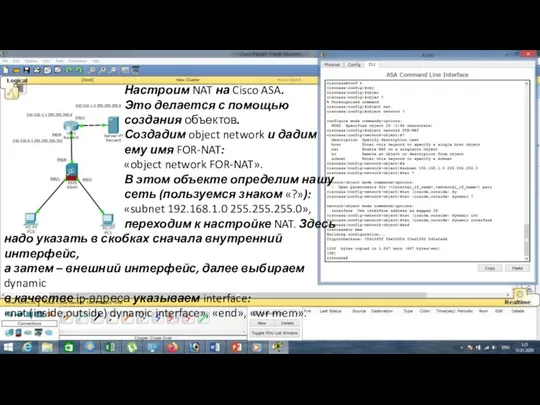

- 55. Настроим NAT на Cisco ASA. Это делается с помощью создания объектов. Создадим object network и дадим

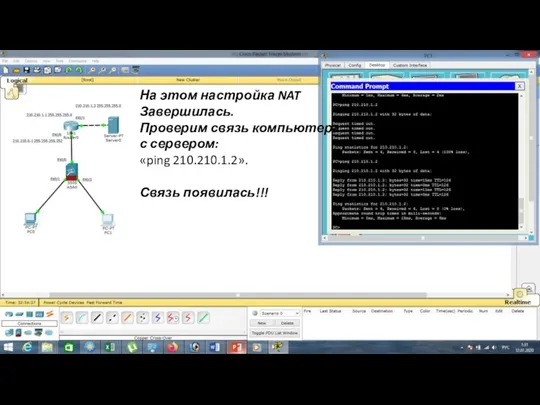

- 56. На этом настройка NAT Завершилась. Проверим связь компьютера с сервером: «ping 210.210.1.2». Связь появилась!!!

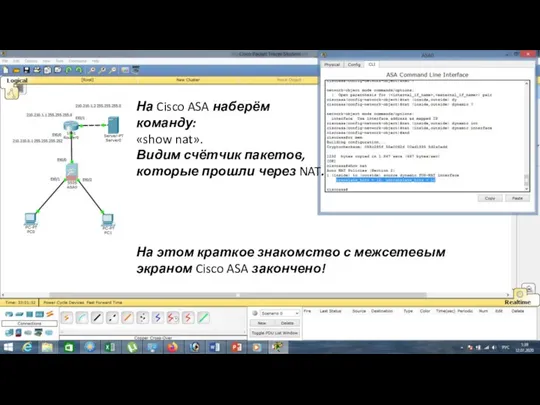

- 57. На Cisco ASA наберём команду: «show nat». Видим счётчик пакетов, которые прошли через NAT. На этом

- 60. Скачать презентацию

Oracle Data Encryption

Oracle Data Encryption База данных и СУБД

База данных и СУБД ГРИС Стрелочка

ГРИС Стрелочка Документальные и фактографические информационно-поисковые системы и их поколение

Документальные и фактографические информационно-поисковые системы и их поколение Отчет по сайту https://www.fanera-laverna.ru

Отчет по сайту https://www.fanera-laverna.ru Каталог и гид по выбору CAD/CAM

Каталог и гид по выбору CAD/CAM Перевод чисел в позиционных системах счисления (3). 8 класс

Перевод чисел в позиционных системах счисления (3). 8 класс Вспомогательные алгоритмы и подпрограммы. (9 класс)

Вспомогательные алгоритмы и подпрограммы. (9 класс) Безпека в Інтернеті. Безпечне зберігання даних

Безпека в Інтернеті. Безпечне зберігання даних Lab works 1-4

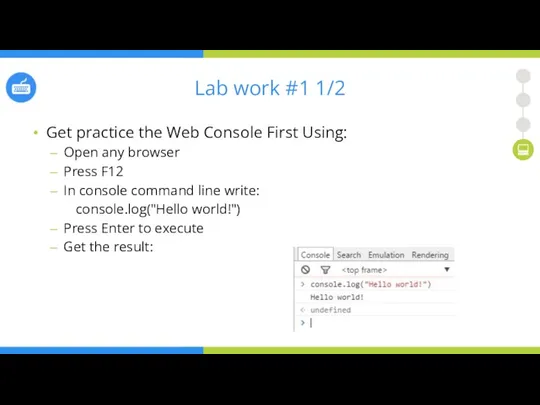

Lab works 1-4 Бази даних. Реляційна модель даних. (Лекція 1)

Бази даних. Реляційна модель даних. (Лекція 1) Журналистская этика. Кодекс чести современного журналиста

Журналистская этика. Кодекс чести современного журналиста Как соответствовать закону 54-ФЗ и получить новые возможности. Предложение о сотрудничестве

Как соответствовать закону 54-ФЗ и получить новые возможности. Предложение о сотрудничестве объекты алгоритмов дистант1

объекты алгоритмов дистант1 Строковые литералы

Строковые литералы Мой первый Startup. Онлайн платформа LARP Forge

Мой первый Startup. Онлайн платформа LARP Forge Возможности Microsoft Office

Возможности Microsoft Office Вставка графических объектов в Open Office. Org. Writer.

Вставка графических объектов в Open Office. Org. Writer. Основные параметры электронных таблиц. Основные типы и форматы данных

Основные параметры электронных таблиц. Основные типы и форматы данных Моделирование библиотечного фонда

Моделирование библиотечного фонда МК Python

МК Python Решение задания В6 с ЕГЭ по информатике

Решение задания В6 с ЕГЭ по информатике Skaičiavimo sistema

Skaičiavimo sistema Инструкция по обновлению BIOS для win7

Инструкция по обновлению BIOS для win7 Quicksort

Quicksort Арифметика в позиционных системах счисления

Арифметика в позиционных системах счисления Работа с обучающим программным комплексом. Бюджет21

Работа с обучающим программным комплексом. Бюджет21 Основы сетевых технологий. Канальный уровень модели OSI. Часть 1. Лекция 5

Основы сетевых технологий. Канальный уровень модели OSI. Часть 1. Лекция 5