Загроза безпеці інформації – сукупність умов та факторів, що створюють потенційну

або реально існуючу небезпеку, пов'язану з витоком інформації або несанкціонованими і ненавмисними діями на неї.

Комп'ютерна революція допомогла інформації стати центром уваги основоположних поглядів. Визнання інформації основою життя навряд чи зводиться до внутрішніх мотивацій. Соціальні, економічні та політичні науки в спробах усвідомлення змін, що відбуваються звертають пильну увагу на комп'ютерну інформацію, як на новий фактор глобального впливу.

Захист інформації – це діяльність, спрямована на запобігання витоку інформації, що захищається, несанкціонованих і ненавмисних впливів на інформацію, що захищається.

Враховуючи вищевикладене тема дипломної роботи є актуальною.

Актуальність дослідження

Информационные технологии в юридической деятельности

Информационные технологии в юридической деятельности Приятные новости. Hot Talk представляет

Приятные новости. Hot Talk представляет Big data concepts and tools

Big data concepts and tools Електронні таблиці

Електронні таблиці Інформаційні технології та системи в економіці: визначення, еволюція та сучасна класифікація

Інформаційні технології та системи в економіці: визначення, еволюція та сучасна класифікація Верстальщик сайтов

Верстальщик сайтов Технологии 3D-печати

Технологии 3D-печати Обзор доступных Open Source-инструментов для решения всех возникающих при разработке ПО задач

Обзор доступных Open Source-инструментов для решения всех возникающих при разработке ПО задач Инструкция по записи спортсменов через портал государственных услуг

Инструкция по записи спортсменов через портал государственных услуг Операционные системы. Архитектура ОС MS Windows 2000+

Операционные системы. Архитектура ОС MS Windows 2000+ Учимся работать на компьютере. Обобщающий урок по теме

Учимся работать на компьютере. Обобщающий урок по теме Основные команды ЭВМ

Основные команды ЭВМ Хакеризм. Понятие хакера

Хакеризм. Понятие хакера Интернет-сервис Антиплагиат. Ру

Интернет-сервис Антиплагиат. Ру Система и окружающая среда

Система и окружающая среда Система программирования PascalABC.NET и электронный задачник Programming Taskbook

Система программирования PascalABC.NET и электронный задачник Programming Taskbook Методическая разработка урока Системная среда. 8 класс

Методическая разработка урока Системная среда. 8 класс Разработка программы автоматизации претензионно-исковой и договорной работы юридического отдела фирмы

Разработка программы автоматизации претензионно-исковой и договорной работы юридического отдела фирмы Психология и реклама

Психология и реклама Основы программирования (Python)

Основы программирования (Python) Ашық сабақ

Ашық сабақ Что такое программирование

Что такое программирование Аналіз та оцінювання ризиків інформаційної безпеки

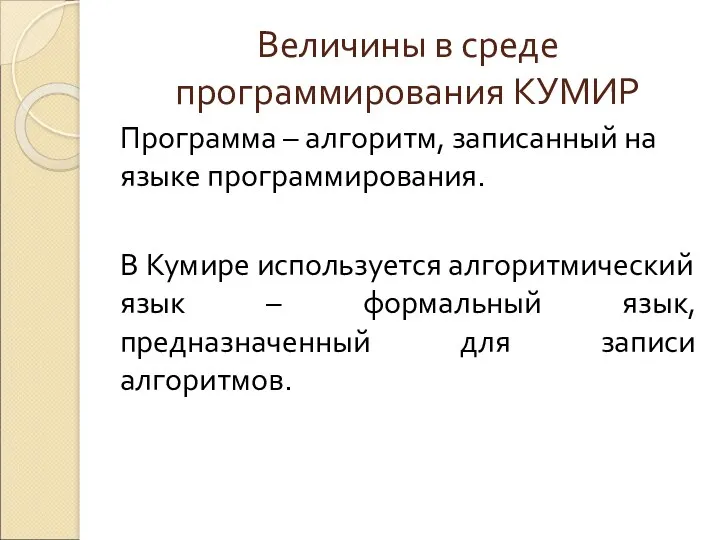

Аналіз та оцінювання ризиків інформаційної безпеки Презентация Величины в среде программирования Кумир, 7 класс

Презентация Величины в среде программирования Кумир, 7 класс Компьютерные презентации. Мультимедиа. Информатика. 7 класс

Компьютерные презентации. Мультимедиа. Информатика. 7 класс Приложение Delphi , его интерфейс, задачи визуального объектно-ориентированного программирования

Приложение Delphi , его интерфейс, задачи визуального объектно-ориентированного программирования Теоретико-графовые модели данных. (Лекция 3)

Теоретико-графовые модели данных. (Лекция 3) Основные сведения об алгоритмах. 11 класс

Основные сведения об алгоритмах. 11 класс