Содержание

- 2. Определение и свойства Хеш-функция H(x) — функция, которая преобразует (отображает) сообщение произвольной длины в число («свёртку»)

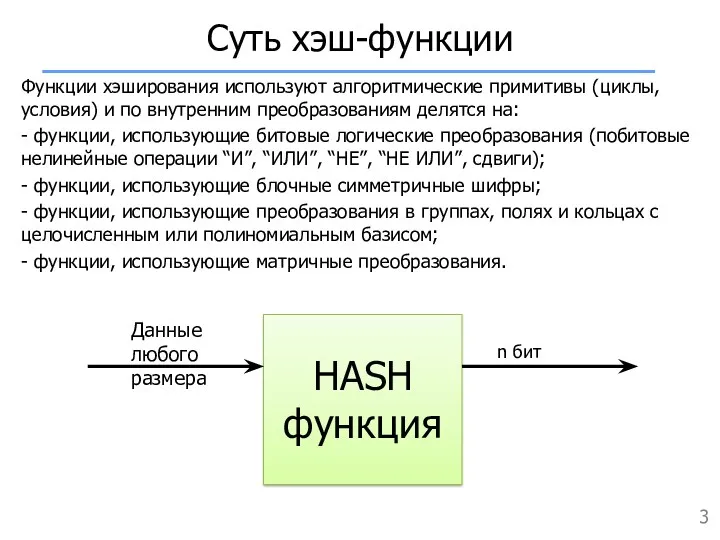

- 3. Суть хэш-функции Функции хэширования используют алгоритмические примитивы (циклы, условия) и по внутренним преобразованиям делятся на: -

- 4. Области использования Области использования хеш-функции: защита паролей при их передаче и хранении; формирование контрольных кодов MDC

- 5. ГОСТ Р 34.11-2012 «Стрибог» ГОСТ Р34.11-2012 - криптографический стандарт вычисления хеш-функции. Размер блока входных данных: 512

- 6. ГОСТ Р 34.11-2012 «Стрибог» Основная операция функции сжатия обозначается как LPS (3 вида преобразований: подстановки на

- 7. Другие хэш-функции LM-хеш (стандартная хэш-функция в ОС Windows); NT-хеш (стандартная хэш-функция в ОС Windows); MD2; MD4;

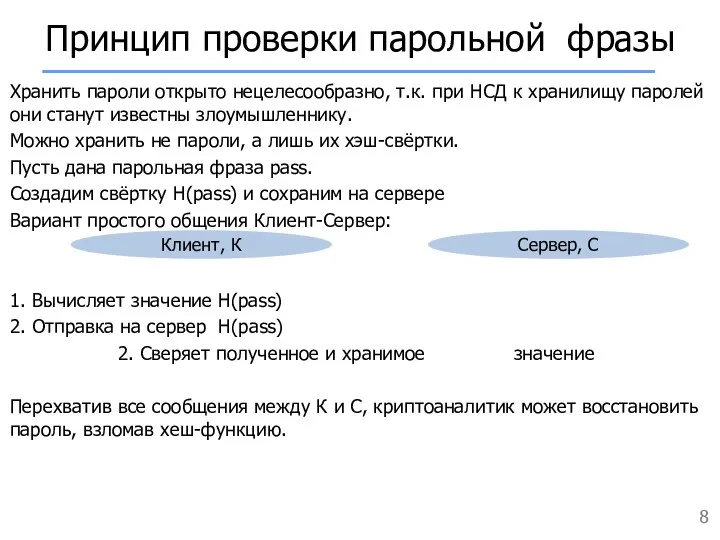

- 8. Принцип проверки парольной фразы Хранить пароли открыто нецелесообразно, т.к. при НСД к хранилищу паролей они станут

- 9. Атака на хэш-функцию Для вскрытия паролей, преобразованных при помощи сложнообратимой хеш-функции, а также для атак на

- 11. Скачать презентацию

Programmanyň prezentasiýalary döretmek mümkinçilikleri

Programmanyň prezentasiýalary döretmek mümkinçilikleri Информация и информационные процессы

Информация и информационные процессы Разработка прототипа управляющего элемента для системы умный дом

Разработка прототипа управляющего элемента для системы умный дом Состав объектов. (Урок 3)

Состав объектов. (Урок 3) Урок по теме Сортировка, удаление и добавление записей 8 класс

Урок по теме Сортировка, удаление и добавление записей 8 класс Получение государственных услуг в электронном виде

Получение государственных услуг в электронном виде Практикум по поиску информации в интернет

Практикум по поиску информации в интернет Искусственный интеллект (ИИ)

Искусственный интеллект (ИИ) Копирайтер

Копирайтер План-конспект урока В мире алгоритмов

План-конспект урока В мире алгоритмов Многомерные массивы. (Лекция 5)

Многомерные массивы. (Лекция 5) Создание первой программы на языке Java

Создание первой программы на языке Java Процедуры и операторы. Переменные

Процедуры и операторы. Переменные Теоретические основы проектирования информационных систем

Теоретические основы проектирования информационных систем Методы и средства защиты информации

Методы и средства защиты информации Интернет. Классный час 6 Б класс

Интернет. Классный час 6 Б класс Gui Features in OpenCV

Gui Features in OpenCV Народная карта поселений нового типа - Родовых поместий на сельских территориях страны

Народная карта поселений нового типа - Родовых поместий на сельских территориях страны Автоматическая обработка информации

Автоматическая обработка информации Разработка клиентских частей интернет-ресурсов. Введение в HTML, ознакомление со структурой языка, работа с тегами

Разработка клиентских частей интернет-ресурсов. Введение в HTML, ознакомление со структурой языка, работа с тегами Ютуберы. Данилиуз

Ютуберы. Данилиуз Массивы в Pascal. Одномерные массивы

Массивы в Pascal. Одномерные массивы Podstawy układów logicznych

Podstawy układów logicznych Финальное собрание осеннего IT-клуба

Финальное собрание осеннего IT-клуба Планирование процессов

Планирование процессов Введение в распределенные методы обработки информации. Большие данные + Hadoop

Введение в распределенные методы обработки информации. Большие данные + Hadoop Развитие информационных ресурсов в будущем

Развитие информационных ресурсов в будущем 1С:ЛЕКТОРИЙ - регулярные встречи пользователей c методистами 1С в центре Москвы

1С:ЛЕКТОРИЙ - регулярные встречи пользователей c методистами 1С в центре Москвы