Содержание

- 2. ЭВОЛЮЦИЯ ПОДХОДОВ К ОБЕСПЕЧЕНИЮ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ Работы по защите информации в АС ведутся с начала использования

- 3. Википедия: Метод (от греч. μέθοδος — «способ») — систематизированная совокупность шагов, действий, которые необходимо предпринять, чтобы

- 4. Википедия: Методология (от греч. μεθοδολογία — учение о способах; от др.-греч. μέθοδος из μέθ- + οδος,

- 5. Методология — учение об организации деятельности. Методология — это алгоритм поиска цели, набор приёмов, методов, средств,

- 6. В зарубежных странах уже в 60 – 70-е годы прошлого века публикации в открытой прессе по

- 7. В одной из первых открытых публикаций была сделана попытка периодизации развития подходов к защите информации (1989

- 8. Весь интервал развития подходов к защите информации был разделен на 3 периода: → попытки обеспечения надежной

- 9. В 1989 г вводится понятие этапа развития по критерию используемых средств защиты и способов их применения.

- 10. Обобщенные характеристики периодов развития подходов к защите информации Характерис – тики периода Сущность периода Обобщенное название

- 11. Эмпирический подход к защите информации заключается в том, что на основе анализа ранее проявлявшихся угроз информации

- 12. Под защитой при этом понимается предупреждение несанкционированного получения информации лицами и процессами (программами), не имеющими на

- 13. Концептуально – эмпирический подход заключается в том, что на основе опыта защиты информации, полученного на этапе

- 14. Системная реализация всей совокупности положений унифицированной комплексной защиты информации сдерживается рядом серьезных причин: значительным своеобразием систем

- 15. Значительное развитие в рассматриваемом периоде получили средства защиты информации. При этом, как увеличивался арсенал различных средств,

- 16. Отличительной особенностью теоретико-концептуального подхода к защите информации является то, что на основе достижений концептуально-эмпирического подхода разрабатываются

- 17. Объективной основой формирования теории защиты явилась унифицированная концепция защиты информации, которая была сформулирована в предшествующий период

- 18. На основе этого опыта были сформулированы следующие принципиальные выводы: проблемы обеспечения безопасности информации будут носить перманентный

- 19. комплексность защиты информации может быть достигнута лишь при взаимосогласованном участии в решении соответствующих задач как профессиональных

- 21. Скачать презентацию

Визуализация информации в текстовых документах. Обработка текстовой информации. Информатика. 7 класс

Визуализация информации в текстовых документах. Обработка текстовой информации. Информатика. 7 класс Средства массовой информации как основной институт политической коммуникации

Средства массовой информации как основной институт политической коммуникации Автоматизация производства как одно из условий технологического процесса

Автоматизация производства как одно из условий технологического процесса Призначення, можливості і класифікація систем обробки текстів. Основи роботи з текстовим процесором

Призначення, можливості і класифікація систем обробки текстів. Основи роботи з текстовим процесором Периферийные устройства ПК

Периферийные устройства ПК Axborotni himoyalashda tarmoqlararo ekranlarning o’rni

Axborotni himoyalashda tarmoqlararo ekranlarning o’rni Электронный каталог. Научной библиотеки ТГУ. Сервисы для пользователя

Электронный каталог. Научной библиотеки ТГУ. Сервисы для пользователя Основы построения средств автоматизации управления войсками. Организация трактов передачи данных в АСУВ. (Тема 1)

Основы построения средств автоматизации управления войсками. Организация трактов передачи данных в АСУВ. (Тема 1) Системы обработки текстов

Системы обработки текстов Материалы к урокам в 10 - 11 классах (профильный уровень, учебник Н.Д.Угриновича)

Материалы к урокам в 10 - 11 классах (профильный уровень, учебник Н.Д.Угриновича) Логические выражения и таблицы истинности

Логические выражения и таблицы истинности Персональный компьютер. Внутренние и внешние устройства

Персональный компьютер. Внутренние и внешние устройства Уникальная методика для сегментации целевой аудитории

Уникальная методика для сегментации целевой аудитории История развития вычислительной техники

История развития вычислительной техники CSS Basics

CSS Basics Портал для автоматизированного создания реестров экспресс грузов

Портал для автоматизированного создания реестров экспресс грузов Задачи нелинейного программирования. Методы и инструментальные средства их решения

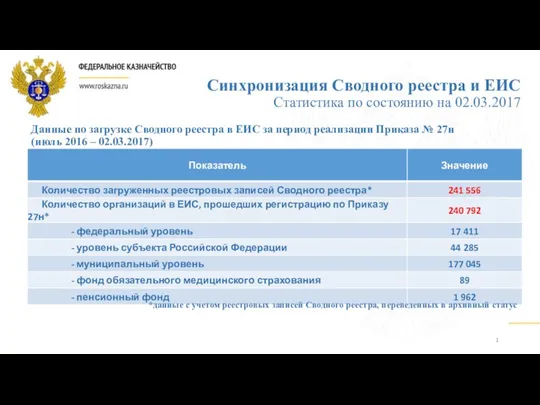

Задачи нелинейного программирования. Методы и инструментальные средства их решения Федеральное Казначейство. Синхронизация Сводного реестра и ЕИС Статистика

Федеральное Казначейство. Синхронизация Сводного реестра и ЕИС Статистика Цифровое государственное управление

Цифровое государственное управление Электронная почта

Электронная почта Безкоштовні онлайн-курси Prometheus

Безкоштовні онлайн-курси Prometheus Графика и компьютер

Графика и компьютер Презентация Олимпиада Сочи 2014 и зимние виды спорта.

Презентация Олимпиада Сочи 2014 и зимние виды спорта. Автоматизированная информационная система электронного документооборота на предприятии ООО Газпром связь

Автоматизированная информационная система электронного документооборота на предприятии ООО Газпром связь Язык SQL

Язык SQL Сайт (для вывода текста)

Сайт (для вывода текста) Измерение информации

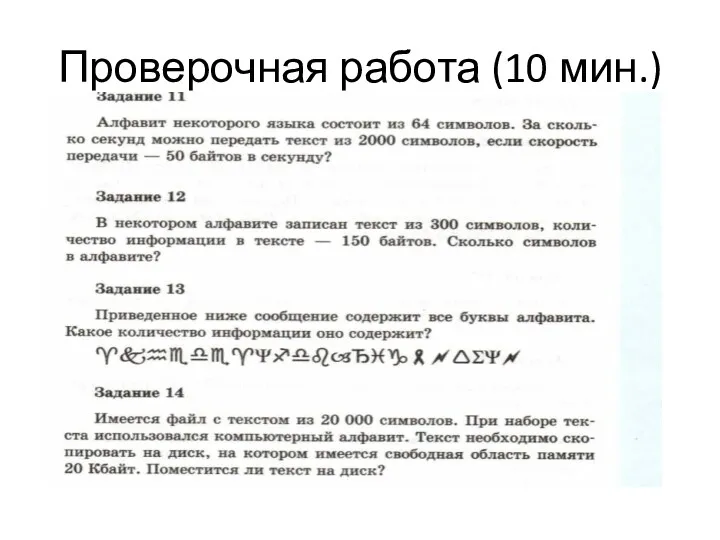

Измерение информации Архитектура операционных систем

Архитектура операционных систем