Содержание

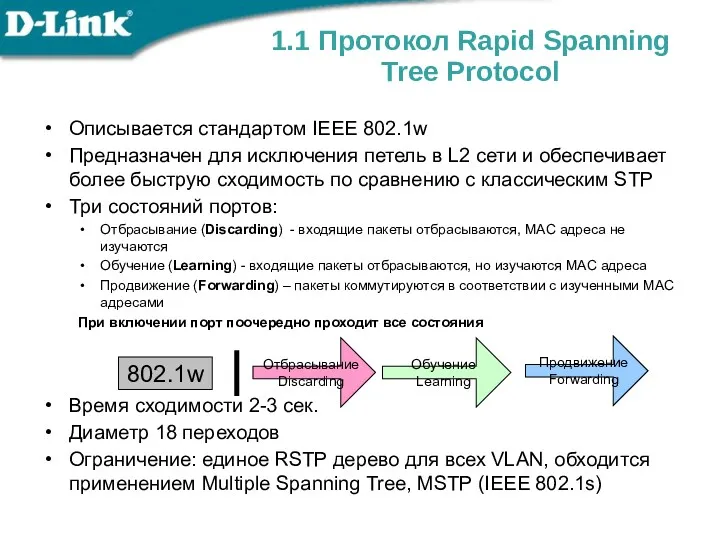

- 2. 1.1 Протокол Rapid Spanning Tree Protocol Описывается стандартом IEEE 802.1w Предназначен для исключения петель в L2

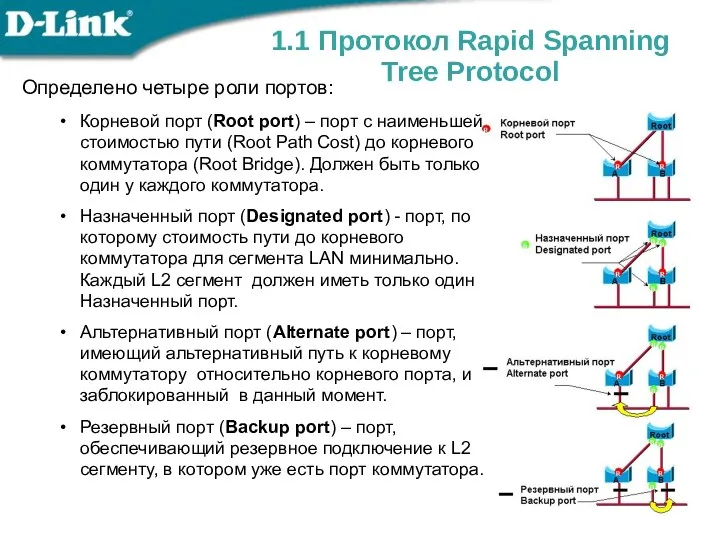

- 3. Определено четыре роли портов: Корневой порт (Root port) – порт с наименьшей стоимостью пути (Root Path

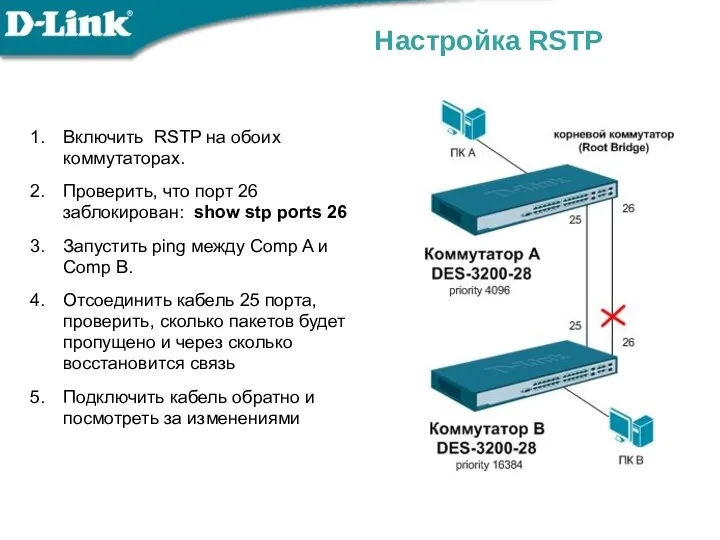

- 4. Настройка RSTP Включить RSTP на обоих коммутаторах. Проверить, что порт 26 заблокирован: show stp ports 26

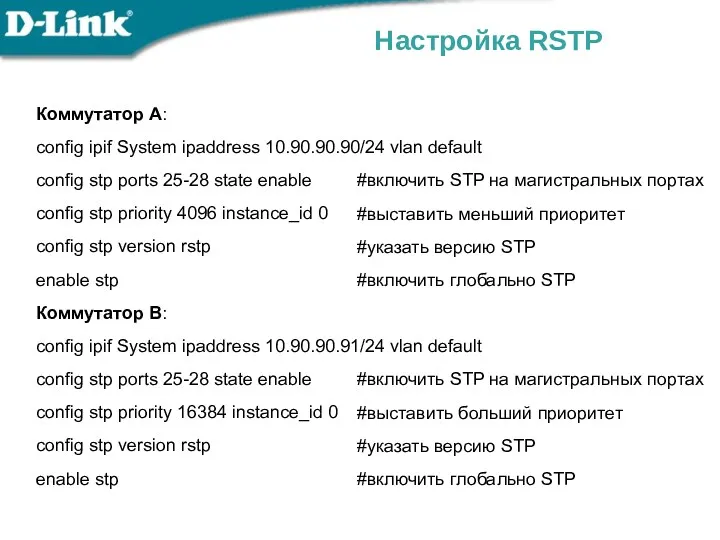

- 5. Настройка RSTP Коммутатор А: config ipif System ipaddress 10.90.90.90/24 vlan default config stp ports 25-28 state

- 6. Описывается стандартом 802.1s MSTP позволяет использовать более одной копии STP в сети с 802.1q VLAN. Он

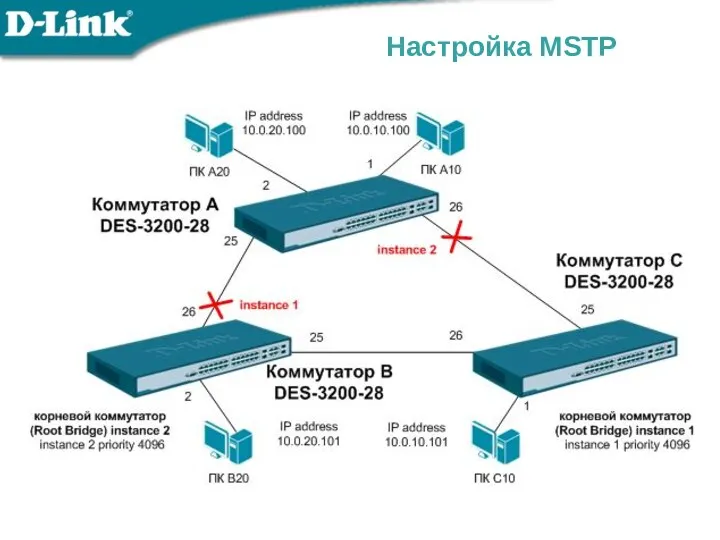

- 7. Пример работы MSTP Сеть состоит из 3 коммутаторов, соединенных между собой. В сети настроены два VLAN

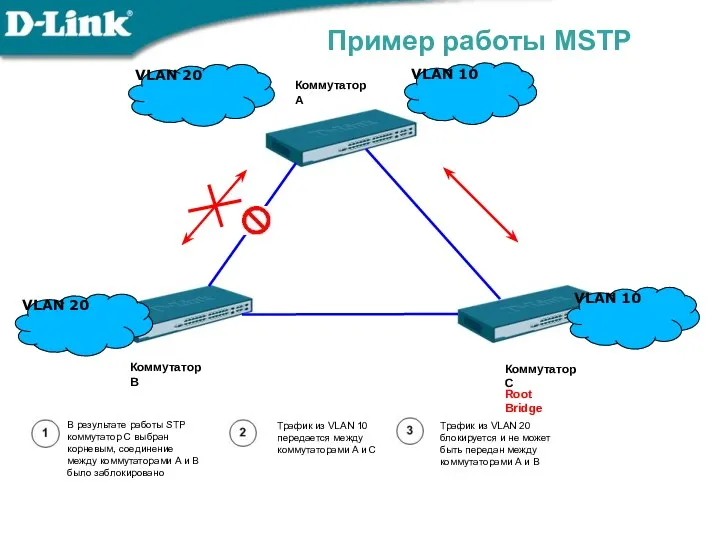

- 8. Пример работы MSTP Коммутатор А Коммутатор В Коммутатор С Root Bridge В результате работы STP коммутатор

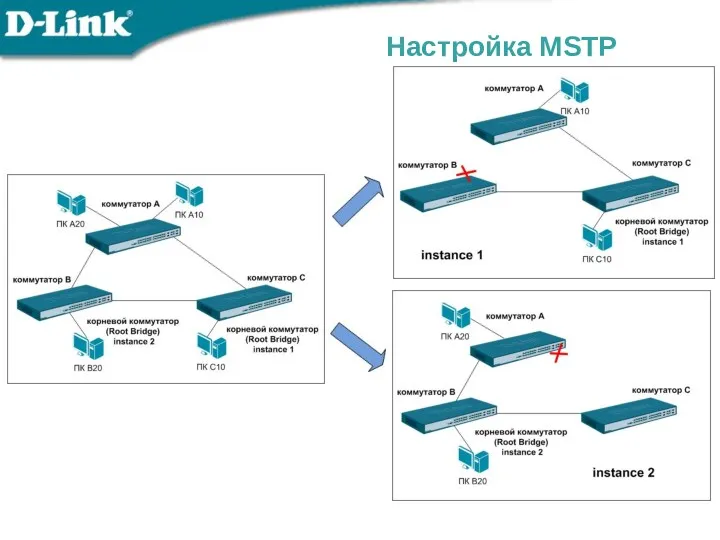

- 9. Пример работы MSTP 802.1S решает поставленную задачу, если назначить VLAN 10 на копию (instance) MSTP под

- 10. Пример работы MSTP Коммутатор А Коммутатор В Коммутатор С Root Instance 2 Root Instance 1 В

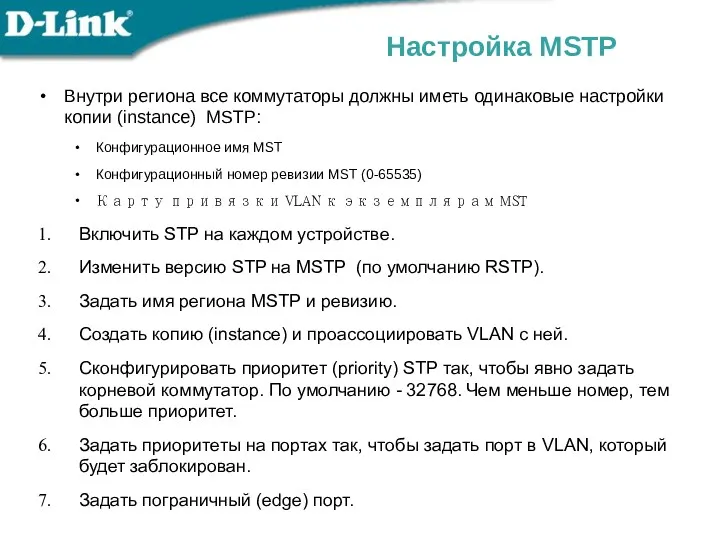

- 11. Настройка MSTP Включить STP на каждом устройстве. Изменить версию STP на MSTP (по умолчанию RSTP). Задать

- 12. Настройка MSTP

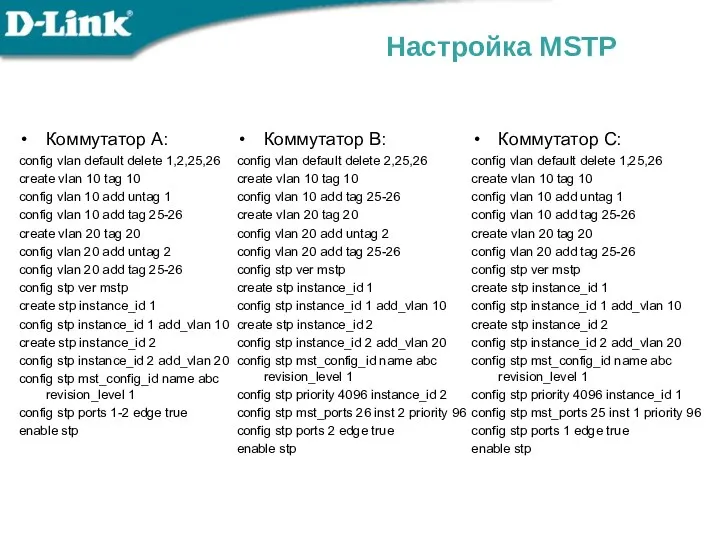

- 13. Настройка MSTP Коммутатор B: config vlan default delete 2,25,26 create vlan 10 tag 10 config vlan

- 14. Настройка MSTP

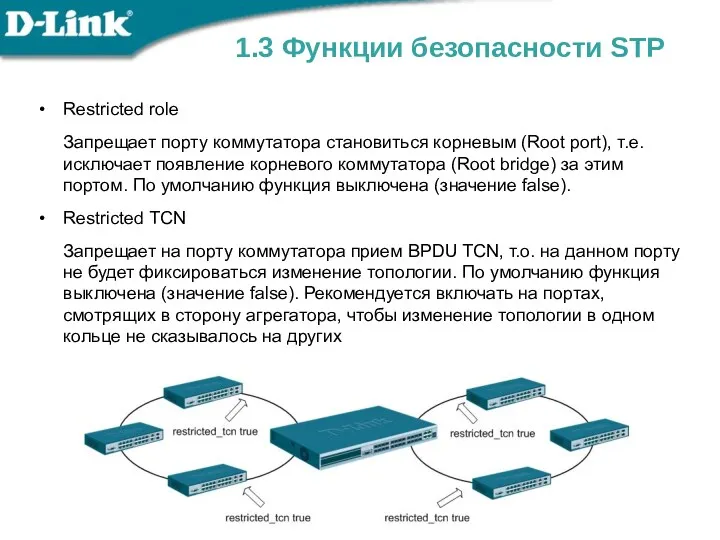

- 15. Restricted role Запрещает порту коммутатора становиться корневым (Root port), т.е. исключает появление корневого коммутатора (Root bridge)

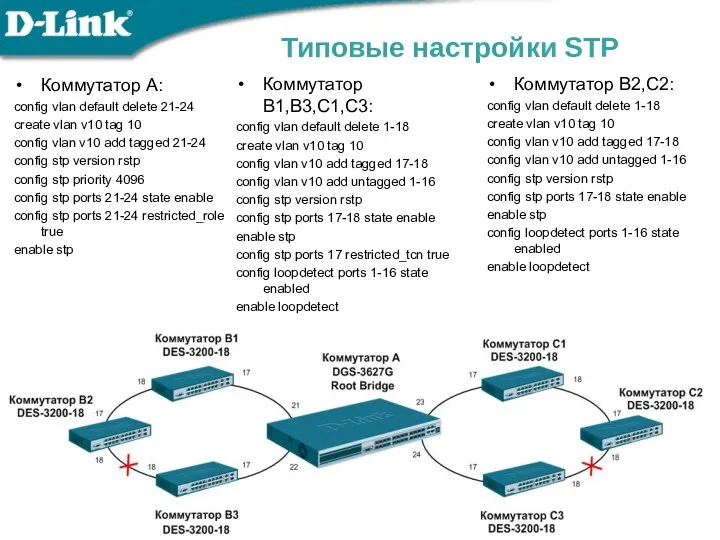

- 16. Коммутатор А: config vlan default delete 21-24 create vlan v10 tag 10 config vlan v10 add

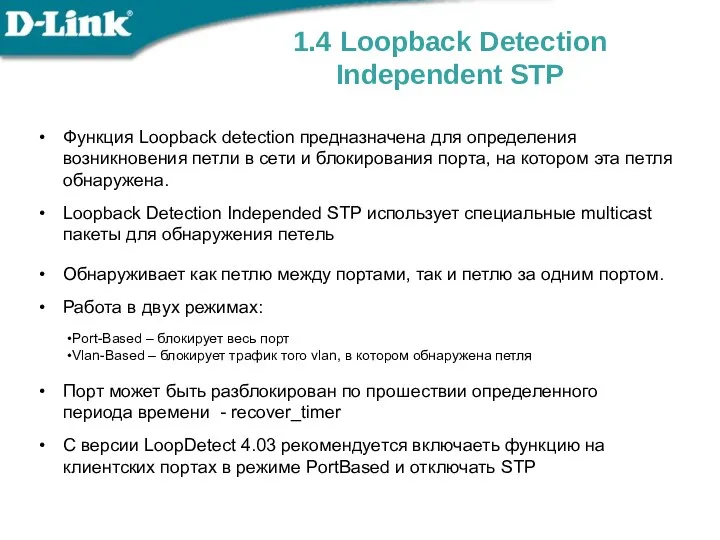

- 17. Функция Loopback detection предназначена для определения возникновения петли в сети и блокирования порта, на котором эта

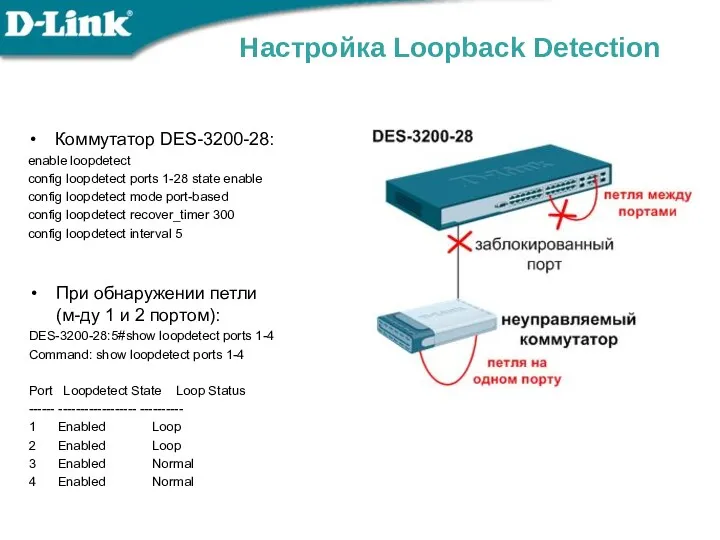

- 18. Настройка Loopback Detection Коммутатор DES-3200-28: enable loopdetect config loopdetect ports 1-28 state enable config loopdetect mode

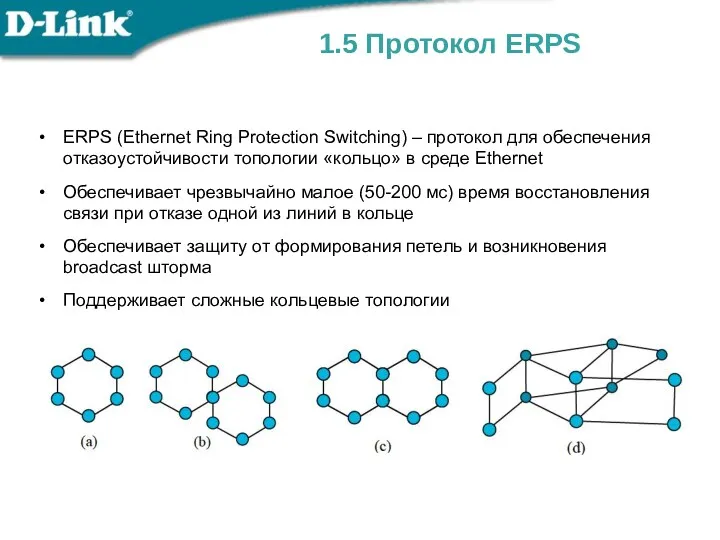

- 19. ERPS (Ethernet Ring Protection Switching) – протокол для обеспечения отказоустойчивости топологии «кольцо» в среде Ethernet Обеспечивает

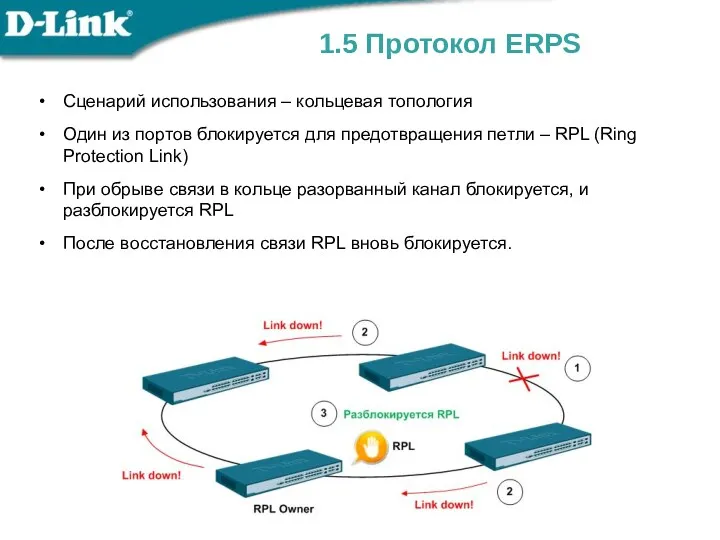

- 20. 1.5 Протокол ERPS Сценарий использования – кольцевая топология Один из портов блокируется для предотвращения петли –

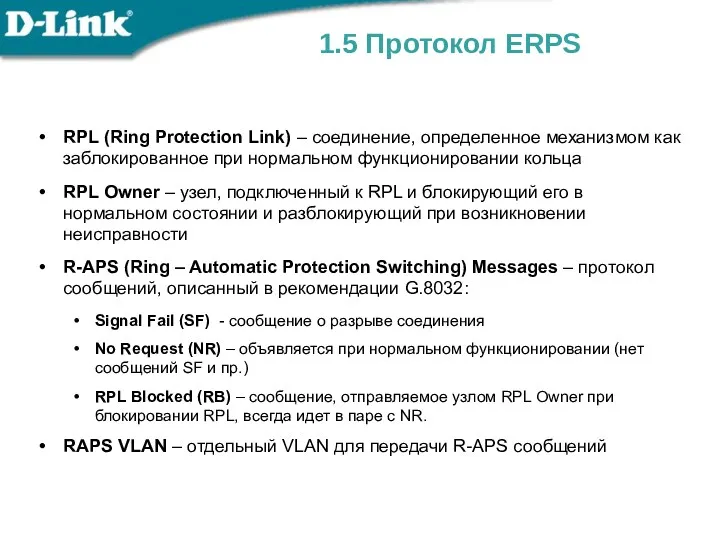

- 21. 1.5 Протокол ERPS RPL (Ring Protection Link) – соединение, определенное механизмом как заблокированное при нормальном функционировании

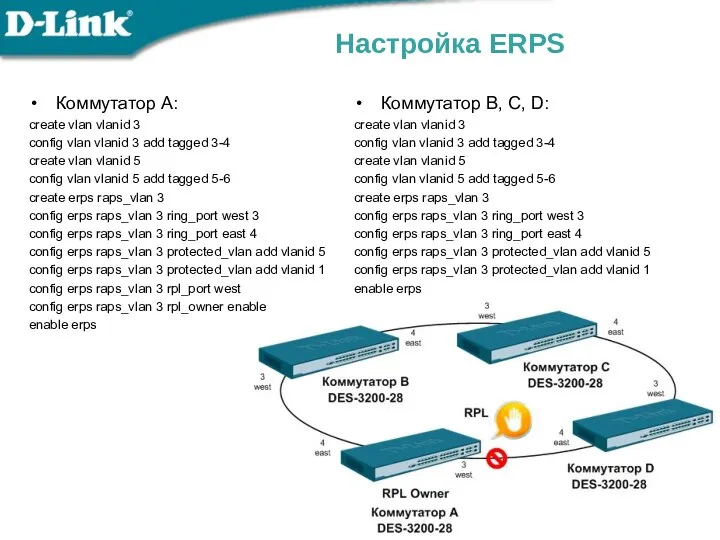

- 22. Настройка ERPS Коммутатор А: create vlan vlanid 3 config vlan vlanid 3 add tagged 3-4 create

- 23. Агрегирование каналов LACP (IEEE 802.3ad) используется для объединения нескольких портов вместе для организации одного канала с

- 24. Алгоритм LACP применяется на каждом устройстве для определения того, какой порт в группе используется для передачи

- 25. Настройка LACP Замечание: порты коммутаторов должны иметь одинаковые настройки до включения в агрегированный канал Порты с

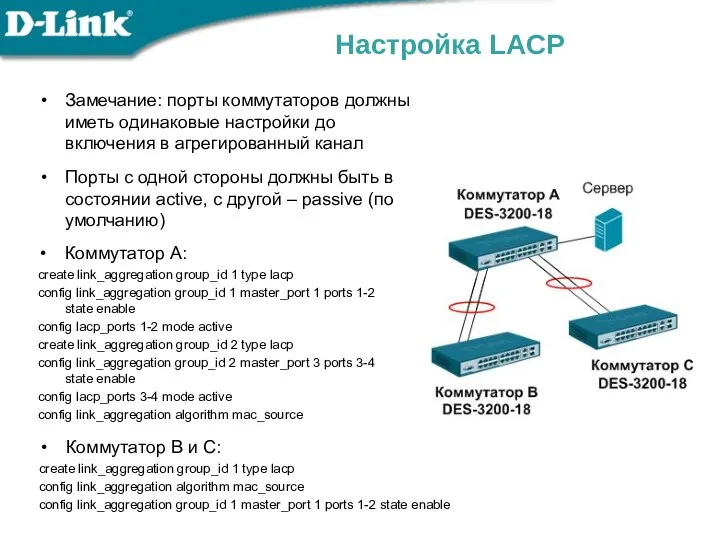

- 26. В случае сбоя какого-либо устройства или возникновения атаки на сеть может резко увеличиться количество того или

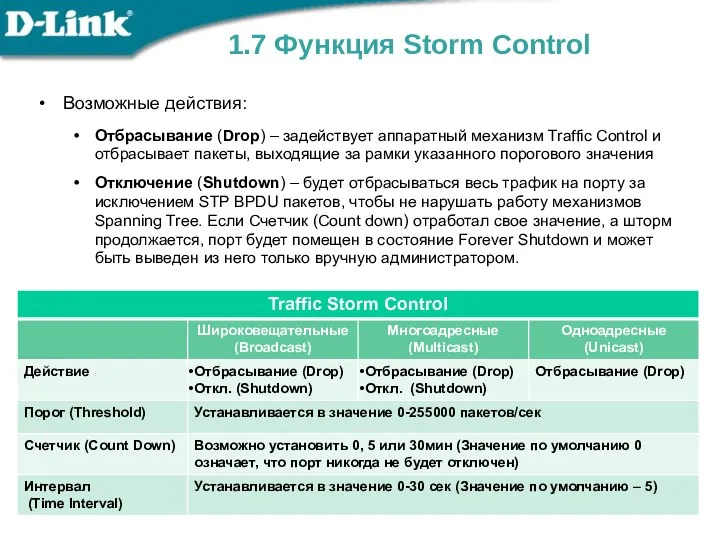

- 27. 1.7 Функция Storm Control Возможные действия: Отбрасывание (Drop) – задействует аппаратный механизм Traffic Control и отбрасывает

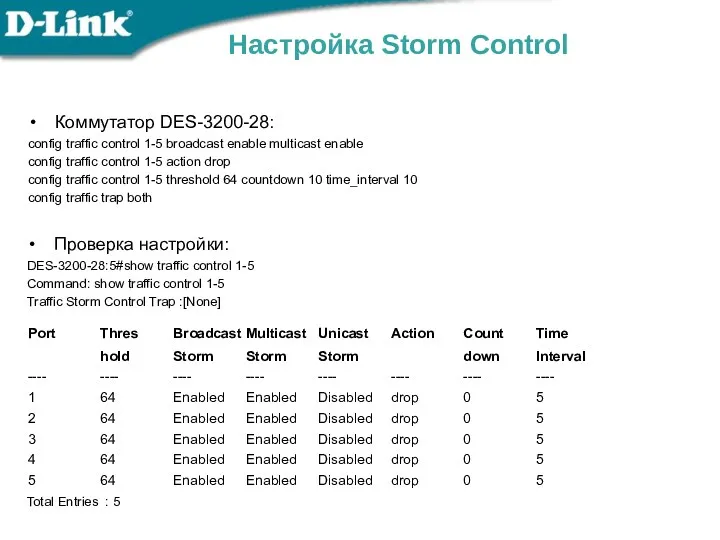

- 28. Настройка Storm Control Коммутатор DES-3200-28: config traffic control 1-5 broadcast enable multicast enable config traffic control

- 30. Скачать презентацию

Компьютерные сети (§44-50)

Компьютерные сети (§44-50) Информационно - поисковые системы

Информационно - поисковые системы Организация файлового сервера в сети предприятия АО САЗ и его администрирование

Организация файлового сервера в сети предприятия АО САЗ и его администрирование Telegram Bot на Python

Telegram Bot на Python Планирование процессов

Планирование процессов Система підтримки e-learning як засіб розвитку ІКТ-компетентностей працівників центрів дистанційної освіти університетів

Система підтримки e-learning як засіб розвитку ІКТ-компетентностей працівників центрів дистанційної освіти університетів Моделі кольору

Моделі кольору Социальные сети: настоящее и будущее

Социальные сети: настоящее и будущее Developer Day

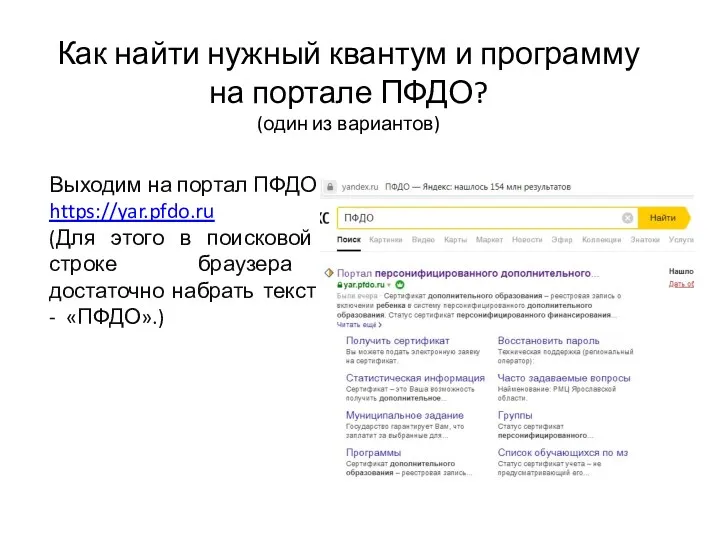

Developer Day Как найти нужный квантум и программу на портале

Как найти нужный квантум и программу на портале Интеллектуалды жүйелер. Білім негізінде қазіргі кезде жобалау және интеллектуалды жүйелерді өңдеу

Интеллектуалды жүйелер. Білім негізінде қазіргі кезде жобалау және интеллектуалды жүйелерді өңдеу Транзакции и блокировки. (Лекция 11)

Транзакции и блокировки. (Лекция 11) Этапы проектирования баз данных

Этапы проектирования баз данных Создание сайта для предприятия

Создание сайта для предприятия Передача информации. Локальные компьютерные сети

Передача информации. Локальные компьютерные сети Спам и защита от него

Спам и защита от него Лицом к Лицу. Рекламная кампания

Лицом к Лицу. Рекламная кампания Принятие решений о замене оборудования

Принятие решений о замене оборудования Информационная безопасность в образовательной организации

Информационная безопасность в образовательной организации Алгоритм, свойства алгоритма, графическое описания и виды алгоритмов. Тема 1

Алгоритм, свойства алгоритма, графическое описания и виды алгоритмов. Тема 1 16-сабақ. Ғаламтормен дұрыс жұмыс жасау -мәдениет

16-сабақ. Ғаламтормен дұрыс жұмыс жасау -мәдениет Post Office

Post Office Visio бағдарламалық Aray Deluxe мейрамхана сайтының жобасын басқару

Visio бағдарламалық Aray Deluxe мейрамхана сайтының жобасын басқару Урок-презентация по теме: Вставка графических объектов в Word

Урок-презентация по теме: Вставка графических объектов в Word Виртуальные локальные сети (VLAN). Маршрутизация и коммутация

Виртуальные локальные сети (VLAN). Маршрутизация и коммутация Backup technologies

Backup technologies Математический пакет MathCAD

Математический пакет MathCAD Строки. Кодировка ASCII

Строки. Кодировка ASCII