Содержание

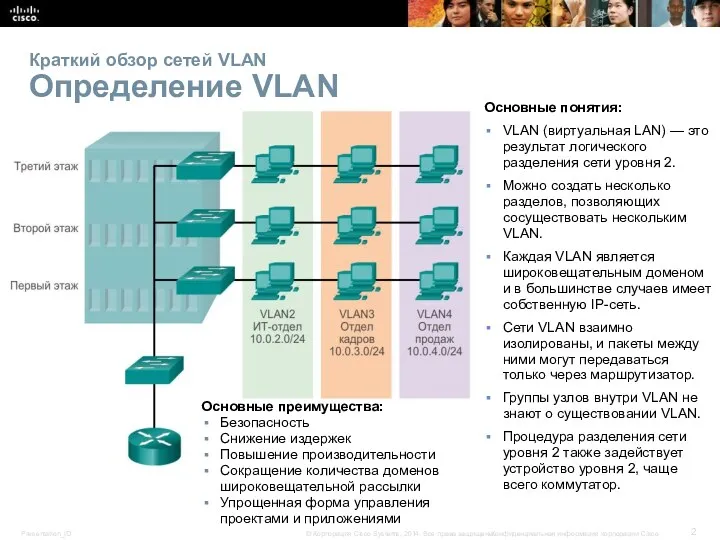

- 2. Краткий обзор сетей VLAN Определение VLAN Основные понятия: VLAN (виртуальная LAN) — это результат логического разделения

- 3. Краткий обзор сетей VLAN Типы сетей VLAN VLAN передачи данных настроена специально для передачи трафика, генерируемого

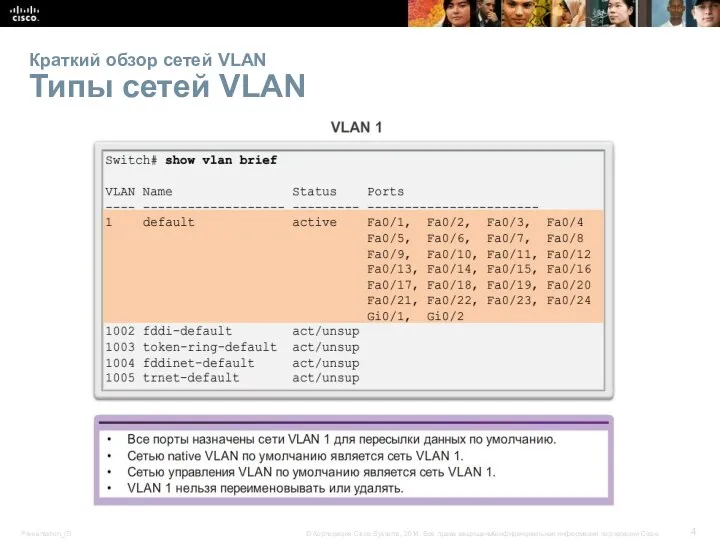

- 4. Краткий обзор сетей VLAN Типы сетей VLAN

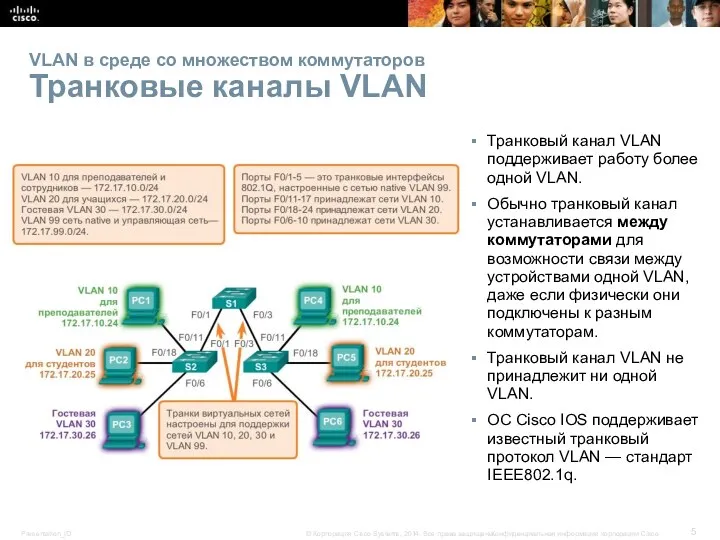

- 5. VLAN в среде со множеством коммутаторов Транковые каналы VLAN Транковый канал VLAN поддерживает работу более одной

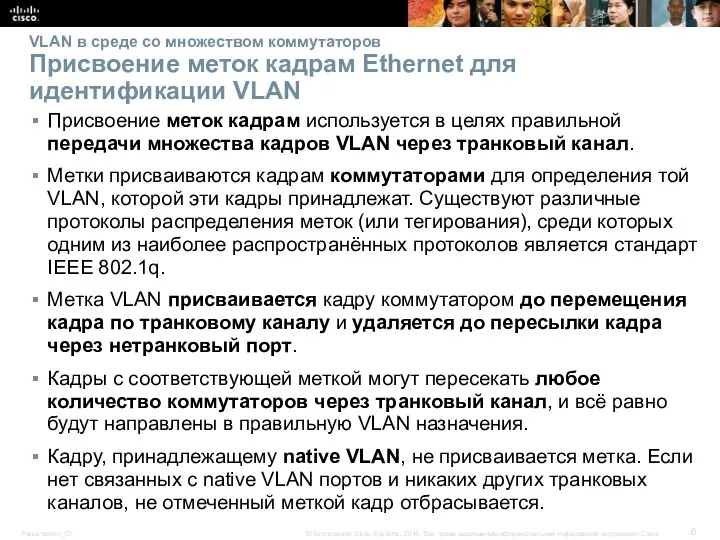

- 6. VLAN в среде со множеством коммутаторов Присвоение меток кадрам Ethernet для идентификации VLAN Присвоение меток кадрам

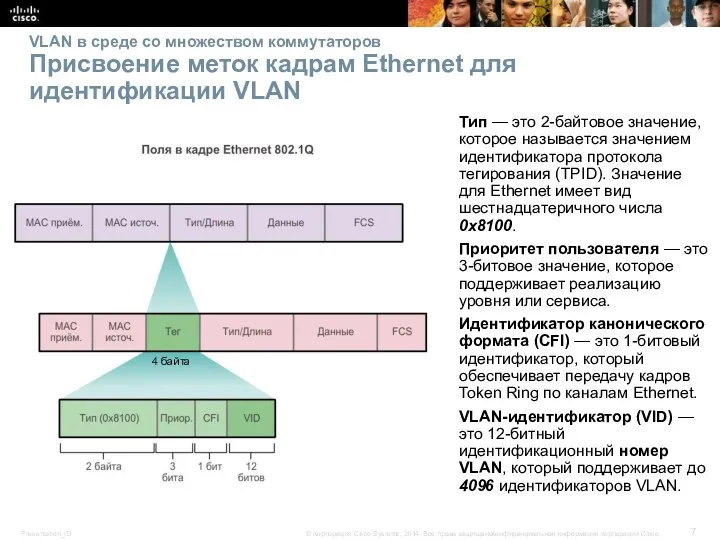

- 7. VLAN в среде со множеством коммутаторов Присвоение меток кадрам Ethernet для идентификации VLAN Тип — это

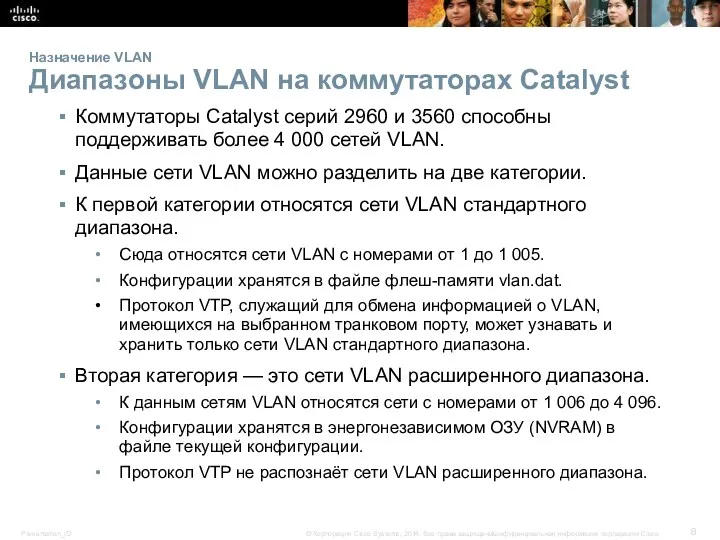

- 8. Назначение VLAN Диапазоны VLAN на коммутаторах Catalyst Коммутаторы Catalyst серий 2960 и 3560 способны поддерживать более

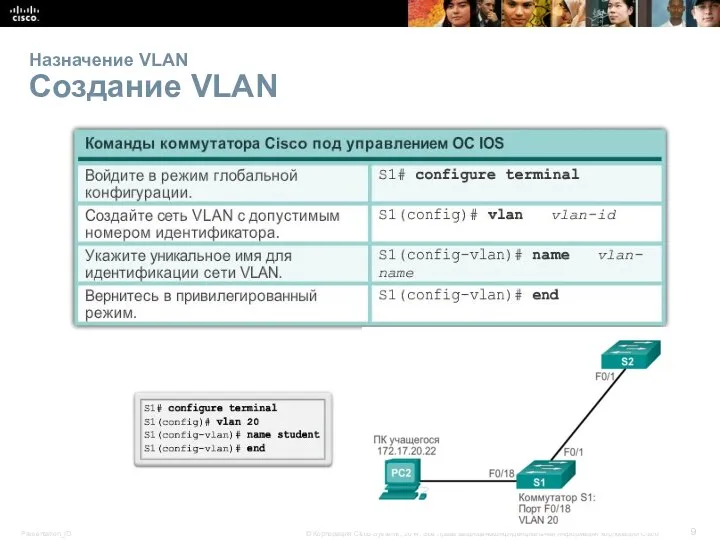

- 9. Назначение VLAN Создание VLAN

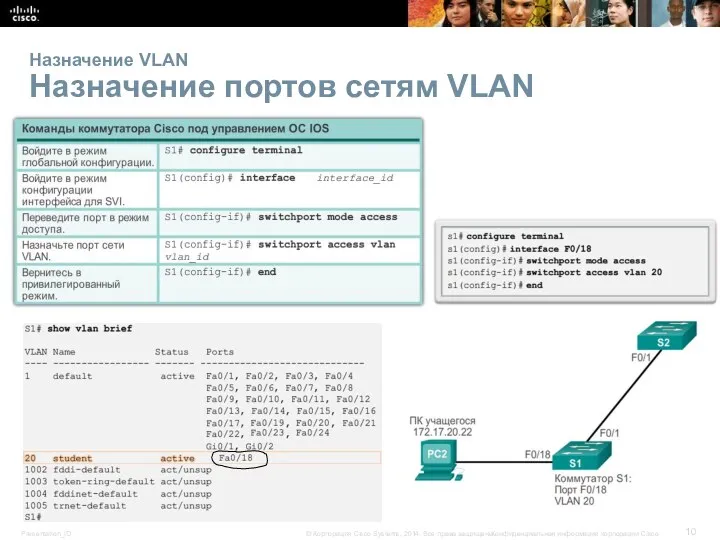

- 10. Назначение VLAN Назначение портов сетям VLAN

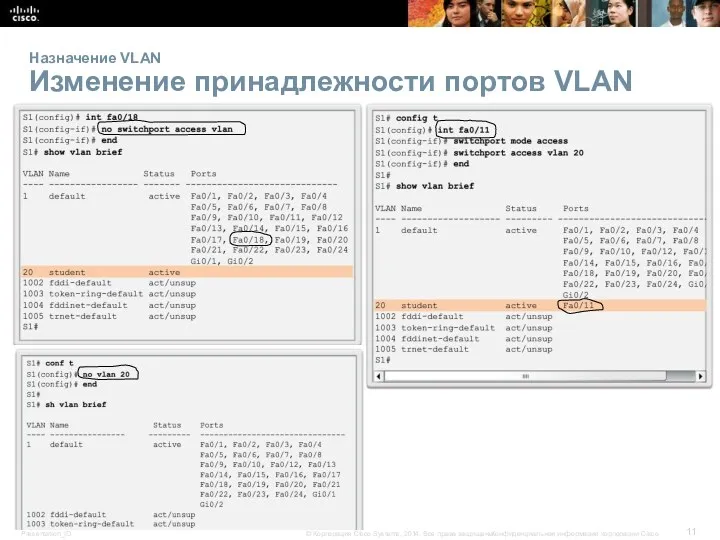

- 11. Назначение VLAN Изменение принадлежности портов VLAN

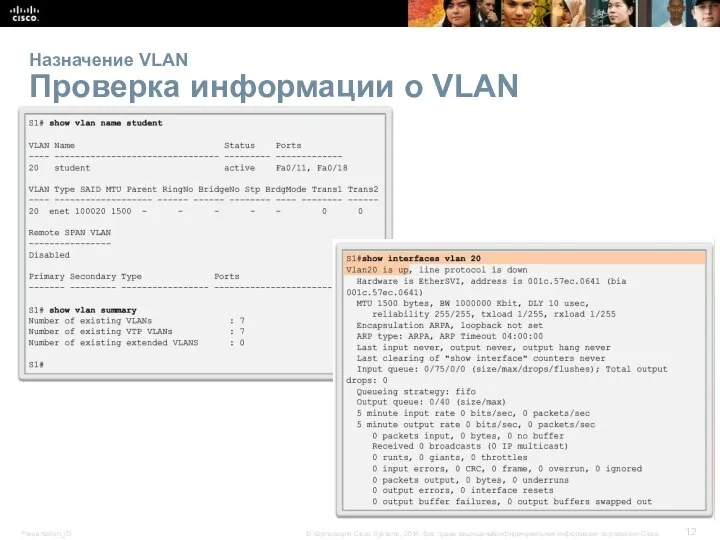

- 12. Назначение VLAN Проверка информации о VLAN

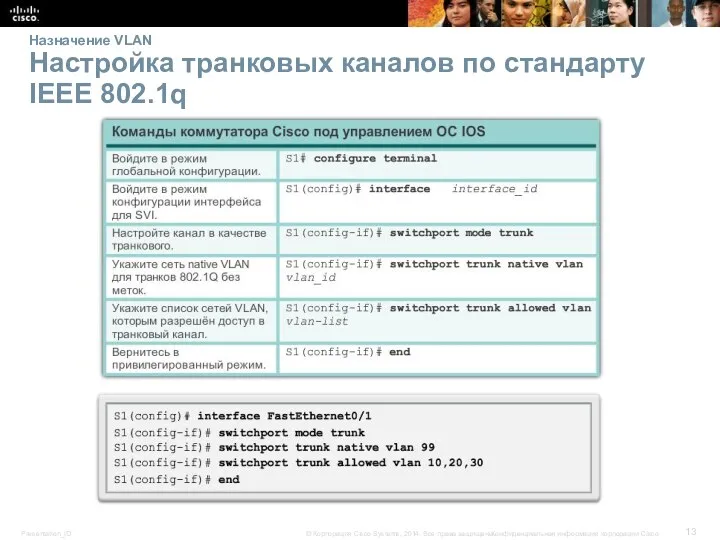

- 13. Назначение VLAN Настройка транковых каналов по стандарту IEEE 802.1q

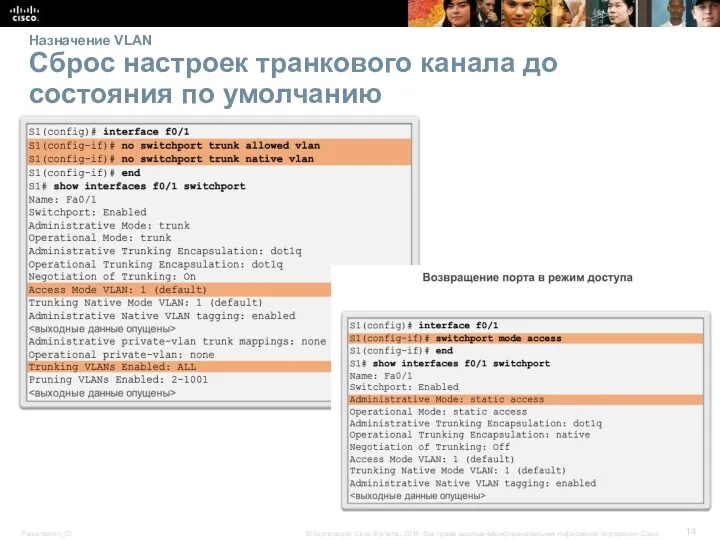

- 14. Назначение VLAN Сброс настроек транкового канала до состояния по умолчанию

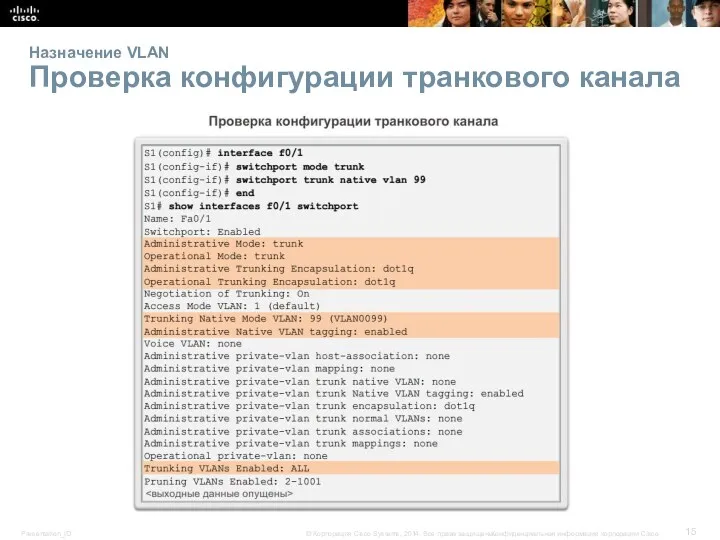

- 15. Назначение VLAN Проверка конфигурации транкового канала

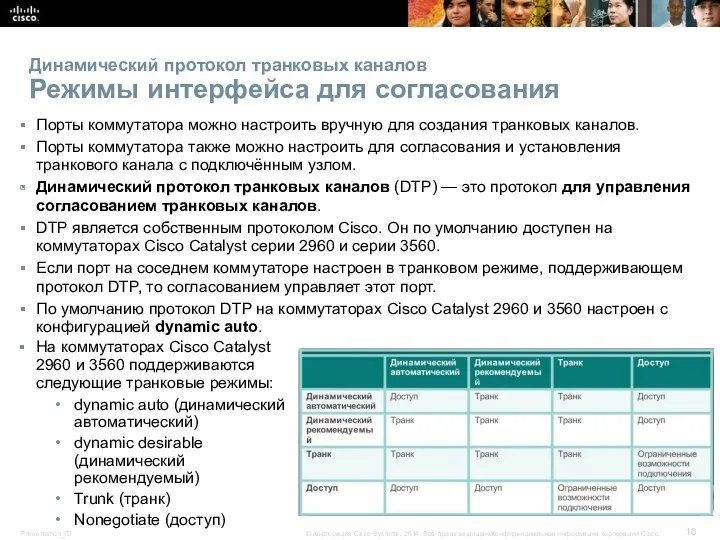

- 16. Динамический протокол транковых каналов Режимы интерфейса для согласования Порты коммутатора можно настроить вручную для создания транковых

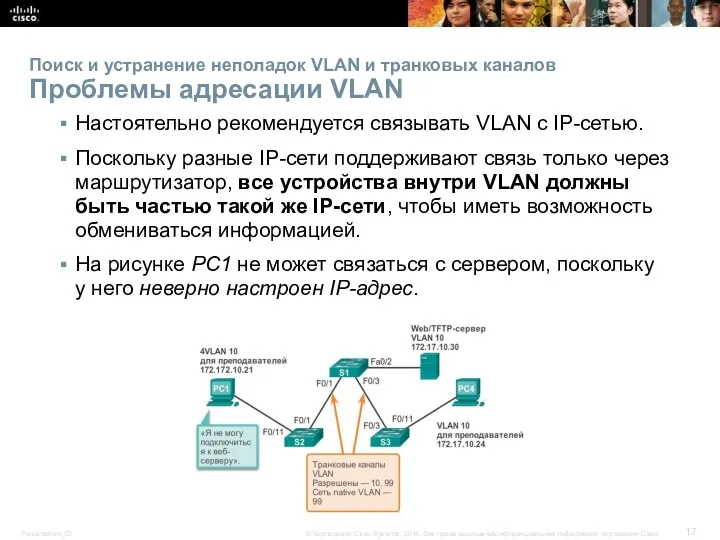

- 17. Поиск и устранение неполадок VLAN и транковых каналов Проблемы адресации VLAN Настоятельно рекомендуется связывать VLAN с

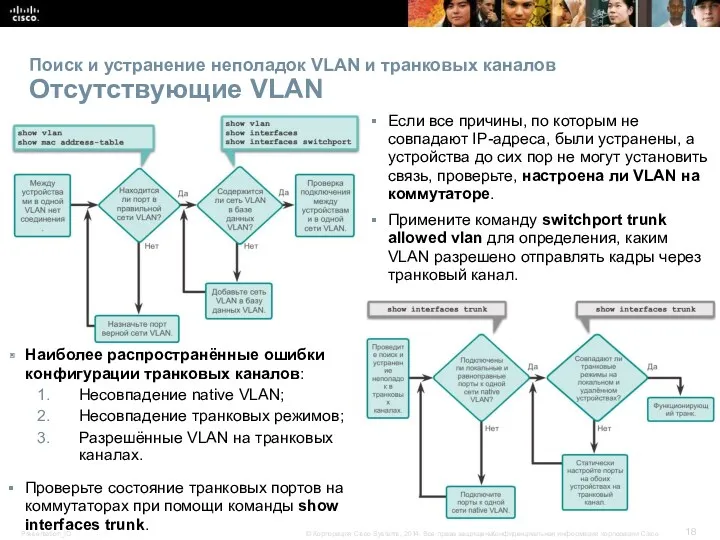

- 18. Поиск и устранение неполадок VLAN и транковых каналов Отсутствующие VLAN Если все причины, по которым не

- 19. Атаки на сети VLAN Спуфинг-атака на коммутатор В современных коммутируемых сетях существует несколько типов атак. Одной

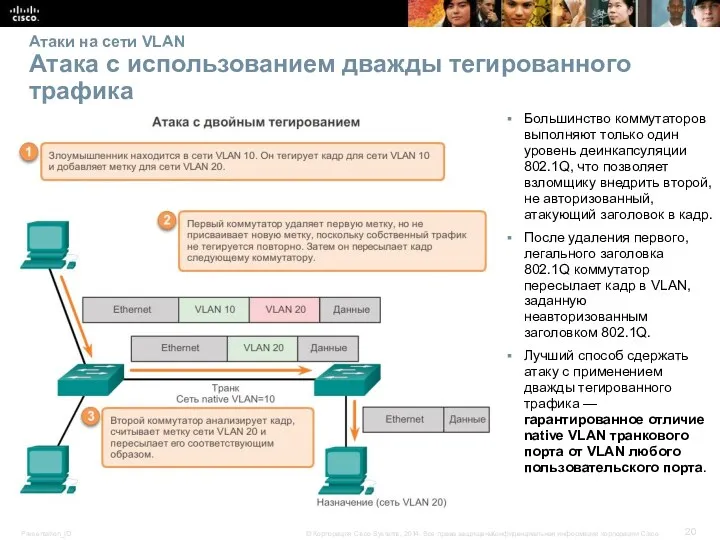

- 20. Атаки на сети VLAN Атака с использованием дважды тегированного трафика Большинство коммутаторов выполняют только один уровень

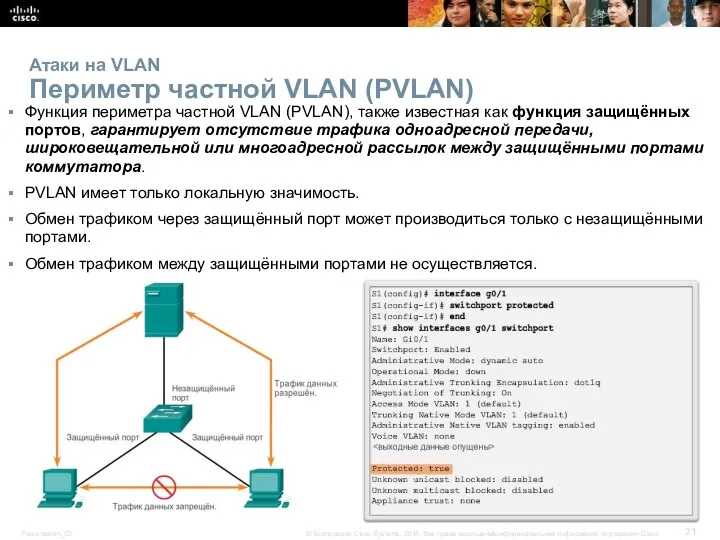

- 21. Атаки на VLAN Периметр частной VLAN (PVLAN) Функция периметра частной VLAN (PVLAN), также известная как функция

- 22. Практические рекомендации по проектированию VLAN Указания по проектированию VLAN Переместите все порты из VLAN1 и назначьте

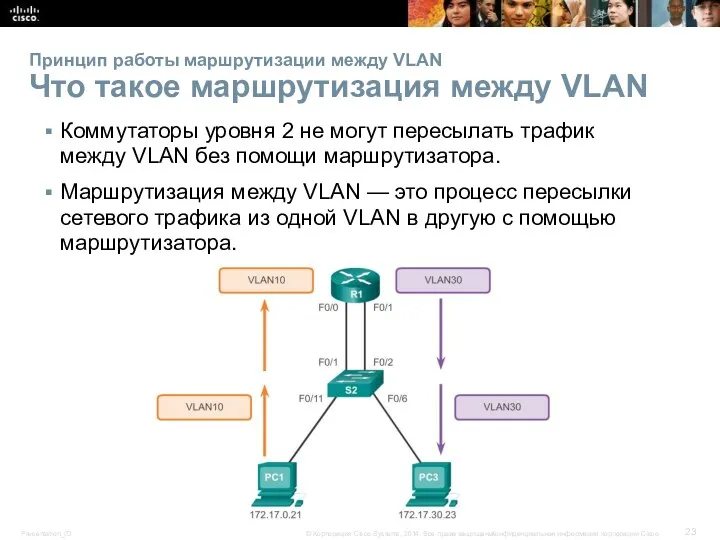

- 23. Принцип работы маршрутизации между VLAN Что такое маршрутизация между VLAN Коммутаторы уровня 2 не могут пересылать

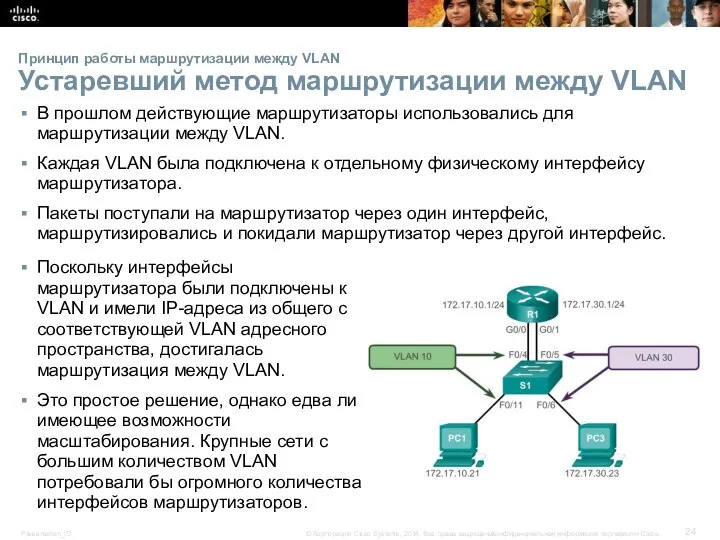

- 24. Принцип работы маршрутизации между VLAN Устаревший метод маршрутизации между VLAN В прошлом действующие маршрутизаторы использовались для

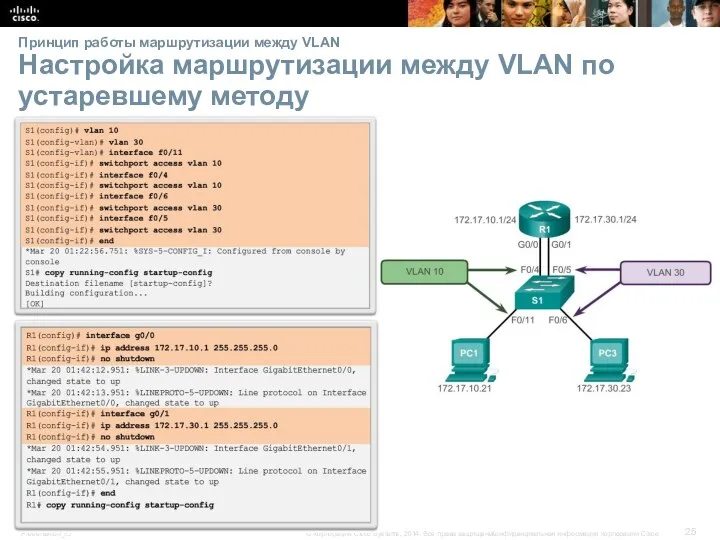

- 25. Принцип работы маршрутизации между VLAN Настройка маршрутизации между VLAN по устаревшему методу

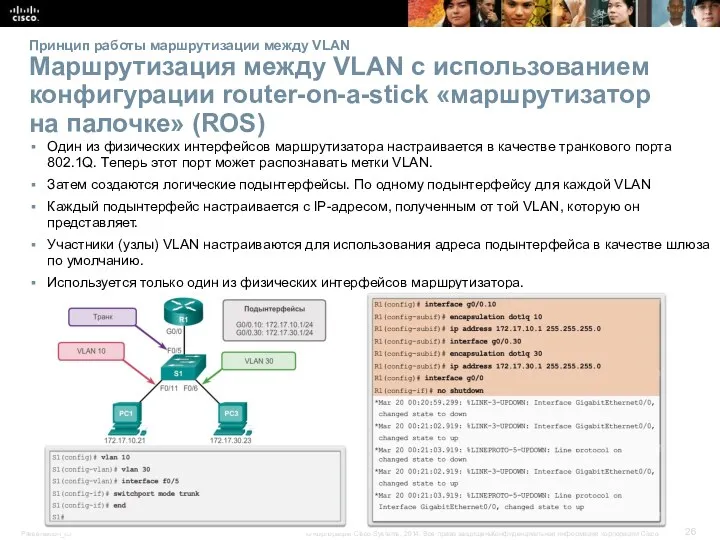

- 26. Принцип работы маршрутизации между VLAN Маршрутизация между VLAN с использованием конфигурации router-on-a-stick «маршрутизатор на палочке» (ROS)

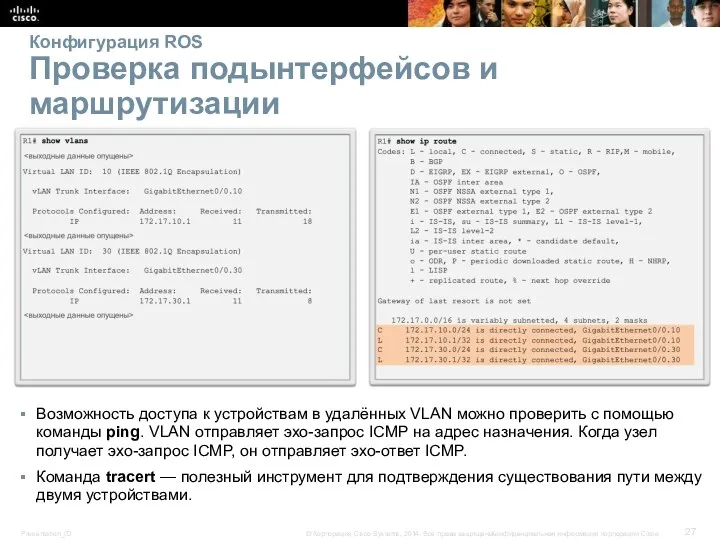

- 27. Конфигурация ROS Проверка подынтерфейсов и маршрутизации Возможность доступа к устройствам в удалённых VLAN можно проверить с

- 28. Принцип работы маршрутизации между VLAN Маршрутизация между VLAN через многоуровневый коммутатор 3 уровня Многоуровневые коммутаторы могут

- 30. Протокол DHCP. Основы маршрутизации и коммутации

- 31. Введение Введение Протокол динамической конфигурации узла (DHCP) — это сетевой протокол, обеспечивающий автоматическую IP-адресацию и другую

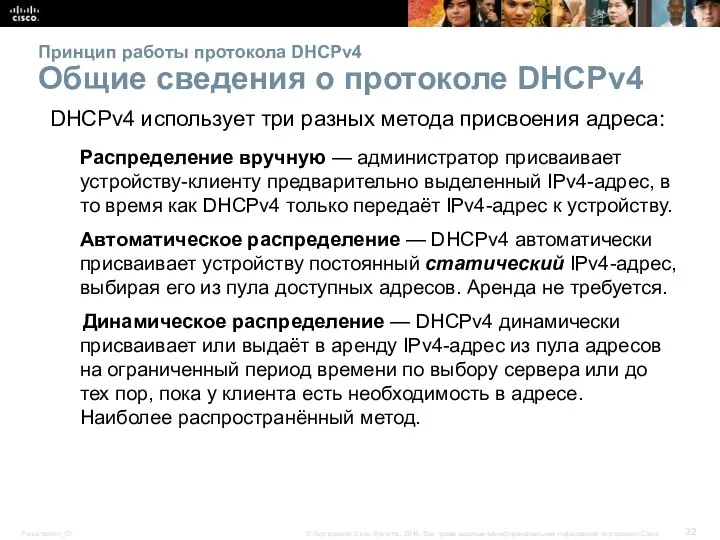

- 32. Принцип работы протокола DHCPv4 Общие сведения о протоколе DHCPv4 DHCPv4 использует три разных метода присвоения адреса:

- 33. Принцип работы протокола DHCPv4 Общие сведения о протоколе DHCPv4 Сообщение DHCPDISCOVER широковещательной рассылки со своего MAC-адреса

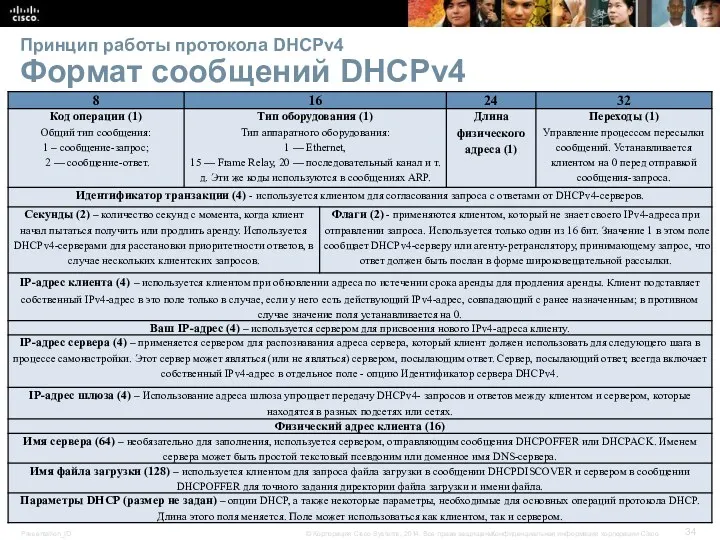

- 34. Принцип работы протокола DHCPv4 Формат сообщений DHCPv4

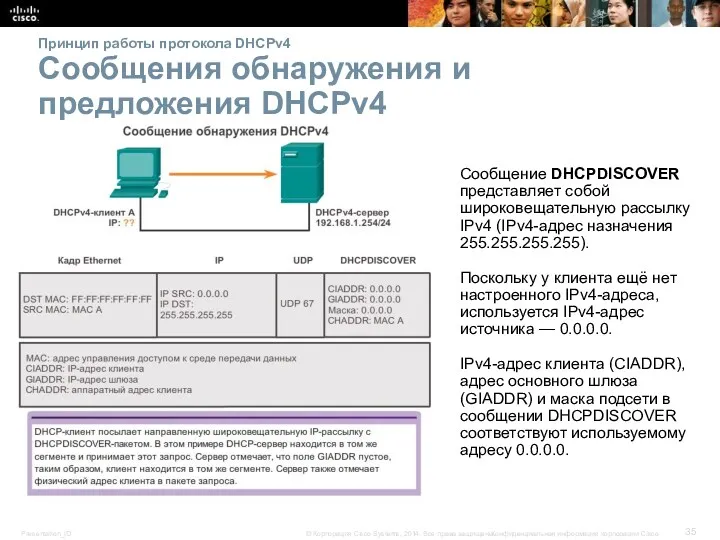

- 35. Принцип работы протокола DHCPv4 Сообщения обнаружения и предложения DHCPv4 Сообщение DHCPDISCOVER представляет собой широковещательную рассылку IPv4

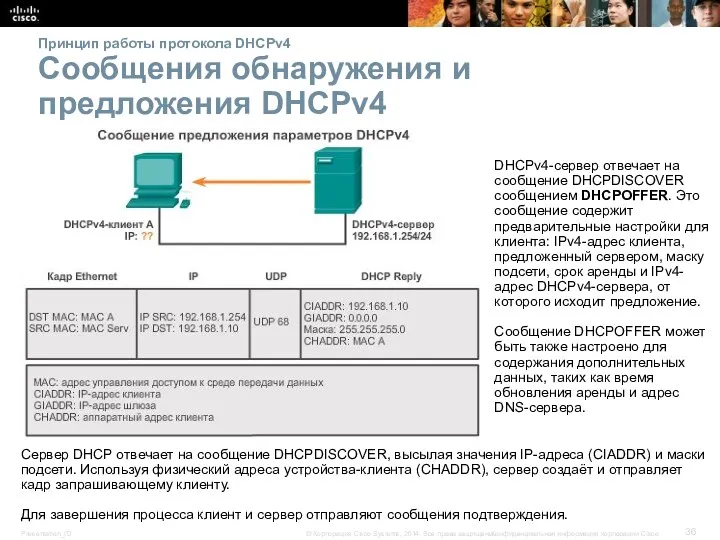

- 36. Принцип работы протокола DHCPv4 Сообщения обнаружения и предложения DHCPv4 Сервер DHCP отвечает на сообщение DHCPDISCOVER, высылая

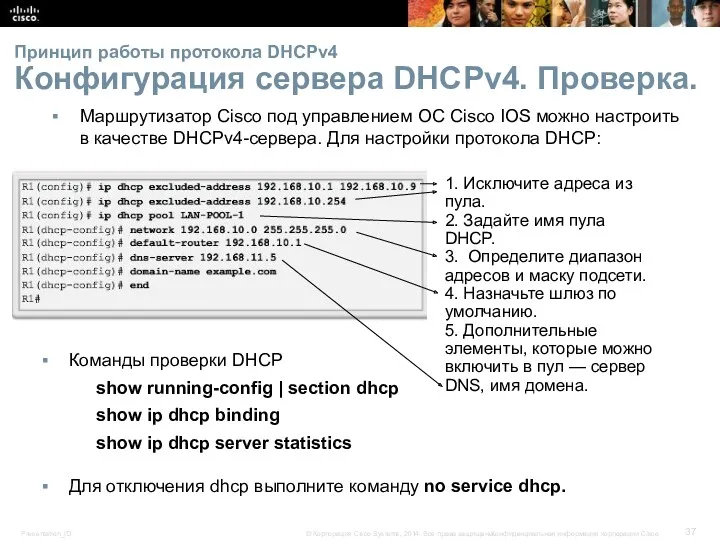

- 37. Принцип работы протокола DHCPv4 Конфигурация сервера DHCPv4. Проверка. Маршрутизатор Cisco под управлением ОС Cisco IOS можно

- 38. Принцип работы протокола DHCPv4 Ретрансляция DHCPv4 В этом сценарии маршрутизатор R1 не настроен в качестве DHCPv4-сервера

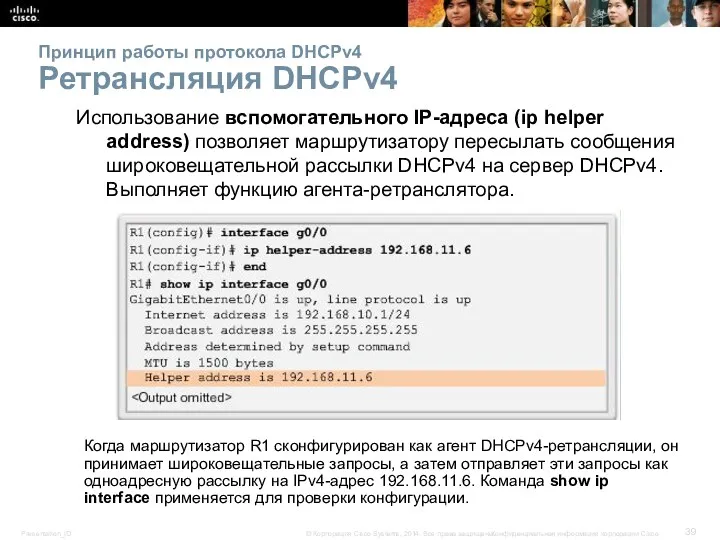

- 39. Принцип работы протокола DHCPv4 Ретрансляция DHCPv4 Использование вспомогательного IP-адреса (ip helper address) позволяет маршрутизатору пересылать сообщения

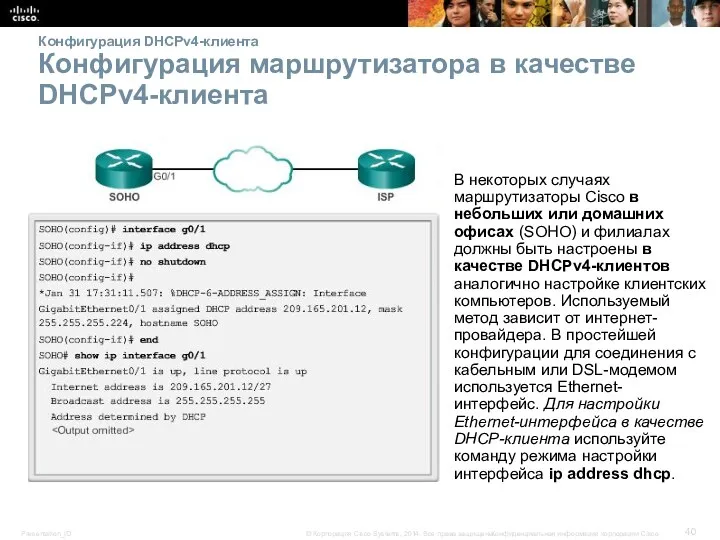

- 40. Конфигурация DHCPv4-клиента Конфигурация маршрутизатора в качестве DHCPv4-клиента В некоторых случаях маршрутизаторы Cisco в небольших или домашних

- 41. Поиск и устранение неполадок в работе протокола DHCPv4 Задачи поиска и устранения неполадок Команда show ip

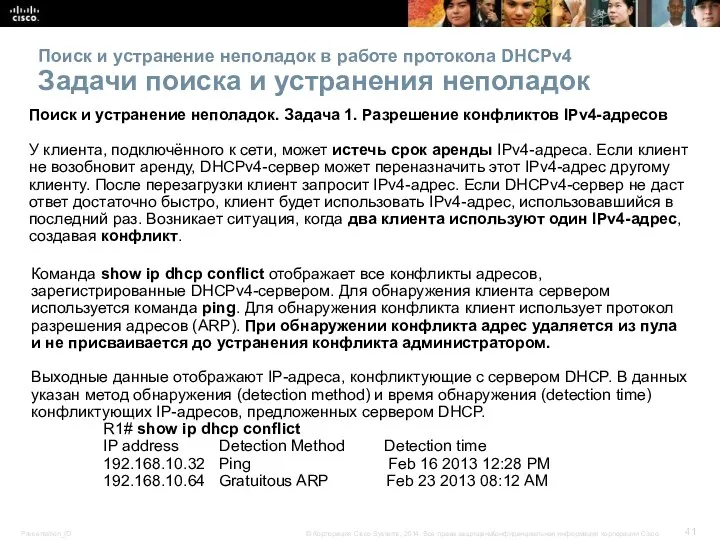

- 42. Поиск и устранение неполадок в работе протокола DHCPv4 Задачи поиска и устранения неполадок Поиск и устранение

- 43. Поиск и устранение неполадок в работе протокола DHCPv4 Задачи поиска и устранения неполадок Поиск и устранение

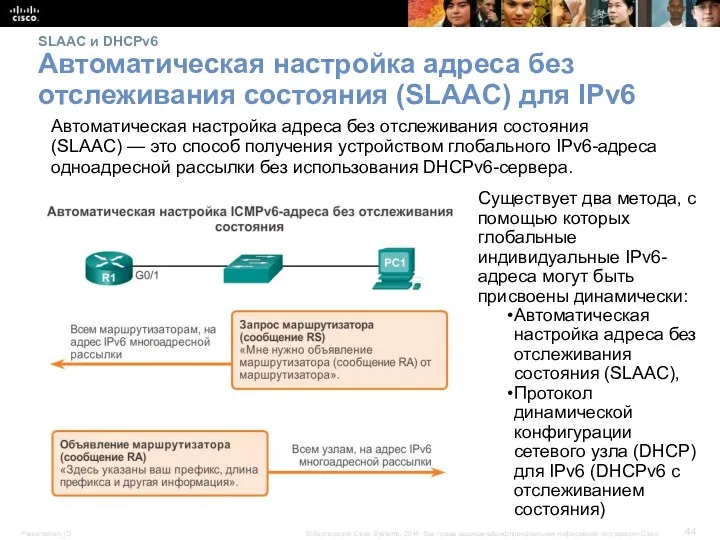

- 44. SLAAC и DHCPv6 Автоматическая настройка адреса без отслеживания состояния (SLAAC) для IPv6 Автоматическая настройка адреса без

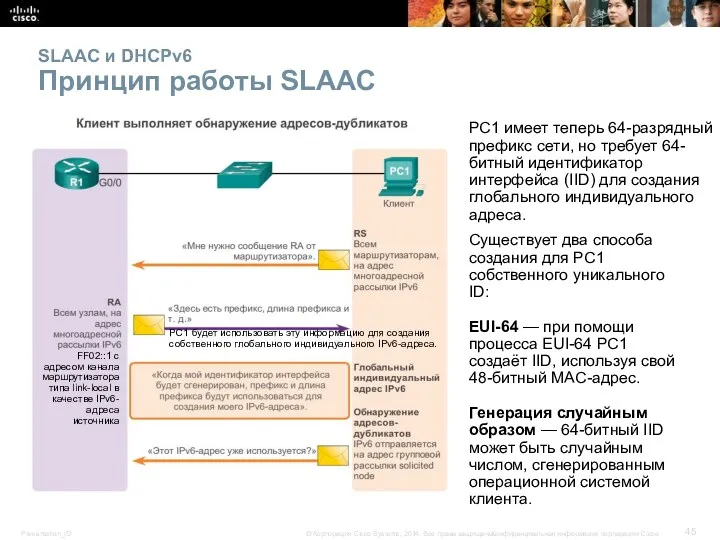

- 45. SLAAC и DHCPv6 Принцип работы SLAAC Существует два способа создания для PC1 собственного уникального ID: EUI-64

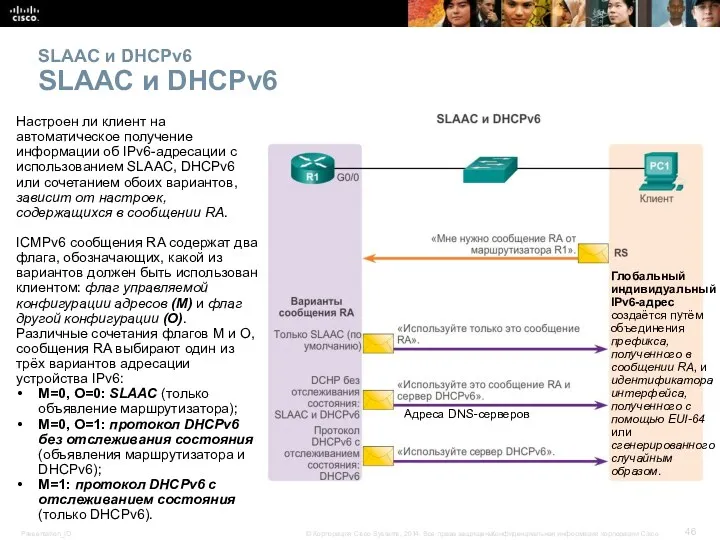

- 46. SLAAC и DHCPv6 SLAAC и DHCPv6 Настроен ли клиент на автоматическое получение информации об IPv6-адресации с

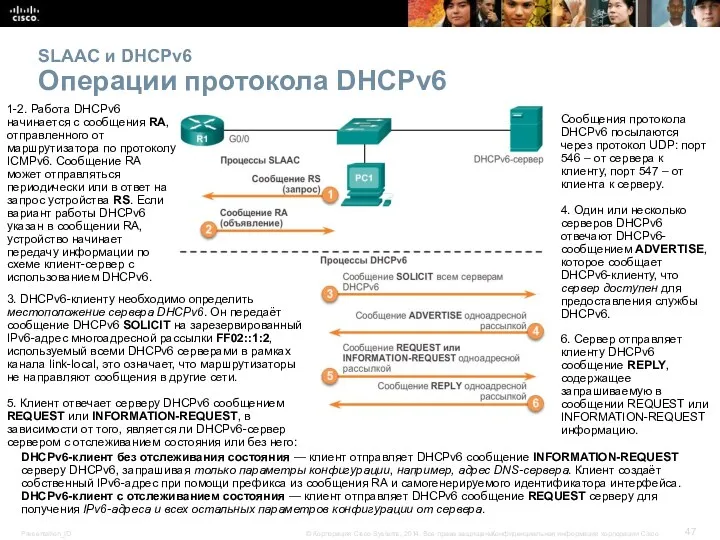

- 47. SLAAC и DHCPv6 Операции протокола DHCPv6 1-2. Работа DHCPv6 начинается с сообщения RA, отправленного от маршрутизатора

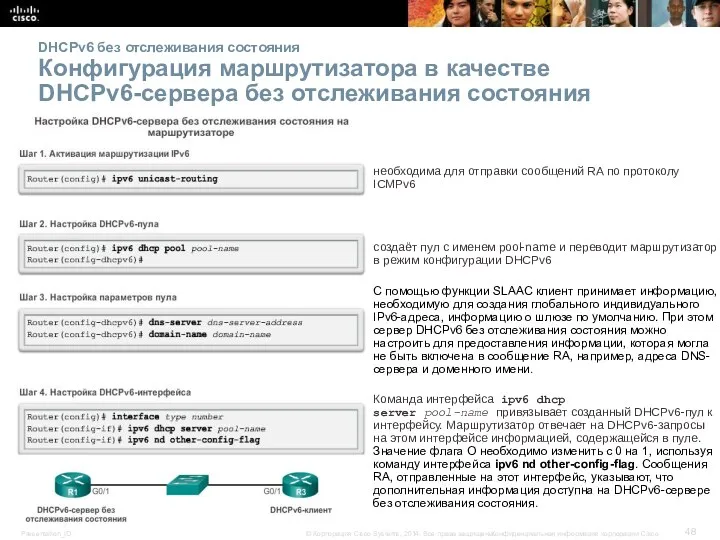

- 48. DHCPv6 без отслеживания состояния Конфигурация маршрутизатора в качестве DHCPv6-сервера без отслеживания состояния необходима для отправки сообщений

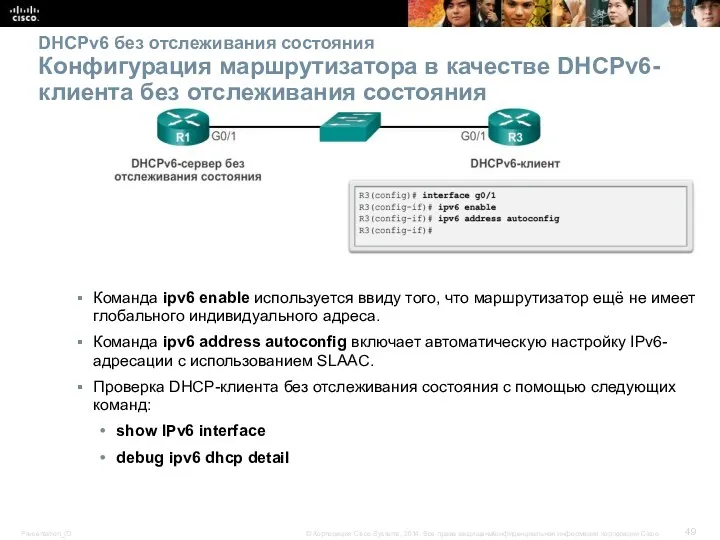

- 49. DHCPv6 без отслеживания состояния Конфигурация маршрутизатора в качестве DHCPv6-клиента без отслеживания состояния Команда ipv6 enable используется

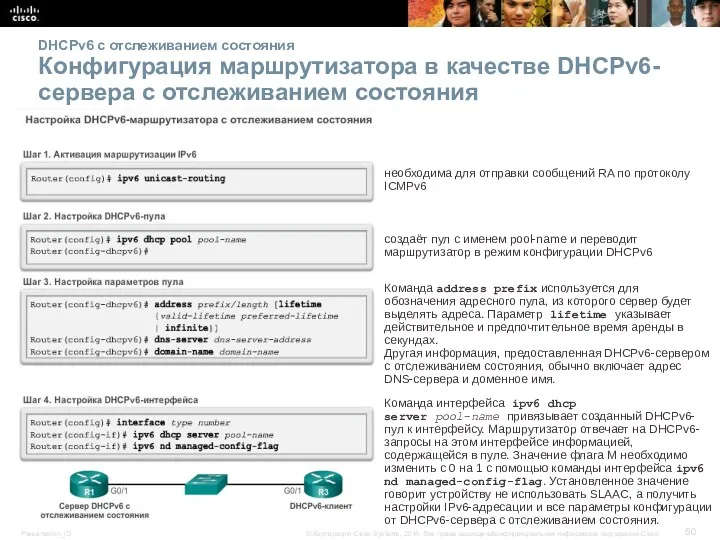

- 50. DHCPv6 с отслеживанием состояния Конфигурация маршрутизатора в качестве DHCPv6-сервера с отслеживанием состояния необходима для отправки сообщений

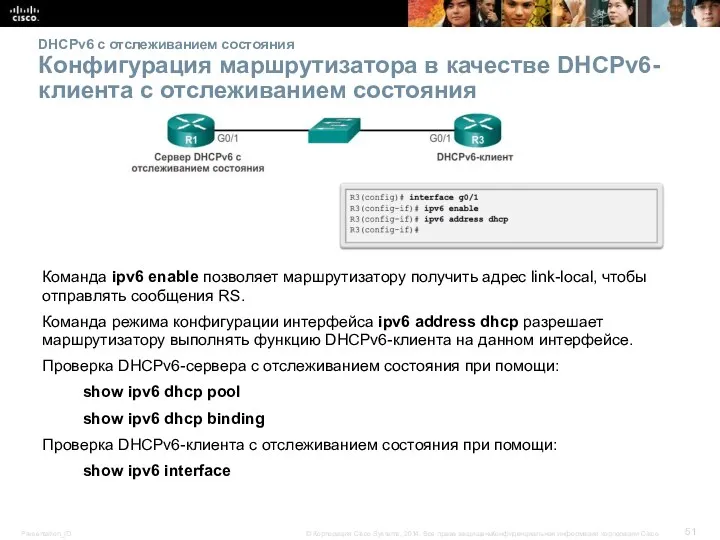

- 51. DHCPv6 с отслеживанием состояния Конфигурация маршрутизатора в качестве DHCPv6-клиента с отслеживанием состояния Команда ipv6 enable позволяет

- 53. Скачать презентацию

Компьютерные технологии интеллектуальной поддержки управленческих решений

Компьютерные технологии интеллектуальной поддержки управленческих решений Задача линейного программирования и способы решения

Задача линейного программирования и способы решения Презентация Необычное кулинарное путешествие

Презентация Необычное кулинарное путешествие Середовище описання і виконання алгоритмів

Середовище описання і виконання алгоритмів Графики и диаграммы

Графики и диаграммы Цифровой офис

Цифровой офис Технологии проектирования компьютерных систем. Методы проектирования цифровых устройств. (Лекция 1)

Технологии проектирования компьютерных систем. Методы проектирования цифровых устройств. (Лекция 1) Основы html/css

Основы html/css Форматирование текста. Обработка текстовой информации. 7 класс

Форматирование текста. Обработка текстовой информации. 7 класс Электронные сервисы Фонда социального страхования РФ (ФСС) - круглый стол

Электронные сервисы Фонда социального страхования РФ (ФСС) - круглый стол Презентация к уроку информатики в 8 классе на тему Измерение информации

Презентация к уроку информатики в 8 классе на тему Измерение информации Облачный сервис 1С:Предприятие 8 через Интернет (1сfresh.com)

Облачный сервис 1С:Предприятие 8 через Интернет (1сfresh.com) Перевод чисел в позиционных системах счисления

Перевод чисел в позиционных системах счисления Виртуальная и дополненная реальность и их отличия. Иммерсивные технологии и здоровье человека

Виртуальная и дополненная реальность и их отличия. Иммерсивные технологии и здоровье человека Возможная архитектура (состав инструментов) электронного правительства

Возможная архитектура (состав инструментов) электронного правительства Сектор удаленного обслуживания центральной городской библиотеки

Сектор удаленного обслуживания центральной городской библиотеки Глобальные сети. Основные понятия и определения

Глобальные сети. Основные понятия и определения Моделирование БП для КИС. Определение КИС.1. Тема 2

Моделирование БП для КИС. Определение КИС.1. Тема 2 Информация и её свойства. Информация и информационные процессы. Информатика. 7 класс

Информация и её свойства. Информация и информационные процессы. Информатика. 7 класс Історія засобів опрацювання інформаційних об’єктів. Технічні характеристики складових комп’ютера. Практична робота №2

Історія засобів опрацювання інформаційних об’єктів. Технічні характеристики складових комп’ютера. Практична робота №2 Системный анализ безопасности

Системный анализ безопасности Организация ввода и вывода данных. Начала программирования

Организация ввода и вывода данных. Начала программирования Обработка массива

Обработка массива Презентация на урок Фрагмент текста и операции с ним

Презентация на урок Фрагмент текста и операции с ним Алгоритми та їх виконавці

Алгоритми та їх виконавці Стохастические модели

Стохастические модели Язык разметки гипертекста

Язык разметки гипертекста Kofax Transformation Modules 5. Introduction to Class Training

Kofax Transformation Modules 5. Introduction to Class Training