Содержание

- 2. Шифры гаммирования (аддитивные шифры) являются самыми эффективными с точки зрения стойкости и скорости преобразований (процедур шифрования

- 3. Для шифрования и дешифрования используются элементарные арифметические операции – открытое/зашифрованное сообщение и гамма, представленные в числовом

- 4. В шифрах гаммирования может использоваться: сложение по модулю N (общий случай) сложение по модулю 2 (частный

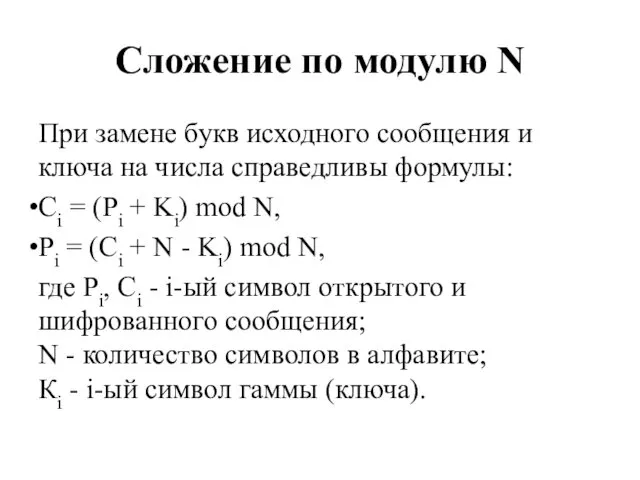

- 5. Сложение по модулю N При замене букв исходного сообщения и ключа на числа справедливы формулы: Ci

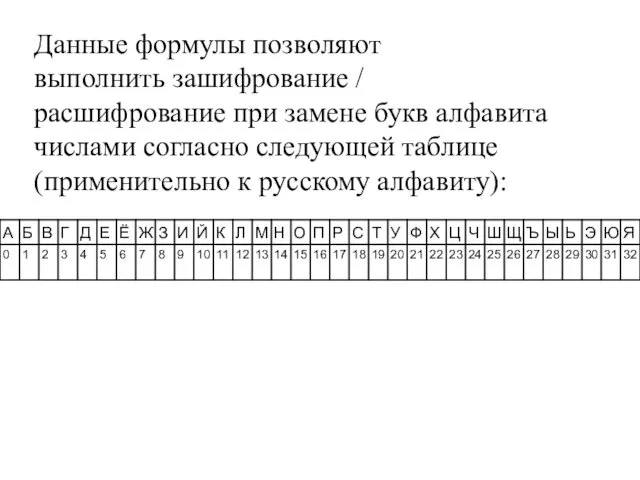

- 6. Данные формулы позволяют выполнить зашифрование / расшифрование при замене букв алфавита числами согласно следующей таблице (применительно

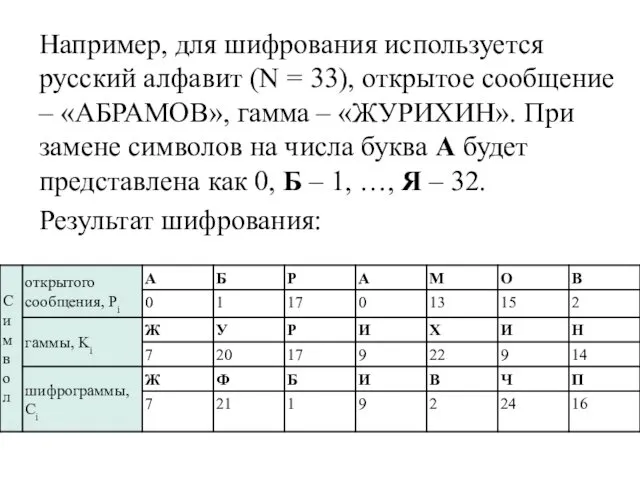

- 7. Например, для шифрования используется русский алфавит (N = 33), открытое сообщение – «АБРАМОВ», гамма – «ЖУРИХИН».

- 8. Сложение по модулю 2 (шифр Вернама) Значительный успех в криптографии связан с именем американца Гильберто Вернама

- 9. Шифровальная машина

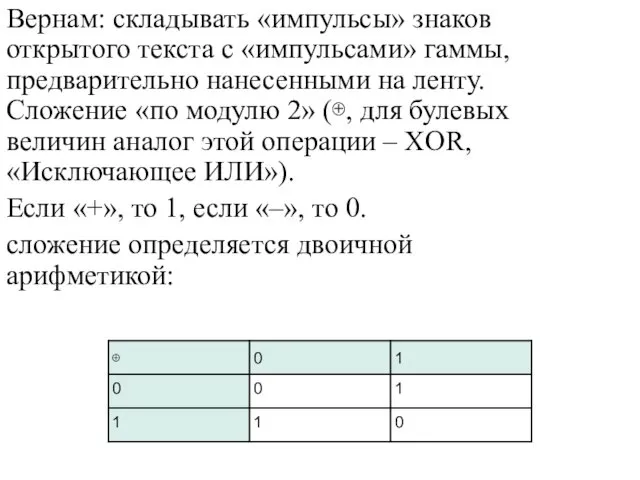

- 10. Вернам: складывать «импульсы» знаков открытого текста с «импульсами» гаммы, предварительно нанесенными на ленту. Сложение «по модулю

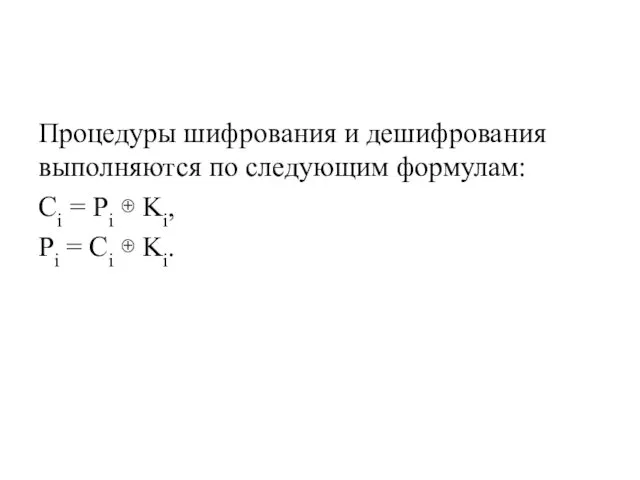

- 11. Процедуры шифрования и дешифрования выполняются по следующим формулам: Ci = Pi ⊕ Ki, Pi = Ci

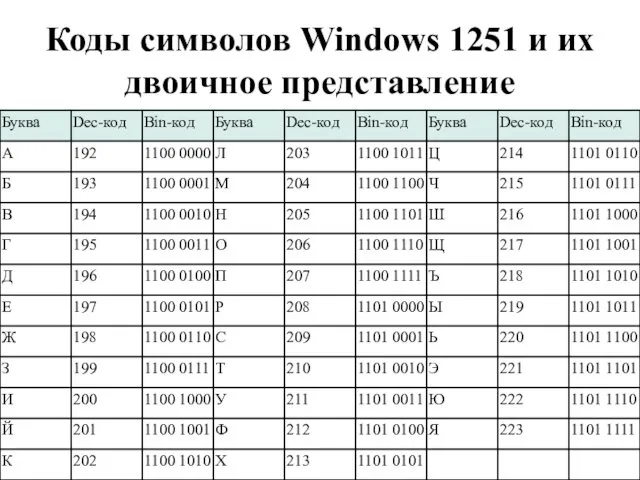

- 12. Коды символов Windows 1251 и их двоичное представление

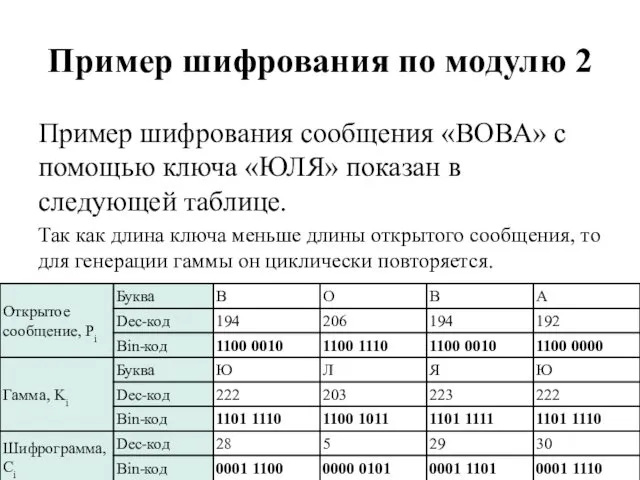

- 13. Пример шифрования по модулю 2 Пример шифрования сообщения «ВОВА» с помощью ключа «ЮЛЯ» показан в следующей

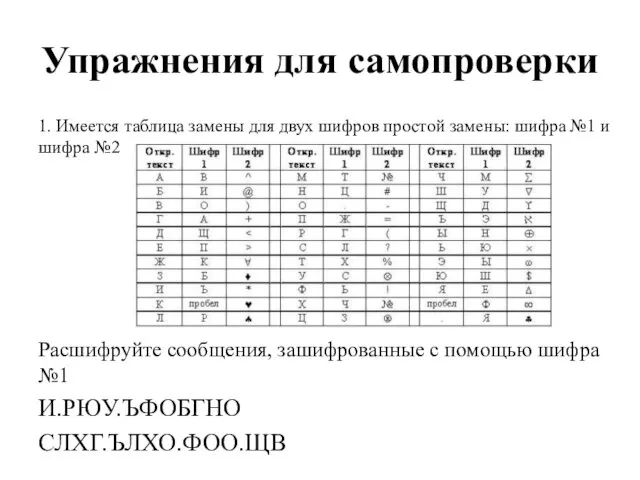

- 14. Упражнения для самопроверки 1. Имеется таблица замены для двух шифров простой замены: шифра №1 и шифра

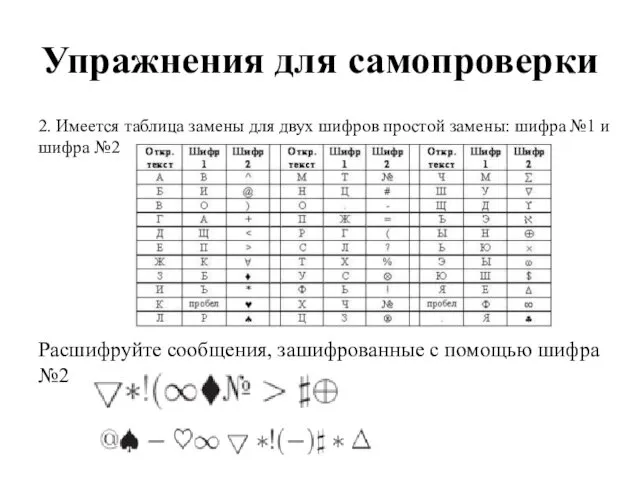

- 15. Упражнения для самопроверки 2. Имеется таблица замены для двух шифров простой замены: шифра №1 и шифра

- 16. Упражнения для самопроверки 3. Зашифруйте методом перестановки с фиксированным периодом d=6 с ключом 436215 сообщения: ЖЕЛТЫЙ_ОГОНЬ

- 18. Скачать презентацию

Безопасность в интернете

Безопасность в интернете Something about С++

Something about С++ Алгоритмические языки и программирование

Алгоритмические языки и программирование Безопасность детей в сети интернет при покупке товара с сайта интернет-магазина

Безопасность детей в сети интернет при покупке товара с сайта интернет-магазина Прикладная разработка на C++. Интерфейс CGI

Прикладная разработка на C++. Интерфейс CGI Основні концепції реляційної бази даних

Основні концепції реляційної бази даних Safari – браузер

Safari – браузер Презентация. Инструктаж по правилам дорожного движения

Презентация. Инструктаж по правилам дорожного движения Компьютерные сети

Компьютерные сети Элементы алгебры логики. Математические основы информатики

Элементы алгебры логики. Математические основы информатики Есептеуіш техниканың даму тарихы

Есептеуіш техниканың даму тарихы Система управления базами данных Microsoft Access и хранение служебной информации МЧС. Архитектура СУБД Access. (Тема 1.1)

Система управления базами данных Microsoft Access и хранение служебной информации МЧС. Архитектура СУБД Access. (Тема 1.1) Графічний редактор. Збереження зображень (урок 17, 5 клас)

Графічний редактор. Збереження зображень (урок 17, 5 клас) Data processing

Data processing Средства антивирусной защиты

Средства антивирусной защиты ЕАС ОПС. Задачи системы и роль ключевых пользователей

ЕАС ОПС. Задачи системы и роль ключевых пользователей Циклы. Основные понятия

Циклы. Основные понятия Потоки и файлы

Потоки и файлы 10 Useful, Weird or Entertaining Websites to Waste Time On

10 Useful, Weird or Entertaining Websites to Waste Time On Технология 100-VG AnyLAN

Технология 100-VG AnyLAN Компьютерная безопасность медицинских данных

Компьютерная безопасность медицинских данных Функціональна структура типової інформаційної системи для потреб оцінювання

Функціональна структура типової інформаційної системи для потреб оцінювання ВКР: Разработка цифровой экосистемы предприятия на основе концепции управления бизнес-процессами

ВКР: Разработка цифровой экосистемы предприятия на основе концепции управления бизнес-процессами Понятие информации. Изменение информации

Понятие информации. Изменение информации Мастер-класс. Создание онлайн курсов с помощью STEPIK.ORG

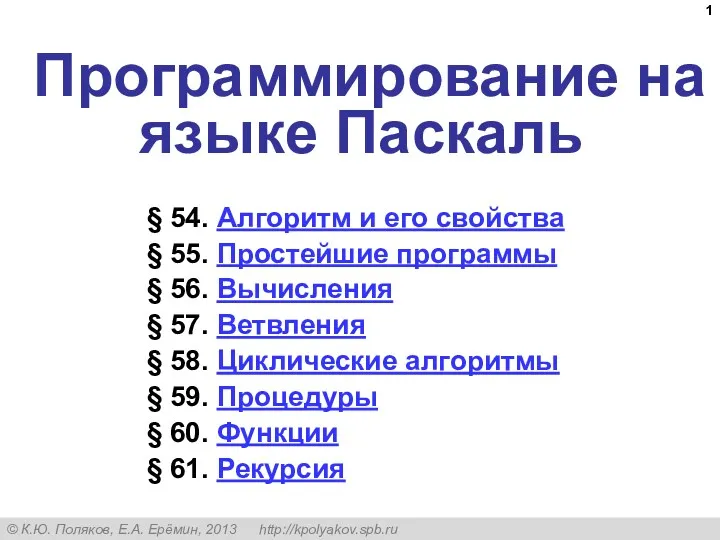

Мастер-класс. Создание онлайн курсов с помощью STEPIK.ORG Программирование на языке Паскаль

Программирование на языке Паскаль Обработка информации. 5 класс

Обработка информации. 5 класс Партицирование данных. Урок 4

Партицирование данных. Урок 4