Содержание

- 2. Рекомендуемая литература Баранова Е.К., Бабаш А.В. Информационная безопасность и защита информации: Учебное пособие. – М.: ИНФРА

- 3. Организация системы защиты информации совокупность организационных и инженерных мероприятий, программно-аппаратных средств, которые обеспечивают защиту информации от

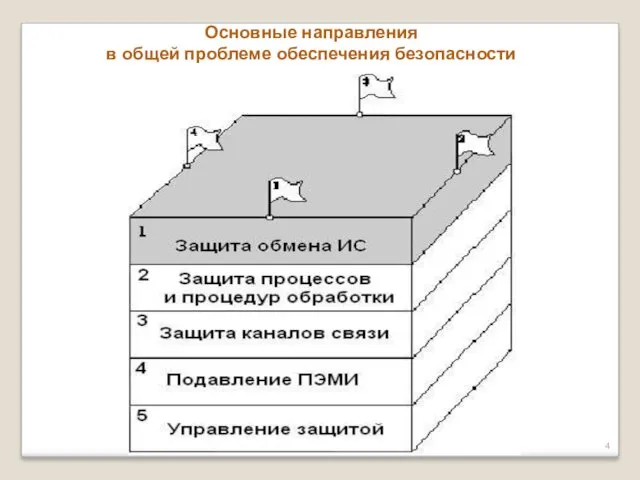

- 4. Основные направления в общей проблеме обеспечения безопасности

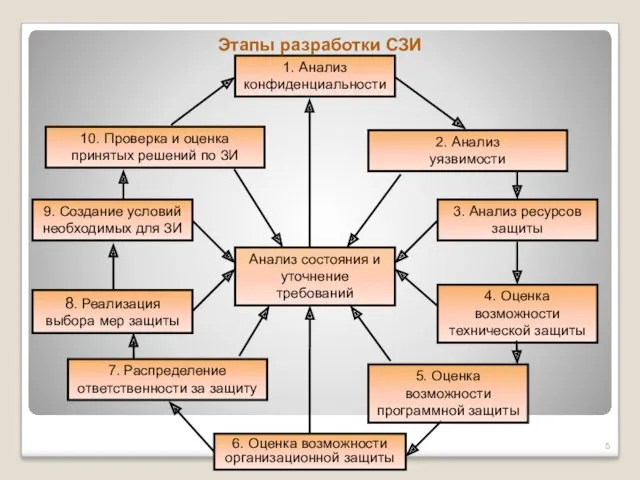

- 5. Этапы разработки СЗИ 1. Анализ конфиденциальности 3. Анализ ресурсов защиты 4. Оценка возможности технической защиты 6.

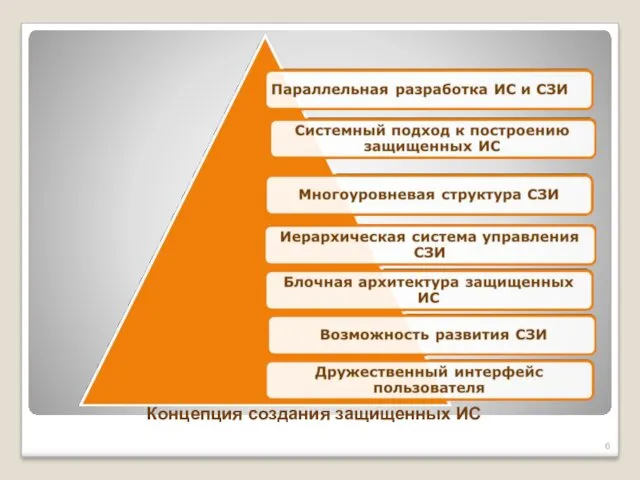

- 6. Концепция создания защищенных ИС

- 7. Многоуровневая структура СЗИ 1. охрана по периметру территории объекта; 2. охрана по периметру здания; 3. охрана

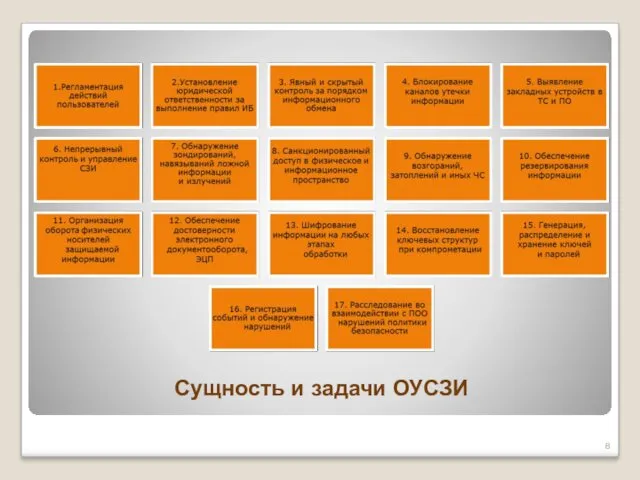

- 8. Сущность и задачи ОУСЗИ

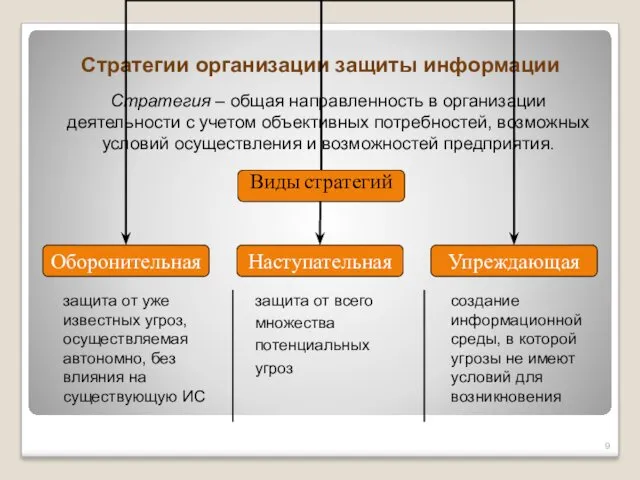

- 9. Стратегии организации защиты информации Стратегия – общая направленность в организации деятельности с учетом объективных потребностей, возможных

- 10. Основные характеристики стратегий организации защиты информации

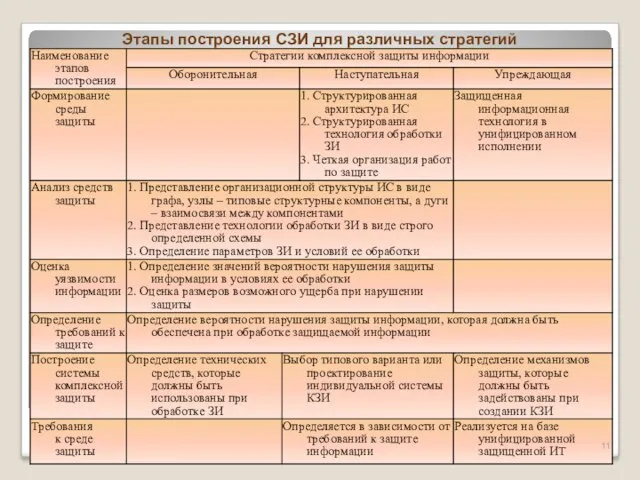

- 11. Этапы построения СЗИ для различных стратегий

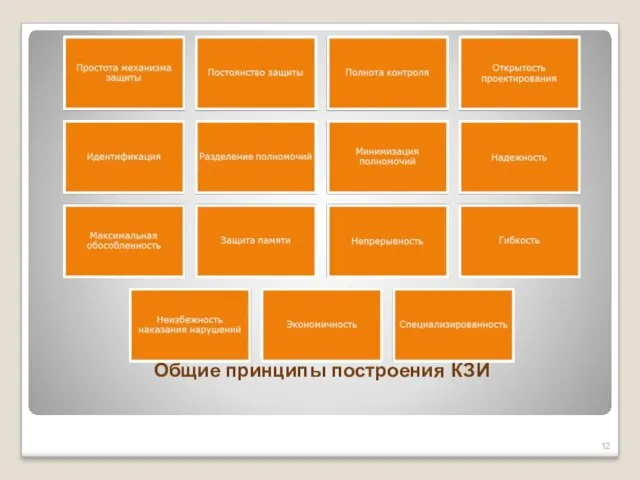

- 12. Общие принципы построения КЗИ

- 13. Структура КЗИ

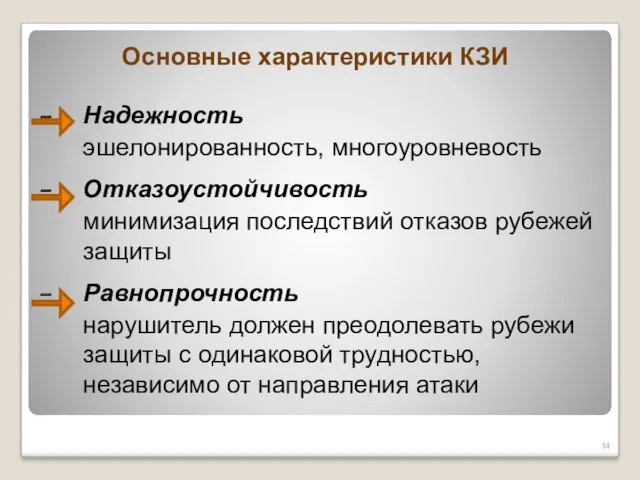

- 14. Основные характеристики КЗИ Надежность эшелонированность, многоуровневость Отказоустойчивость минимизация последствий отказов рубежей защиты Равнопрочность нарушитель должен преодолевать

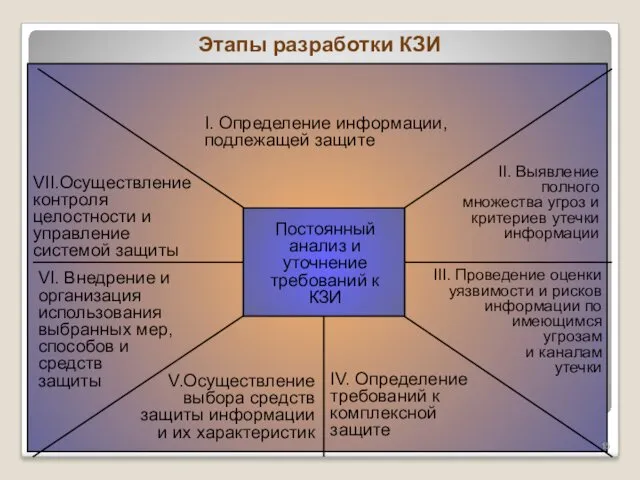

- 15. Этапы разработки КЗИ Постоянный анализ и уточнение требований к КЗИ I. Определение информации, подлежащей защите II.

- 16. Обязательные элементы КЗИ

- 17. Контрольные вопросы 1. Основные направления обеспечения информационной безопасности на предприятии 2. Этапы и общие принципы разработки

- 18. Организация защиты конфиденциальных документов

- 19. Безопасность ценных информационных ресурсов Цель ИБ – безопасность информационных ресурсов в любой момент времени в любой

- 20. Главные опасности: утрата конфиденциального документа; разглашение конфиденциальных сведений; утечка по техническим каналам. В настоящее время главные

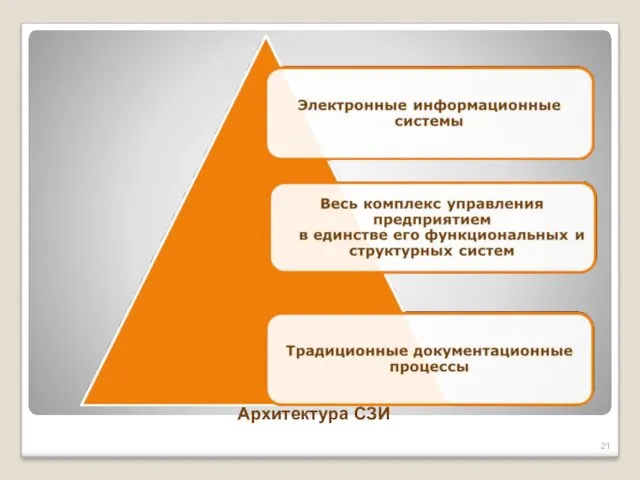

- 21. Архитектура СЗИ

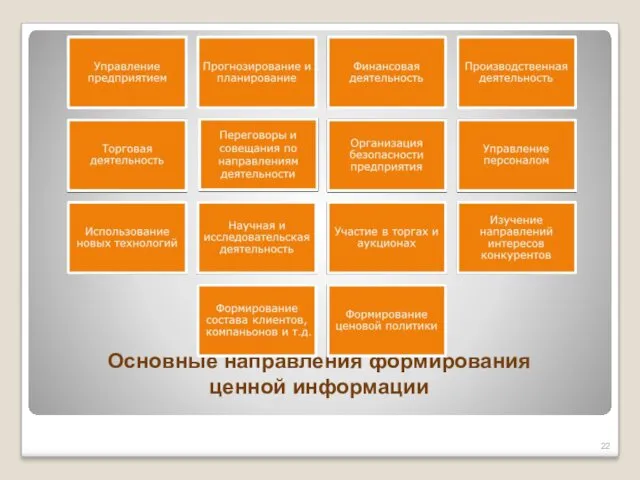

- 22. Основные направления формирования ценной информации

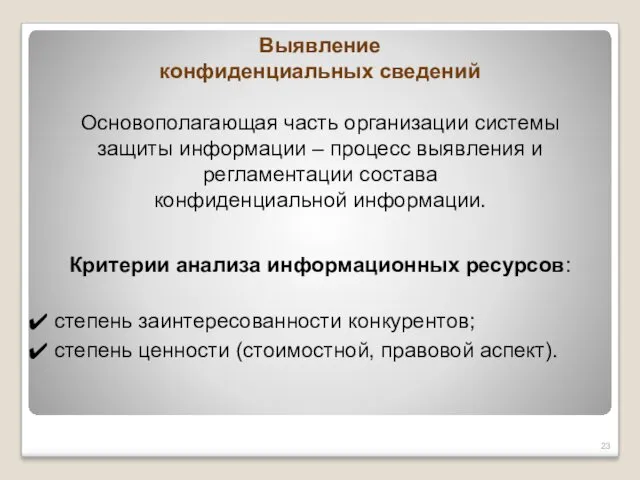

- 23. Выявление конфиденциальных сведений Основополагающая часть организации системы защиты информации – процесс выявления и регламентации состава конфиденциальной

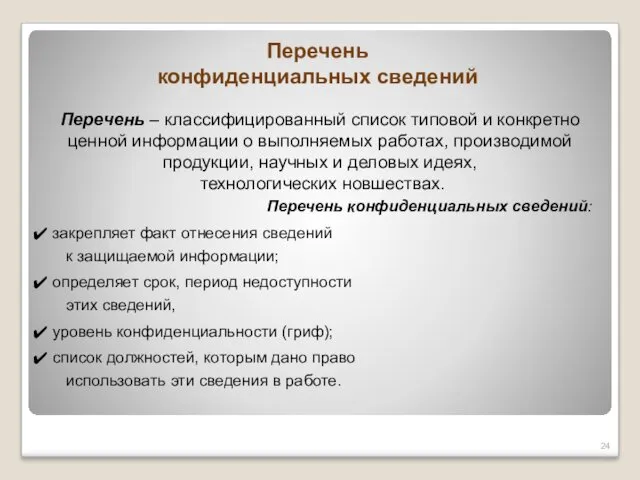

- 24. Перечень конфиденциальных сведений Перечень – классифицированный список типовой и конкретно ценной информации о выполняемых работах, производимой

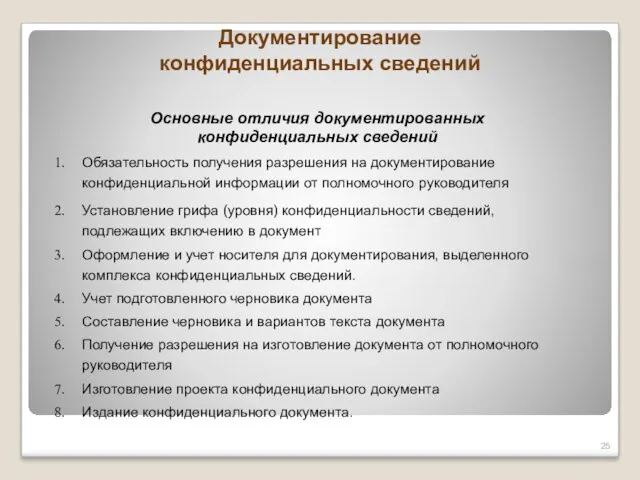

- 25. Документирование конфиденциальных сведений Основные отличия документированных конфиденциальных сведений Обязательность получения разрешения на документирование конфиденциальной информации от

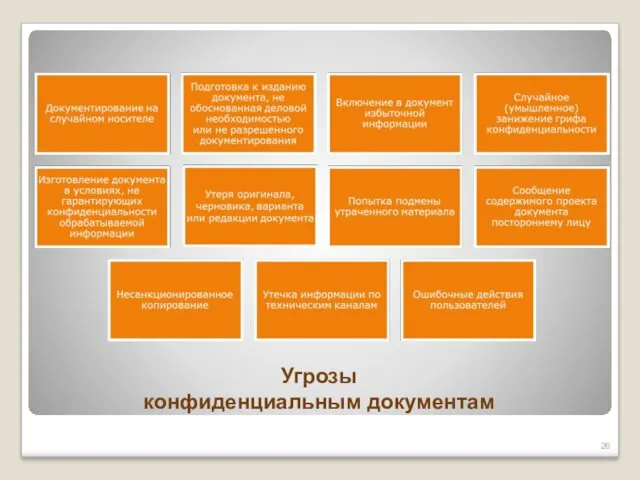

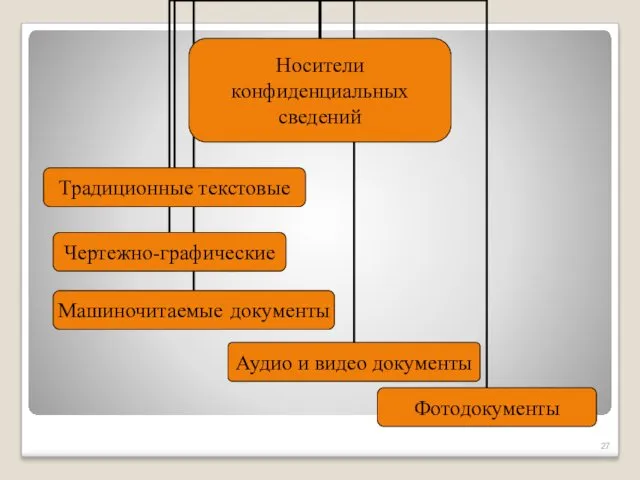

- 26. Угрозы конфиденциальным документам

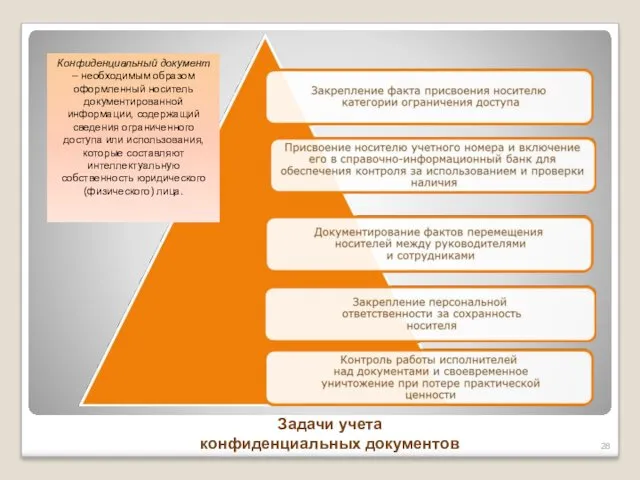

- 28. Задачи учета конфиденциальных документов Конфиденциальный документ – необходимым образом оформленный носитель документированной информации, содержащий сведения ограниченного

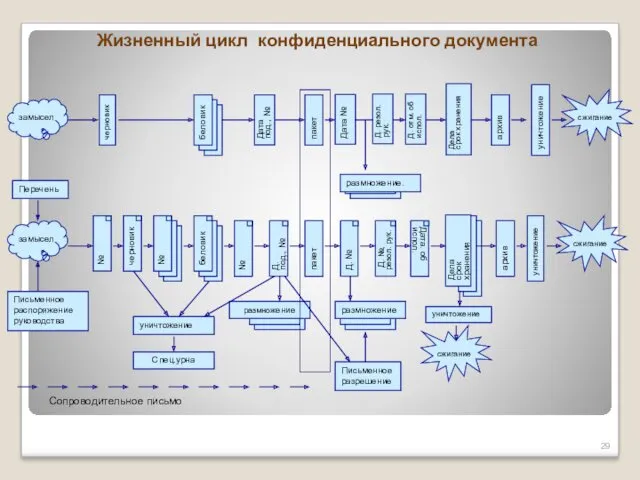

- 29. Жизненный цикл конфиденциального документа ????????? ????????? беловик беловик ???????? ??????? беловик беловик черновик беловик пакет Дата

- 30. Документированная система защиты Порядок определения сроков хранения Карточка Список Предписание Номенклатура дел и документов ГТ Инструкция

- 31. Контрольные вопросы Архитектура системы защиты конфиденциального документооборота на предприятии. Основные направления формирования конфиденциальных документов на предприятии.

- 32. Организация режима обеспечения комплексной защиты информации

- 33. Разработка Политики безопасности Политика безопасности информации − совокупность нормативных документов, определяющих (или устанавливающих) порядок обеспечения безопасности

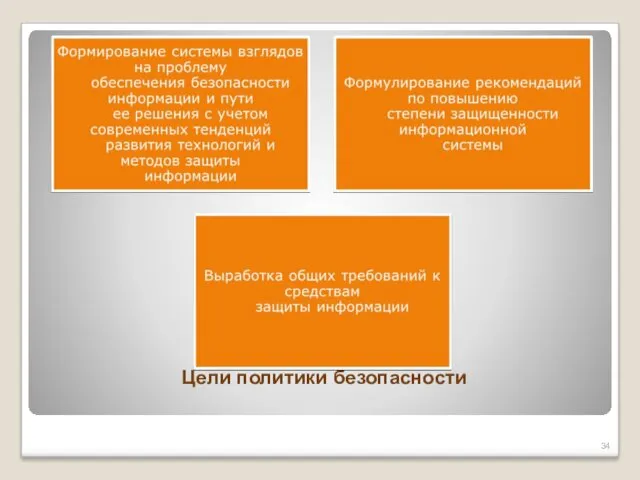

- 34. Цели политики безопасности

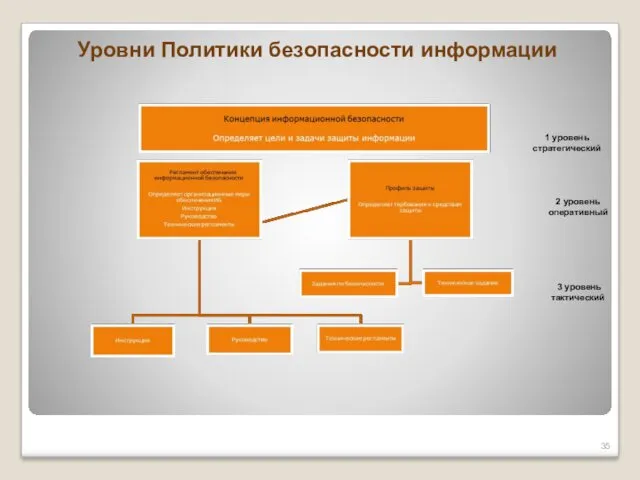

- 35. 1 уровень стратегический 2 уровень оперативный 3 уровень тактический Уровни Политики безопасности информации

- 36. Разработка Концепции безопасности информации

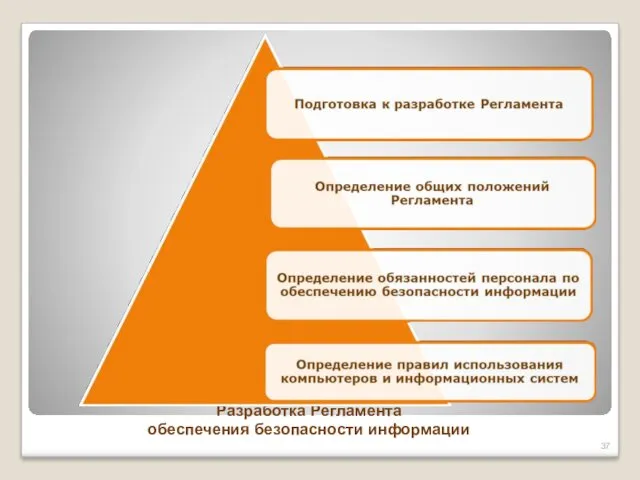

- 37. Разработка Регламента обеспечения безопасности информации

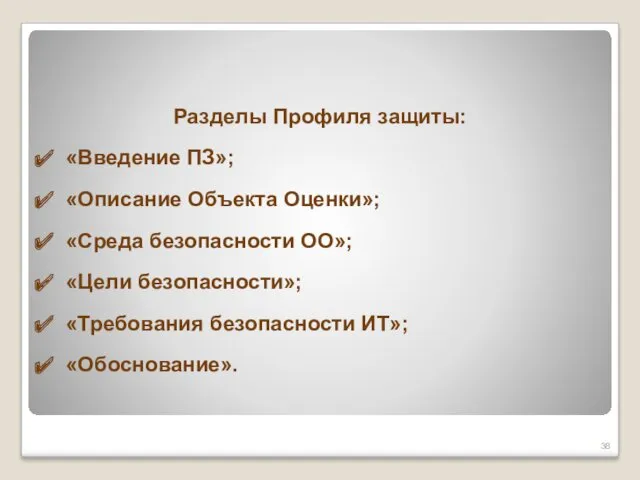

- 38. Разделы Профиля защиты: «Введение ПЗ»; «Описание Объекта Оценки»; «Среда безопасности ОО»; «Цели безопасности»; «Требования безопасности ИТ»;

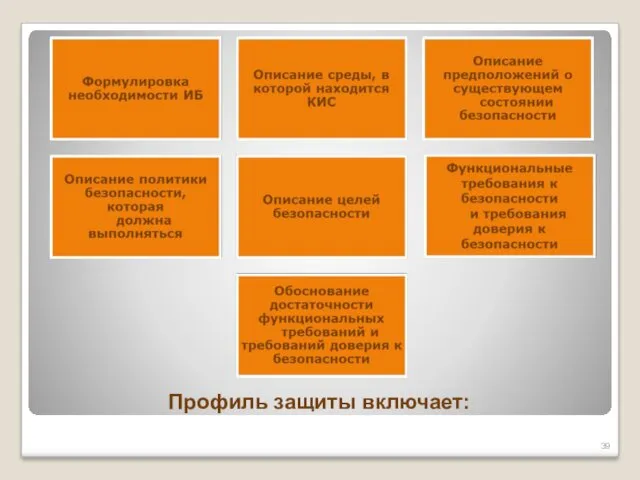

- 39. Профиль защиты включает:

- 40. Угрозы Политика безопасности Предположения безопасности Требования безопасности к СОБИ Для АИС Для среды функционирования Не ИТ-требования

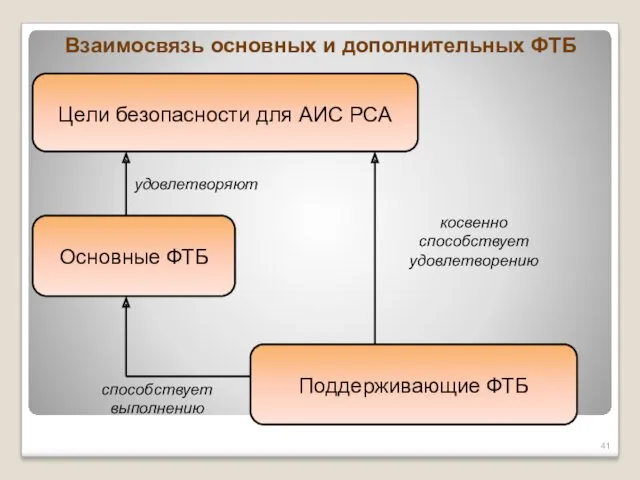

- 41. Взаимосвязь основных и дополнительных ФТБ Цели безопасности для АИС РСА Основные ФТБ Поддерживающие ФТБ косвенно способствует

- 42. Контрольные вопросы 1. Цели и задачи Политики информационной безопасности на предприятии 2. Уровни Политики информационной безопасности

- 43. Организация системы физической защиты информации

- 44. Система физической защиты − типовые задачи и способы ее реализации Система физической защиты (СФЗ) – совокупность

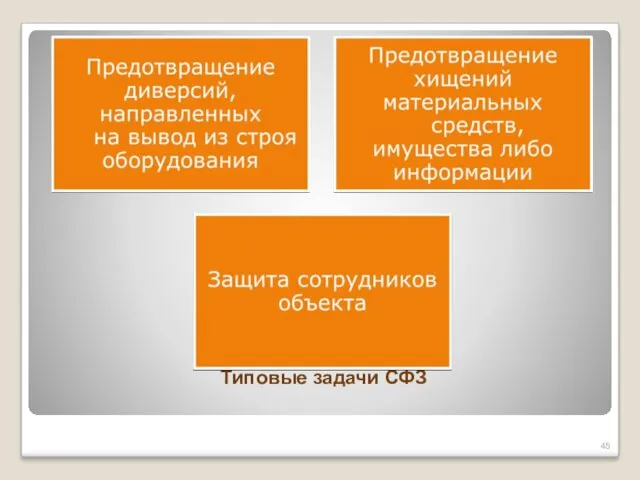

- 45. Типовые задачи СФЗ

- 46. Способы организации СФЗ

- 47. Функции и подсистемы СФЗ СФЗ Восприятие признаков вторжения Обнаружение Силы охраны Задержание Реагирование Получение сигнала тревоги

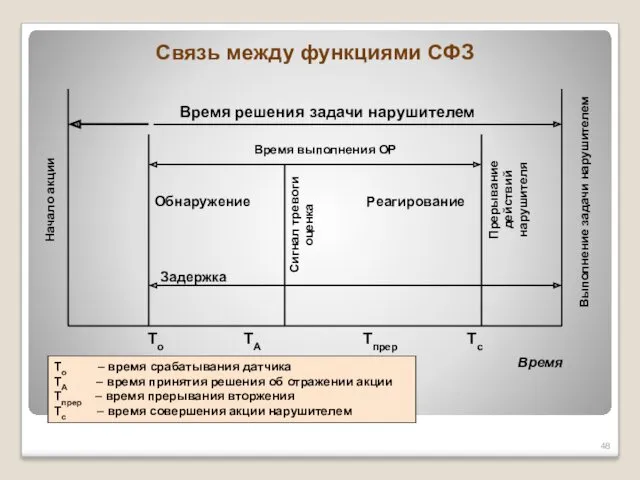

- 48. Связь между функциями СФЗ Время решения задачи нарушителем Время выполнения ОР Задержка Обнаружение Реагирование То ТА

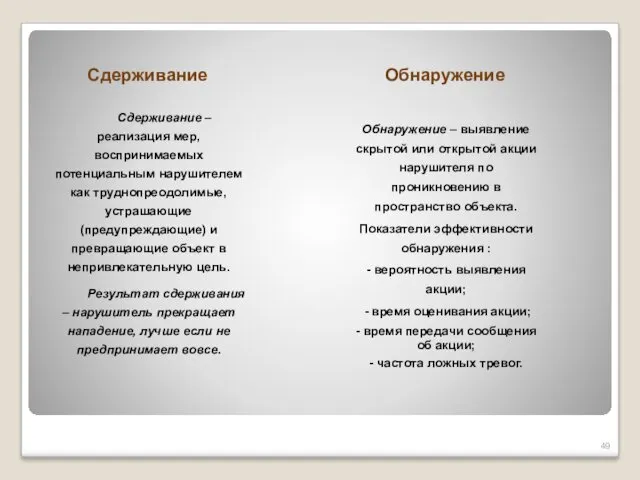

- 49. Сдерживание Обнаружение Сдерживание – реализация мер, воспринимаемых потенциальным нарушителем как труднопреодолимые, устрашающие (предупреждающие) и превращающие объект

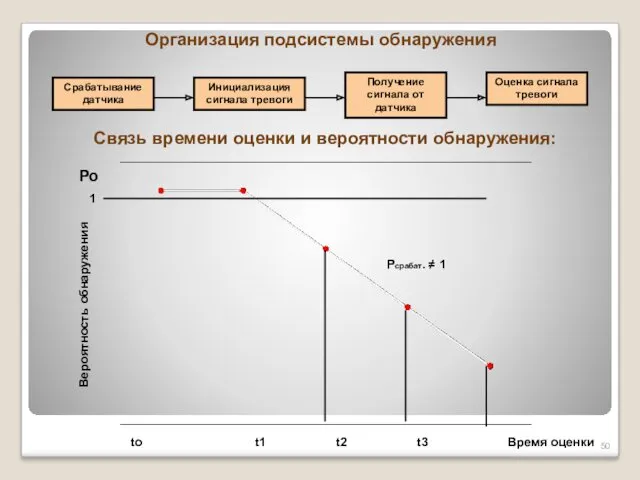

- 50. Организация подсистемы обнаружения Срабатывание датчика Инициализация сигнала тревоги Получение сигнала от датчика Оценка сигнала тревоги Вероятность

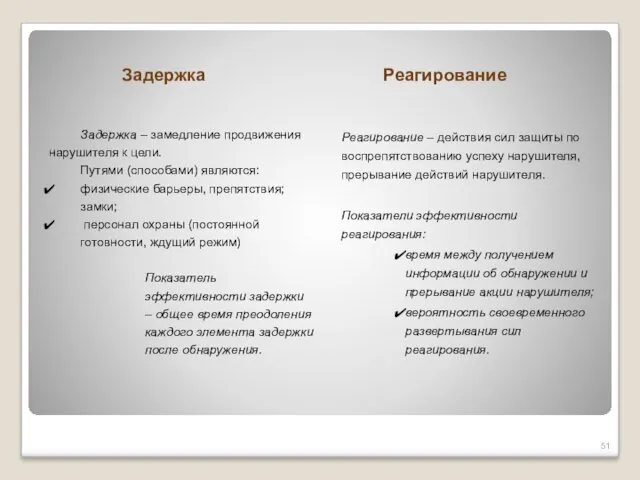

- 51. Задержка Реагирование Задержка – замедление продвижения нарушителя к цели. Путями (способами) являются: физические барьеры, препятствия; замки;

- 52. Подсистемы реагирования Передача сообщения о нападении Развертывание сил реагирования Прерывание попытки нападения Первая передача Вторая передача

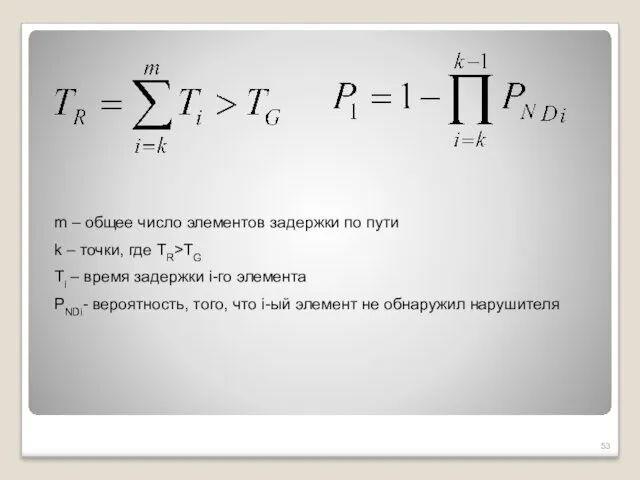

- 53. m – общее число элементов задержки по пути k – точки, где TR>TG Ti – время

- 54. Зона ограниченного допуска Защищенная зона Контролируемое здание Контролируемая комната Ограничение цели Внешняя зона Зона ограниченного доступа

- 55. Силы реагирования Комплектование охраны Организационная структура и численность подразделений ведомственной охраны, осуществляющих защиту объектов, определяются в

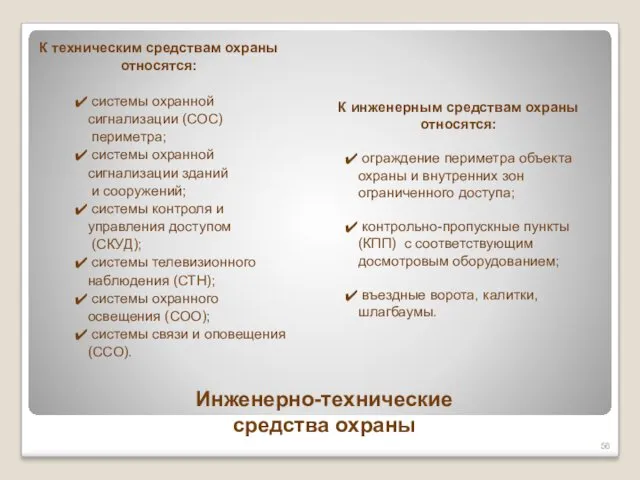

- 56. Инженерно-технические средства охраны К техническим средствам охраны относятся: системы охранной сигнализации (СОС) периметра; системы охранной сигнализации

- 57. Контрольные вопросы Система физической защиты: основные задачи и способы их решения на предприятии. Функции и подсистемы

- 58. МЕЖДУНАРОДНЫЕ СТАНДАРТЫ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

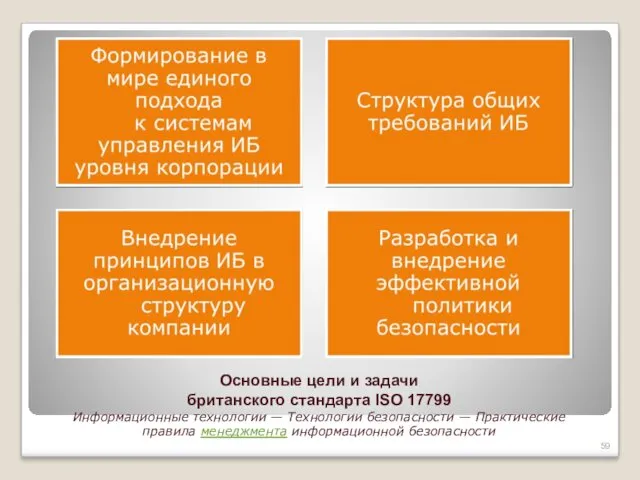

- 59. Основные цели и задачи британского стандарта ISO 17799 Информационные технологии — Технологии безопасности — Практические правила

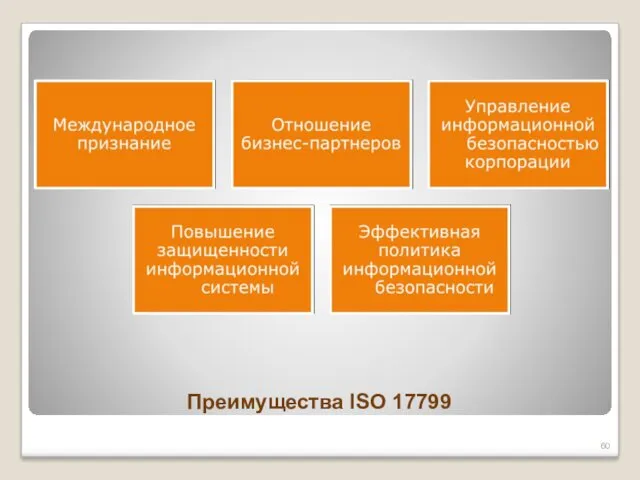

- 60. Преимущества ISO 17799

- 61. Содержание стандарта ISO 17799

- 62. Содержание германского стандарта BSI Руководство по защите информационных технологий для базового уровня защищенности

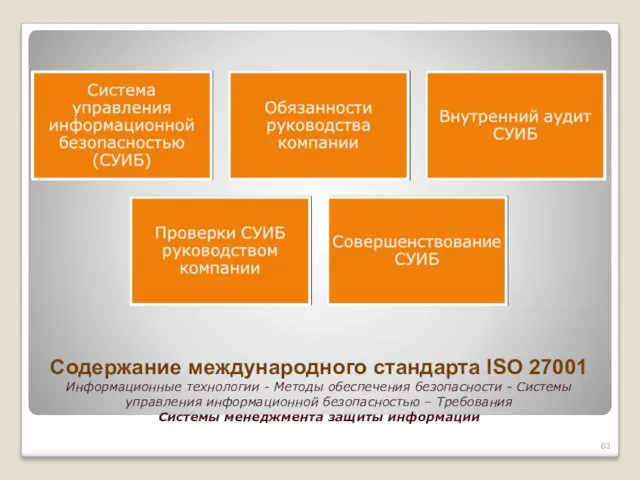

- 63. Содержание международного стандарта ISO 27001 Информационные технологии - Методы обеспечения безопасности - Системы управления информационной безопасностью

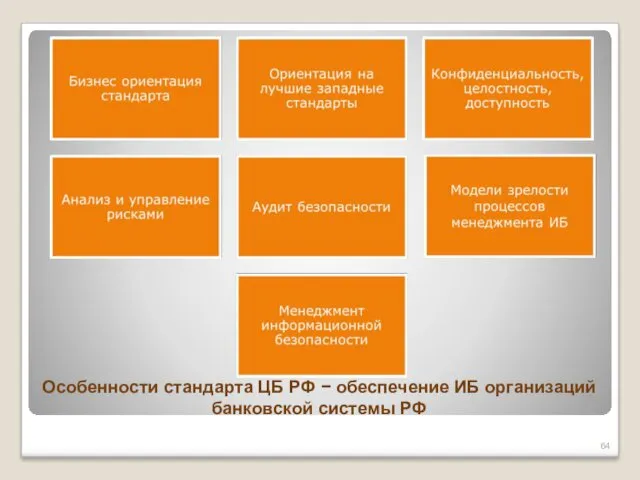

- 64. Особенности стандарта ЦБ РФ − обеспечение ИБ организаций банковской системы РФ

- 65. ПРОВЕДЕНИЕ КОМПЛЕКСНОГО ОБСЛЕДОВАНИЯ ЗАЩИЩЕННОСТИ ИС

- 66. Цель проведения обследования (аудита) Методологическое обследование процессов, методов и средств обеспечения безопасности информации при выполнении информационной

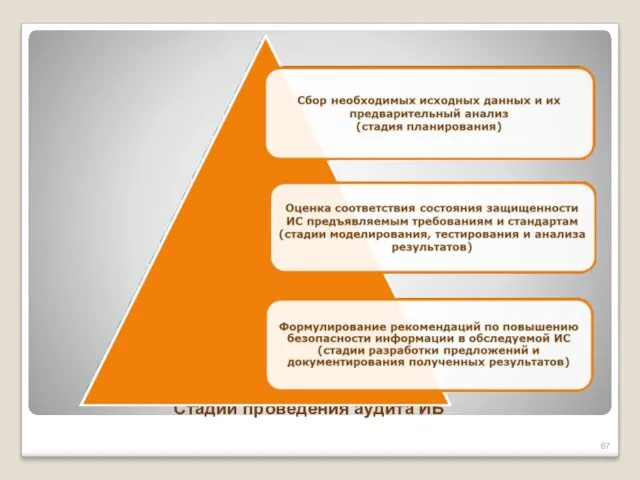

- 67. Стадии проведения аудита ИБ

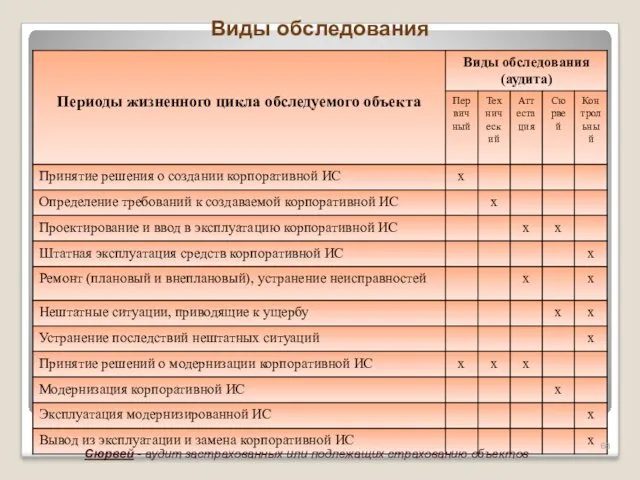

- 68. Виды обследования Сюрвей - аудит застрахованных или подлежащих страхованию объектов

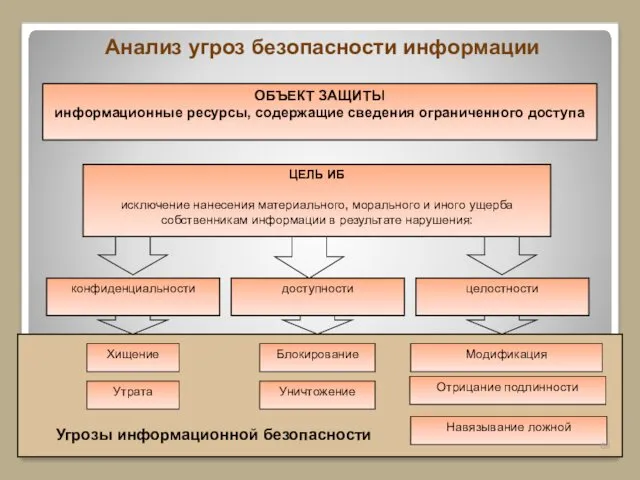

- 69. ОБЪЕКТ ЗАЩИТЫ информационные ресурсы, содержащие сведения ограниченного доступа Угрозы информационной безопасности Хищение Утрата Блокирование Уничтожение Модификация

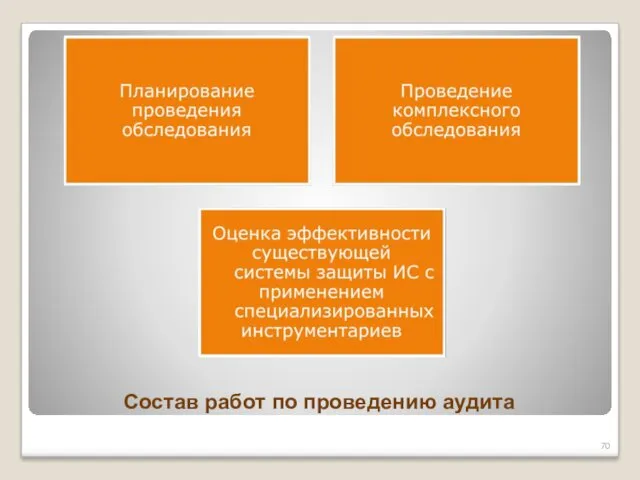

- 70. Состав работ по проведению аудита

- 72. Скачать презентацию

Мобильная электронная подпись (МЭП). Инструмент подписания электронных документов

Мобильная электронная подпись (МЭП). Инструмент подписания электронных документов Автоматизированные системы различного назначения, примеры их использования.. Лекция 16

Автоматизированные системы различного назначения, примеры их использования.. Лекция 16 Какими я вижу компьютеры будущего

Какими я вижу компьютеры будущего Проектирование в KOMANDOR Designer

Проектирование в KOMANDOR Designer Вероятностный подход к измерению информации. Лекция 3

Вероятностный подход к измерению информации. Лекция 3 WEB-Index: Аудитория интернет-проектов

WEB-Index: Аудитория интернет-проектов Хранение и обработка информации в базах данных

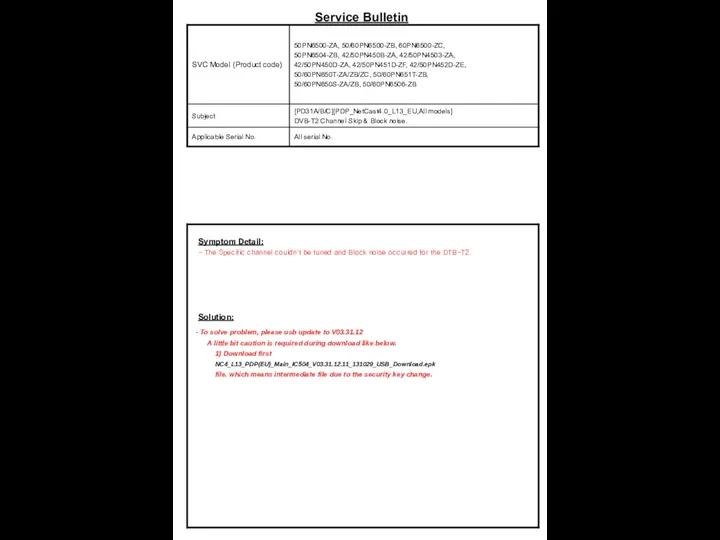

Хранение и обработка информации в базах данных Service bulletin. Appendix A. S/W Guide

Service bulletin. Appendix A. S/W Guide Веб. 2.0. Його особливості. Соціальні сервіси Інтернету

Веб. 2.0. Його особливості. Соціальні сервіси Інтернету CCSv6 Tips & Tricks

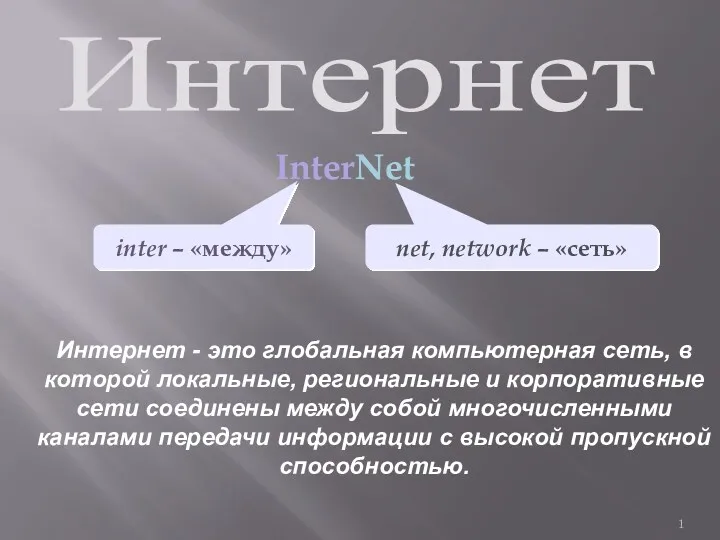

CCSv6 Tips & Tricks План урока по теме Интернет. Поиск информации в компьютерных сетях

План урока по теме Интернет. Поиск информации в компьютерных сетях Информация: формы, измерение, количество и качество

Информация: формы, измерение, количество и качество Проект обмена данными ЕХБ дилеров

Проект обмена данными ЕХБ дилеров Технология монтажа и обслуживания телекоммуникационных систем с коммутацией пакетов. Тема 1.2

Технология монтажа и обслуживания телекоммуникационных систем с коммутацией пакетов. Тема 1.2 Промышленные сети

Промышленные сети Оптимизация нелинейных систем

Оптимизация нелинейных систем Представление числовой информации с помощью систем счисления

Представление числовой информации с помощью систем счисления 9 класс. Урок на тему: Условия выбора и сложные логические выражения

9 класс. Урок на тему: Условия выбора и сложные логические выражения Первое поколение ЭВМ

Первое поколение ЭВМ Возможности динамических (электронных) таблиц

Возможности динамических (электронных) таблиц Хранение информационных объектов различных видов на различных цифровых носителях

Хранение информационных объектов различных видов на различных цифровых носителях Классификация моделей. Исследование физической модели

Классификация моделей. Исследование физической модели Инструменты для распознавания текстов и системы компьютерного перевода. Оценка количественных параметров текстовых документов

Инструменты для распознавания текстов и системы компьютерного перевода. Оценка количественных параметров текстовых документов История развития компьютеров

История развития компьютеров Логическое программирование (Prolog)

Логическое программирование (Prolog) Конфигурирование и проверка конфигурирования перераспределения. (Модуль 5, Лекция 2.1)

Конфигурирование и проверка конфигурирования перераспределения. (Модуль 5, Лекция 2.1) Глобальна комп’ютерна мережа Інтернет

Глобальна комп’ютерна мережа Інтернет Методи та системи паралельного програмування

Методи та системи паралельного програмування