Слайд 2

Структура роботи:

Інформаційна війна як засіб знищення ворогів;

Радіозвязок як засіб передачі інформації

під час воєнних дій;

Криптографія;

Енігма.

Слайд 3

Інформаційна війна: викриття реалій чи зброя у вигляді брехні?

Слайд 4

Інформаційна війна — це всеосяжна й цілісна стратегія бойових дій,

обумовлена: зростаючою значимістю й цінністю інформації з питань командування, управління, політики, економіки й громадського життя.

Слайд 5

Основним завданням інформаційної (інформаційно-психологічної) війни на тактичному рівні є одержання

певної матеріальної переваги, яку, відповідно, втрачає інший учасник протиборства. Означені втрати є різновидом воєнних втрат. Інформаційна війна провадиться шляхом використання відкритих та прихованих інформаційних впливів (таємних операцій).

Вперше, термін «інформаційна війна» з’явився в середині 80-х років XX ст., коли, після закінчення «Холодної війни», перед Збройними силами США постали нові завдання. Це був результатом роботи групи американських військових теоретиків у складі: Г. Е. Экклза, Г. Г. Саммерза та ін.

Слайд 6

Дії інформаційних війн охоплюють такі галузі:

1) інфраструктуру систем життєзабезпечення держави —

телекомунікації, транспортні мережі, електростанції, банківські системи тощо;

2) промислове шпигунство — викрадання патентованої інформації, перекручування або знищення особливо важливих даних і послуг, збір інформації розвідувального характеру про конкурентів та ін.;

3) злом і використання особистих паролів «VIР-персон», ідентифікаційних номерів, банківських рахунків, даних конфіденційного характеру, а також продукування дезінформації;

4) електронне втручання в процеси командування та управління військовими об'єктами й системами, «штабна війна», виведення з ладу мереж військових комунікацій;

5) всесвітня комп’ютерна мережа Інтернет, у якій, за окремими оцінками, діють 150.000 військових комп’ютерів, а 95 % військових ліній зв’язку проходять у відкритих телефонних лініях.

Слайд 7

Нині Інтернет дедалі активніше й масштабніше використовується в інтересах інформаційного протиборства

сторін, які є учасниками різних конфліктів.

Активне використання мережі Інтернет для ведення інформаційного протиборства обумовлено низкою її істотних переваг перед звичайними засобами й технологіями:

Оперативність;

Економність;

Прихованість джерела впливу;

Дистанційний характер впливу на комп’ютерні системи в різних регіонах світу;

Масштабність можливих наслідків;

Комплексність подачі інформації та її сприйняття;

Доступність інформації.

Слайд 8

Існує такий термін — «Brainwashing» — «промивання мізків». За допомогою такого

«промивання» може здійснюватися «зомбування» людей, формування пасивної й слухняної істоти, перетворення народу на легко керовану масу. У цьому сенсі, розмови про свободу, демократію, вільні вибори є містифікацією.

Слайд 9

Радіозв’язок як засіб передачі інформації під час воєнних дій

Як зазначено у

Статуті дій у надзвичайних ситуаціях Статті 29: Основним видом зв'язку у ході проведення аварійно- рятувальних та інших невідкладних робіт є радіозв'язок. Радіозв'язок організовується засобами, якими оснащенні підрозділів Оперативно- рятувальної служби цивільного захисту. При ліквідації надзвичайної ситуації радіозв'язок організовується в ультракороткохвильовому та короткохвильовому діапазонах відповідно до схеми організації зв'язку.

Слайд 10

Радіоприймальним пристроєм (РПрП) називається пристрій, призначений для вловлювання, перетворення й використання

електромагнітної енергії радіосигналів, що приходять у пункт прийому.

РПрП, які використовуються підрозділами МНС України за принципами будови і схемними рішеннями істотно відрізняються від радіомовних. Для них не відіграє головної ролі якість звучання, декоративне оформлення, але принципово важливі такі оперативно - технічні показники:

- діапазон робочих частот

- висока частотна точність, що забезпечує безпошукове встановлення зв'язку

- висока експлуатаційна надійність.

Слайд 11

Криптографія-

(від грецького kryptós — прихований і gráphein — писати) —

наука про математичні методи забезпечення конфіденційності, цілісності і автентичності інформації. Розвинулась з практичної потреби передавати важливі відомості найнадійнішим чином.

Слайд 12

До початку 30-х рр. остаточно сформувалися розділи математики, які є науковою

основою криптології:

теорія ймовірностей і математична статистика,

загальна алгебра,

теорія чисел,

почали активно розвиватися теорія алгоритмів, теорія інформації, кібернетика.

Своєрідним вододілом стала робота Клода Шеннона "Теорія зв'язку в секретних системах", яка підвела наукову базу під криптографію і криптоаналіз.

Етап розвитку криптографії і криптоаналізу до 1949 р. стали називати донауковою криптологією.

Слайд 13

Тривалий час під криптографією розумілось лише шифрування — процес перетворення звичайної інформації (відкритого

тексту) в незрозуміле «сміття» (тобто, шифротекст)

Дешифрування — це зворотний процес відтворення інформації із шифротексту. Шифром називається пара алгоритмів шифрування/розшифрування.

Слайд 14

Енігма-

(англ. Enigma) — шифрувальна машина часів Другої світової війни. Використовувалася для шифрування і дешифрування

секретних повідомлень. Точніше, Енігма — це ціла родина електромеханічних роторних машин, що застосовувалися з 20-х років XX століття.

Слайд 15

Енігма використовувалася в комерційних цілях, а також у військових і державних

службах в багатьох країнах світу, але найбільшого поширення набула в нацистській Німеччині під час Другої світової війни. Саме Енігма вермахту (Wehrmacht Enigma) — німецька військова модель — найчастіше є предметом дискусій.

Слайд 16

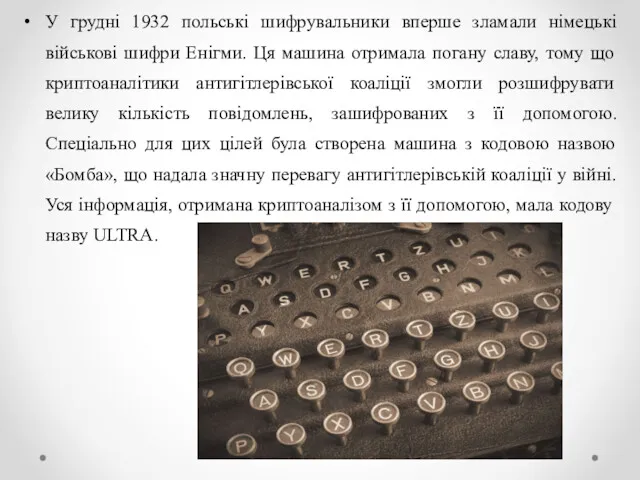

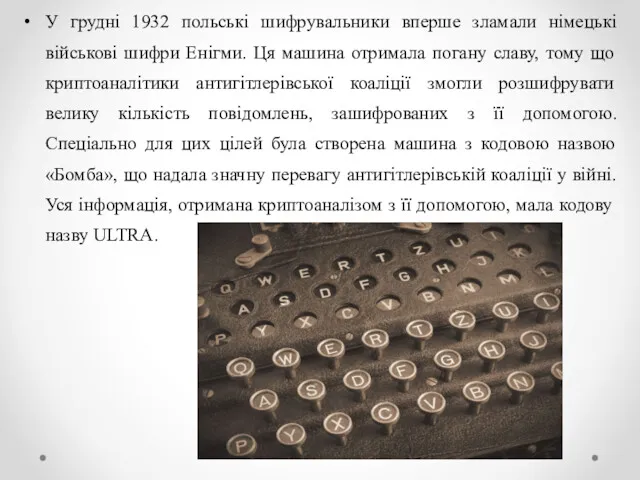

У грудні 1932 польські шифрувальники вперше зламали німецькі військові шифри Енігми.

Ця машина отримала погану славу, тому що криптоаналітики антигітлерівської коаліції змогли розшифрувати велику кількість повідомлень, зашифрованих з її допомогою. Спеціально для цих цілей була створена машина з кодовою назвою «Бомба», що надала значну перевагу антигітлерівській коаліції у війні. Уся інформація, отримана криптоаналізом з її допомогою, мала кодову назву ULTRA.

Слайд 17

Хоча з точки зору криптографії шифр Енігми був слабкий, на практиці

тільки поєднання цього чинника з іншими, такими як помилки операторів, процедурні вади, припущення про текст повідомлень (наприклад при передачі метеозведень) і захоплення екземплярів Енігми і шифрувальних книг, дозволило розгадувати шифри і читати повідомлення.

Переход от инфологического моделирования к моделям данных и знаний. Логико-лингвистические модели представления знаний

Переход от инфологического моделирования к моделям данных и знаний. Логико-лингвистические модели представления знаний Управление 2D персонажем

Управление 2D персонажем Решение задач на использование циклических конструкций

Решение задач на использование циклических конструкций Система GPS моніторингу Агроконтроль

Система GPS моніторингу Агроконтроль Анализ современных подходов к разработке мобильных приложений на примере приложения: Дневник стрелка

Анализ современных подходов к разработке мобильных приложений на примере приложения: Дневник стрелка Типы сети. Классификация сетей. Принципы построения сетей

Типы сети. Классификация сетей. Принципы построения сетей Базы данных и SQL. Семинар 2

Базы данных и SQL. Семинар 2 Базовые информационные технологии: технология автоматизированного офиса, технологии баз данных

Базовые информационные технологии: технология автоматизированного офиса, технологии баз данных Эти люди изменили мир

Эти люди изменили мир Современные СМИ и их роль в формировании нравственного облика современного человека

Современные СМИ и их роль в формировании нравственного облика современного человека Обзор CAD-систем

Обзор CAD-систем Благотворительная организация - концепция LP

Благотворительная организация - концепция LP Игра Самый умный

Игра Самый умный Информационная картина мира

Информационная картина мира Алгоритмические языки и программирование

Алгоритмические языки и программирование Ідентифікація та аутентифікація користувачів (урок 7)

Ідентифікація та аутентифікація користувачів (урок 7) Медіавіконце. Вікіпедія і вікіпедисти

Медіавіконце. Вікіпедія і вікіпедисти Проектирование реляционной базы данных

Проектирование реляционной базы данных ERP-решения Фирмы 1С для Генерального директора. Редакция 1.3

ERP-решения Фирмы 1С для Генерального директора. Редакция 1.3 Сети и сетевое оборудование

Сети и сетевое оборудование Павлодарға қош келдіңіз ақпараттық web-сайт әзірлеу

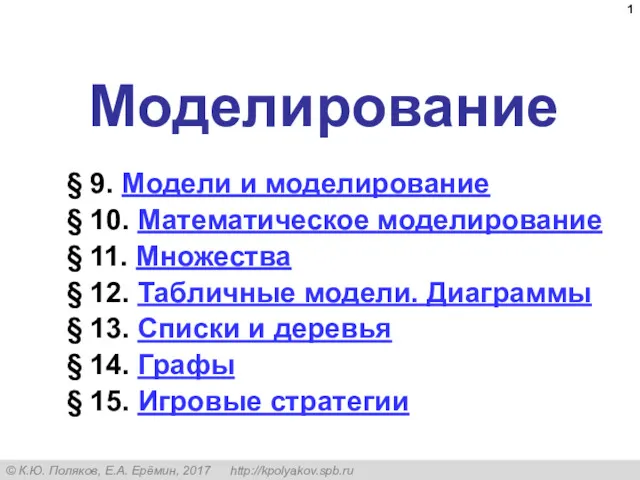

Павлодарға қош келдіңіз ақпараттық web-сайт әзірлеу Моделирование. Модели и оригиналы

Моделирование. Модели и оригиналы Мозговой штурм. Брейн-ринг

Мозговой штурм. Брейн-ринг Рабочий стол. Управление компьютером с помощью мыши

Рабочий стол. Управление компьютером с помощью мыши Безопасность программных средств

Безопасность программных средств Родительству нужно учиться. Информационно-методический центр по родительскому образованию и просвещению

Родительству нужно учиться. Информационно-методический центр по родительскому образованию и просвещению Управление в логистических информационных системах (Информационные системы планирования и управления ресурсами предприятия)

Управление в логистических информационных системах (Информационные системы планирования и управления ресурсами предприятия) Процеси створення програмного забезпечення

Процеси створення програмного забезпечення