Содержание

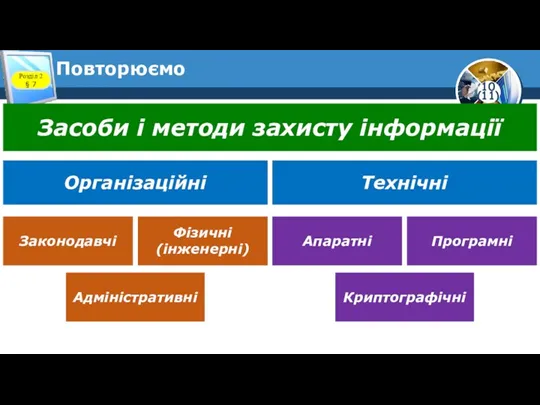

- 2. Повторюємо Розділ 2 § 7 Організаційні Технічні Засоби і методи захисту інформації Законодавчі Адміністративні Фізичні (інженерні)

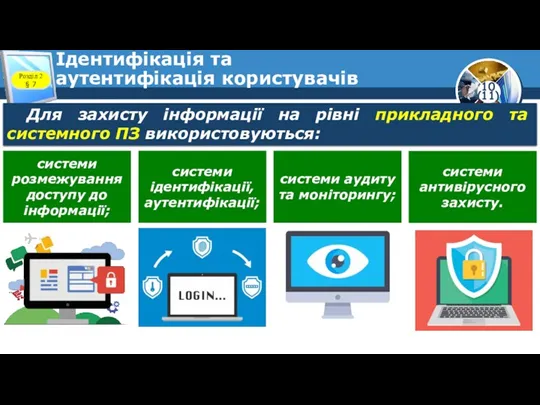

- 3. Ідентифікація та аутентифікація користувачів Розділ 2 § 7 Для захисту інформації на рівні прикладного та системного

- 4. Ідентифікація та аутентифікація користувачів Розділ 2 § 7 Для захисту інформації на рівні апаратного забезпечення використовуються:

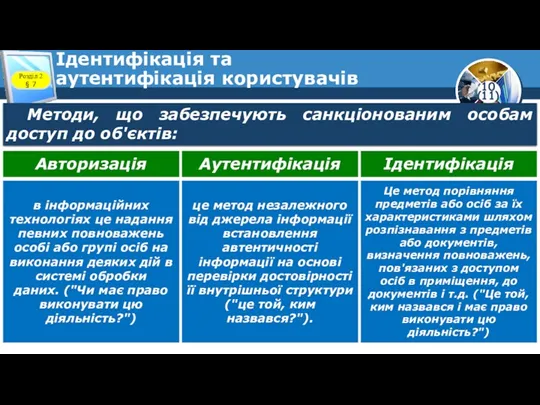

- 5. Ідентифікація та аутентифікація користувачів Розділ 2 § 7 Методи, що забезпечують санкціонованим особам доступ до об'єктів:

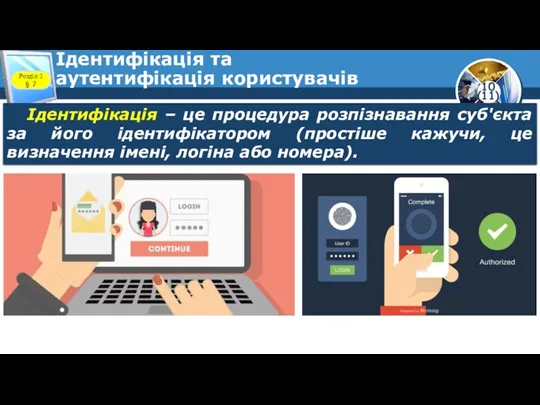

- 6. Ідентифікація та аутентифікація користувачів Розділ 2 § 7 Ідентифікація – це процедура розпізнавання суб'єкта за його

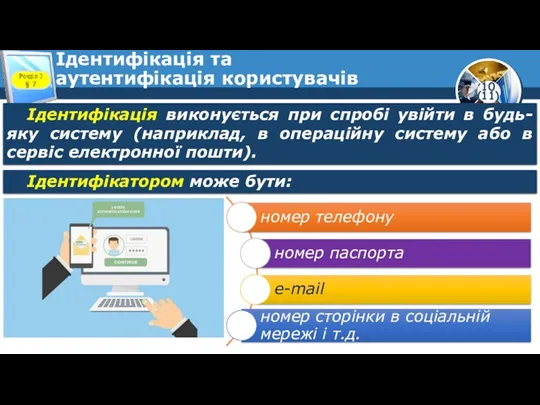

- 7. Ідентифікація та аутентифікація користувачів Розділ 2 § 7 Ідентифікація виконується при спробі увійти в будь-яку систему

- 8. Ідентифікація та аутентифікація користувачів Розділ 2 § 7 Коли нам дзвонять з невідомого номера, що ми

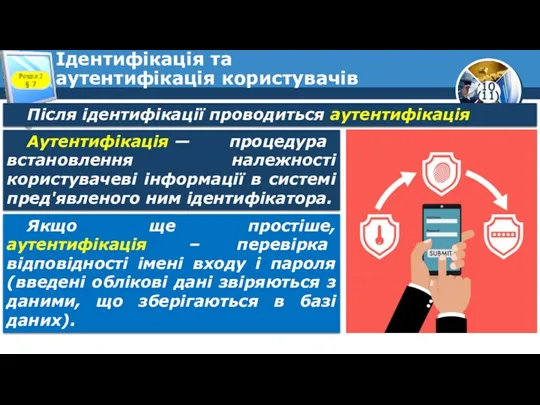

- 9. Ідентифікація та аутентифікація користувачів Розділ 2 § 7 Після ідентифікації проводиться аутентифікація Аутентифікація — процедура встановлення

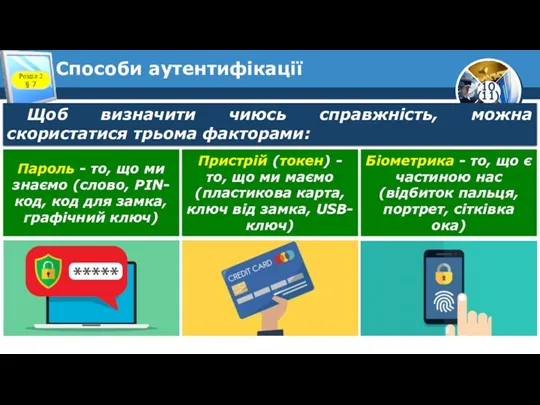

- 10. Способи аутентифікації Розділ 2 § 7 Щоб визначити чиюсь справжність, можна скористатися трьома факторами: Пароль -

- 11. Ідентифікація та аутентифікація користувачів Розділ 2 § 7 Пароль — секретне слово або певна послідовність символів,

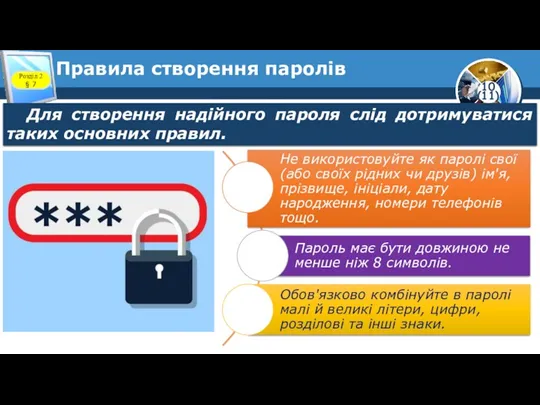

- 12. Правила створення паролів Розділ 2 § 7 Для створення надійного пароля слід дотримуватися таких основних правил.

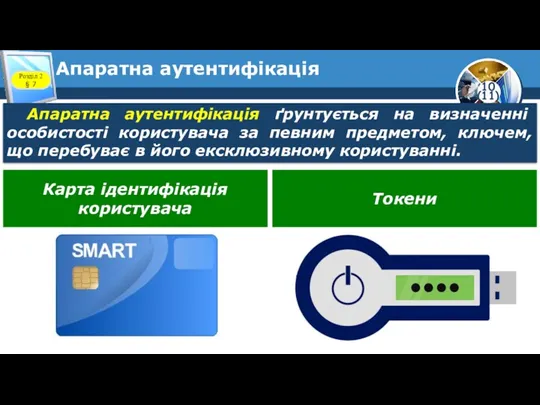

- 13. Апаратна аутентифікація Розділ 2 § 7 Апаратна аутентифікація ґрунтується на визначенні особистості користувача за певним предметом,

- 14. Біометрична аутентифікація Розділ 2 § 7 Біометрична (електронна) – основана на унікальності певних антропометричних (фізіологічних) характеристик

- 15. Біометрична аутентифікація Розділ 2 § 7 До біометричних засобів захисту інформації відносять:

- 16. Ідентифікація та аутентифікація користувачів Розділ 2 § 7 Аутентифікація за відбитками пальців Переваги засобів доступу по

- 17. Ідентифікація та аутентифікація користувачів Розділ 2 § 7 Використання геометрії руки Переваги ідентифікації по геометрії долоні

- 18. Ідентифікація та аутентифікація користувачів Розділ 2 § 7 Аутентифікація за сітківкою ока Сканування сітківки відбувається з

- 19. Ідентифікація та аутентифікація користувачів Розділ 2 § 7 Аутентифікація за обличчям Будується тривимірний образ обличчя людини.

- 20. Ідентифікація та аутентифікація користувачів Розділ 2 § 7 Аутентифікація за голосом Ідентифікація людини по голосу -

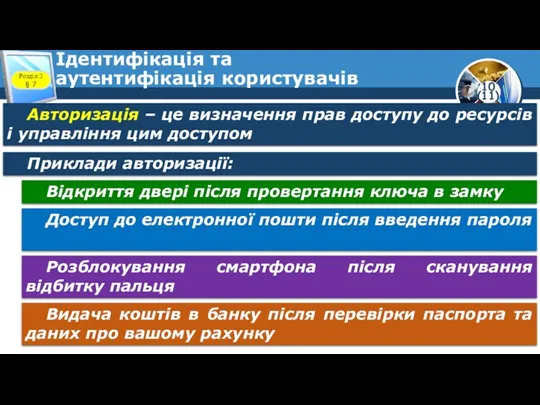

- 21. Ідентифікація та аутентифікація користувачів Розділ 2 § 7 Авторизація – це визначення прав доступу до ресурсів

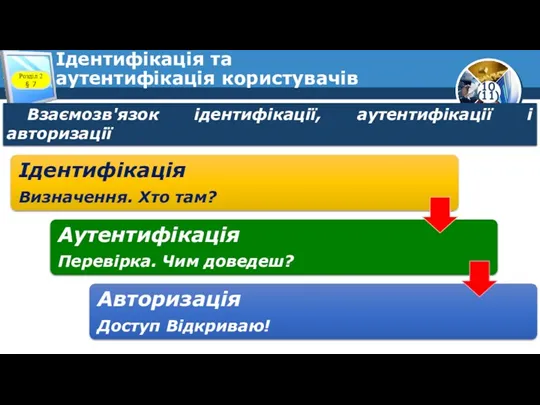

- 22. Ідентифікація та аутентифікація користувачів Розділ 2 § 7 Взаємозв'язок ідентифікації, аутентифікації і авторизації

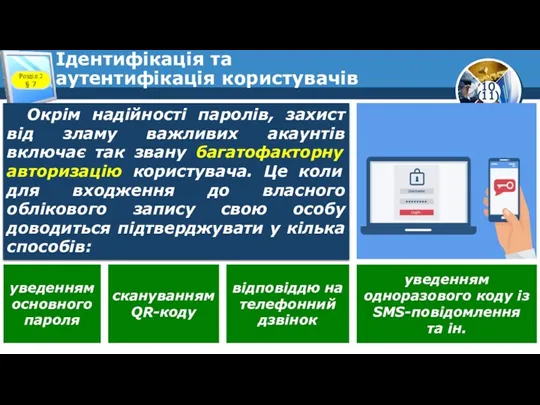

- 23. Ідентифікація та аутентифікація користувачів Розділ 2 § 7 Окрім надійності паролів, захист від зламу важливих акаунтів

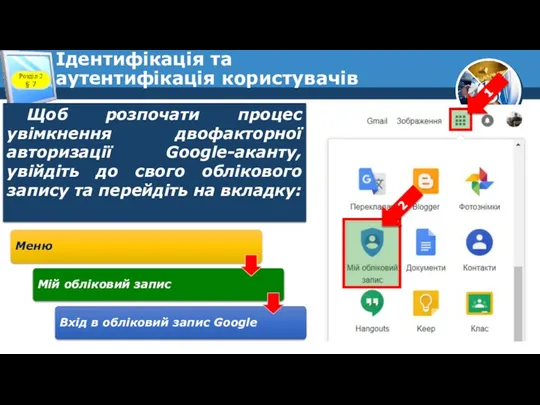

- 24. Ідентифікація та аутентифікація користувачів Розділ 2 § 7 Щоб розпочати процес увімкнення двофакторної авторизації Google-аканту, увійдіть

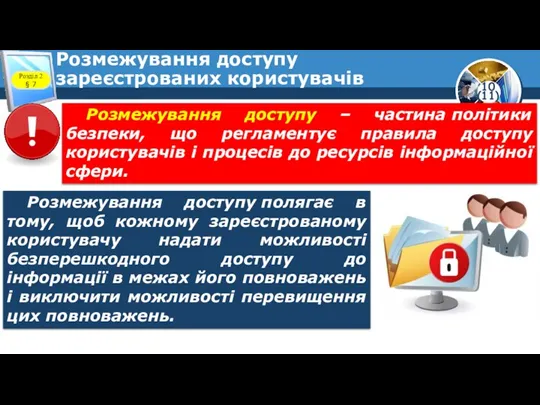

- 25. Розмежування доступу зареєстрованих користувачів Розділ 2 § 7 Розмежування доступу полягає в тому, щоб кожному зареєстрованому

- 26. Розмежування доступу зареєстрованих користувачів Розділ 2 § 7 Розмежування може здійснюватися: За рівнями таємності За спеціальними

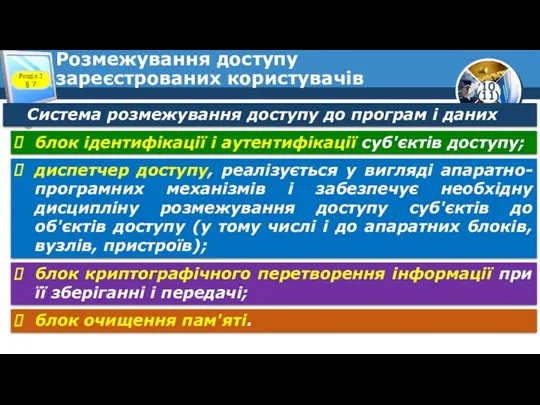

- 27. Розмежування доступу зареєстрованих користувачів Розділ 2 § 7 Система розмежування доступу до програм і даних блок

- 28. Запитання для рефлексії Розділ 2 § 7 Які мої досягнення на цьому уроці? Які були труднощі

- 29. Домашнє завдання Розділ 2 § 7 Зробити пост у соціальних мережах про необхідність ідентифікації та аутентифікації

- 30. Працюємо за комп’ютером Розділ 2 § 7 Створіть бюлетень “Біометрична аутентифікація” 1. Розмісіть роботу на Google-диску,

- 32. Скачать презентацию

Строки

Строки Элементы теории алгоритмов и программирование

Элементы теории алгоритмов и программирование Методы и средства проектирования информационных систем. Основные понятия системного анализа

Методы и средства проектирования информационных систем. Основные понятия системного анализа Детектор лиц

Детектор лиц Презентация по теме Понятие как форма мышления

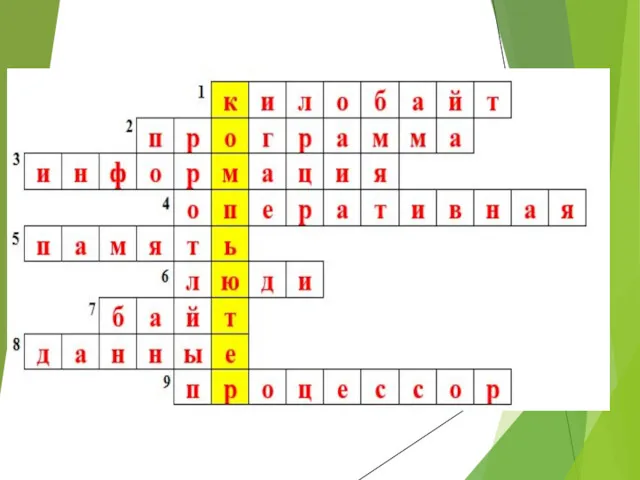

Презентация по теме Понятие как форма мышления Устройство компьютера. 7 класс

Устройство компьютера. 7 класс Штриховое кодирование и маркировка товаров

Штриховое кодирование и маркировка товаров Для чего храму нужен сайт

Для чего храму нужен сайт Массив вида N*N

Массив вида N*N Основные понятия компьютерной графики. Цветовой круг Ньютона

Основные понятия компьютерной графики. Цветовой круг Ньютона Зрение для робота

Зрение для робота Работа с файлами и папками: создание, копирование, удаление, переименование, перемещение файлов

Работа с файлами и папками: создание, копирование, удаление, переименование, перемещение файлов Развитие компьютерной техники

Развитие компьютерной техники Создание элементов управления

Создание элементов управления SMM, SMO, защита. РСЯ-Марафон. (Занятие 8)

SMM, SMO, защита. РСЯ-Марафон. (Занятие 8) Введение в web-программирование

Введение в web-программирование ISO normy w IT

ISO normy w IT Создание сайта

Создание сайта Применение программы VirtualBox на практических занятиях по информатике

Применение программы VirtualBox на практических занятиях по информатике Безопасный Интернет Диск

Безопасный Интернет Диск Система управления версиями Subversion (SVN)

Система управления версиями Subversion (SVN) Компьютерная графика. Графический редактор. Устройства ввода графической информации

Компьютерная графика. Графический редактор. Устройства ввода графической информации Рейтинг мов програмування (Лекція № 2)

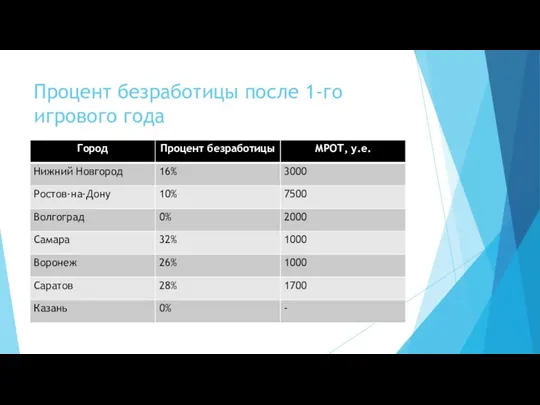

Рейтинг мов програмування (Лекція № 2) Деятельность АVЕS в рамках кейс-игры

Деятельность АVЕS в рамках кейс-игры Методы защиты от компьютерных вирусов

Методы защиты от компьютерных вирусов Школа::Кода Основы программирования на языке Python. 24 занятие

Школа::Кода Основы программирования на языке Python. 24 занятие Глубокое машинное обучение ПРИ-120

Глубокое машинное обучение ПРИ-120 Высказывания. Теоремы

Высказывания. Теоремы