Содержание

- 2. Киберугрозы Вредоносная программа (malware)—программное обеспечение, предназначенное для получения несанкционированного доступа к устройству. По методу размножения malware

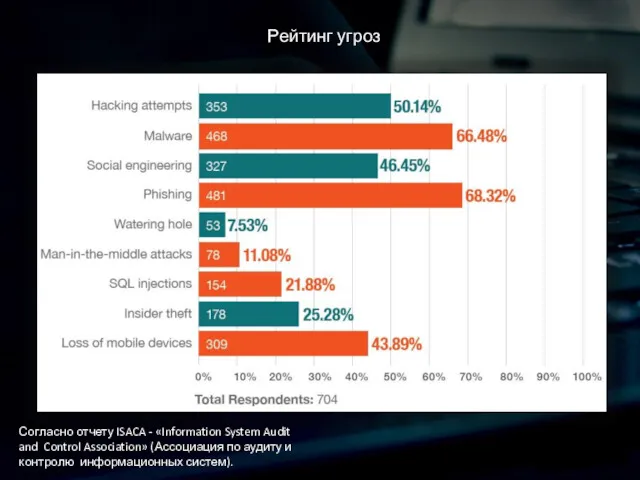

- 3. Рейтинг угроз Согласно отчету ISACA - «Information System Audit and Control Association» (Ассоциация по аудиту и

- 4. Первая линия обороны - защита от DDoS

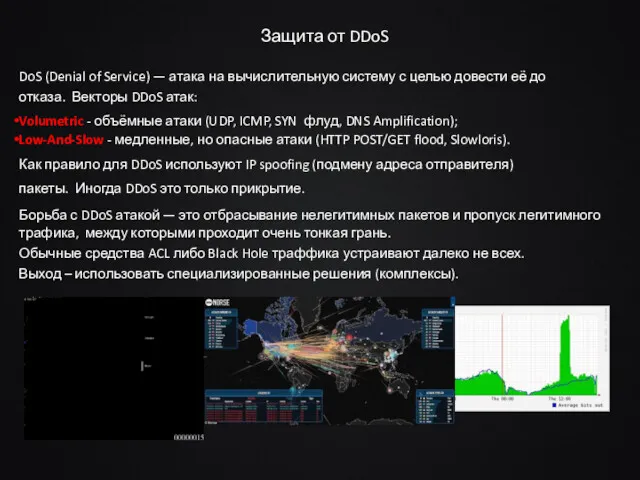

- 5. Защита от DDoS DoS (Denial of Service) — атака на вычислительную систему с целью довести её

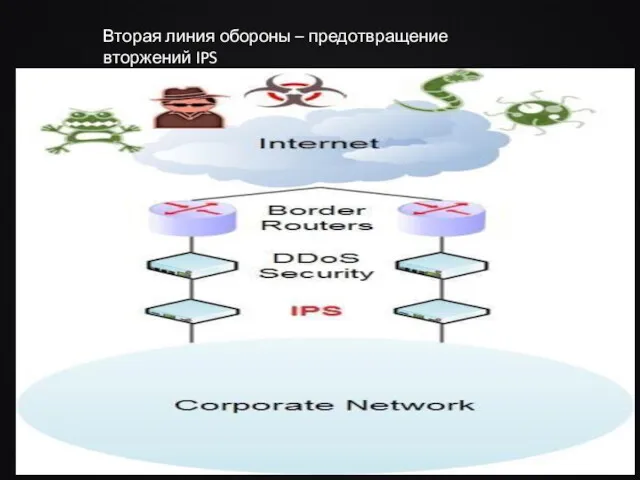

- 6. Вторая линия обороны – предотвращение вторжений IPS

- 7. Использование IPS систем Система предотвращения вторжений (Intrusion Prevention System) — система сетевой и компьютерной безопасности, обнаруживающая

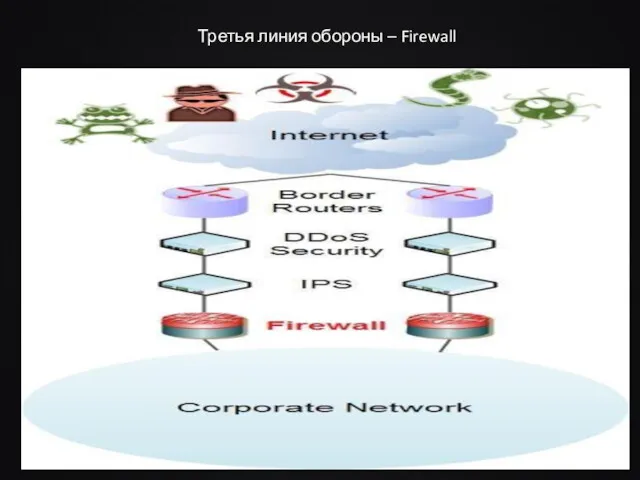

- 8. Третья линия обороны – Firewall

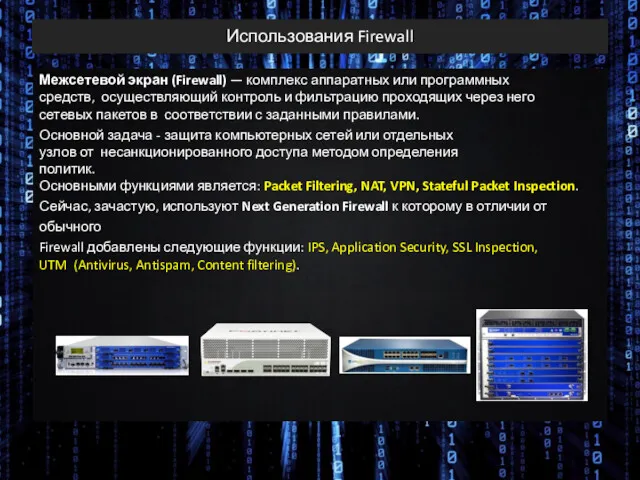

- 9. Использования Firewall Межсетевой экран (Firewall) — комплекс аппаратных или программных средств, осуществляющий контроль и фильтрацию проходящих

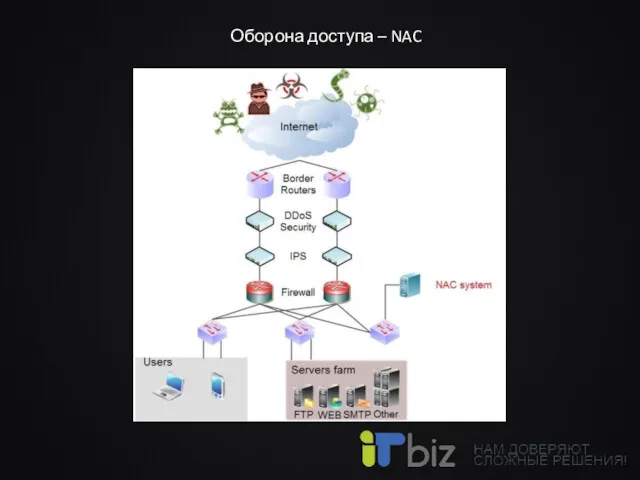

- 10. Оборона доступа – NAC

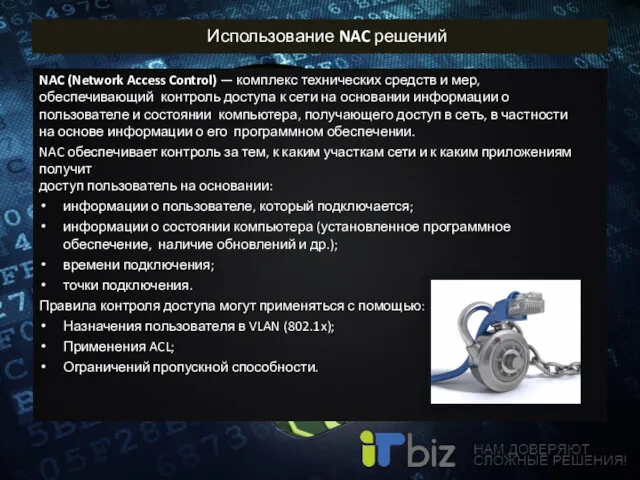

- 11. Использование NAC решений NAC (Network Access Control) — комплекс технических средств и мер, обеспечивающий контроль доступа

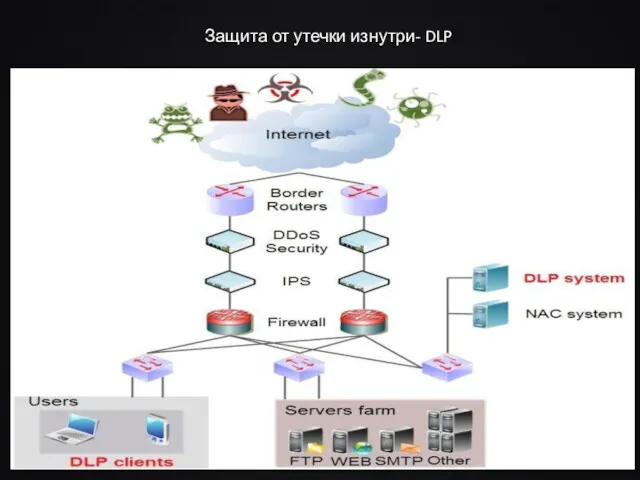

- 12. Защита от утечки изнутри- DLP

- 13. Использования DLP Предотвращение утечек (Data Leak Prevention, DLP) — технологии предотвращения утечек конфиденциальной информации из информационной

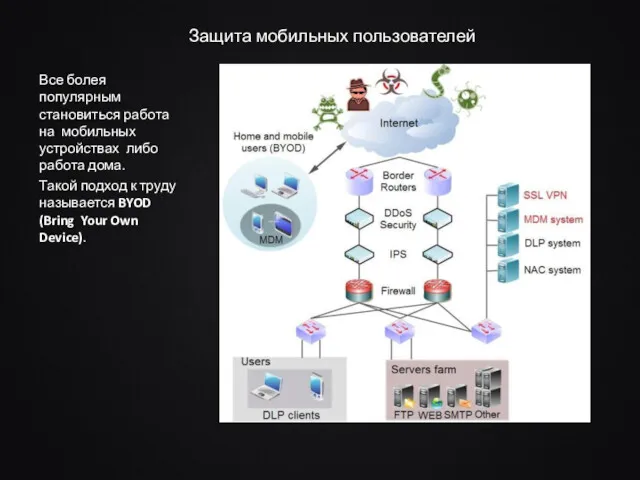

- 14. Защита мобильных пользователей Все болея популярным становиться работа на мобильных устройствах либо работа дома. Такой подход

- 15. MDM - управление мобильными устройствами Управление мобильными устройствами (Mobile device management, MDM) — набор сервисов и

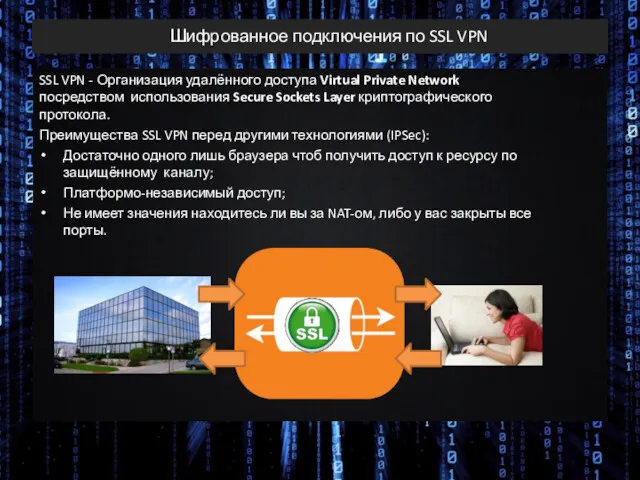

- 16. Шифрованное подключения по SSL VPN SSL VPN - Организация удалённого доступа Virtual Private Network посредством использования

- 17. Фильтрация WEB и почтового трафика Web Application Firewall (WAF) – имеет расширенные возможности анализа и фильтрации

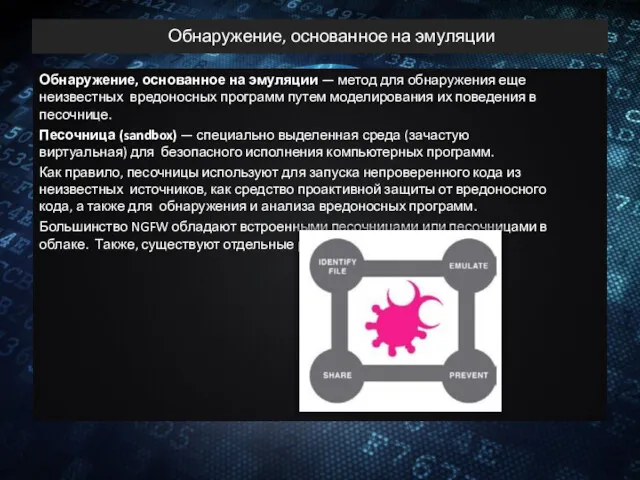

- 18. Обнаружение, основанное на эмуляции Обнаружение, основанное на эмуляции — метод для обнаружения еще неизвестных вредоносных программ

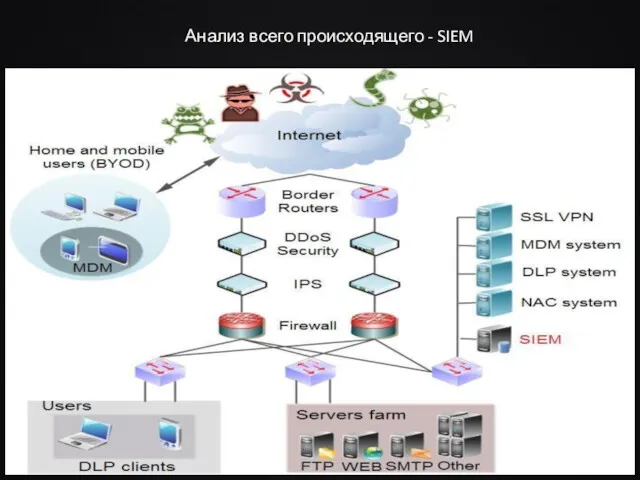

- 19. Анализ всего происходящего - SIEM

- 21. Скачать презентацию

Основные операторы. Решение задач с использованием основных операторов. Тема 3

Основные операторы. Решение задач с использованием основных операторов. Тема 3 Логическое (даталогическое) проектирование БД

Логическое (даталогическое) проектирование БД Ғаламторды пайдаланамын

Ғаламторды пайдаланамын ПрезентацияУрок - игра по теме Закрепление пройденного. 11 класс

ПрезентацияУрок - игра по теме Закрепление пройденного. 11 класс Середовища програмування

Середовища програмування ЕГЭ по информатике. Решение заданий С1.

ЕГЭ по информатике. Решение заданий С1. Влияние социальных сетей на личность подростка

Влияние социальных сетей на личность подростка Файловая система компьютера

Файловая система компьютера Разработка локальной сети двух зданий с использованием технологии Firewall

Разработка локальной сети двух зданий с использованием технологии Firewall Основы построения компьютерных сетей. Сетевые информационные технологии

Основы построения компьютерных сетей. Сетевые информационные технологии Устройства вывода информации

Устройства вывода информации История развития компьютеров

История развития компьютеров Модульное программирование. Глава 3

Модульное программирование. Глава 3 Передача информации (технические системы передачи информации)

Передача информации (технические системы передачи информации) Living in a network-centric world

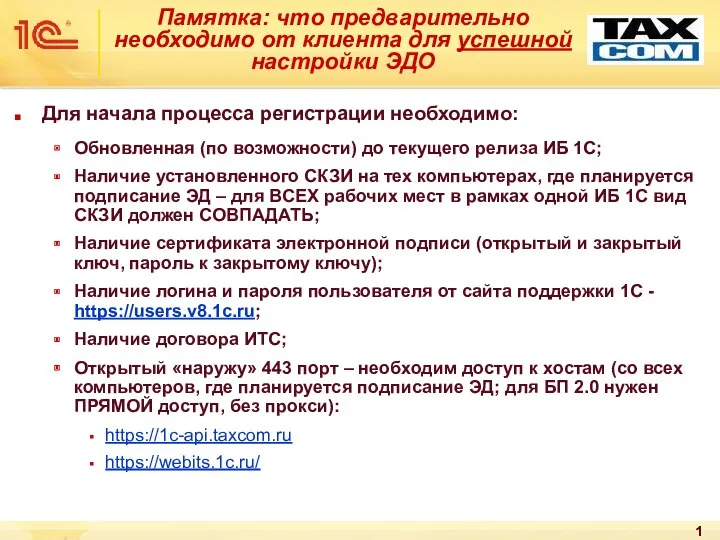

Living in a network-centric world Памятка: что необходимо от клиента для успешной настройки ЭДО

Памятка: что необходимо от клиента для успешной настройки ЭДО Использование программы Inkscape семейства OpenSource в учебном процессе

Использование программы Inkscape семейства OpenSource в учебном процессе Эффективное использование инструментов разработки веб-страниц

Эффективное использование инструментов разработки веб-страниц Презентация по информатике Архитектура ПК

Презентация по информатике Архитектура ПК Оформление документов по вознаграждению (инструкция для агентов)

Оформление документов по вознаграждению (инструкция для агентов) Информационная инфраструктура предприятия

Информационная инфраструктура предприятия Двоичная система счисления.Двоичная арифметика

Двоичная система счисления.Двоичная арифметика Массивы. Основы алгоритмизации и программирования

Массивы. Основы алгоритмизации и программирования Бакалаврская работа. Разработка АИС клиенты и планирование. Образец подзаголовка

Бакалаврская работа. Разработка АИС клиенты и планирование. Образец подзаголовка Глобальное информационное общество и его модели

Глобальное информационное общество и его модели Комп’ютерна дискретна математика. Відношення та їх властивості. (Лекція 3)

Комп’ютерна дискретна математика. Відношення та їх властивості. (Лекція 3) Порівняльна характеристика 5 офіційних сайтів **** готелів Львова

Порівняльна характеристика 5 офіційних сайтів **** готелів Львова Библиотечные ресурсы

Библиотечные ресурсы