Содержание

- 2. Борьба с перегрузкой Профилирование трафика Резервирование ресурсов ТЕ – общее название методов, позволяющих обеспечивать QoS согласно

- 3. Механизмы кондиционирования трафика обычно включает: классификацию, профилирование и формирование трафика. Классификация трафика может выполняться на основе

- 4. Механизмы профилирования трафика Drop tail – отбрасывание хвоста: отбрасываются все пакеты, заставшие буфер полным. Используется в

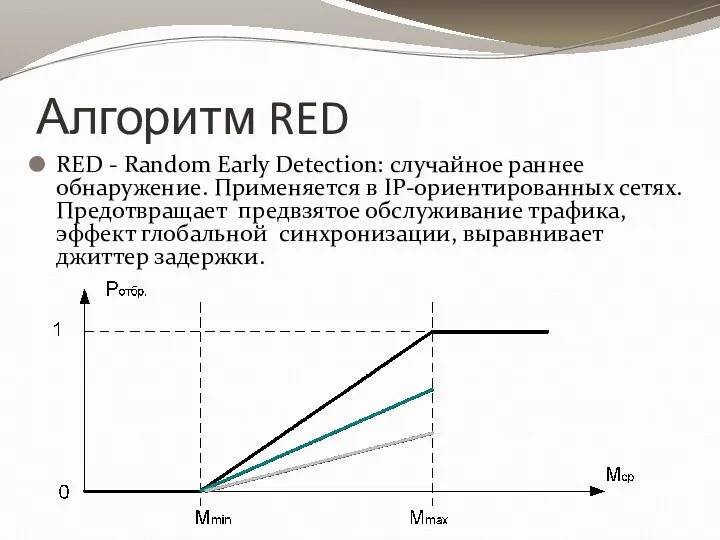

- 5. Алгоритм RED RED - Random Early Detection: случайное раннее обнаружение. Применяется в IP-ориентированных сетях. Предотвращает предвзятое

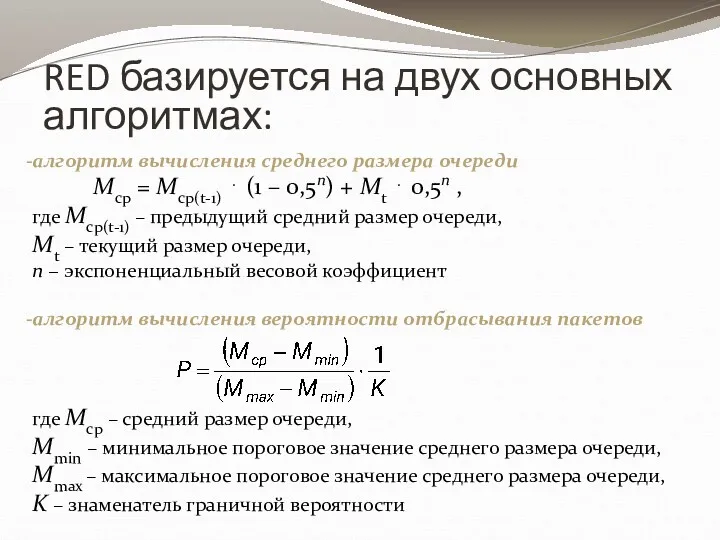

- 6. алгоритм вычисления среднего размера очереди Mср = Мср(t-1) ⋅ (1 – 0,5n) + Mt ⋅ 0,5n

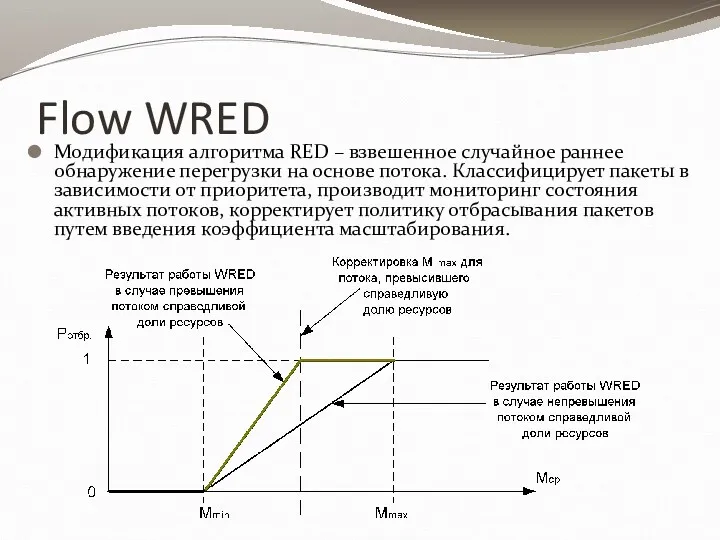

- 7. Flow WRED Модификация алгоритма RED – взвешенное случайное раннее обнаружение перегрузки на основе потока. Классифицирует пакеты

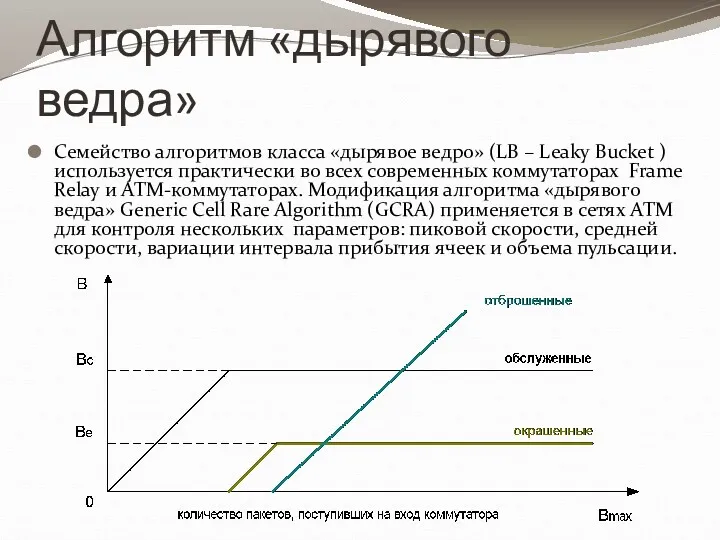

- 8. Алгоритм «дырявого ведра» Семейство алгоритмов класса «дырявое ведро» (LB – Leaky Bucket ) используется практически во

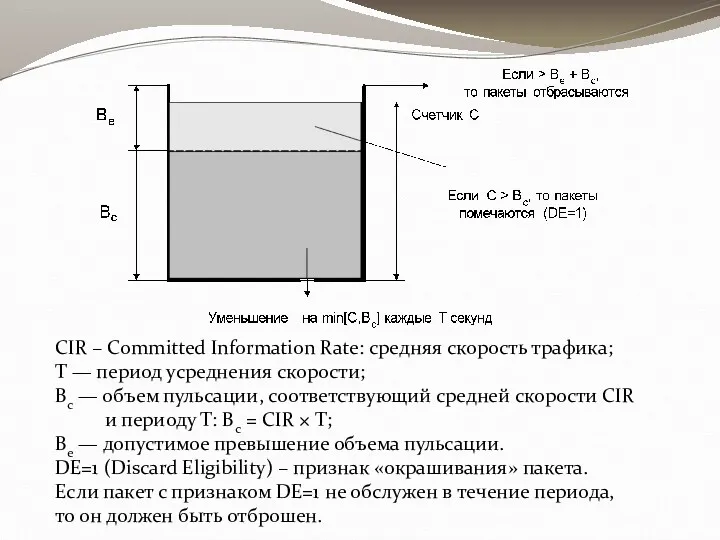

- 9. CIR – Committed Information Rate: средняя скорость трафика; Т — период усреднения скорости; Вс — объем

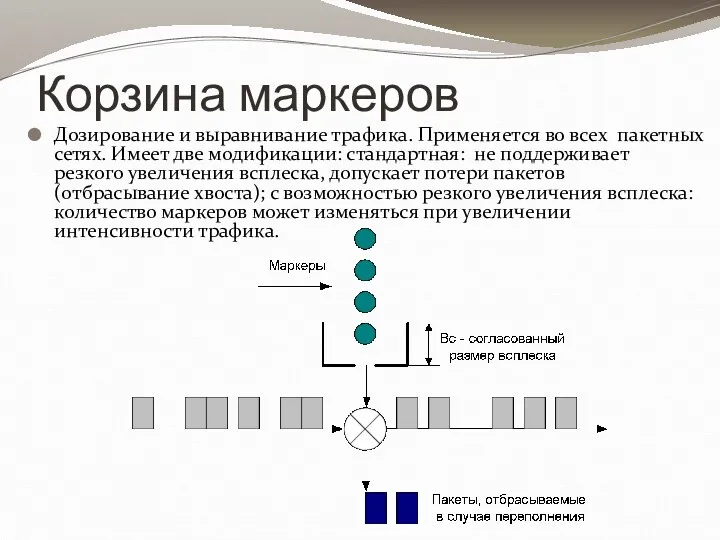

- 10. Корзина маркеров Дозирование и выравнивание трафика. Применяется во всех пакетных сетях. Имеет две модификации: стандартная: не

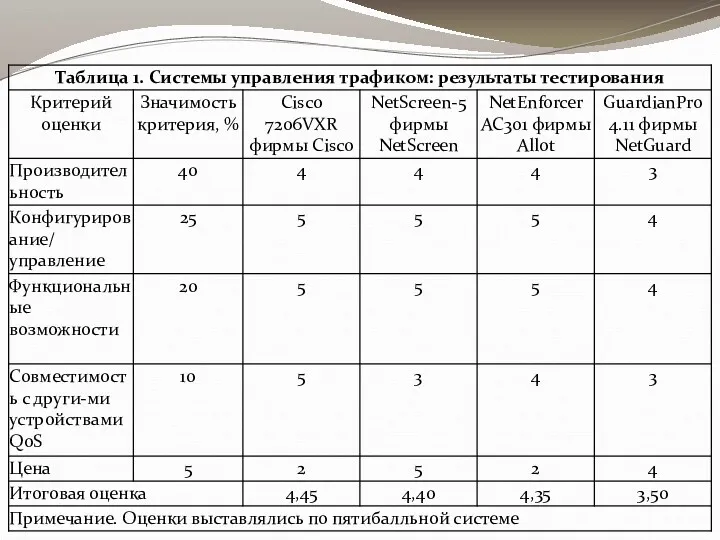

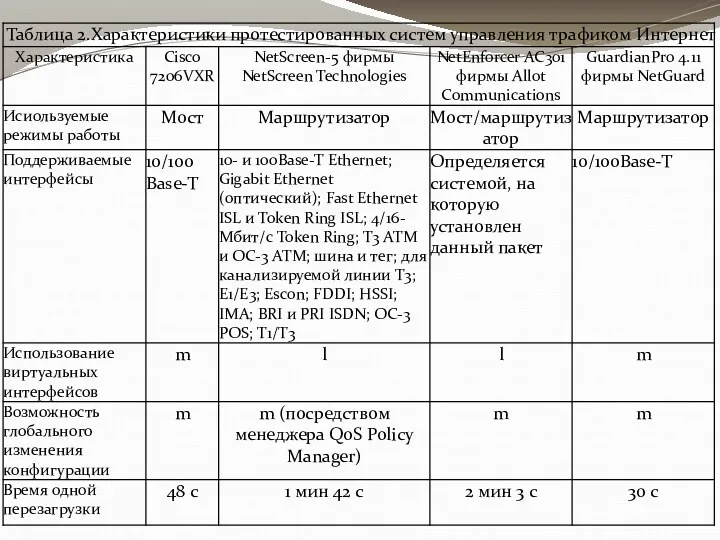

- 11. Испытания систем управления пропускной способностью Длительность испытаний: месяц 4 производителя: Cisco 7206VXR фирмы Cisco Systems NetEnforcer

- 12. Классификация трафика Продукт Cisco 7206VXR предоставляет самое большое число критериев классификации трафика, начиная с MAC-адресов на

- 13. Базовые испытания Измерения пропускной способности и задержек. Правила профилирования (shaping) трафика в этих тестах не задействовались.

- 14. Результаты базовых испытаний. Пропускная способность Устройство фирмы NetScreen работает на максимальной скорости 10 Мбит/с, а устройство

- 15. Результаты базовых испытаний. Задержки Самую низкую задержку обеспечивал продукт NetEnforcer AC301 фирмы Allot. Даже при обработке

- 16. Условия испытаний Слежение за состоянием 200 соединений. Обработка взрывного трафика, представляющего собой короткие интенсивные пачки пакетов

- 17. Способы профилирования трафика путем выделения трафику определенного типа строго заданной полосы пропускания, путем обеспечения ему заданной

- 21. Скачать презентацию

Жинақтың модельдік конструкциясын дайындау

Жинақтың модельдік конструкциясын дайындау Анимация и адаптивный дизайн

Анимация и адаптивный дизайн Кодирование информации

Кодирование информации Bla. An android app

Bla. An android app SCM515 Контроль счетов

SCM515 Контроль счетов Триггеры

Триггеры История сети Интернет

История сети Интернет Анимация и трансформация

Анимация и трансформация Пусконаладка охранно-пожарной системы ТМ Рубеж, протокол R3

Пусконаладка охранно-пожарной системы ТМ Рубеж, протокол R3 Обработка файловых структур данных

Обработка файловых структур данных Welcome to CAD/CAM Services

Welcome to CAD/CAM Services Создание Web-сайта

Создание Web-сайта Этика сетевого общения

Этика сетевого общения Створення планів і карт засобами ГІС

Створення планів і карт засобами ГІС Основные понятия культура и информация

Основные понятия культура и информация Научно - производственное предприятие РАДАР ММС (отраслевая конференция)

Научно - производственное предприятие РАДАР ММС (отраслевая конференция) Exploring the Values in Games

Exploring the Values in Games Ideas about site. Dental laboratory

Ideas about site. Dental laboratory Работа с программой Octopus и сайтом статистики

Работа с программой Octopus и сайтом статистики Программа Access. Оболочка, меню, настройка панелей

Программа Access. Оболочка, меню, настройка панелей Алгоритм

Алгоритм Универсальная энциклопедия в сети Интернет. Википедия

Универсальная энциклопедия в сети Интернет. Википедия Использование ресурсов сети Интернет для обучения иностранному языку

Использование ресурсов сети Интернет для обучения иностранному языку Основные средства VBA

Основные средства VBA Microsoft PowerPoint

Microsoft PowerPoint Криптография

Криптография Электронная деловая переписка

Электронная деловая переписка Объединение компьютеров в локальную сеть. Организация работы пользователей в локальных компьютерных сетях

Объединение компьютеров в локальную сеть. Организация работы пользователей в локальных компьютерных сетях