Содержание

- 2. Средний размер ущерба в результате одного инцидента ИБ для компаний среднего бизнеса РФ составляет 1,6 млн.

- 3. Реализация вопросов ИБ тесна связана не только с технической и программной реализацией, но и нормативно-правовой. Благодаря

- 4. Защита информации : учебное пособие / А.П. Жук, Е.П. Жук, О.М. Лепешкин, А.И. Тимошкин. — 3-е

- 5. Баранова, Е. К. Информационная безопасность и защита информации : учебное пособие / Е.К. Баранова, А.В. Бабаш.

- 6. Цирлов В. Л. Основы информационной безопасности: краткий курс / В.Л. Цирлов.– Ростов н/Д: Феникс, 2008. –

- 7. Бирюков А. А. Информационная безопасность: защита и нападение. - Москва: ДМК Пресс, 2017. - 434 с.:

- 8. 9 Дополнительные источники информации по теме методов и средств защиты информации

- 9. https://t.me/SecLabNews - Новости ведущего портала по информационной безопасности SecurityLab.ru https://t.me/alukatsky - Трансляция блога и Твиттера Алексея

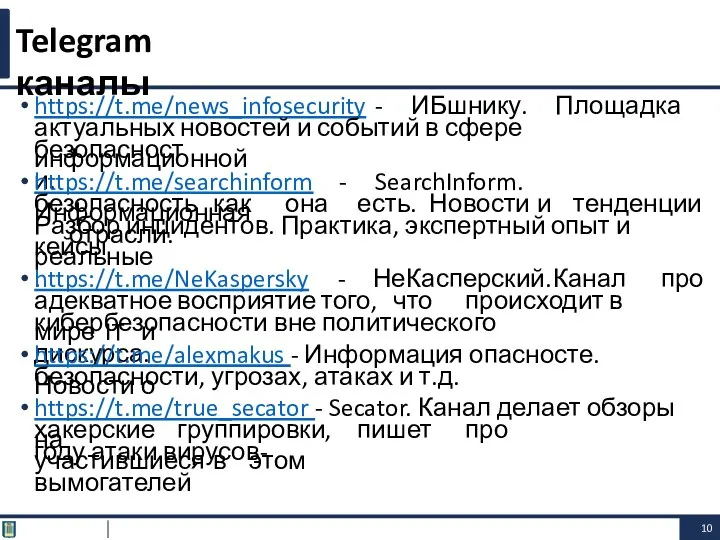

- 10. https://t.me/news_infosecurity - ИБшнику. Площадка актуальных новостей и событий в сфере информационной безопасности. https://t.me/searchinform - SearchInform. Информационная

- 11. 12 1.1 Основные понятия и терминология информационной безопасности

- 12. Под информацией будем понимать сведения о лицах, предметах, фактах, событиях, явлениях и процессах. Информация может существовать

- 13. Информационный объект - среда, в которой информация создается, передается, обрабатывается или хранится. Защита информации — деятельность,

- 14. Безопасность информации — состояние защищенности информации (данных) (данных), при котором обеспечиваются ее (их) конфиденциальность, доступность и

- 15. Конфиденциальность информации — состояние информации (ресурсов автоматизированной информационной системы), при котором доступ к ней (к ним)

- 16. Доступность информации — состояние информации (ресурсов автоматизированной информационной системы), при котором субъекты, имеющие право доступа, могут

- 17. Нарушение конфиденциальности — нарушение свойства информации быть известной только определенным субъектам. Нарушение целостности — несанкционированное изменение,

- 18. Под угрозой информационной безопасности объекта будем понимать возможные воздействия на него, приводящие к ущербу. Некоторое свойство

- 19. Защита информации от утечки – защита информации, направленная на предотвращение неконтролируемого распространения защищаемой несанкционированного доступа информации

- 20. Носитель защищаемой информации — физическое лицо или материальный объект, в том числе физическое поле, в котором

- 21. Вторжение (атака) – действие, целью которого является осуществление несанкционированного доступа к информационным ресурсам. Компьютерная атака –

- 22. Инцидент информационной безопасности – любое непредвиденное или нежелательное событие, которое может нарушить деятельность или информационную безопасность.

- 23. Утечка информации – неконтролируемое распространение защищаемой информации в результате ее разглашения, несанкционированного доступа к информации и

- 24. Защищенный информационный объект — это объект со средствами защиты, которые успешно и эффективно противостоят угрозам безопасности.

- 25. Умышленная (злонамеренная) утечка информации – такая утечка, когда пользователь, работающий с информацией ограниченного доступа, предполагал возможные

- 26. На данный момент выделяют 8 самостоятельных каналов утечки (далее - классификаторы): 1. Оборудование (сервер, СХД, ноутбук,

- 27. На данный момент выделяют 8 самостоятельных каналов утечки (далее - классификаторы): Сеть (сетевой канал) – утечка

- 28. На данный момент выделяют 8 самостоятельных каналов утечки (далее - классификаторы): IM–сервисы мгновенных сообщений – утечка

- 29. Особенностями современных информационных систем являются: систем; информации и важности принимаемых на их основе решений; усложнение программных

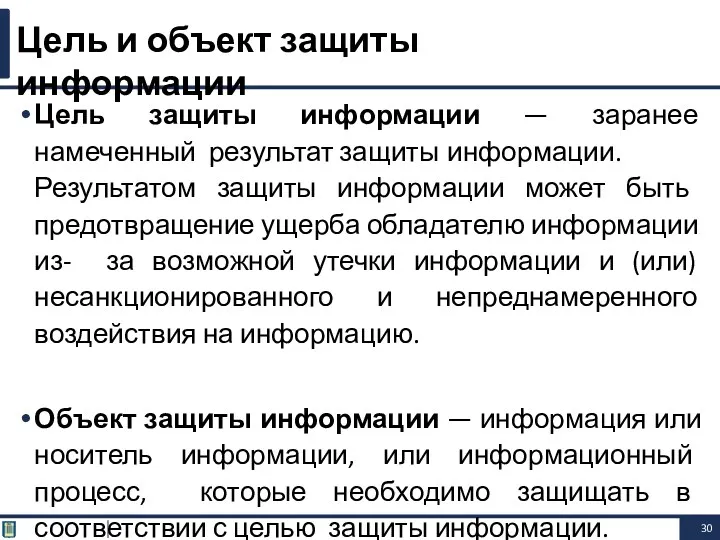

- 30. Цель защиты информации — заранее намеченный результат защиты информации. Результатом защиты информации может быть предотвращение ущерба

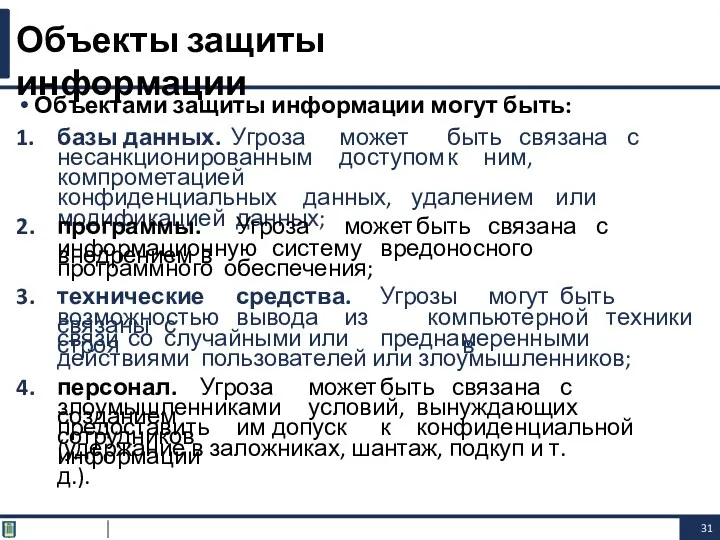

- 31. Объектами защиты информации могут быть: 1. базы данных. Угроза может быть связана с несанкционированным доступом к

- 32. Юридический словарь http://multilang.pravo.by/ru/ * Остальные термины и их определения встречающиеся по тексту лекций рекомендуется смотреть в

- 33. 34 1.2 Задачи в сфере обеспечения информационной безопасности

- 34. Основная задача информационной безопасности — сбалансированная целостности и защита конфиденциальности, доступности данных, с учётом целесообразности применения

- 35. https:// Задачи ИБ

- 36. КОНЦЕПЦИЯ информационной безопасности

- 37. 38 1.3 Виды информации Информация – это сведения (сообщения, данные) независимо от формы их представления.

- 38. Информация в зависимости от порядка ее предоставления или распространения подразделяется на информацию: Свободно распространяемую Предоставляемую по

- 39. Информация по назначению бывает следующих видов: Массовая — содержит тривиальные сведения и оперирует набором понятий, понятным

- 40. Классификация видов информации

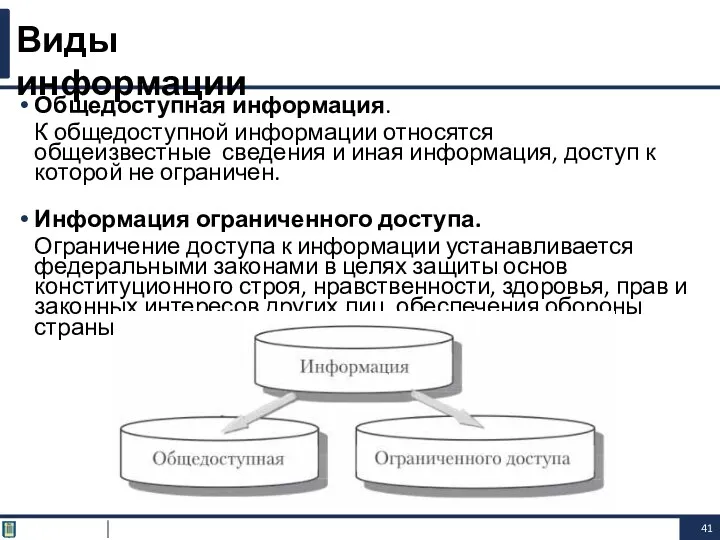

- 41. Общедоступная информация. К общедоступной информации относятся общеизвестные сведения и иная информация, доступ к которой не ограничен.

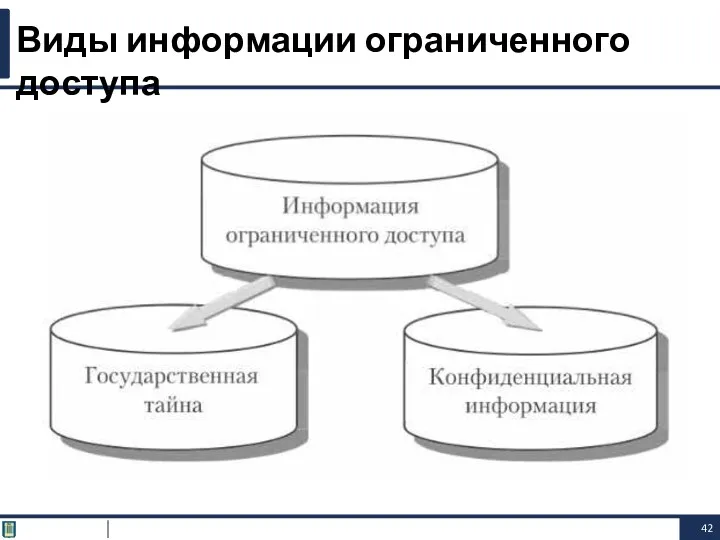

- 42. Виды информации ограниченного доступа

- 43. Государственные секреты подразделяются на две категории: государственную тайну (сведения, составляющие государственную тайну) и служебную тайну (сведения,

- 44. Государственная тайна. Определение государственной тайны содержится в Законе РФ от 21.07.1993 № 5485-1 «О государственной тайне».

- 45. Методы и средства защиты информации, 2021. Тема: Основы информационной безопасности, методов и средств защиты информации Белорусско-Российский

- 46. 47 1.4 Информационные системы. Классификация СТБ 34.101.30-2017 Информационные технологии. Методы и средства безопасности. Информационные Системы. Классификация

- 47. СТБ 34.101.30-2017 Информационные технологии. Методы и средства безопасности. Информационные Системы. Классификация Настоящий стандарт устанавливает классификацию информационных

- 48. Отнесение информационных систем к классам типовых информационных систем осуществляется на основании: категории доступа обрабатываемой информации; наличия

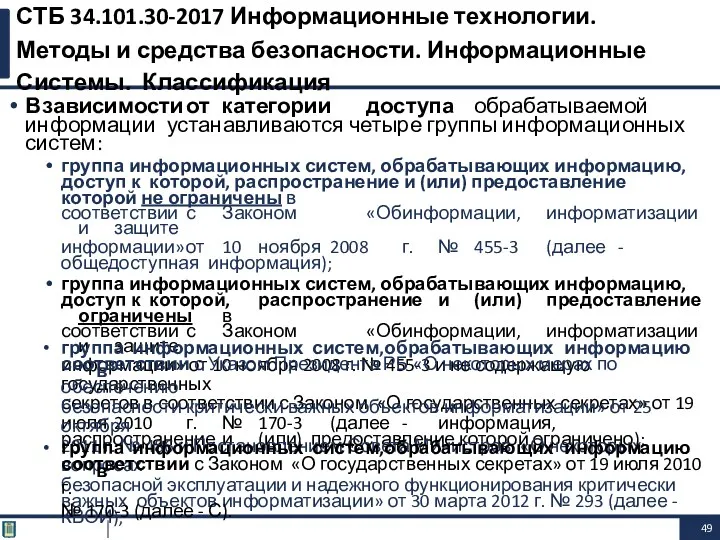

- 49. В зависимости от категории доступа обрабатываемой информации устанавливаются четыре группы информационных систем: группа информационных систем, обрабатывающих

- 50. В зависимости от наличия подключения к открытым каналам передачи данных устанавливаются следующие подгруппы информационных систем: подгруппа

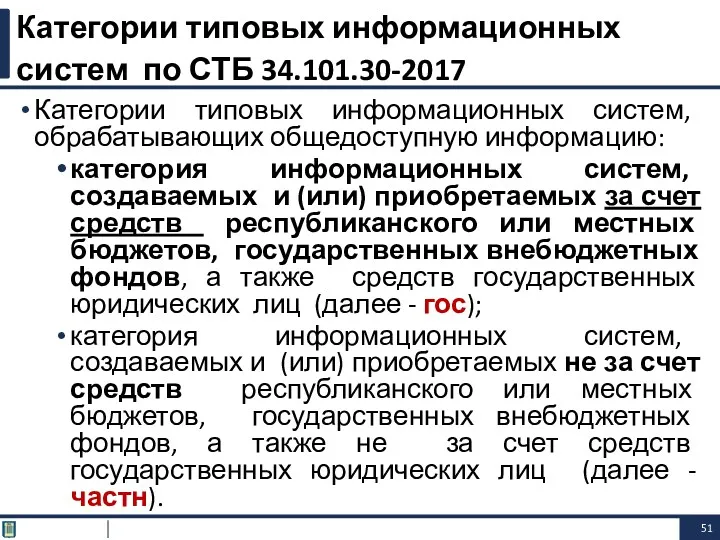

- 51. Категории типовых информационных систем, обрабатывающих общедоступную информацию: категория информационных систем, создаваемых и (или) приобретаемых за счет

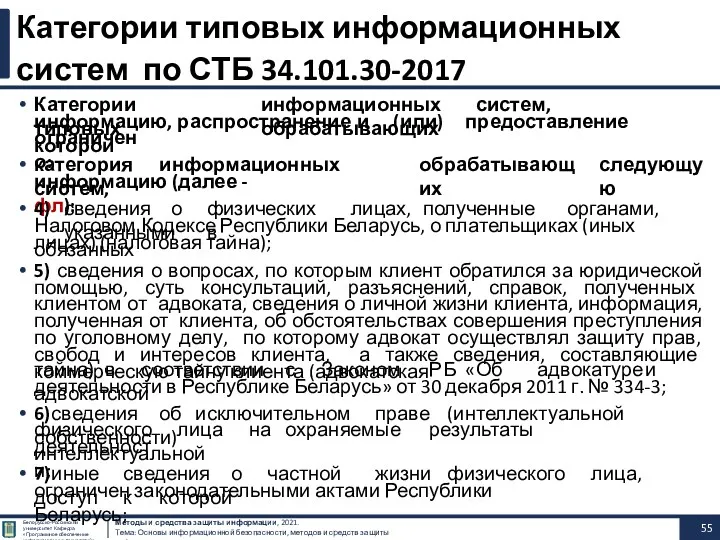

- 52. Категории типовых информационных систем, обрабатывающих информацию, распространение и (или) предоставление которой ограничено: информационных следующую систем, информацию

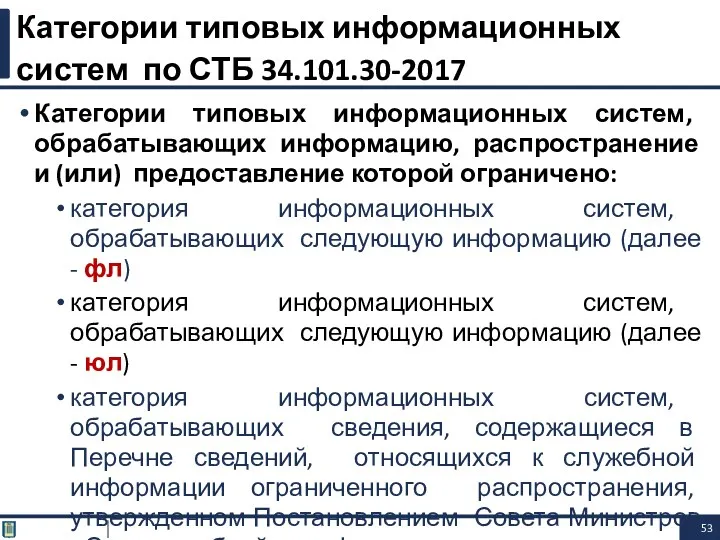

- 53. Категории типовых информационных систем, обрабатывающих информацию, распространение и (или) предоставление которой ограничено: категория информационных систем, обрабатывающих

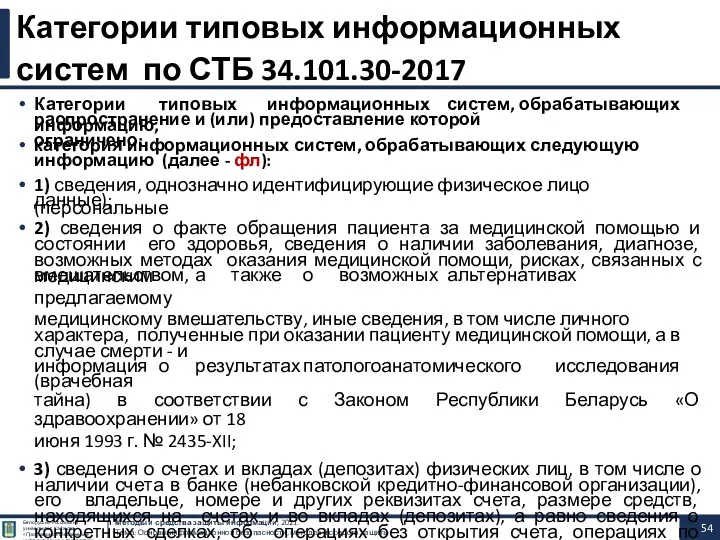

- 54. Категории типовых информационных систем, обрабатывающих информацию, Методы и средства защиты информации, 2021. Тема: Основы информационной безопасности,

- 55. Категории типовых Методы и средства защиты информации, 2021. Тема: Основы информационной безопасности, методов и средств защиты

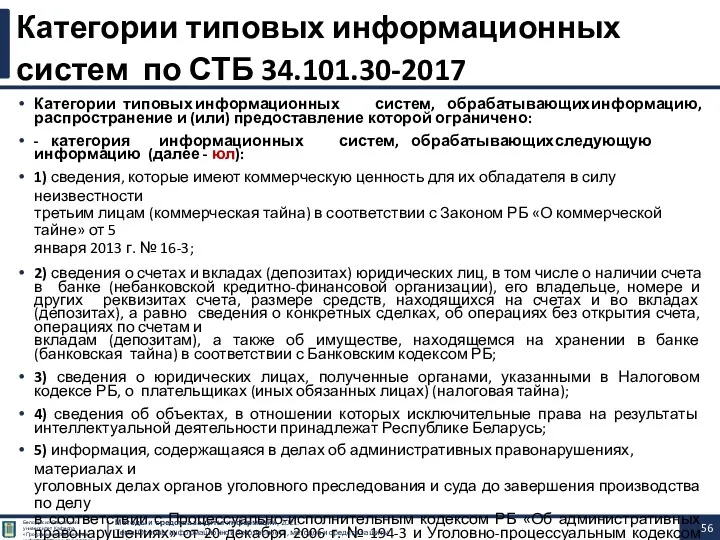

- 56. Категории типовых информационных систем, обрабатывающих информацию, распространение и (или) предоставление которой ограничено: - категория информационных систем,

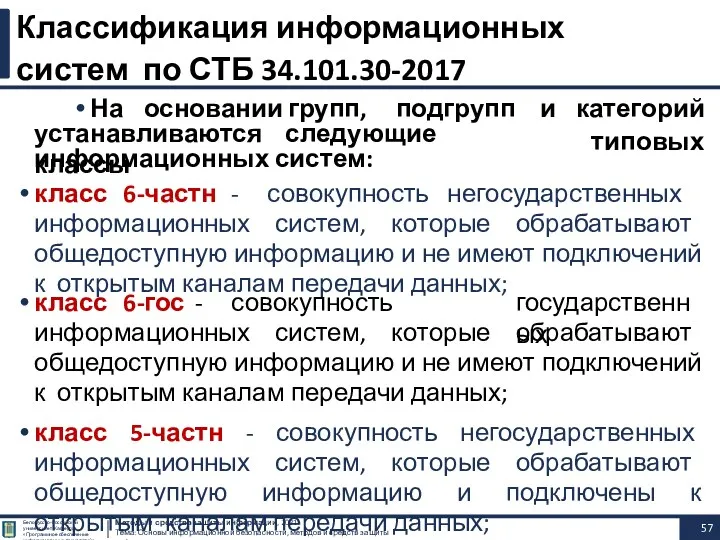

- 57. устанавливаются следующие классы Методы и средства защиты информации, 2021. Тема: Основы информационной безопасности, методов и средств

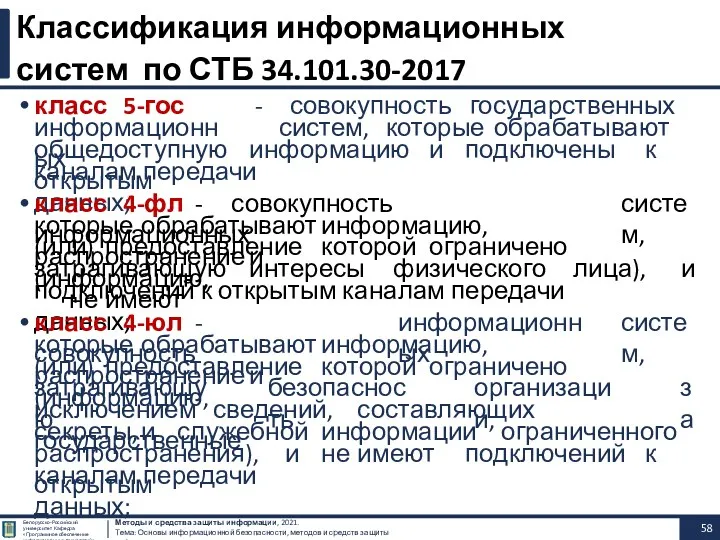

- 58. класс 5-гос Методы и средства защиты информации, 2021. Тема: Основы информационной безопасности, методов и средств защиты

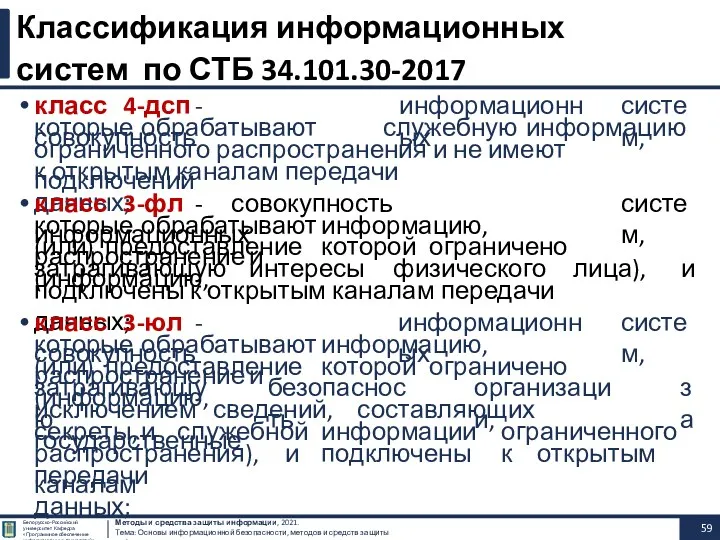

- 59. класс 4-дсп - совокупность Методы и средства защиты информации, 2021. Тема: Основы информационной безопасности, методов и

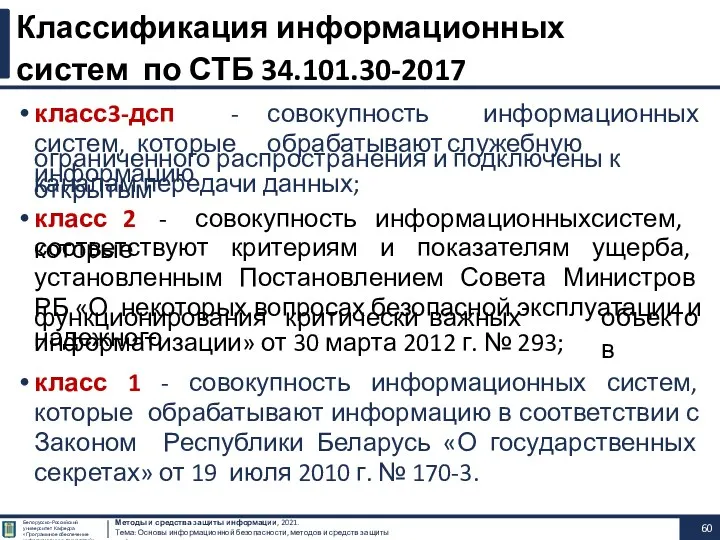

- 60. класс3-дсп - совокупность информационных систем, которые обрабатывают служебную информацию Методы и средства защиты информации, 2021. Тема:

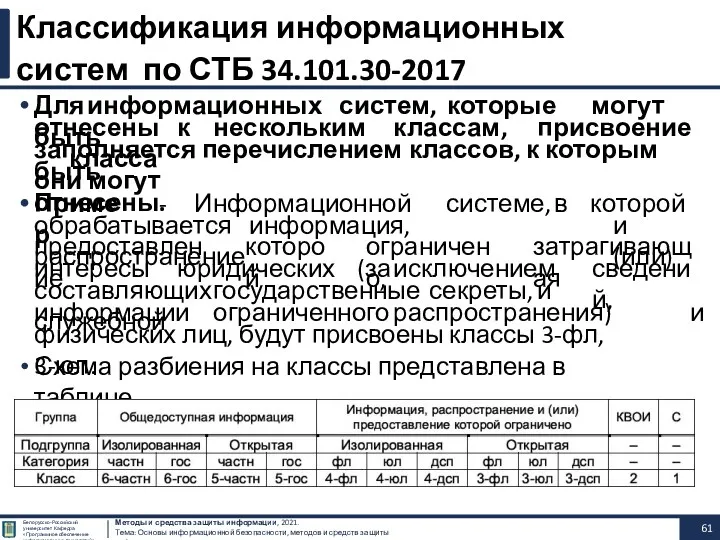

- 61. Для информационных систем, которые могут быть отнесены к нескольким классам, присвоение класса заполняется перечислением классов, к

- 62. 63 1.5 Нарушители информационной безопасности

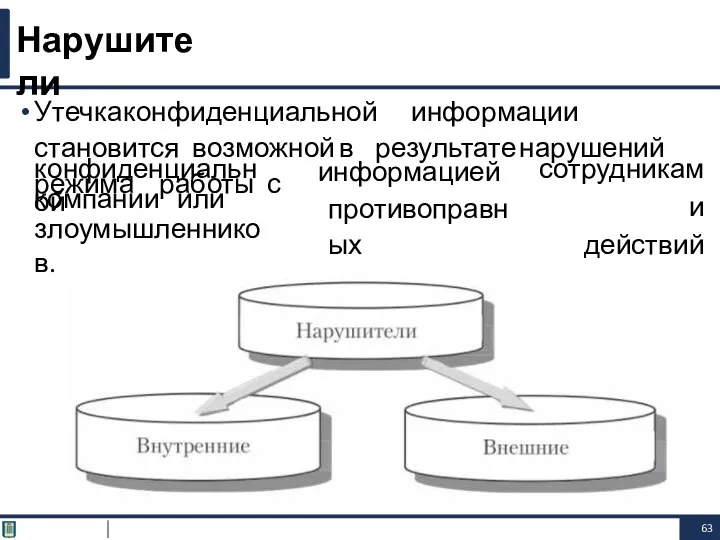

- 63. Утечка конфиденциальной информации становится возможной в результате нарушений режима работы с конфиденциальной компании или информацией противоправных

- 64. Внутренними нарушителями (инсайдерами) информационной безопасности могут быть следующие категории сотрудников: обслуживающий здание персонал (уборщицы, электрики, сантехники

- 65. Внешними нарушителями информационной безопасности могут быть: клиенты, посетители, представители других организаций; представители конкурирующих организаций или лица,

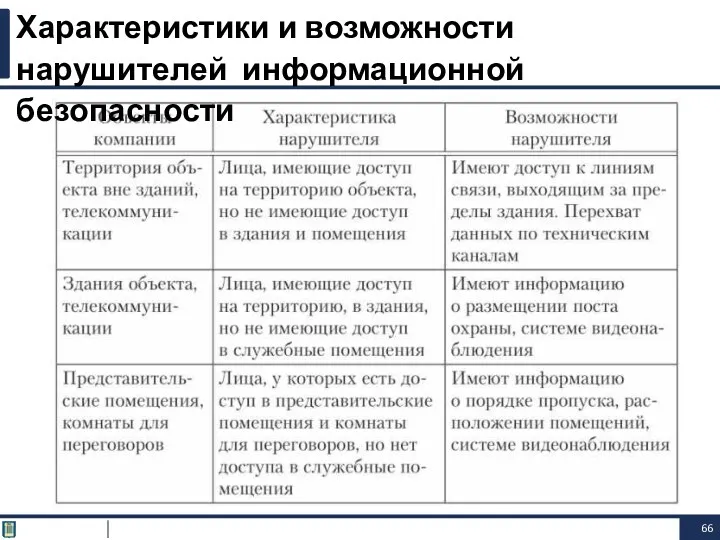

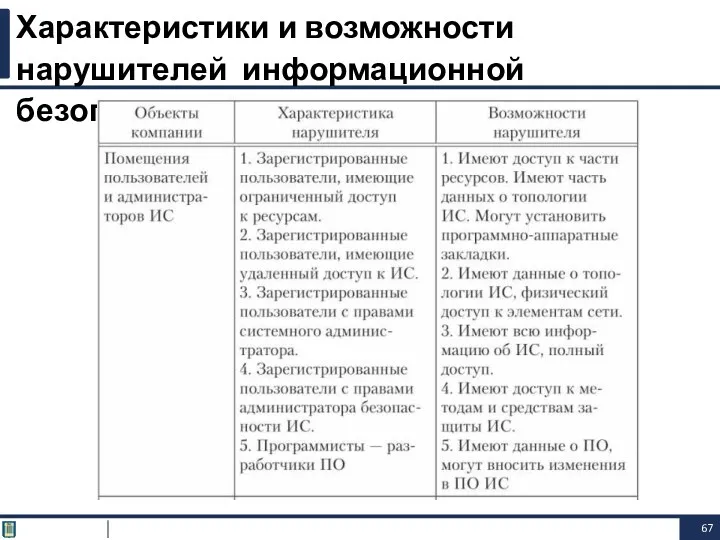

- 66. Характеристики и возможности нарушителей информационной безопасности

- 67. Характеристики и возможности нарушителей информационной безопасности

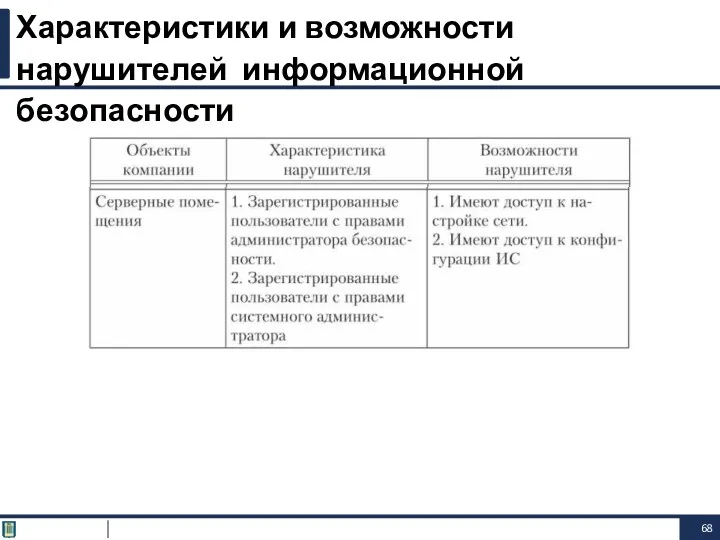

- 68. Характеристики и возможности нарушителей информационной безопасности

- 69. Мотивы нарушений информационной безопасности

- 70. Нарушителей ИБ можно классифицировать следующим образом. По уровню знаний об информационной системе По уровню возможностей (используемым

- 71. Классификация нарушителей ИБ По уровню знаний об информационной системе По уровню знаний об информационной системе: знает

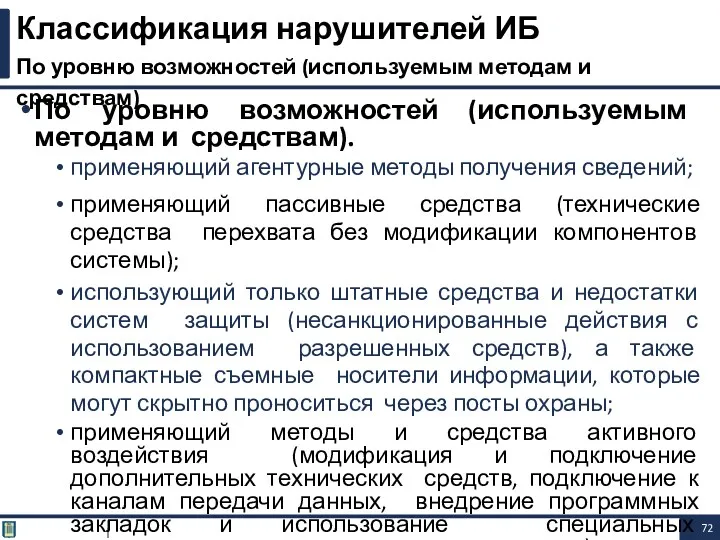

- 72. По уровню возможностей (используемым методам и средствам). применяющий агентурные методы получения сведений; применяющий пассивные средства (технические

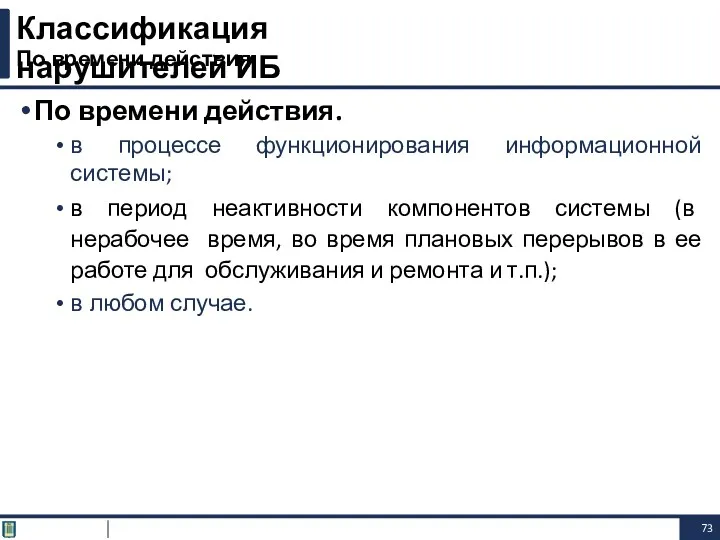

- 73. Классификация нарушителей ИБ По времени действия По времени действия. в процессе функционирования информационной системы; в период

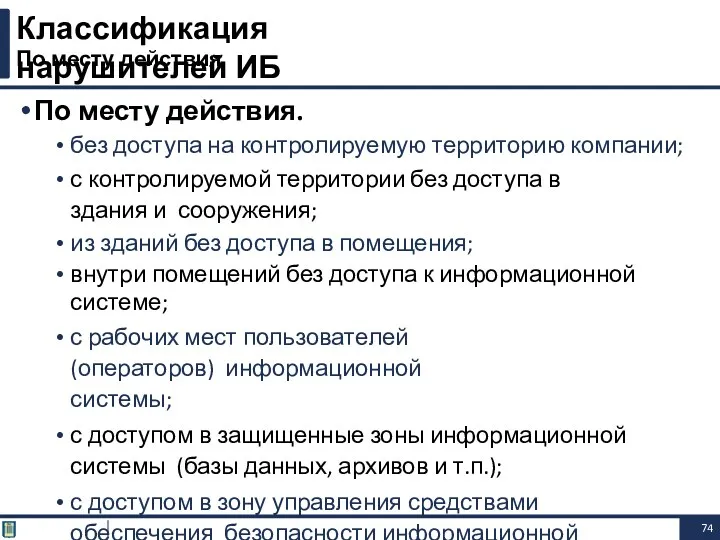

- 74. Классификация нарушителей ИБ По месту действия По месту действия. без доступа на контролируемую территорию компании; с

- 75. 76 1.6 Методы защиты информации

- 76. Защита информации представляет собой принятие правовых, организационных и технических мер, направленных на: Обеспечение от неправомерного защиты

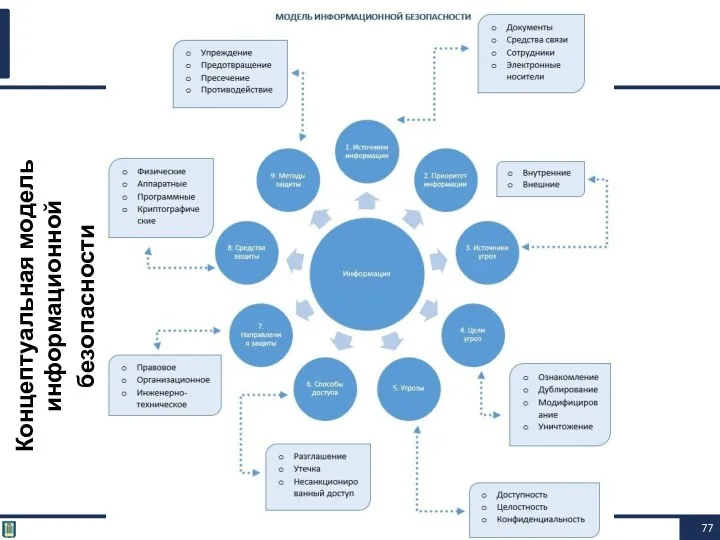

- 77. Концептуальная модель информационной безопасности

- 78. Основные методы обеспечения ИБ

- 79. Сервисы сетевой безопасности представляют собой механизмы защиты информации, обрабатываемой в распределённых вычислительных системах и сетях. Инженерно–технические

- 80. Теоретические методы обеспечения информационной безопасности, в свою очередь, решают две основных задачи. Первая из них –

- 81. Средства защиты информации принято делить на: нормативные (неформальные) и технические (формальные). Средства защиты информации

- 82. Неформальными средствами защиты информации – являются нормативные(законодательные), административные(организационные) и морально- этические средства, к которым можно отнести:

- 83. Классификация средства защиты информации

- 84. 8585 Благодарю за внимание Методы и средства защиты информации Тема: Основы информационной безопасности, методов и средств

- 85. Что такое информация? Что такое защита информации? Что такое компьютерная атака? Что такое инцидент информационной безопасности?

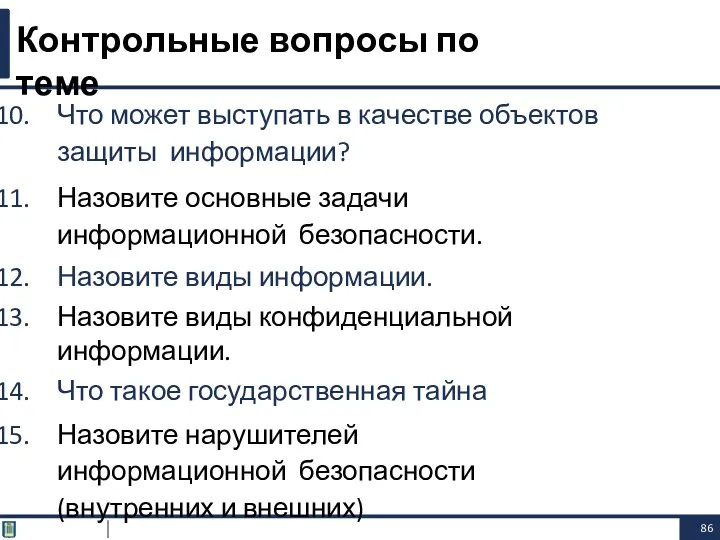

- 86. Что может выступать в качестве объектов защиты информации? Назовите основные задачи информационной безопасности. Назовите виды информации.

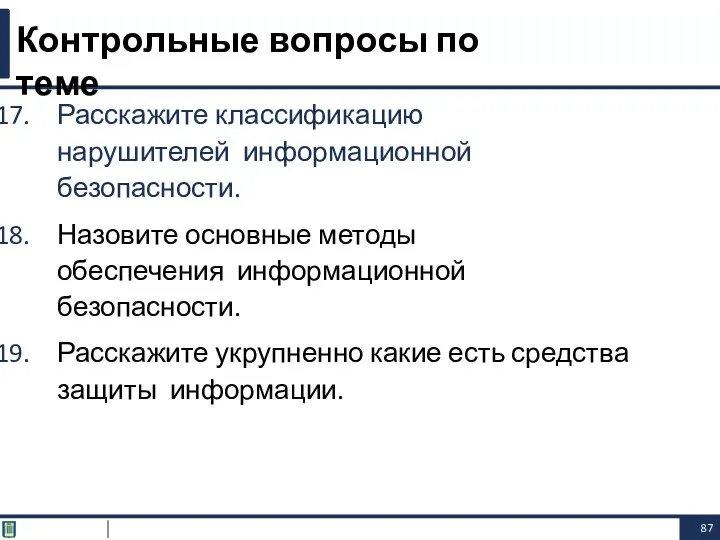

- 87. Расскажите классификацию нарушителей информационной безопасности. Назовите основные методы обеспечения информационной безопасности. Расскажите укрупненно какие есть средства

- 89. Скачать презентацию

Концепция информационного общества

Концепция информационного общества IP-підсистема мультимедійного зв’язку IMS

IP-підсистема мультимедійного зв’язку IMS Защита информации в экономических информационных системах

Защита информации в экономических информационных системах Разбор задания №14 ЕГЭ по информатике

Разбор задания №14 ЕГЭ по информатике Способы описания бизнес-процессов

Способы описания бизнес-процессов Построение и анализ таблиц истинности логических выражений

Построение и анализ таблиц истинности логических выражений Computer vision for robotics

Computer vision for robotics Проектирование программных средств

Проектирование программных средств Шаблон презентации проекта

Шаблон презентации проекта Основы образования поверхностей. Сети. Команды построения 3D объектов. (Лекция 7)

Основы образования поверхностей. Сети. Команды построения 3D объектов. (Лекция 7) Технологии разработки статических веб-страниц. Язык гипертекстовой разметки HTML

Технологии разработки статических веб-страниц. Язык гипертекстовой разметки HTML Компьютерлік желі

Компьютерлік желі Задача регистрации курсов (class diagram)

Задача регистрации курсов (class diagram) Электронный документооборот. Структура управления документами

Электронный документооборот. Структура управления документами Конфигурирование и параметрирование в S7

Конфигурирование и параметрирование в S7 Ехсеl. Компьютерные технологи обработки табличных данных

Ехсеl. Компьютерные технологи обработки табличных данных Что такое информатика

Что такое информатика Мультимедийная презентация на тему: Алгоритм и исполнители

Мультимедийная презентация на тему: Алгоритм и исполнители Использование информационных технологий в подготовке конкурентно-способного специалиста

Использование информационных технологий в подготовке конкурентно-способного специалиста Строки Паскаль. Чем плох массив символов?

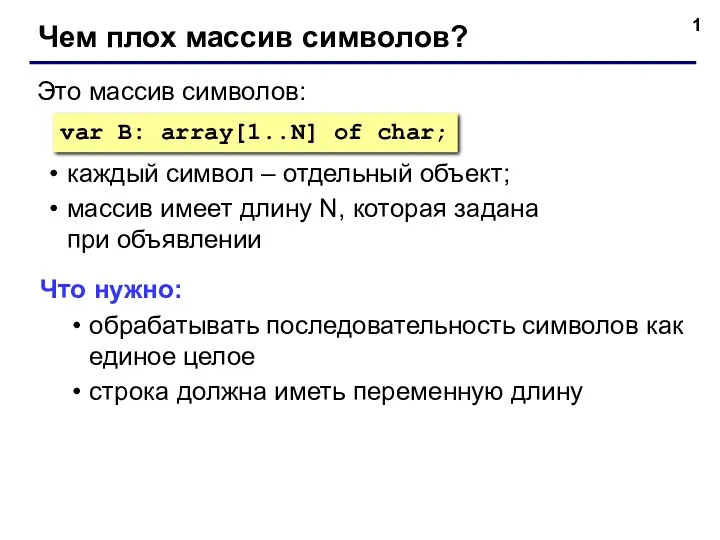

Строки Паскаль. Чем плох массив символов? Библиографическое описание документов. Оформление ссылок на цитируемую литературу

Библиографическое описание документов. Оформление ссылок на цитируемую литературу Методи equals та hashcode

Методи equals та hashcode Python programming

Python programming Программа түсінігі. Құрылымы. Шамаларды сипаттау

Программа түсінігі. Құрылымы. Шамаларды сипаттау Понятие операционной системы. Основные функции ОС

Понятие операционной системы. Основные функции ОС WEB-программирование

WEB-программирование Computer Networking

Computer Networking объекты алгоритмов дистант1

объекты алгоритмов дистант1