Содержание

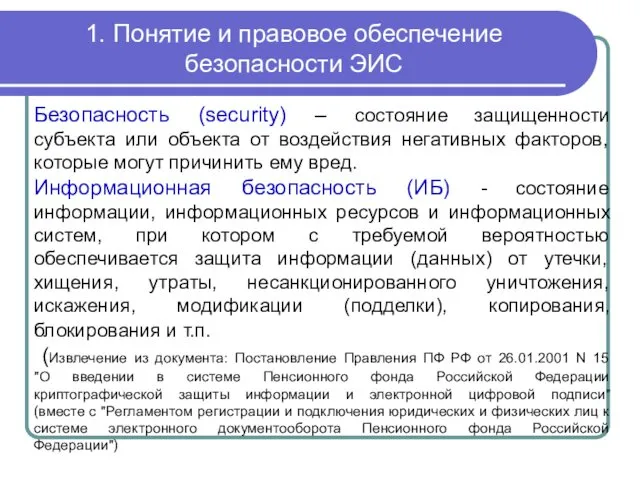

- 2. Безопасность (security) – состояние защищенности субъекта или объекта от воздействия негативных факторов, которые могут причинить ему

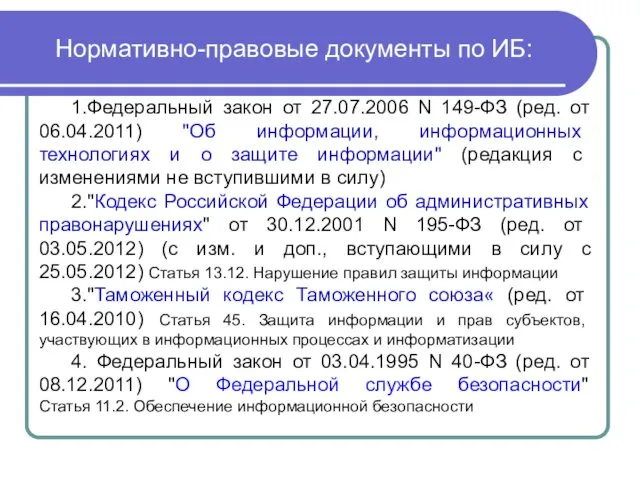

- 3. Нормативно-правовые документы по ИБ: 1.Федеральный закон от 27.07.2006 N 149-ФЗ (ред. от 06.04.2011) "Об информации, информационных

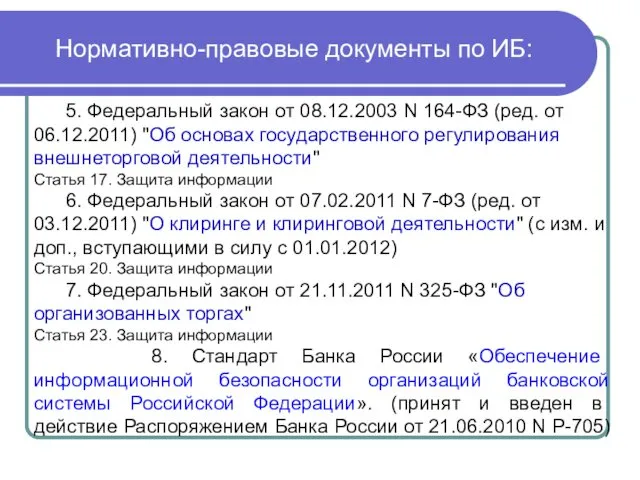

- 4. Нормативно-правовые документы по ИБ: 5. Федеральный закон от 08.12.2003 N 164-ФЗ (ред. от 06.12.2011) "Об основах

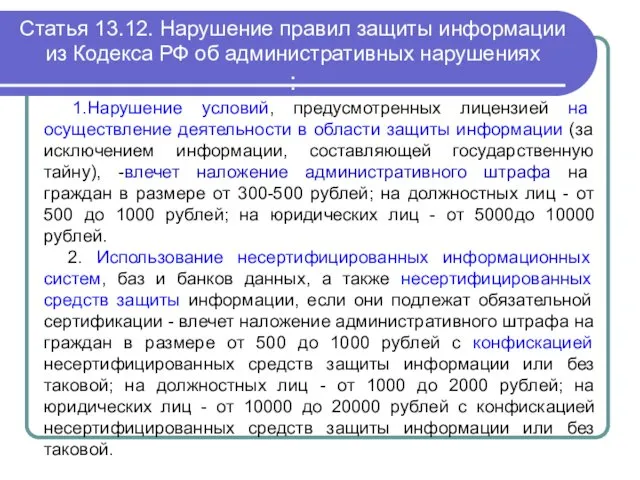

- 5. Статья 13.12. Нарушение правил защиты информации из Кодекса РФ об административных нарушениях : 1.Нарушение условий, предусмотренных

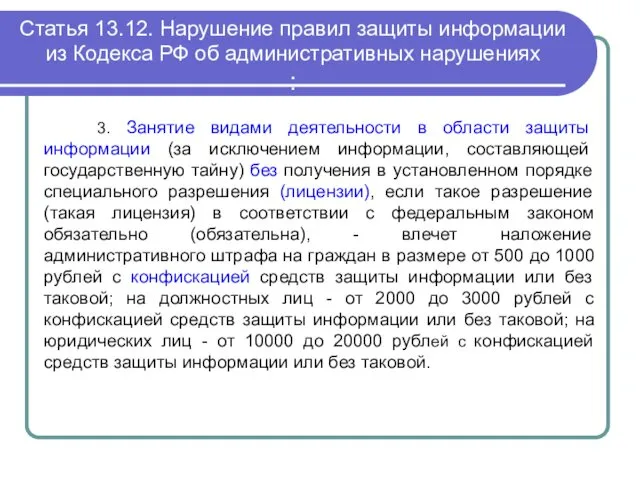

- 6. Статья 13.12. Нарушение правил защиты информации из Кодекса РФ об административных нарушениях : 3. Занятие видами

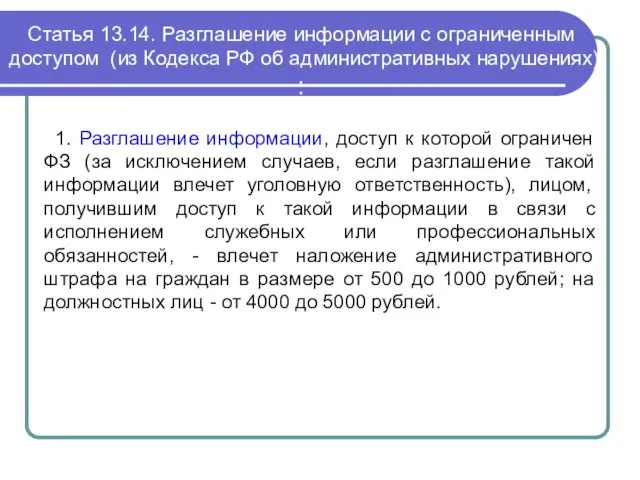

- 7. Статья 13.14. Разглашение информации с ограниченным доступом (из Кодекса РФ об административных нарушениях) : 1. Разглашение

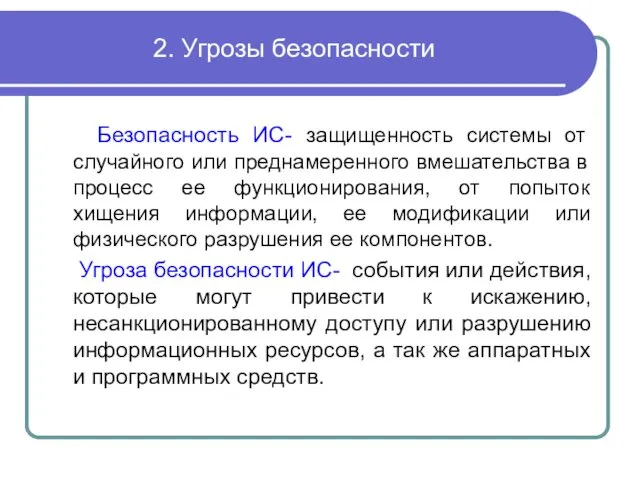

- 8. 2. Угрозы безопасности Безопасность ИС- защищенность системы от случайного или преднамеренного вмешательства в процесс ее функционирования,

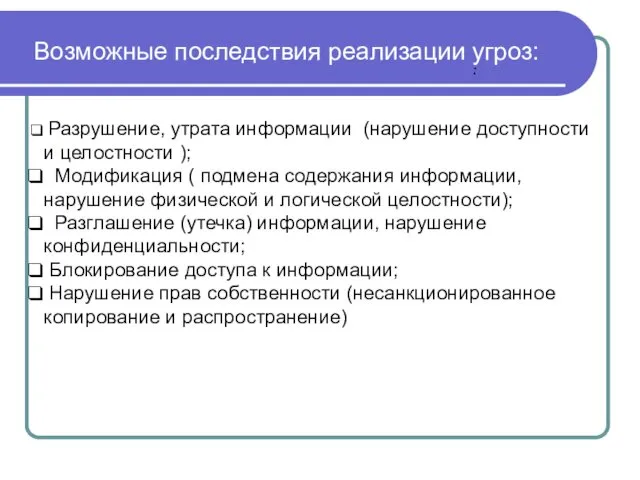

- 9. По степени централизации технологического процесса ИТ: Возможные последствия реализации угроз: Разрушение, утрата информации (нарушение доступности и

- 10. Программно- математические Виды угроз безопасности Физические Организационные Информационные

- 11. Информационные угрозы: осуществление НСД к информационным ресурсам и их противоправное использование; противозаконный сбор и нарушение адресности

- 12. Программно-математические угрозы: внедрение в аппаратные и программные ресурсы системы компоненты, выполняющие функции, не предусмотренные в документации

- 13. Физические угрозы: уничтожение, повреждение, радиоэлектронное подавление или средств и систем обработки информации и телекоммуникаций; уничтожение, повреждение,

- 14. Организационные угрозы: не выполнение требований законодательства в информационной сфере; противоправные закупки несовершенных и устаревших ИТ, средств

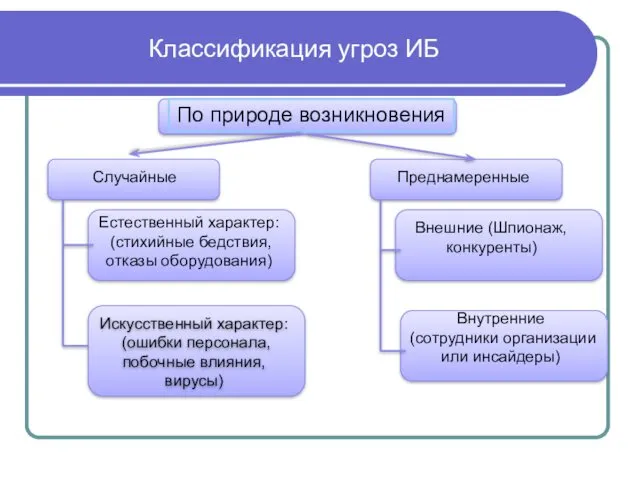

- 15. Классификация угроз ИБ По природе возникновения Случайные Преднамеренные Естественный характер: (стихийные бедствия, отказы оборудования) Искусственный характер:

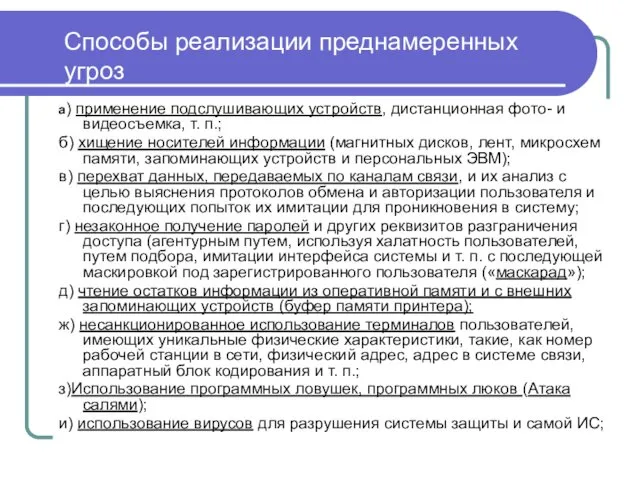

- 17. Способы реализации преднамеренных угроз а) применение подслушивающих устройств, дистанционная фото- и видеосъемка, т. п.; б) хищение

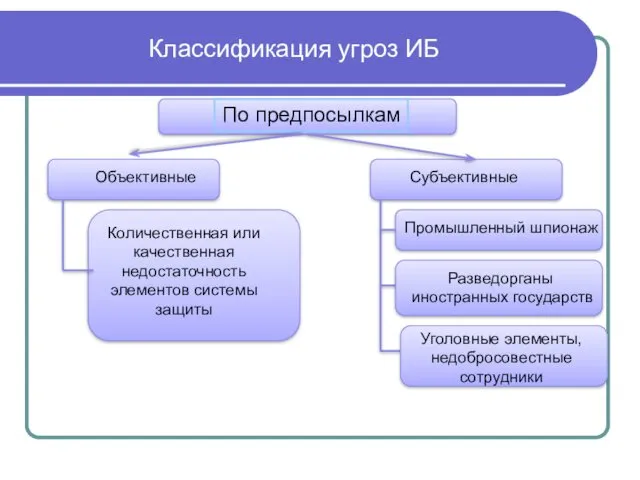

- 18. Классификация угроз ИБ По предпосылкам Объективные Субъективные Количественная или качественная недостаточность элементов системы защиты Промышленный шпионаж

- 19. Классификация угроз ИБ По источникам угроз: Человеческий фактор Технические устройства Модели, алгоритмы программы Технологии обработки информации

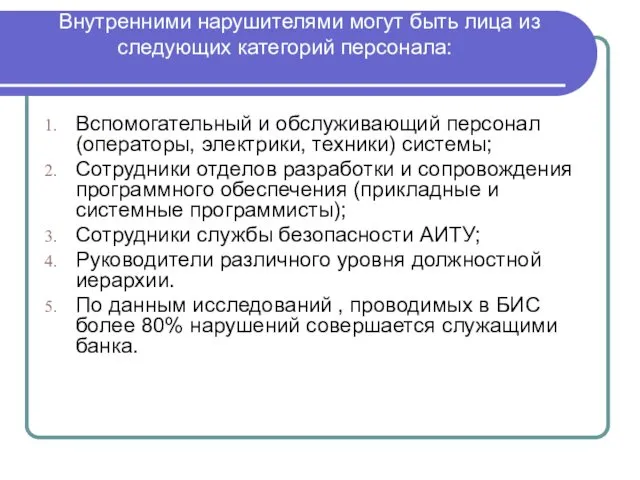

- 20. Внутренними нарушителями могут быть лица из следующих категорий персонала: Вспомогательный и обслуживающий персонал (операторы, электрики, техники)

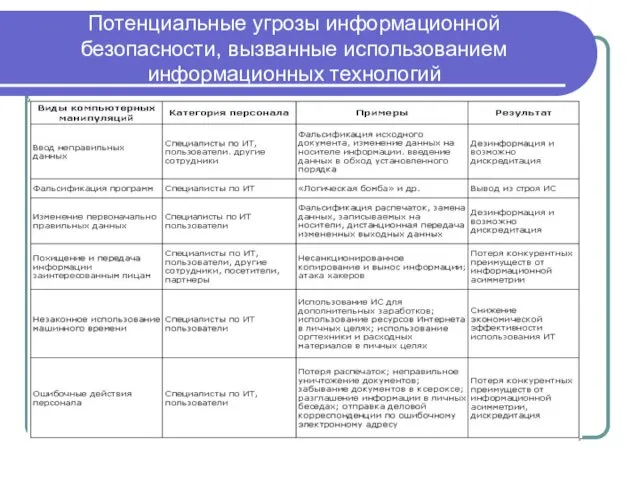

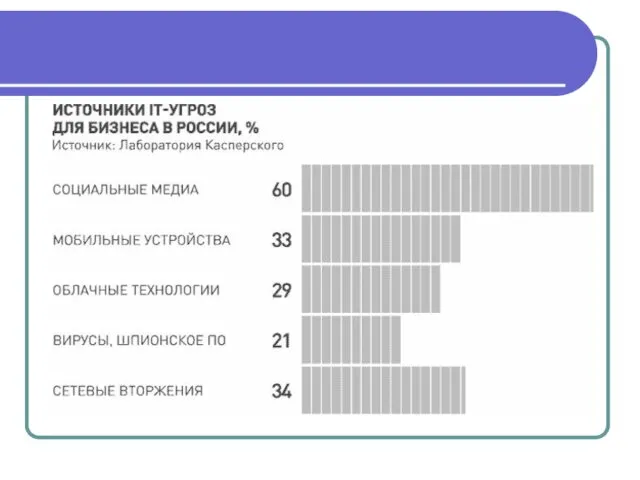

- 21. Потенциальные угрозы информационной безопасности, вызванные использованием информационных технологий

- 22. Внешними нарушителями могут быть: Клиенты (представители организаций, граждане); Посетители (приглашенные по какому-либо поводу); Представители организаций, взаимодействующих

- 24. Угрозы и риски в системе ИБ банков и страховых организаций.

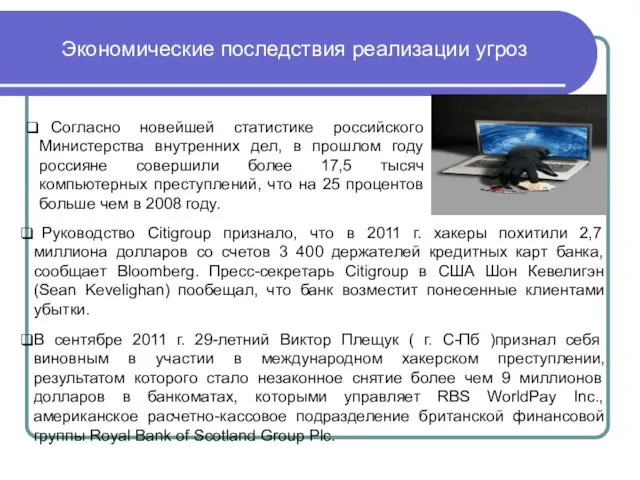

- 25. Экономические последствия реализации угроз Руководство Citigroup признало, что в 2011 г. хакеры похитили 2,7 миллиона долларов

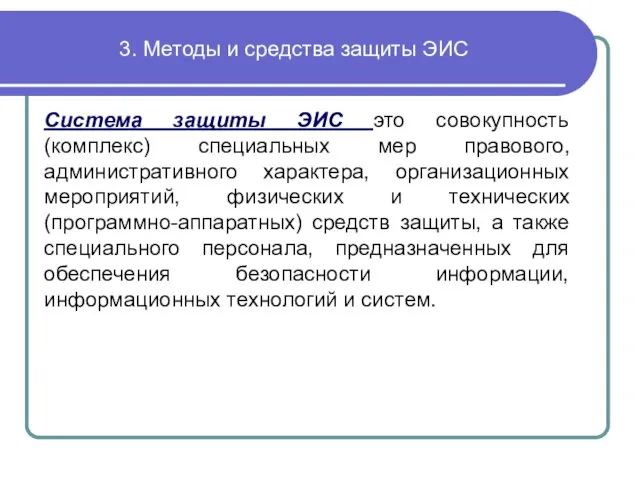

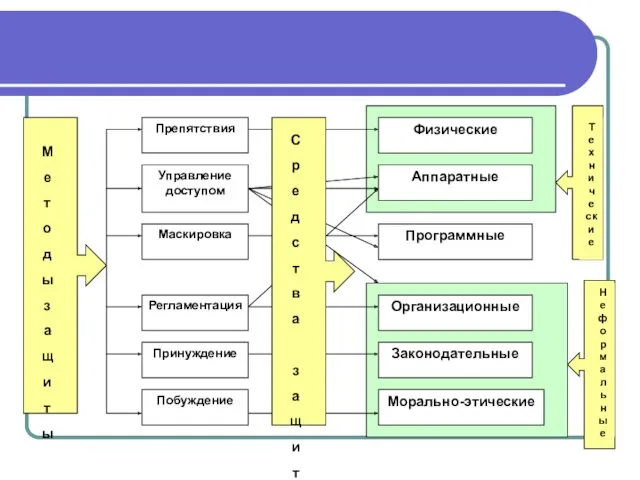

- 26. Система защиты ЭИС это совокупность (комплекс) специальных мер правового, административного характера, организационных мероприятий, физических и технических

- 28. Аппаратные средства защиты- устройства, встраиваемые непосредственно в аппаратуру обработки информации Регистры хранения реквизитов защиты (паролей, грифов

- 29. Физические средства защиты: Механические преграды, турникеты, специальное остекление; Сейфы, шкафы; Механические, электромеханические замки с дистанционным управлением,

- 30. Программные средства защиты следующих классов: 1.Средства, реализуемые в стандартных операционных системах: Разграничение доступа пользователей к ресурсам

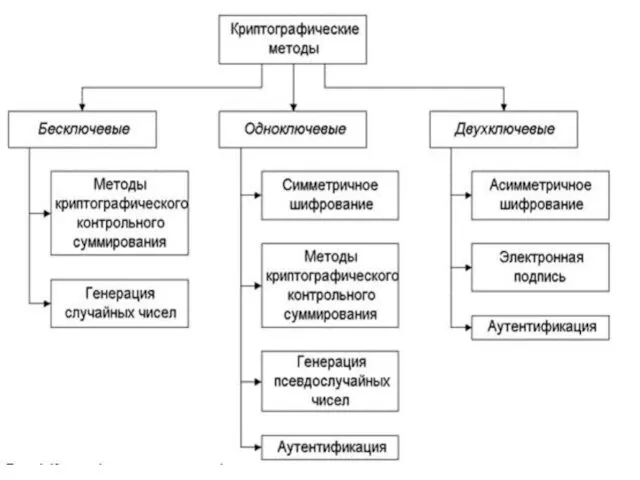

- 31. Криптографические методы наиболее часто подразделяются в зависимости от количества ключей, используемых в соответствующих криптоалгоритмах : 1.

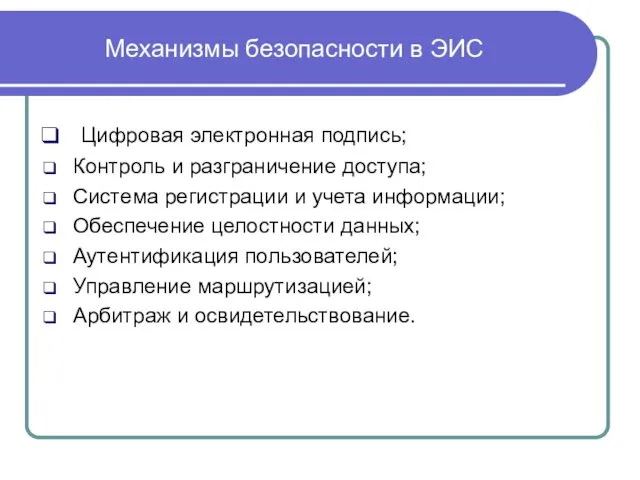

- 33. Механизмы безопасности в ЭИС Цифровая электронная подпись; Контроль и разграничение доступа; Система регистрации и учета информации;

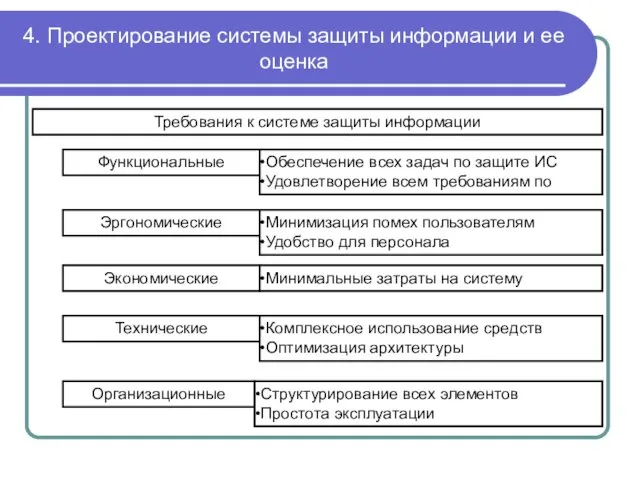

- 34. 4. Проектирование системы защиты информации и ее оценка Требования к системе защиты информации Функциональные Эргономические Экономические

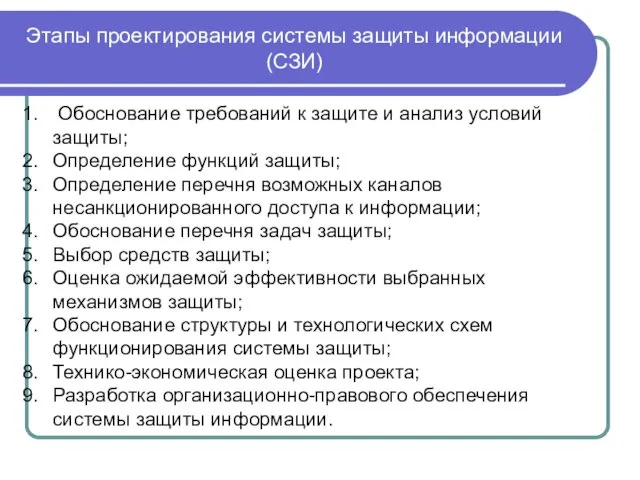

- 35. Этапы проектирования системы защиты информации (СЗИ) Обоснование требований к защите и анализ условий защиты; Определение функций

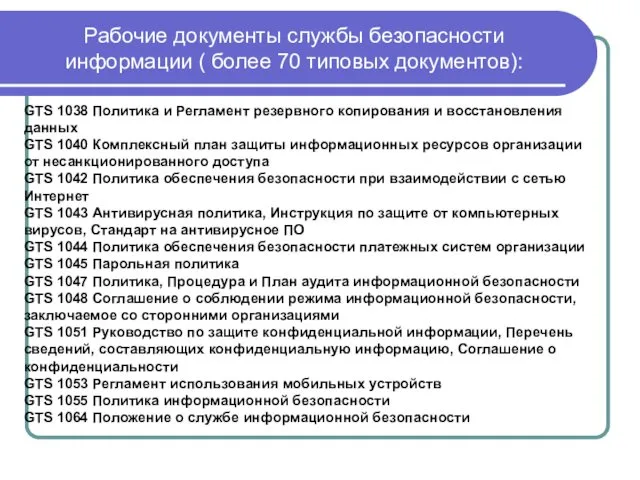

- 36. Рабочие документы службы безопасности информации ( более 70 типовых документов): GTS 1038 Политика и Регламент резервного

- 37. Аудит ИС

- 38. Критерии оценки безопасности ИС: Критерии безопасности компьютерных систем Министерства обороны США (Оранжевая книга) определяют требования к

- 39. Критерии оценки безопасности ИС: Международная рабочая группа ISO/IES JTC разработала стандарт общих критериев оценки безопасности ИТ

- 41. Скачать презентацию

Час занимательной информатики

Час занимательной информатики Open Cascade VPN. Installation and activation manual

Open Cascade VPN. Installation and activation manual Строковый и символьный типы данных - урок по программированию в 11 классе (PASCAL)

Строковый и символьный типы данных - урок по программированию в 11 классе (PASCAL) Алгоритмы обработки информации. Алгоритмический этюд Перевозчик

Алгоритмы обработки информации. Алгоритмический этюд Перевозчик Автоматизированное тестирование

Автоматизированное тестирование Я лучший игрок в кибер шахматы

Я лучший игрок в кибер шахматы Инструкция по установке приложения для мерчендайзеров на планшет

Инструкция по установке приложения для мерчендайзеров на планшет Создание веб-сайтов

Создание веб-сайтов Беспроводные сети

Беспроводные сети Cascading Style Sheets (CSS, каскадные таблицы стилей)

Cascading Style Sheets (CSS, каскадные таблицы стилей) Моделирование и формализация. (11 класс)

Моделирование и формализация. (11 класс) Диаграмма состояний. Применение языка UML при разработке информационных систем

Диаграмма состояний. Применение языка UML при разработке информационных систем Рассылки Булычёва. Теория + личный опыт

Рассылки Булычёва. Теория + личный опыт Спорт и телевидение

Спорт и телевидение Создание сайта по оказанию фото-услуг

Создание сайта по оказанию фото-услуг Тж ақпараттық- аналитикалық жүйесі

Тж ақпараттық- аналитикалық жүйесі Разработка сети доступа с применением современного телекоммуникационного оборудования

Разработка сети доступа с применением современного телекоммуникационного оборудования Командная строка управления устройствами CLI

Командная строка управления устройствами CLI СSS . Каскадные таблицы стилей: основные свойства

СSS . Каскадные таблицы стилей: основные свойства Устройство компьютера (10 класс)

Устройство компьютера (10 класс) Разработка системы обмена мгновенными сообщениями на JAVA

Разработка системы обмена мгновенными сообщениями на JAVA Разработка ТЗ

Разработка ТЗ Презентация к уроку информатики Оформление текста в среде Turbo Pascal

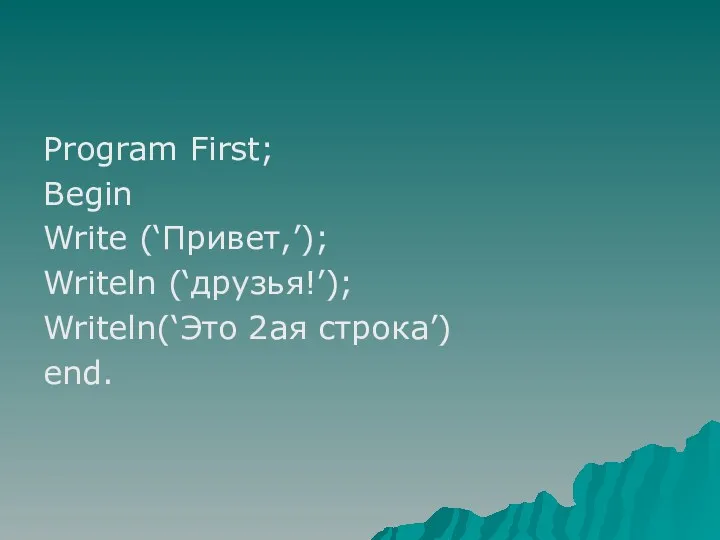

Презентация к уроку информатики Оформление текста в среде Turbo Pascal Неделя Информатики и Лего-конструирования

Неделя Информатики и Лего-конструирования Програма Adobe Photoshop

Програма Adobe Photoshop Алгоритмизация и программирование

Алгоритмизация и программирование Строки Python

Строки Python VLANs. Lecture 3

VLANs. Lecture 3