Содержание

- 2. Цели Рассмотреть методы и инструменты анализа и контроля информационных рисков Изучить преимущества и недостатки Количественная оценка

- 3. Оценка рисков безопасности Оценка может осуществляться на основе количественных и качественных шкал Примерами методик оценки рисков

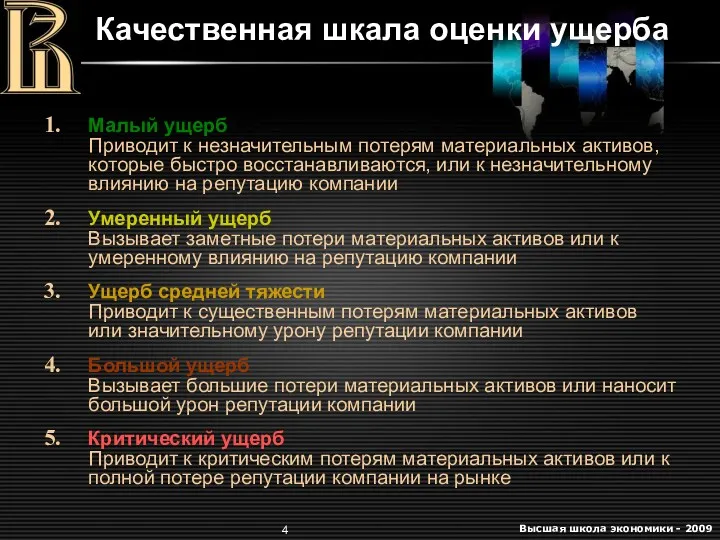

- 4. Качественная шкала оценки ущерба Малый ущерб Приводит к незначительным потерям материальных активов, которые быстро восстанавливаются, или

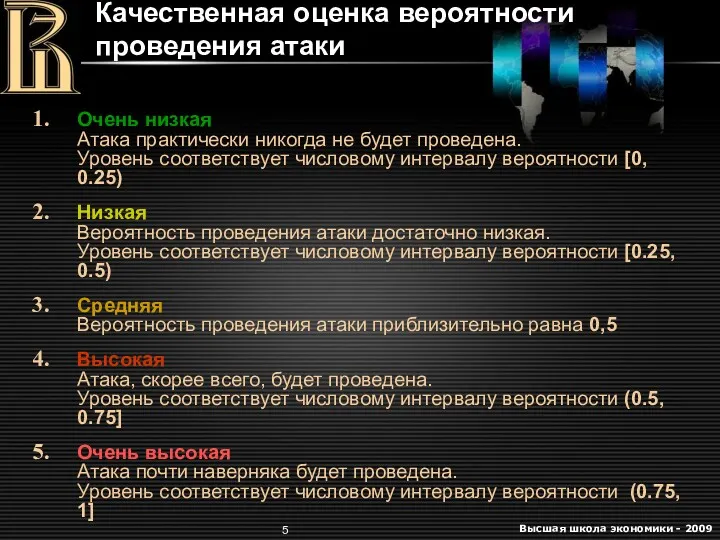

- 5. Качественная оценка вероятности проведения атаки Очень низкая Атака практически никогда не будет проведена. Уровень соответствует числовому

- 6. Пример таблицы определения уровня риска информационной безопасности

- 7. Определение допустимого уровня риска

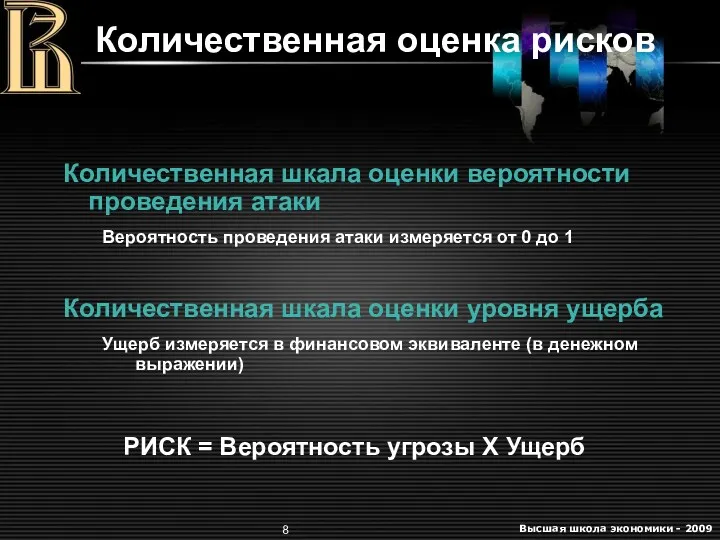

- 8. Количественная оценка рисков Количественная шкала оценки вероятности проведения атаки Вероятность проведения атаки измеряется от 0 до

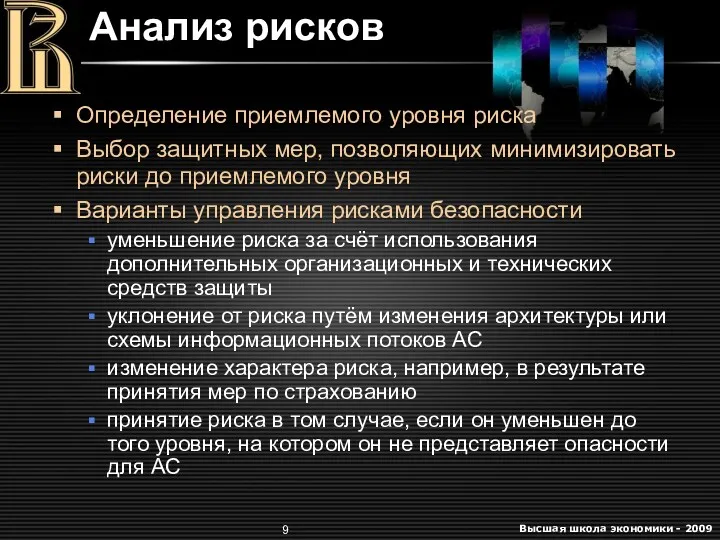

- 9. Анализ рисков Определение приемлемого уровня риска Выбор защитных мер, позволяющих минимизировать риски до приемлемого уровня Варианты

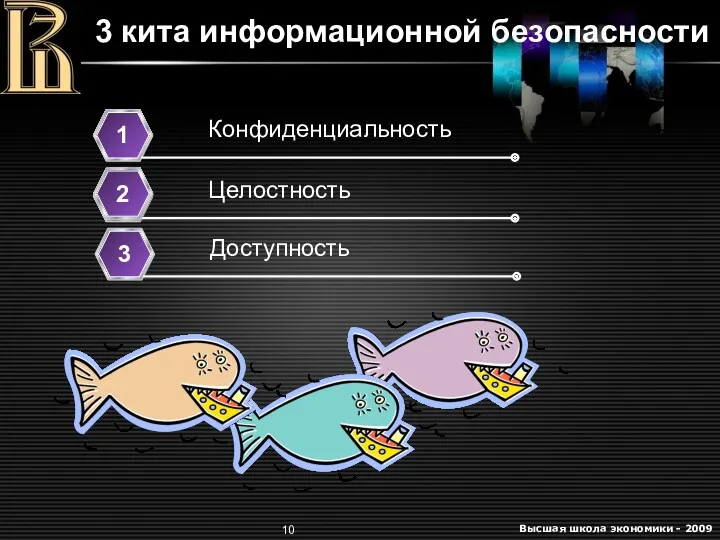

- 10. 3 кита информационной безопасности Конфиденциальность 1 Целостность 2 Доступность 3 2

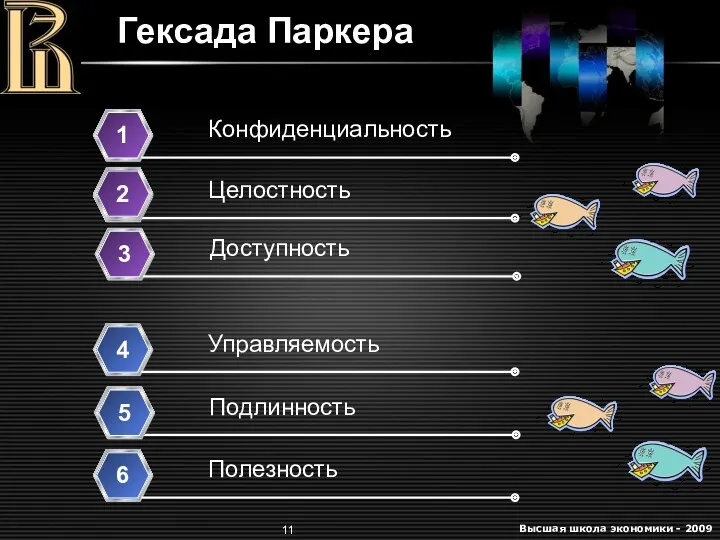

- 11. Гексада Паркера Конфиденциальность 1 Целостность 2 Доступность 3 Управляемость 4 Подлинность 3 Полезность 6 5 2

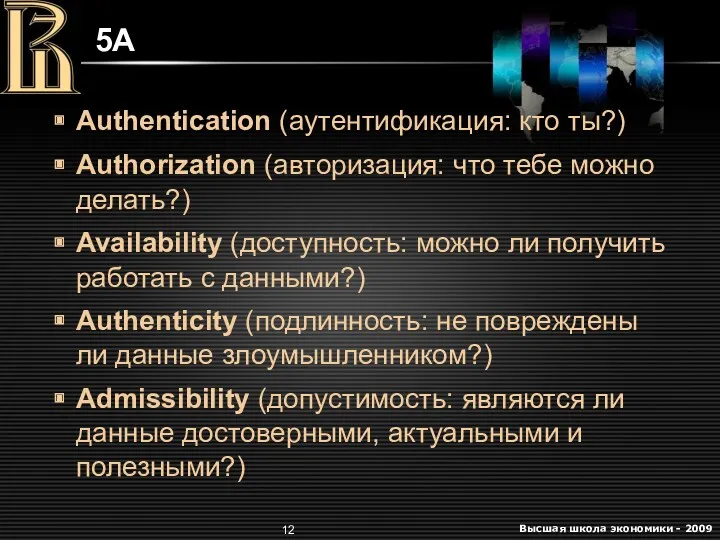

- 12. 5A Authentication (аутентификация: кто ты?) Authorization (авторизация: что тебе можно делать?) Availability (доступность: можно ли получить

- 13. Модель угроз информационной безопасности STRIDE Spoofing Притворство Tampering Изменение Repudiation Отказ от ответственности Information Disclosure Утечка

- 14. Использованные источники Сердюк В.А. Аудит информационной безопасности – основа эффективной защиты предприятия // "BYTE/Россия", 2006 №4(92),

- 16. Скачать презентацию

Проектирование доменов и развертывание Active Directory. Тема № 43

Проектирование доменов и развертывание Active Directory. Тема № 43 Виртуальные ловушки, или как не потерять деньги в сети Интернет

Виртуальные ловушки, или как не потерять деньги в сети Интернет Презентация урока по теме:Алгоритмы 9 класс

Презентация урока по теме:Алгоритмы 9 класс Каталог и гид по выбору CAD/CAM

Каталог и гид по выбору CAD/CAM Події. Обробник події

Події. Обробник події Продвижение бизнеса и бренда в социальных сетях

Продвижение бизнеса и бренда в социальных сетях Виды информации

Виды информации Элементы алгебры логики. Математические основы информатики. Информатика. 8 класс

Элементы алгебры логики. Математические основы информатики. Информатика. 8 класс Безопасность сетей

Безопасность сетей Java Script

Java Script M/EEG source analysis

M/EEG source analysis Закраски. Реалистичные модели закраски

Закраски. Реалистичные модели закраски Роль журналиста в обществе

Роль журналиста в обществе Программно-аппаратный комплекс для мониторинга и управления освещением в производственных помещениях

Программно-аппаратный комплекс для мониторинга и управления освещением в производственных помещениях Социализация сети интернет

Социализация сети интернет Основные принципы структуризации и нормализации базы данных

Основные принципы структуризации и нормализации базы данных Программа Speam

Программа Speam Художник по спецэффектам

Художник по спецэффектам Разработка программной платформы для создания и проведения квест-мероприятий

Разработка программной платформы для создания и проведения квест-мероприятий Цветовые модели в компьютерной графике

Цветовые модели в компьютерной графике Национальный цифровой ресурс на базе технологии Контекстум

Национальный цифровой ресурс на базе технологии Контекстум Мошенничество в интернете

Мошенничество в интернете Разработка программного обеспечения для обучения производству строительных металлоконструкций

Разработка программного обеспечения для обучения производству строительных металлоконструкций 1. Системы счисления. Математические основы информатики

1. Системы счисления. Математические основы информатики Remy MF1/P1

Remy MF1/P1 Survey of game engines

Survey of game engines Организация локальной компьютерной сети

Организация локальной компьютерной сети Создание Web-сайта. Коммуникационные технологии

Создание Web-сайта. Коммуникационные технологии