Содержание

- 2. Значение информационной безопасности

- 3. Последствия нарушения безопасности

- 4. Финансовые потери

- 5. Управление рисками

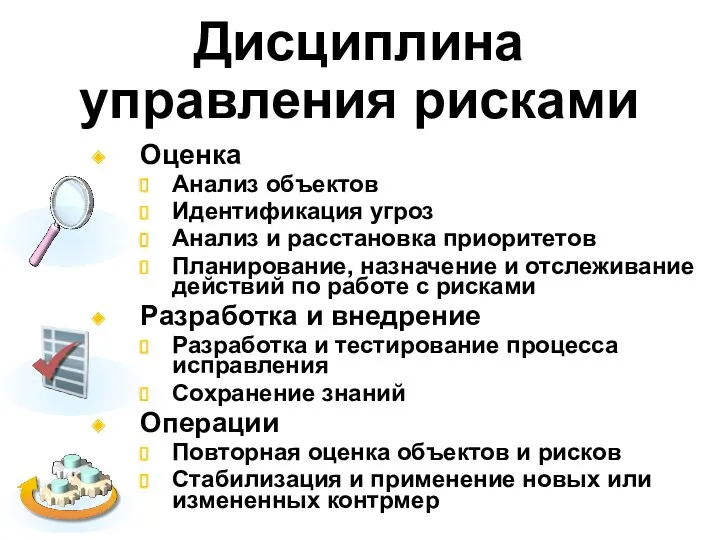

- 6. Дисциплина управления рисками Оценка Анализ объектов Идентификация угроз Анализ и расстановка приоритетов Планирование, назначение и отслеживание

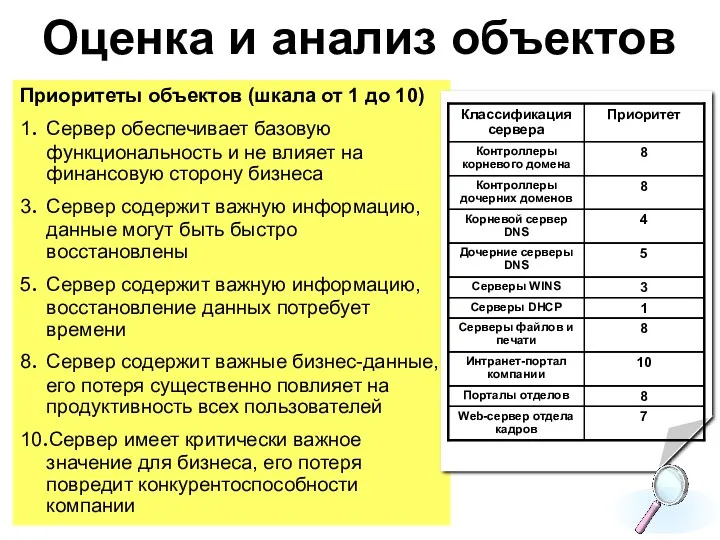

- 7. Приоритеты объектов (шкала от 1 до 10) 1. Сервер обеспечивает базовую функциональность и не влияет на

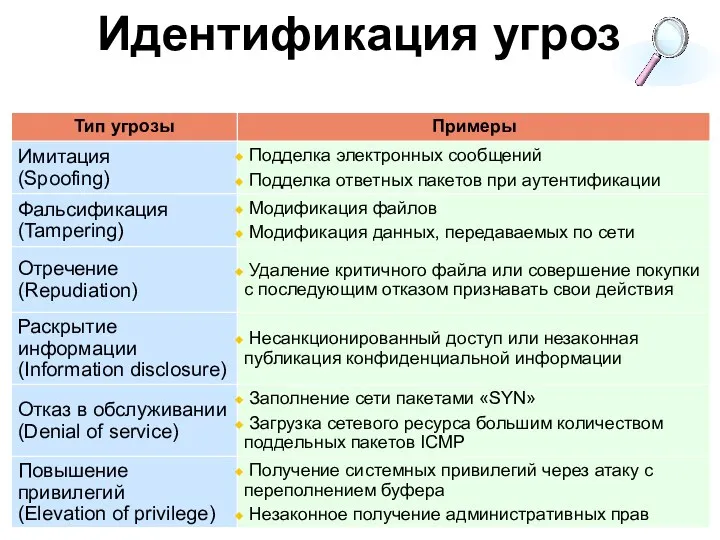

- 8. Идентификация угроз

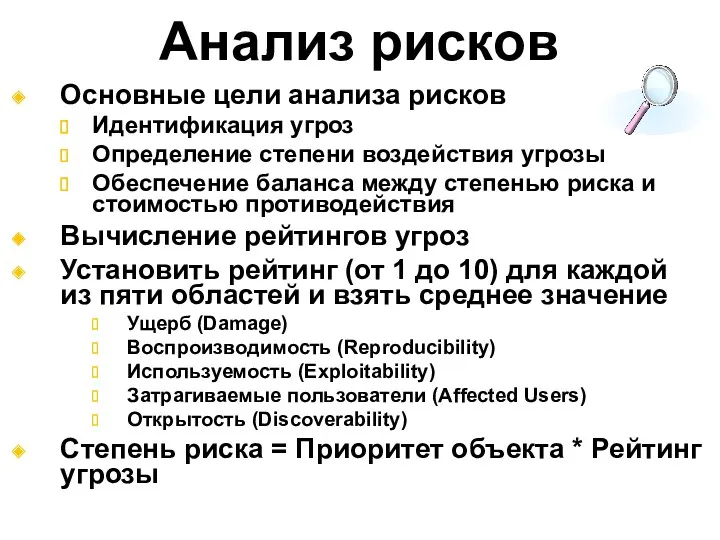

- 9. Анализ рисков Основные цели анализа рисков Идентификация угроз Определение степени воздействия угрозы Обеспечение баланса между степенью

- 10. Разработка и внедрение политики безопасности Управление конфигурациями Управление обновлениями Мониторинг систем Аудит систем Операционные политики Операционные

- 11. Сохранение знаний и обучение Главный офис LAN Тестовая лаборатория Формализация процесса накопления знаний и опыта, полученных

- 12. Повторная оценка и изменения Главный офис LAN Тестовая лаборатория При изменении или при появлении новых объектов

- 13. Общая картина операций по управлению рисками Отслеживание Планирование Анализ Контроль Идентификация 1 2 3 5 4

- 14. Глубокая оборона

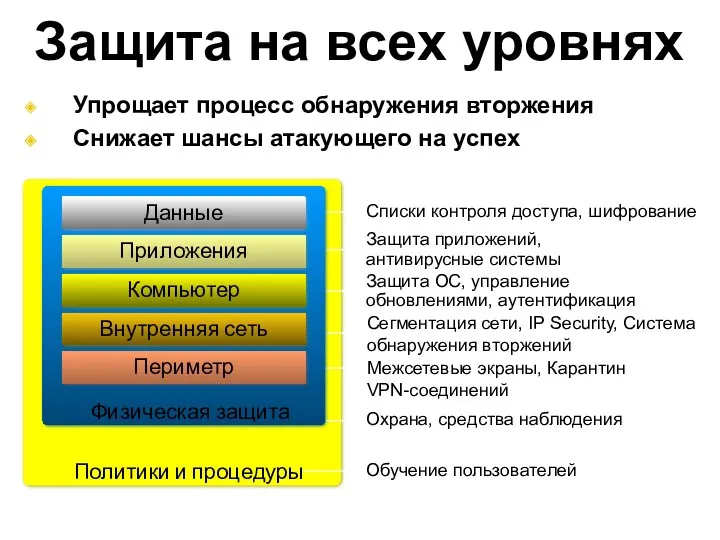

- 15. Защита на всех уровнях Упрощает процесс обнаружения вторжения Снижает шансы атакующего на успех Политики и процедуры

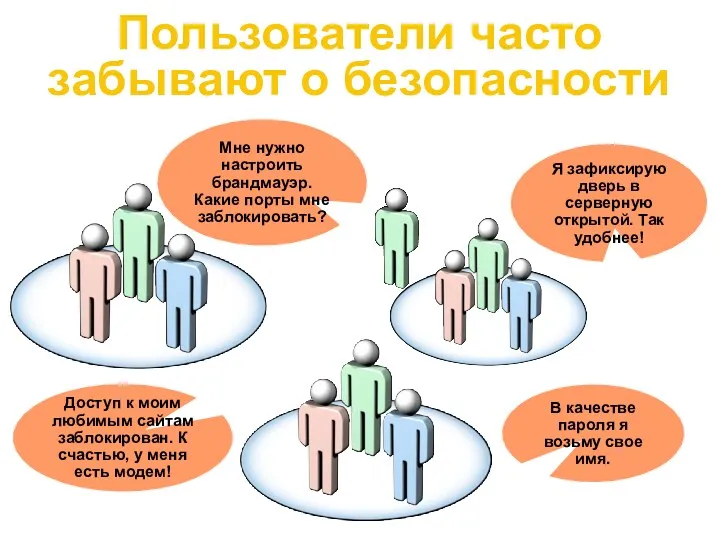

- 16. Пользователи часто забывают о безопасности В качестве пароля я возьму свое имя. Мне нужно настроить брандмауэр.

- 17. Социальный инжиниринг

- 18. Политики, процедуры и обучение

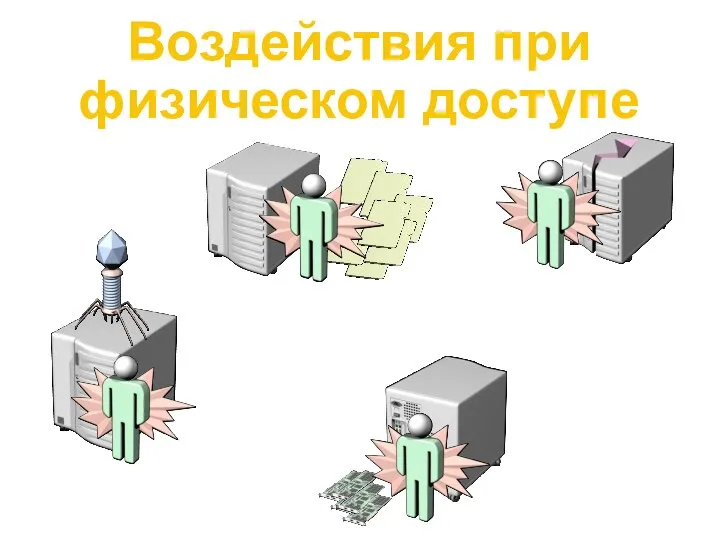

- 19. Воздействия при физическом доступе Установка вредного программного кода Демонтаж оборудования Порча оборудования Просмотр, изменение, удаление файлов

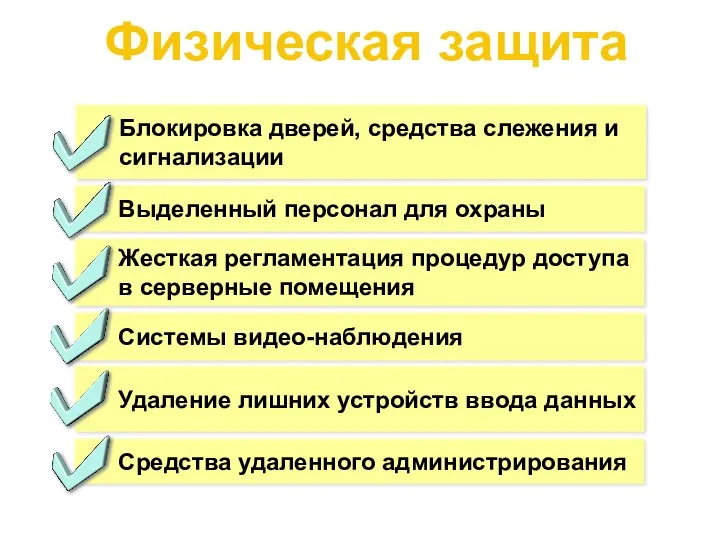

- 20. Физическая защита Блокировка дверей, средства слежения и сигнализации Выделенный персонал для охраны Жесткая регламентация процедур доступа

- 21. Филиал Периметр информационной системы В периметр системы входят подключения к Интернет Филиалам Сетям партнеров Мобильным пользователям

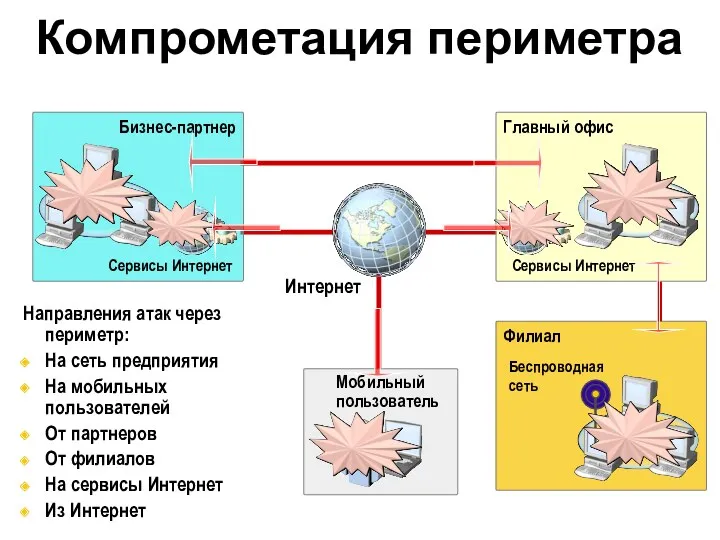

- 22. Филиал Компрометация периметра Направления атак через периметр: На сеть предприятия На мобильных пользователей От партнеров От

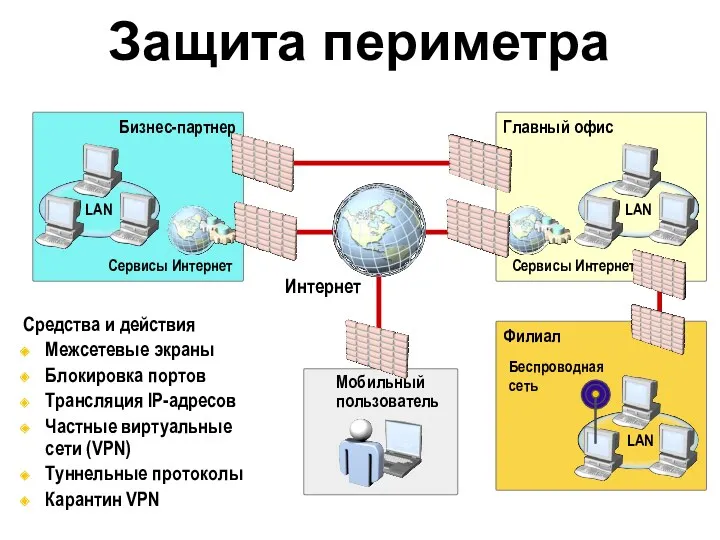

- 23. Филиал Защита периметра Средства и действия Межсетевые экраны Блокировка портов Трансляция IP-адресов Частные виртуальные сети (VPN)

- 24. Угрозы локальной сети Неавторизованный доступ к системам Перехват сетевых пакетов Некорректное использование коммуникационных портов Несанкционированный доступ

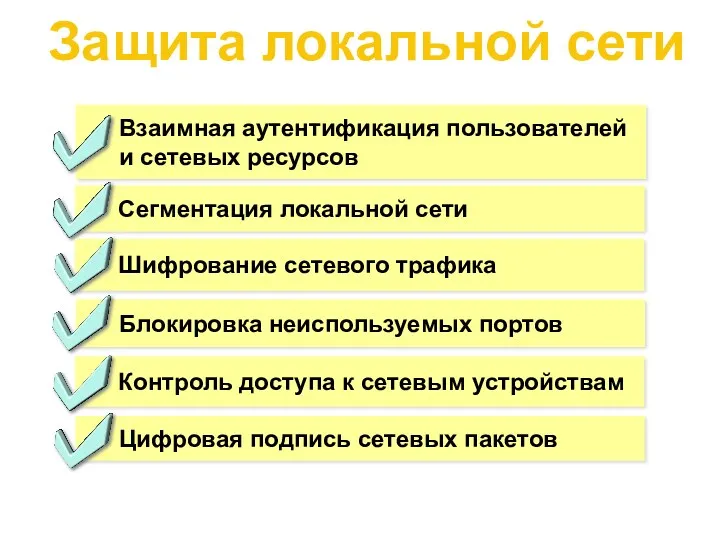

- 25. Защита локальной сети Взаимная аутентификация пользователей и сетевых ресурсов Сегментация локальной сети Шифрование сетевого трафика Контроль

- 26. Компрометация компьютера Небезопасная конфигурация операционной системы Использование уязвимостей операционной системы Распространение вирусов

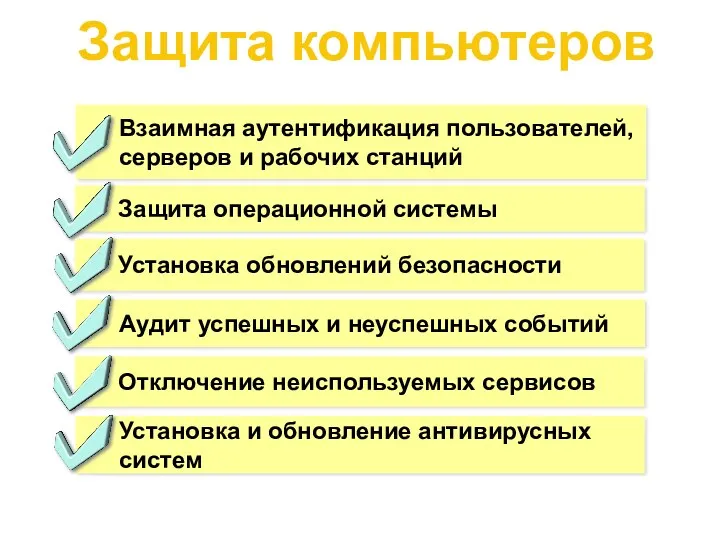

- 27. Защита компьютеров Взаимная аутентификация пользователей, серверов и рабочих станций Защита операционной системы Установка обновлений безопасности Отключение

- 28. Компрометация приложений Настольные приложения для создания и модификации данных Серверные приложения (Exchange Server, SQL Server и

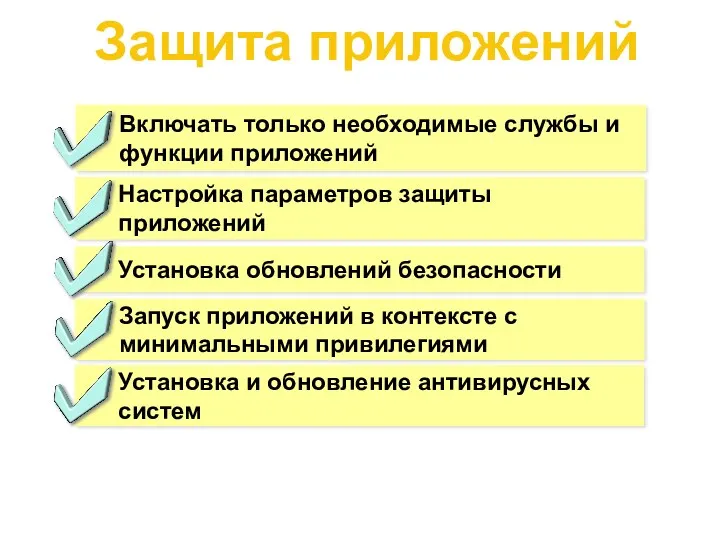

- 29. Защита приложений Включать только необходимые службы и функции приложений Настройка параметров защиты приложений Установка обновлений безопасности

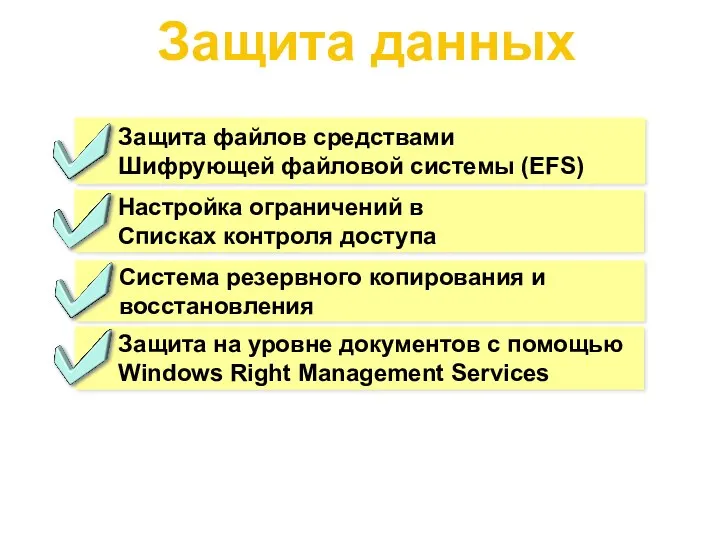

- 30. Компрометация данных Документы Приложения Active Directory Просмотр, модификация или уничтожение информации Несанкционированный доступ к файлам хранилища

- 31. Защита данных Защита файлов средствами Шифрующей файловой системы (EFS) Настройка ограничений в Списках контроля доступа Система

- 32. Необходимые действия при защите от атак

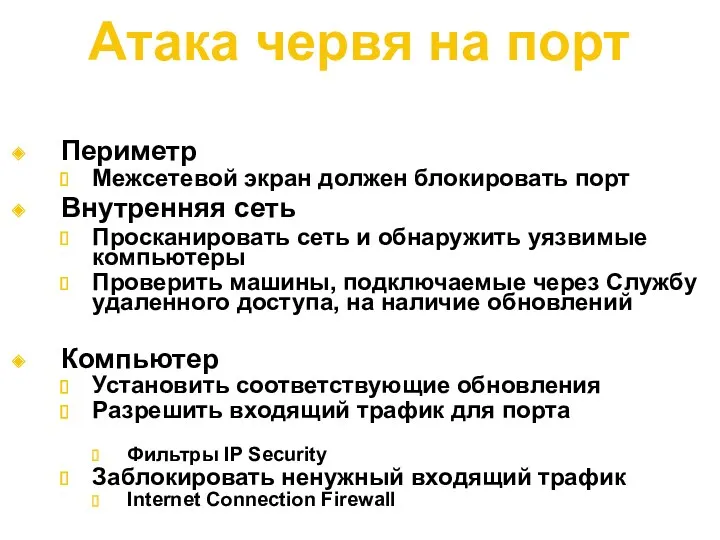

- 33. Атака червя на порт Периметр Межсетевой экран должен блокировать порт Внутренняя сеть Просканировать сеть и обнаружить

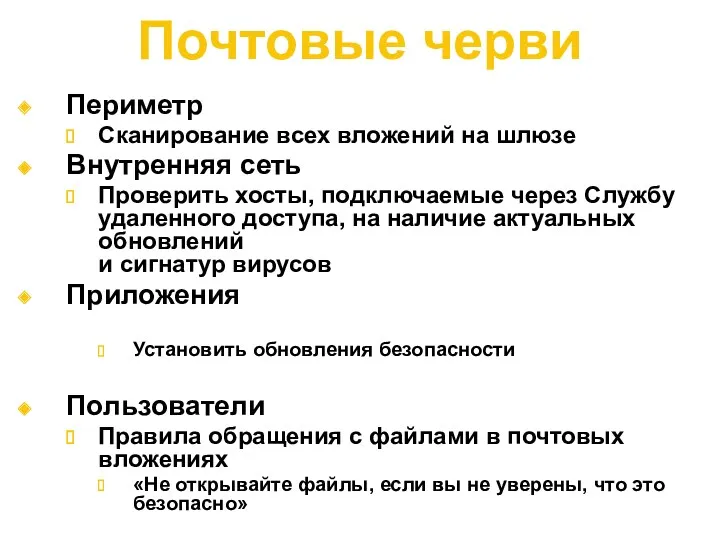

- 34. Почтовые черви Периметр Сканирование всех вложений на шлюзе Внутренняя сеть Проверить хосты, подключаемые через Службу удаленного

- 35. Стандартный процесс обработки инцидента Выключить и отсоединить пораженные компьютеры от сети Исследовать пораженные компьютеры Заблокировать входящий

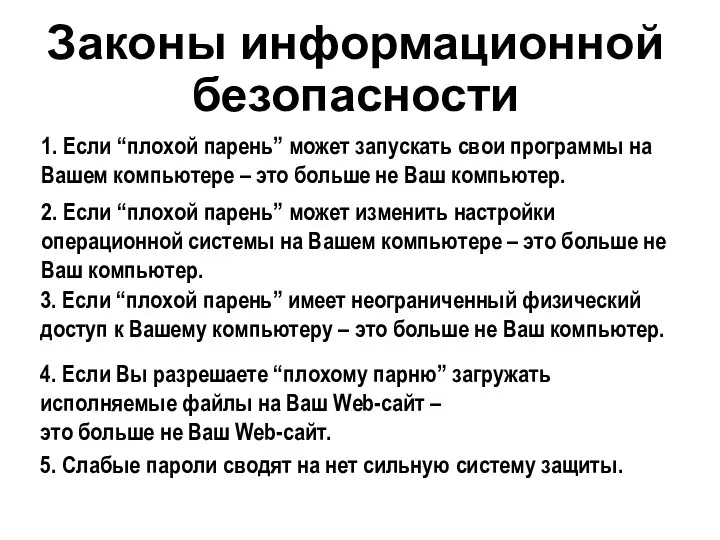

- 36. Законы информационной безопасности 1. Если “плохой парень” может запускать свои программы на Вашем компьютере – это

- 38. Скачать презентацию

Вирус - черви. Механизмы распространения. Скорость распространения

Вирус - черви. Механизмы распространения. Скорость распространения АРС 9.9. Автоматизированная рабочая среда проектировщика-сантехника

АРС 9.9. Автоматизированная рабочая среда проектировщика-сантехника Оформление начальных и концевых полос

Оформление начальных и концевых полос Курсовая работа

Курсовая работа Homework 6. lecture 06. Домашнее задание 6. Лекция 06

Homework 6. lecture 06. Домашнее задание 6. Лекция 06 Компьютерные телекоммуникации

Компьютерные телекоммуникации Разработка Web-сайтов с использованием языка разметки гипертекста HTML

Разработка Web-сайтов с использованием языка разметки гипертекста HTML Компьютерные сети. § 49. Всемирная паутина

Компьютерные сети. § 49. Всемирная паутина Файлы и файловые структуры. Компьютер как универсальное устройство для работы с информацией. Информатика. 7 класс

Файлы и файловые структуры. Компьютер как универсальное устройство для работы с информацией. Информатика. 7 класс Inżynieria oprogramowania

Inżynieria oprogramowania Информационные хранилища

Информационные хранилища Компьютерные сети

Компьютерные сети Автоматизация работы отдела кадров, ОАО Бобруйский мясокомбинат

Автоматизация работы отдела кадров, ОАО Бобруйский мясокомбинат Види документів

Види документів Кодирование графической информации

Кодирование графической информации Лекция 3. Основы программной инженерии. Жизненный цикл программного обеспечения

Лекция 3. Основы программной инженерии. Жизненный цикл программного обеспечения Портфолио моих достижений

Портфолио моих достижений Алгебра логики. Джордж Буль

Алгебра логики. Джордж Буль Об'єкти файлової системи

Об'єкти файлової системи Классификация компьютерных вирусов

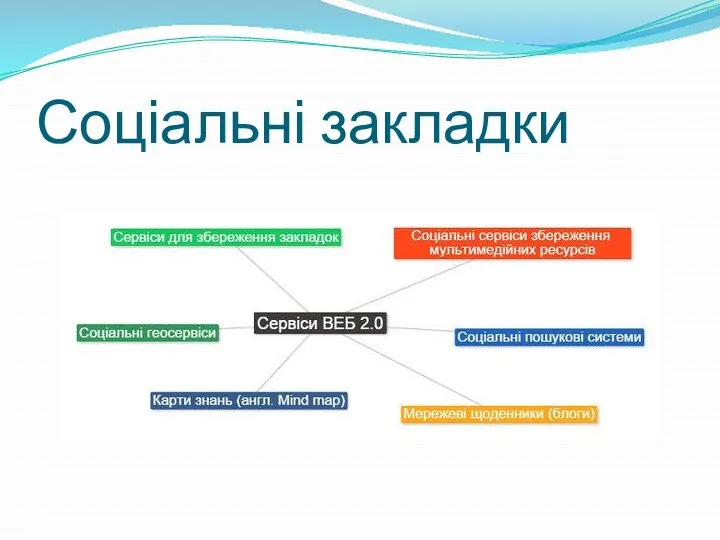

Классификация компьютерных вирусов Соціальні закладки

Соціальні закладки Книга традиционная и книга электронная. За и против

Книга традиционная и книга электронная. За и против Научная электронная библиотека

Научная электронная библиотека Методы и системы программирования. Основные принципы объектно-ориентированного программирования. Лекция 5

Методы и системы программирования. Основные принципы объектно-ориентированного программирования. Лекция 5 Топ-5 самых удивительных достижений в мире машинного обучения

Топ-5 самых удивительных достижений в мире машинного обучения Основные угрозы информационной безопасности

Основные угрозы информационной безопасности Кібербулінг. Загрози з інтернету

Кібербулінг. Загрози з інтернету Тәжірибелік жұмыс uses GraphABC

Тәжірибелік жұмыс uses GraphABC