Содержание

- 2. Информация и ее ценность Первый закон - Федеральный закон Российской Федерации «Об информации, информатизации и защите

- 4. Доктрина информационной безопасности это система официальных взглядов на обеспечение национальной безопасности РФ в информационной сфере. Обеспечение

- 5. Доктрина информационной безопасности Информационная безопасность РФ - состояние защищенности: личности, общества и государства от внутренних и

- 6. Доктрина информационной безопасности ОСНОВНЫЕ УГРОЗЫ зарубежные страны наращивают возможности по воздействию на ИТ инфраструктуру в военных

- 7. Доктрина информационной безопасности ОСНОВНЫЕ УГРОЗЫ все больше зарубежных СМИ доносят информацию предвзято. Российские СМИ за рубежом

- 8. Доктрина информационной безопасности ОСНОВНЫЕ УГРОЗЫ возрастают масштабы компьютерной преступности, прежде всего в кредитно-финансовой сфере методы, способы

- 9. Доктрина информационной безопасности ОСНОВНЫЕ УГРОЗЫ российские научные исследования в сфере ИТ являются недостаточно эффективными, ощущается недостаток

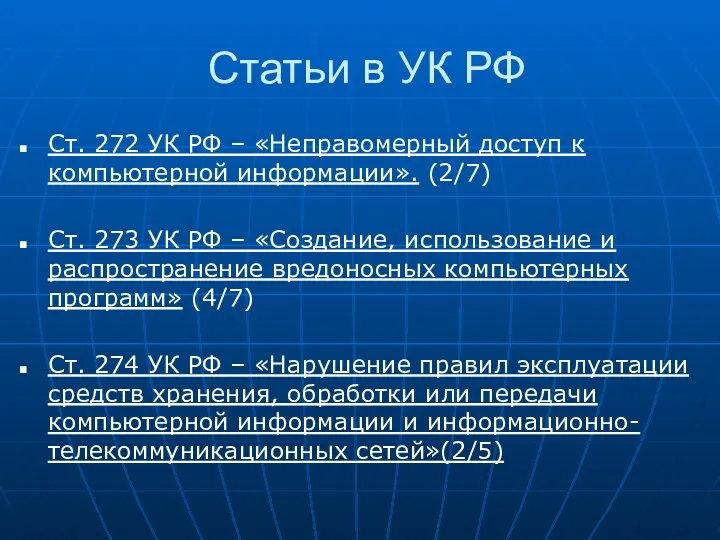

- 10. Статьи в УК РФ Ст. 272 УК РФ – «Неправомерный доступ к компьютерной информации». (2/7) Ст.

- 11. Информация и ее ценность информации может иметь ценность, собственника, пользователя и владельца информационных ресурсов и, следовательно,

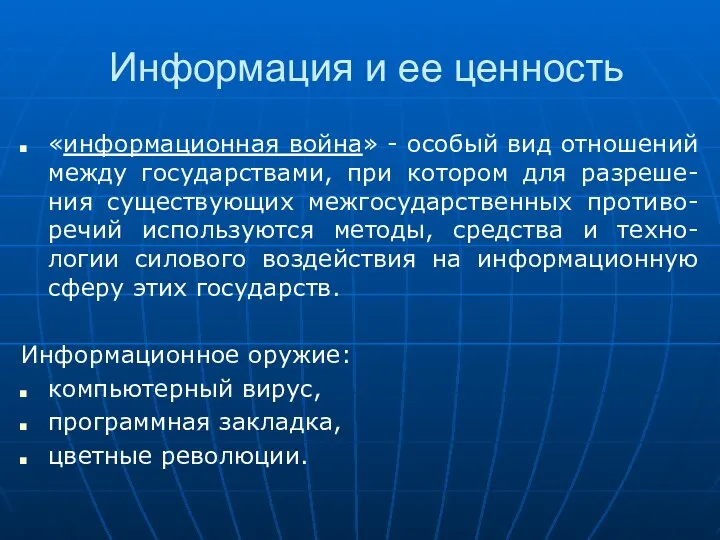

- 12. Информация и ее ценность «информационная война» - особый вид отношений между государствами, при котором для разреше-ния

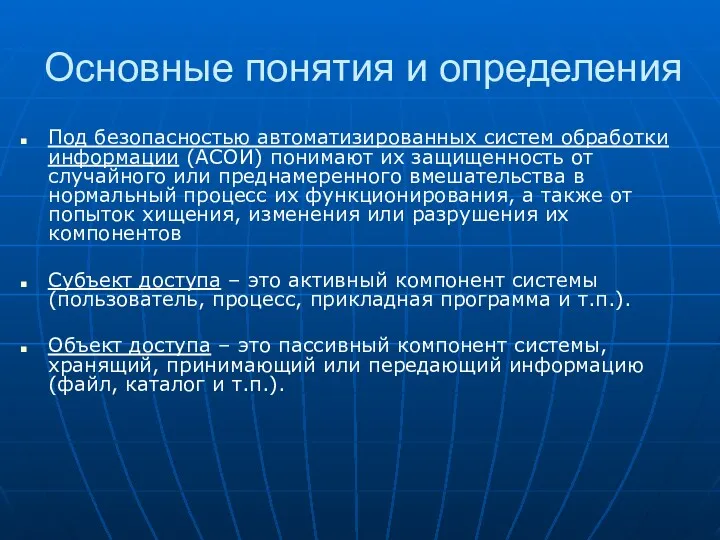

- 13. Основные понятия и определения Под безопасностью автоматизированных систем обработки информации (АСОИ) понимают их защищенность от случайного

- 14. Основные понятия и определения Санкционированный доступ к информации – это доступ, не нарушающий установленные правила. Несанкционированный

- 15. Базовые свойства безопасности информации С точки зрения информационной безопасности выделяют следующие свойства информации: КОНФИДЕНЦИАЛЬНОСТЬ; ЦЕЛОСТНОСТЬ; ДОСТУПНОСТЬ.

- 16. Базовые свойства безопасности информации Конфиденциальность информации – это ее свойство быть известной только допущенным и прошедшим

- 17. Базовые свойства безопасности информации Целостность информации – ее свойство быть неизменной в семантическом смысле при функционировании

- 18. Базовые свойства безопасности информации Доступность информации – ее свойство быть доступной для авторизованных законных субъектов системы,

- 19. Базовые свойства безопасности информации Целью злоумышленника является реализация какого-либо рода действий, приводящих к невыполнению (нарушению) одного

- 20. Базовые свойства безопасности информации Потенциальные возможности реализаций определенных воздействий на АСОИ, которые прямо либо косвенно могут

- 21. Базовые свойства безопасности информации Цель системы защиты информации – противодей-ствие угрозам безопасности в АСОИ. По цели

- 22. Базовые свойства безопасности информации Случайные воздействия - аварийные ситуации из-за стихийных бедствий и отключений электро-питания, отказы

- 23. Базовые свойства безопасности информации При реализации угроз безопасности злоумышлен-ник может воспользоваться самыми различными каналами реализации угроз

- 24. Базовые свойства безопасности информации Выделяют следующие основные каналы утечки информации: ЭЛЕКТРОМАГНИТНЫЙ КАНАЛ; ВИБРОАКУСТИЧЕСКИЙ КАНАЛ; ВИЗУАЛЬНЫЙ КАНАЛ;

- 25. Основные принципы обеспечения информационной безопасности Системности. Комплексности. Непрерывности защиты. Разумной достаточности. Гибкости управления и применения. Открытости

- 26. Ценность информации Под ценностью информации понимается ее свойство, характеризующее потери собственника данной информации при реализации определенной

- 27. Меры обеспечения безопасности правовые (законодательные); морально-этические; организационно-административные; физические; АППАРАТНО-ПРОГРАММНЫЕ.

- 28. Аппаратно-программные меры идентификацию и аутентификацию субъектов АСОИ; разграничение доступа к ресурсам АСОИ; контроль целостности данных; обеспечение

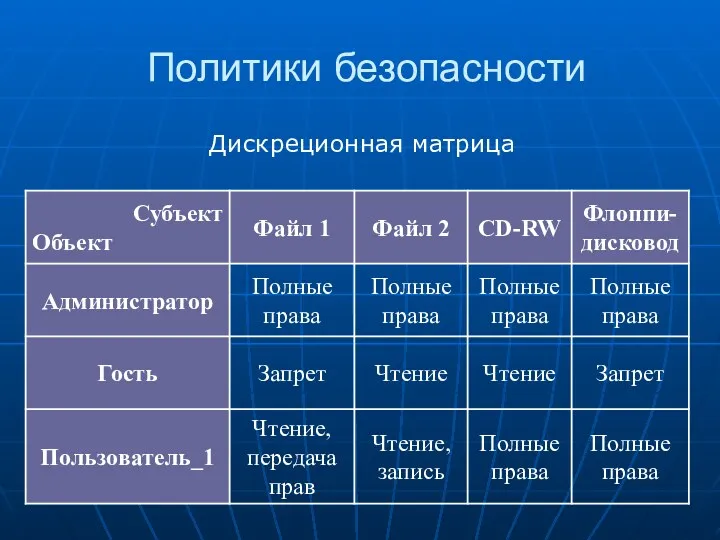

- 29. Политики безопасности Дискреционная матрица

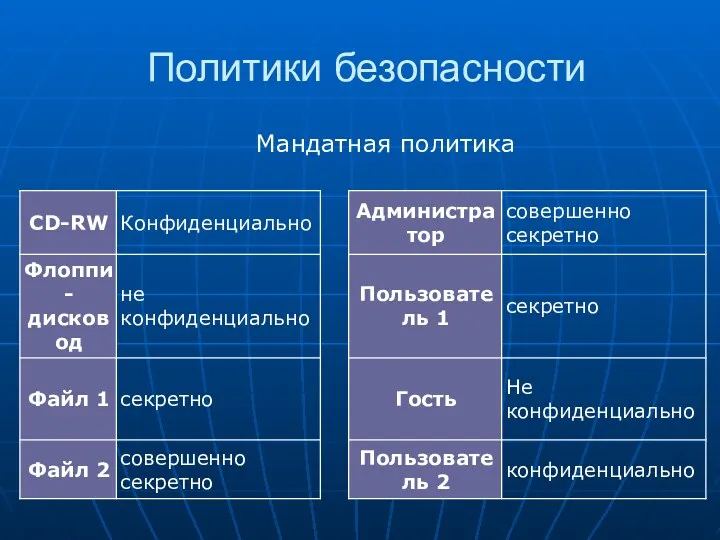

- 30. Политики безопасности Мандатная политика

- 31. Идентификация и аутентификация Под идентификацией понимают присвоение пользователю некоторого уникального иденти-фикатора, который он должен предъявить, то

- 32. Идентификация и аутентификация Парольные системы. Идентификация/аутентификация с использованием технических устройств. Идентификация/аутентификация с использованием индивидуальных биометрических характеристик

- 33. Парольные системы перебор паролей в интерактивном режиме. подсмотр пароля. преднамеренная передача пароля его владельцем другому лицу.

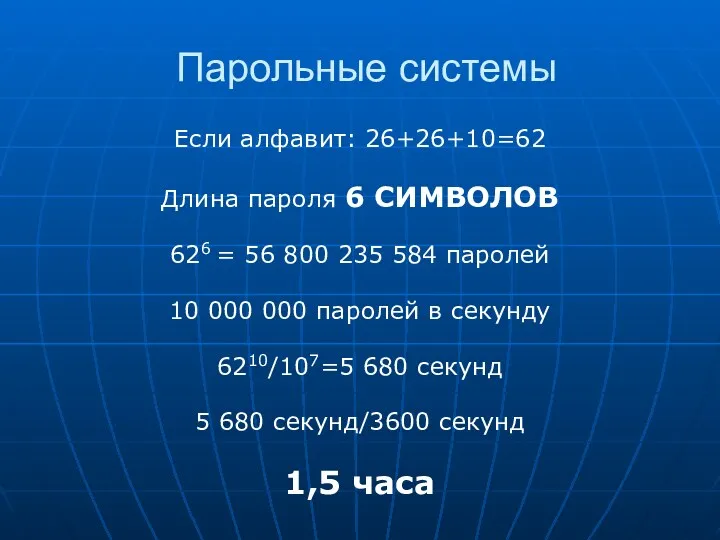

- 34. Парольные системы Если алфавит: 26+26+10=62 Длина пароля 6 СИМВОЛОВ 626 = 56 800 235 584 паролей

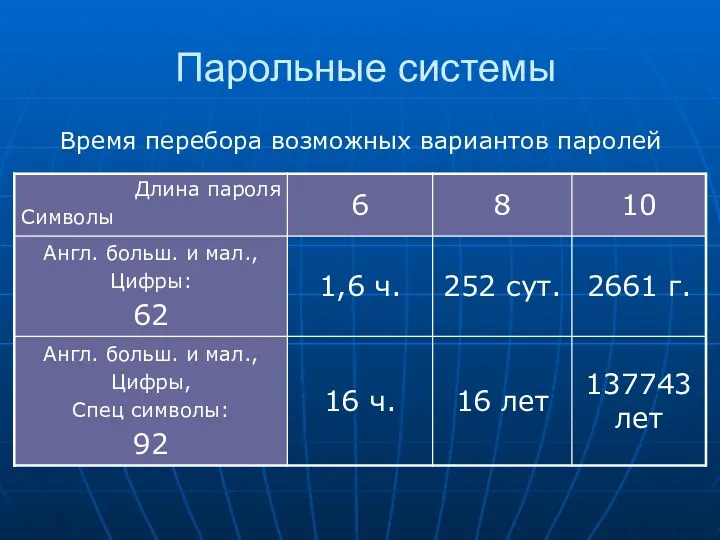

- 35. Парольные системы Время перебора возможных вариантов паролей

- 36. Требования к паролю Длина не менее 9 символов, содержащих прописные и строчные буквы + специальные символы

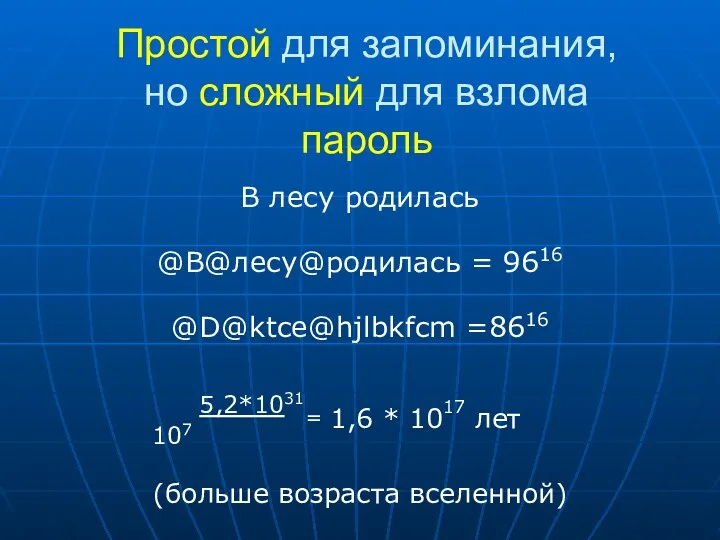

- 37. Простой для запоминания, но сложный для взлома пароль В лесу родилась @В@лесу@родилась = 9616 @D@ktce@hjlbkfcm =8616

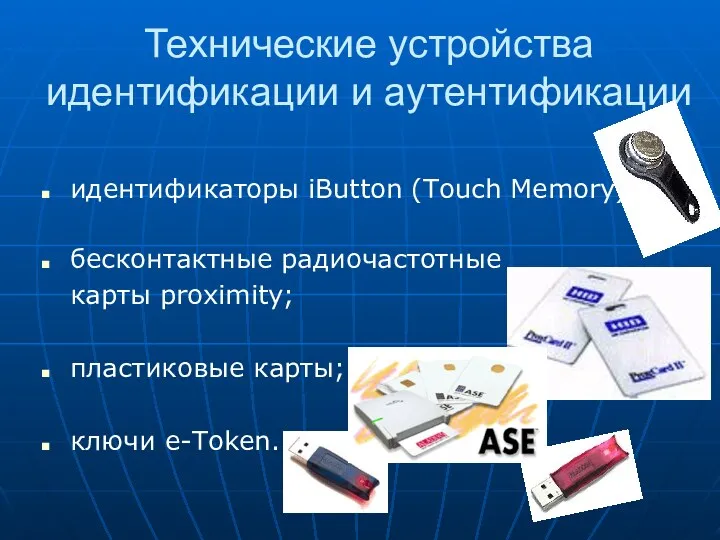

- 38. Технические устройства идентификации и аутентификации идентификаторы iButton (Touch Memory); бесконтактные радиочастотные карты proximity; пластиковые карты; ключи

- 39. Индивидуальные биометрические характеристики пользователя отпечатки пальцев; геометрическая форма рук; узор радужной оболочки и сетчатки глаз; форма

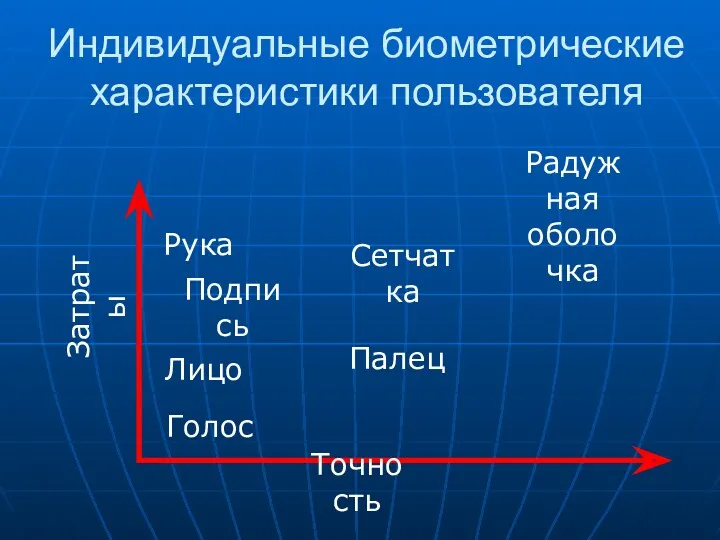

- 40. Индивидуальные биометрические характеристики пользователя Точность

- 41. Меры обеспечения безопасности правовые (законодательные); морально-этические; организационно-административные; физические; АППАРАТНО-ПРОГРАММНЫЕ.

- 42. Криптографическая защита информации Криптография представляет собой совокупность методов преобразования данных (шифрования), направленных на то, чтобы сделать

- 43. Криптоаналитические атаки Криптоаналитическая атака при наличии известного открытого текста (атака по открытому тексту). Криптоаналитическая атака методом

- 44. Криптографическая защита информации Основной характеристикой шифра является его криптостойкость, которая определяет его стойкость к раскрытию с

- 45. Требования к шифрам Зашифрованный текст должен поддаваться чтению только при наличии секретного ключа шифрования. Закон Керхоффа

- 46. Традиционные симметричные криптосистемы В симметричных криптосистемах (криптосистемах с секретным ключом) шифрование и дешифрование информации осуществляется на

- 47. Традиционные симметричные криптосистемы Шифры замены. Шифры перестановки. Шифры гаммирования.

- 48. Традиционные симметричные криптосистемы Шифрование заменой (подстановкой) заключается в том, что символы шифруемого текста заменяются символами того

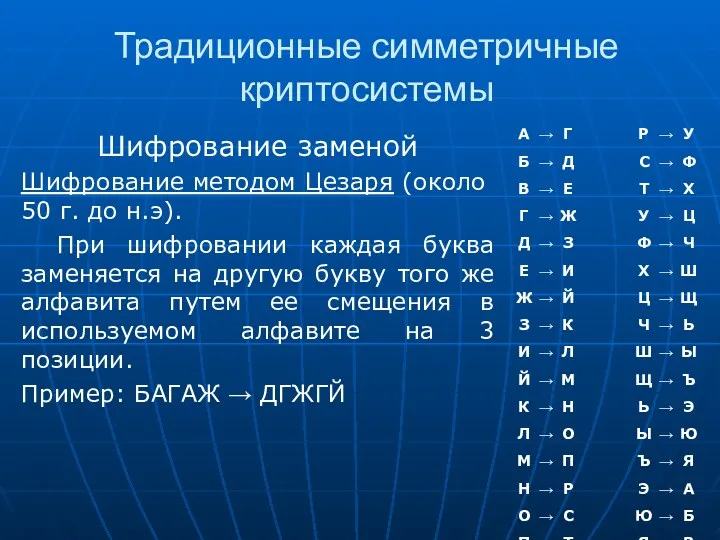

- 49. Традиционные симметричные криптосистемы Шифрование заменой Шифрование методом Цезаря (около 50 г. до н.э). При шифровании каждая

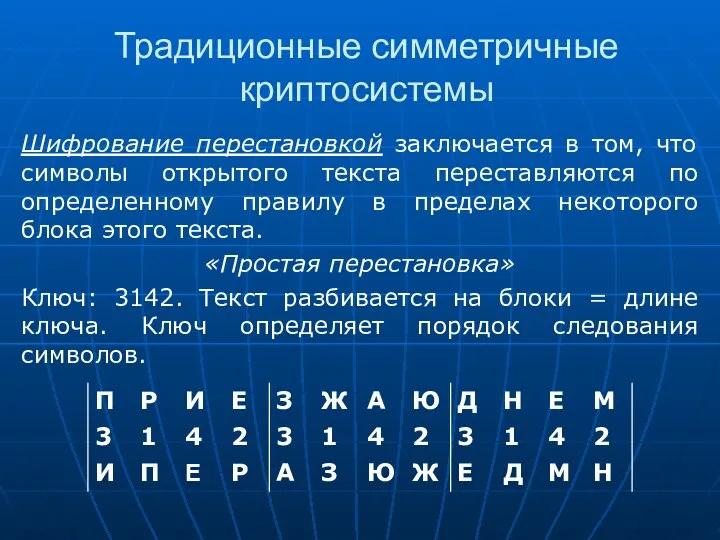

- 50. Традиционные симметричные криптосистемы Шифрование перестановкой заключается в том, что символы открытого текста переставляются по определенному правилу

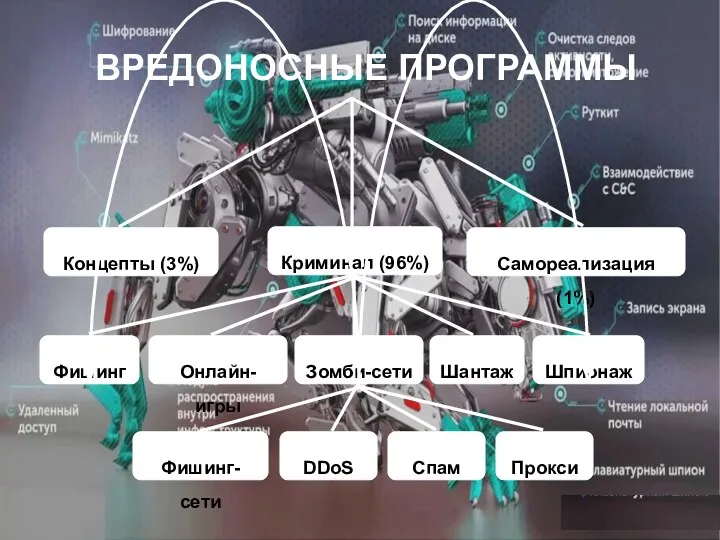

- 51. ВРЕДОНОСНЫЕ ПРОГРАММЫ

- 52. ВРЕДОНОСНЫЕ ПРОГРАММЫ

- 53. ВРЕДОНОСНАЯ ПРОГРАММА Программа, используемая для осуществления несанкционированного доступа к информации и (или) воздействия на информацию или

- 54. Вирусы Программы, которые заражают другие программы – добавляют в них свой код, чтобы получить управление при

- 55. Троянские программы (Trojans) Собирают информацию о пользователе и системе хранятся на диске Нужен Internet

- 56. Черви (Worms) «переползают» с компьютера на компьютер, используя сети и электронную почту не хранятся на диске

- 57. Бот Компьютер управляемый червем Боты объединены в бот-сети DOS-атака Рассылка SPAM В бот-сети от десятков до

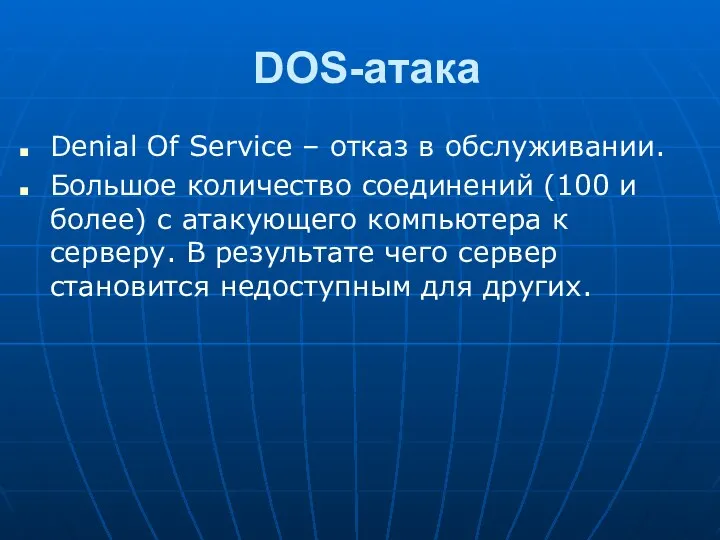

- 58. DOS-атака Denial Of Service – отказ в обслуживании. Большое количество соединений (100 и более) с атакующего

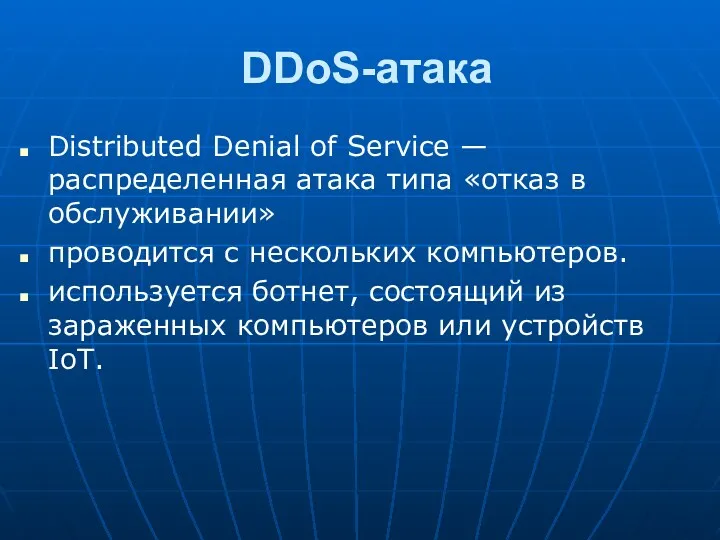

- 59. DDoS-атака Distributed Denial of Service — распределенная атака типа «отказ в обслуживании» проводится с нескольких компьютеров.

- 60. IoT Internet of Things концепция вычислительной сети физических предметов («вещей»), оснащённых встроенными технологиями для взаимодействия друг

- 61. IoT Internet of Things концепция вычислительной сети физических предметов («вещей»), оснащённых встроенными технологиями для взаимодействия друг

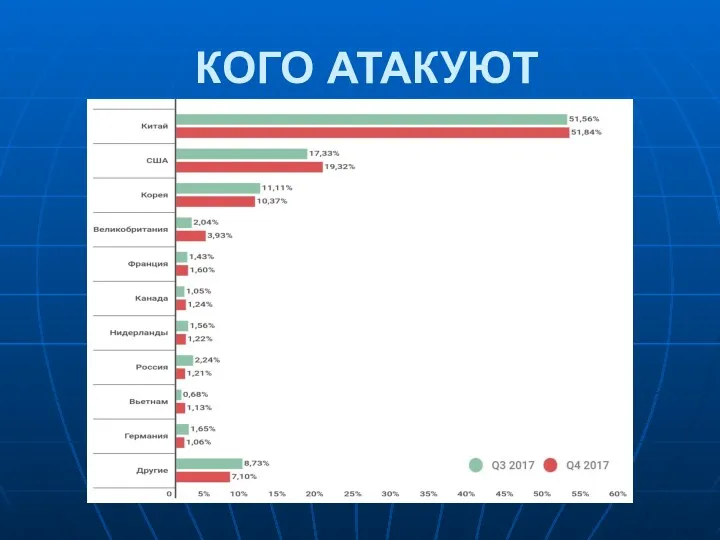

- 62. КОГО АТАКУЮТ

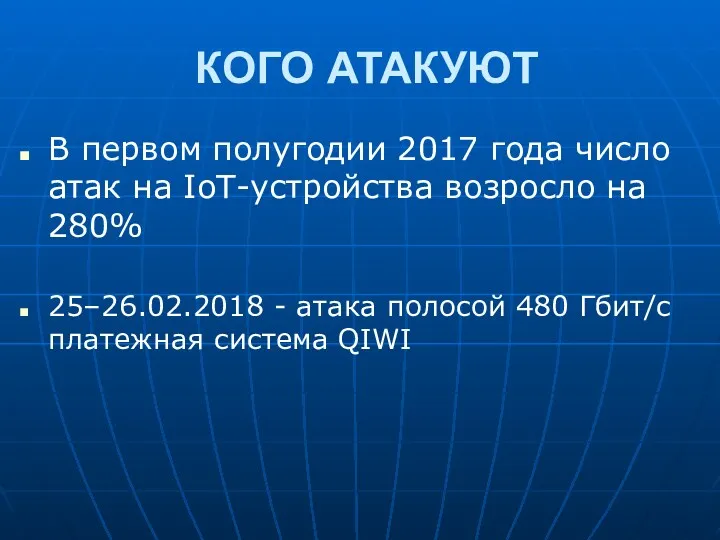

- 63. КОГО АТАКУЮТ В первом полугодии 2017 года число атак на IoT-устройства возросло на 280% 25–26.02.2018 -

- 64. КОГО АТАКУЮТ

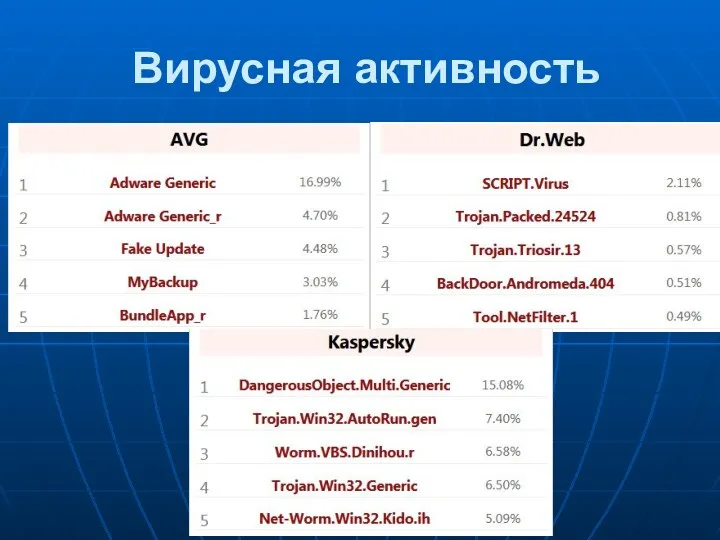

- 65. Вирусная активность

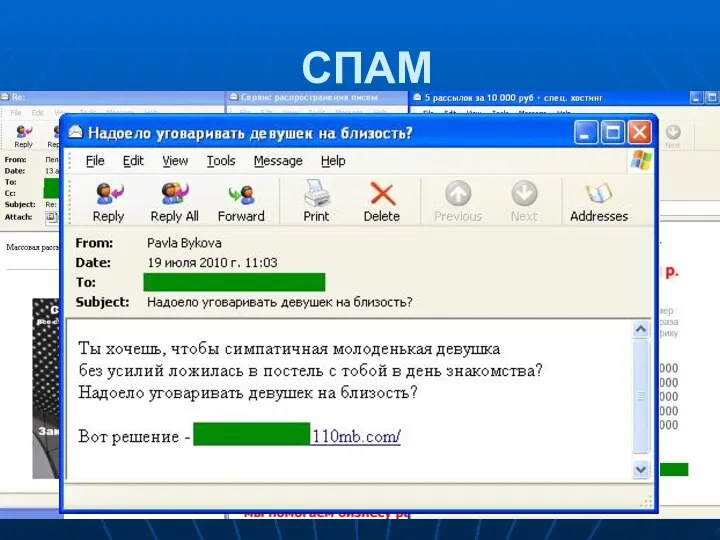

- 66. СПАМ анонимная, массовая почтовая корреспонденция нежелательного характера 76,2% от всего почтового трафика

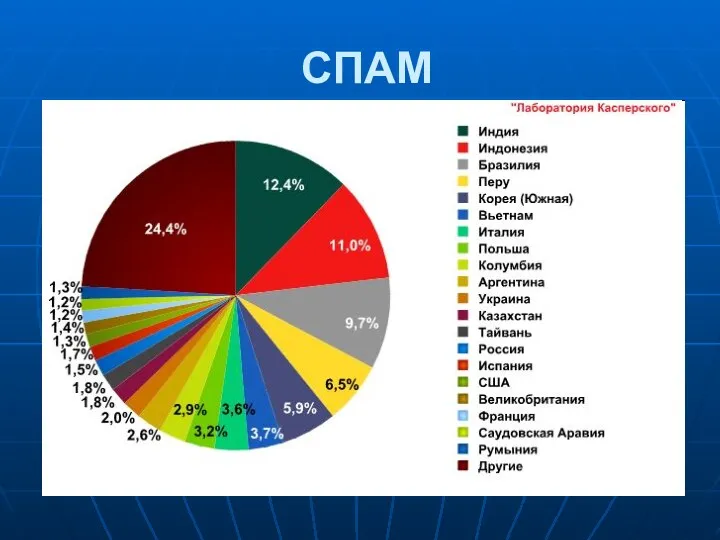

- 67. СПАМ

- 68. СПАМ Спам-тематика декабря 2011:

- 69. СПАМ

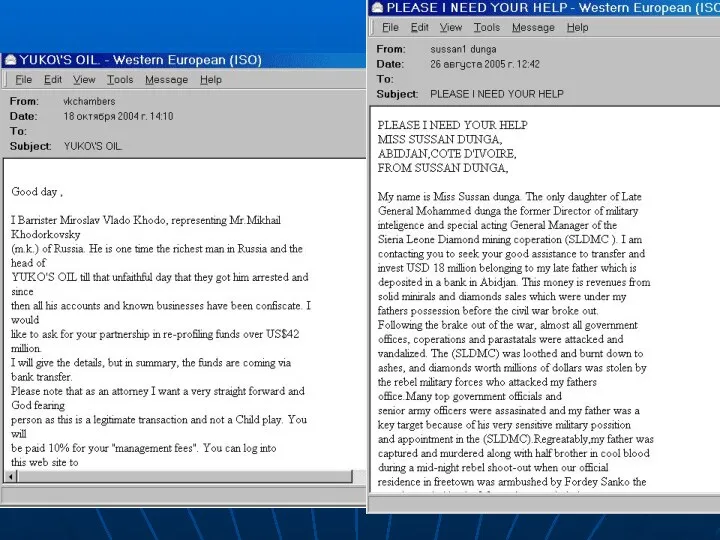

- 70. «Нигерийские» письма «Нигерийский» спам — это разновидность компьютерного мошенничества, попытка под неким вымышленным предлогом получить доступ

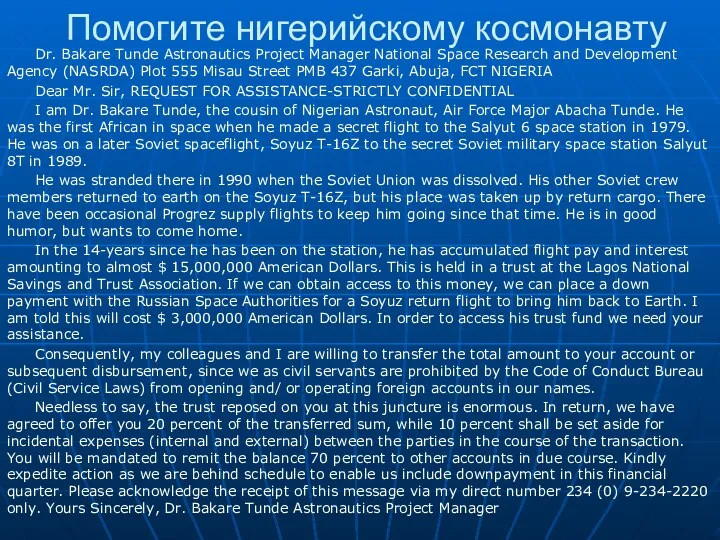

- 72. Помогите нигерийскому космонавту Dr. Bakare Tunde Astronautics Project Manager National Space Research and Development Agency (NASRDA)

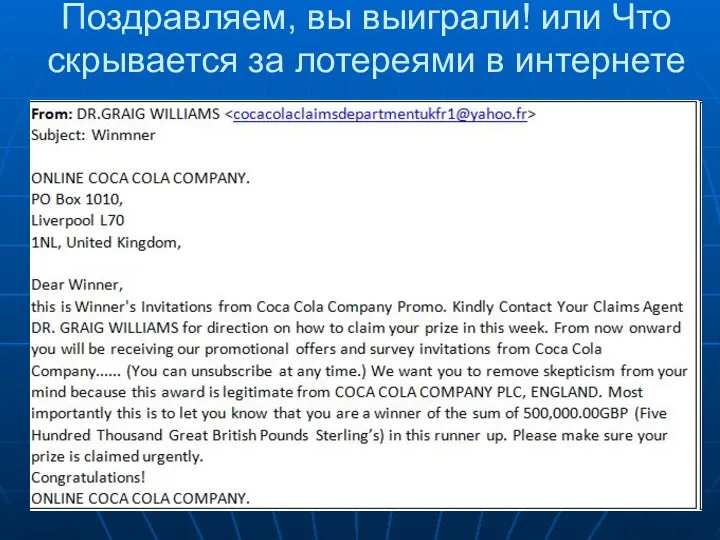

- 73. Поздравляем, вы выиграли! или Что скрывается за лотереями в интернете

- 74. Поздравляем, вы выиграли! или Что скрывается за лотереями в интернете Как понять, что перед вами письмо

- 75. Поздравляем, вы выиграли! или Что скрывается за лотереями в интернете Простые правила безопасности: Не верьте, что

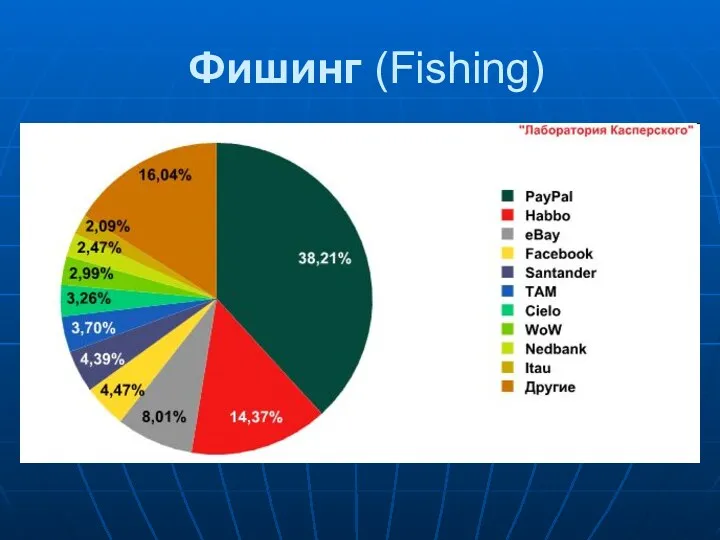

- 76. Фишинг (Fishing) Создание сайта с похожим названием с целью кражи пароля и логина пользователя. Пример: www.mail.ru

- 77. Фишинг (Fishing)

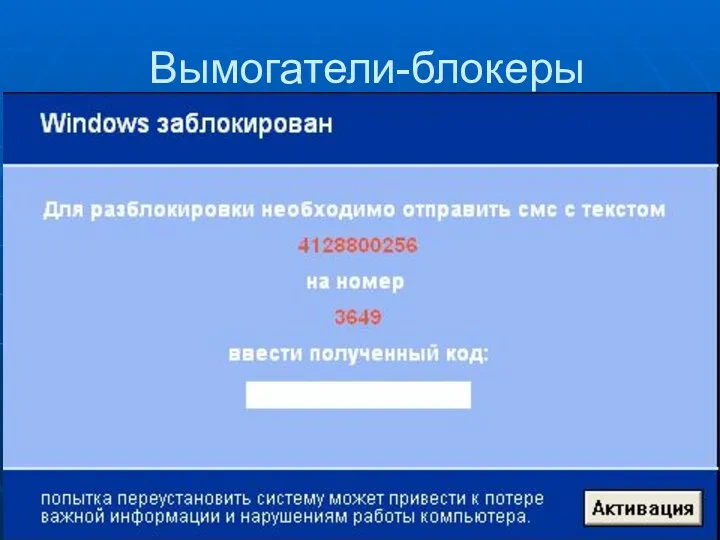

- 78. Вымогатели-блокеры

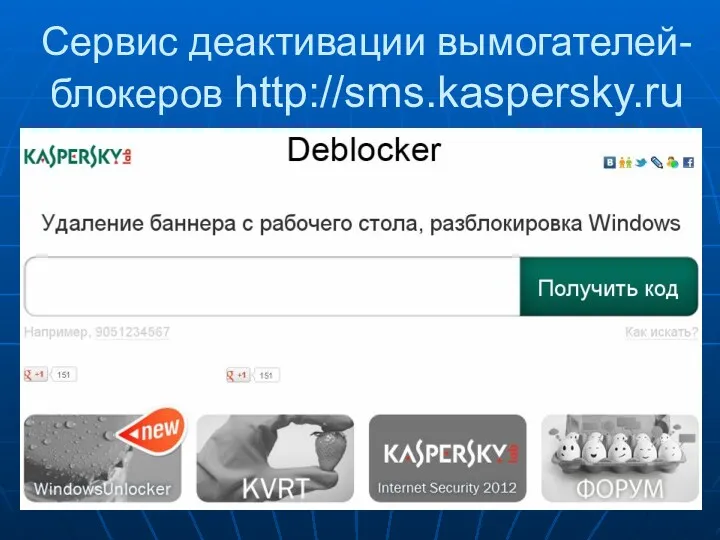

- 79. Сервис деактивации вымогателей-блокеров http://sms.kaspersky.ru Разблокировка

- 80. www.drweb.com/xperf/unlocker/?lng=ru

- 81. Подозрительный файл

- 82. Подозрительный файл

- 84. Антивирусная защита Антивирус Касперского - www.kaspersky.ru Dr.Web – www.drweb.ru Nod32 – www.esetnod32.ru Avast - www.avast.com и

- 85. Обнаружение и блокирование реактивный – метод, основанный на поиске вредоносных объектов с помощью постоянно обновляемых баз

- 86. Обнаружение и блокирование проактивный – нацелен на обнаружение новых угроз, информации о которых еще нет в

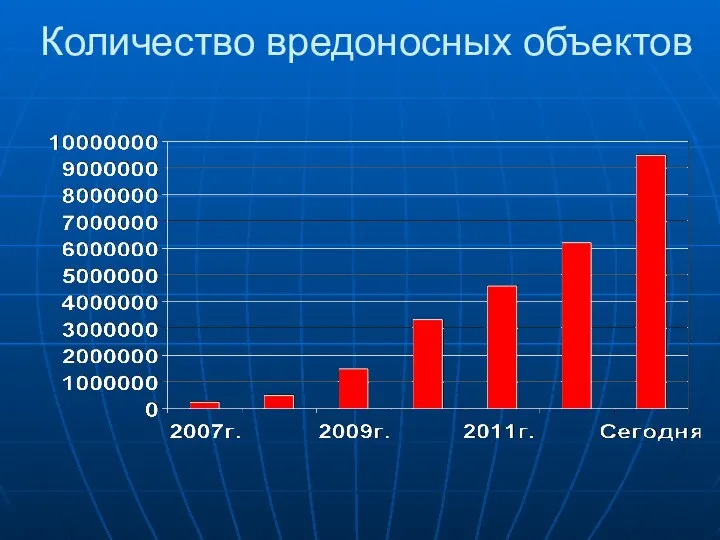

- 87. Количество вредоносных объектов

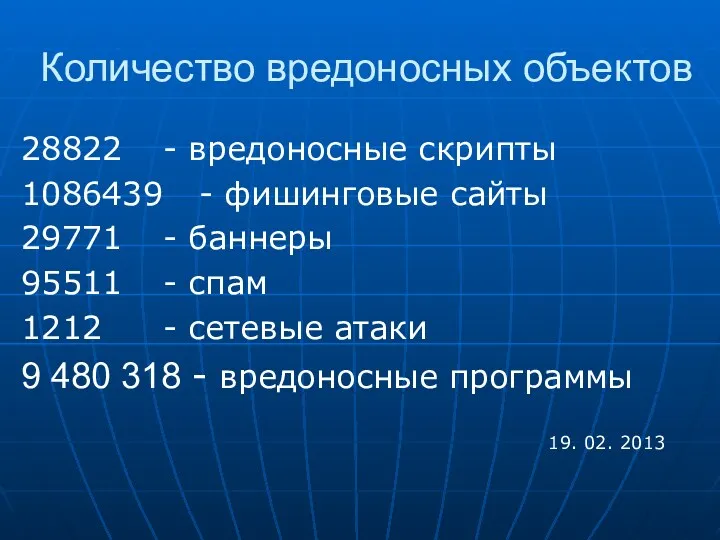

- 88. Количество вредоносных объектов 28822 - вредоносные скрипты 1086439 - фишинговые сайты 29771 - баннеры 95511 -

- 89. Количество вредоносных записей 5439 В среднем за 1 сутки

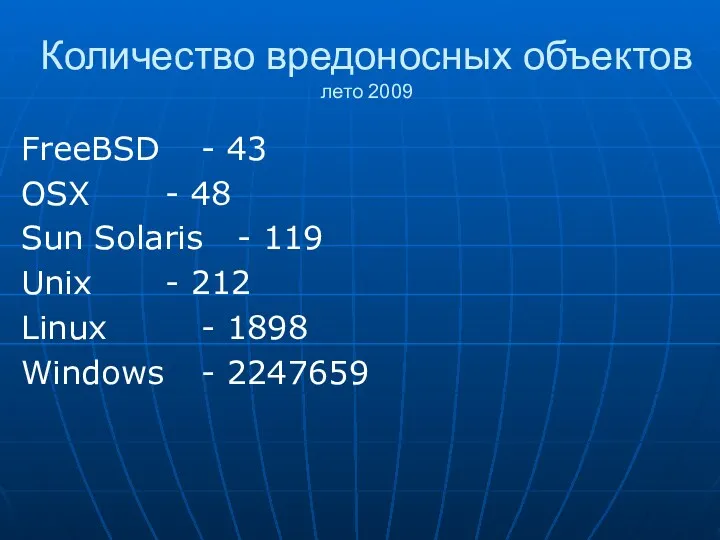

- 90. Количество вредоносных объектов лето 2009 FreeBSD - 43 OSX - 48 Sun Solaris - 119 Unix

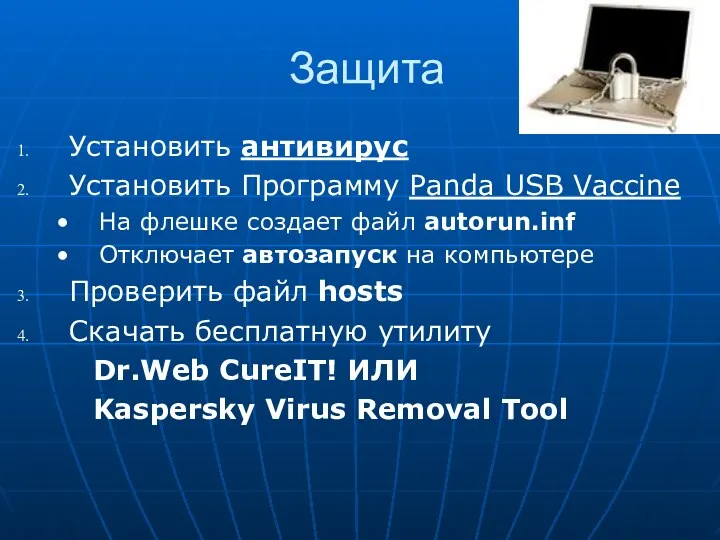

- 91. Защита Установить антивирус Установить Программу Panda USB Vaccine На флешке создает файл autorun.inf Отключает автозапуск на

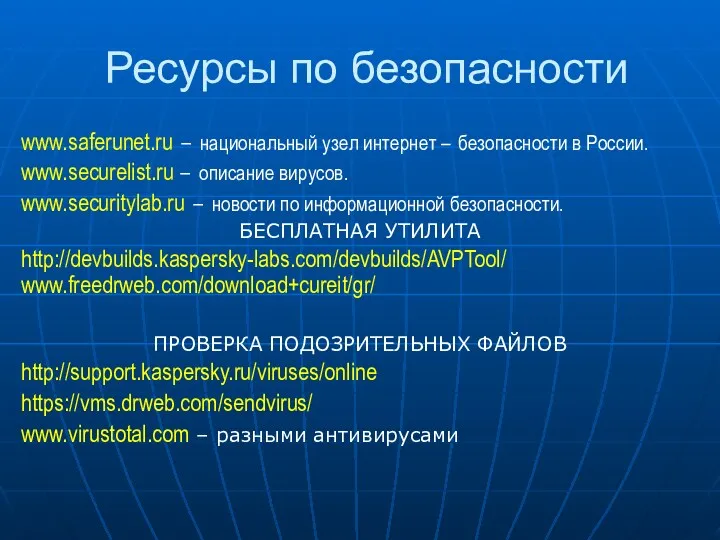

- 92. Ресурсы по безопасности www.saferunet.ru – национальный узел интернет – безопасности в России. www.securelist.ru – описание вирусов.

- 94. Скачать презентацию

Компьютерные технологии интеллектуальной поддержки управленческих решений

Компьютерные технологии интеллектуальной поддержки управленческих решений Задача линейного программирования и способы решения

Задача линейного программирования и способы решения Презентация Необычное кулинарное путешествие

Презентация Необычное кулинарное путешествие Середовище описання і виконання алгоритмів

Середовище описання і виконання алгоритмів Графики и диаграммы

Графики и диаграммы Цифровой офис

Цифровой офис Технологии проектирования компьютерных систем. Методы проектирования цифровых устройств. (Лекция 1)

Технологии проектирования компьютерных систем. Методы проектирования цифровых устройств. (Лекция 1) Основы html/css

Основы html/css Форматирование текста. Обработка текстовой информации. 7 класс

Форматирование текста. Обработка текстовой информации. 7 класс Электронные сервисы Фонда социального страхования РФ (ФСС) - круглый стол

Электронные сервисы Фонда социального страхования РФ (ФСС) - круглый стол Презентация к уроку информатики в 8 классе на тему Измерение информации

Презентация к уроку информатики в 8 классе на тему Измерение информации Облачный сервис 1С:Предприятие 8 через Интернет (1сfresh.com)

Облачный сервис 1С:Предприятие 8 через Интернет (1сfresh.com) Перевод чисел в позиционных системах счисления

Перевод чисел в позиционных системах счисления Виртуальная и дополненная реальность и их отличия. Иммерсивные технологии и здоровье человека

Виртуальная и дополненная реальность и их отличия. Иммерсивные технологии и здоровье человека Возможная архитектура (состав инструментов) электронного правительства

Возможная архитектура (состав инструментов) электронного правительства Сектор удаленного обслуживания центральной городской библиотеки

Сектор удаленного обслуживания центральной городской библиотеки Глобальные сети. Основные понятия и определения

Глобальные сети. Основные понятия и определения Моделирование БП для КИС. Определение КИС.1. Тема 2

Моделирование БП для КИС. Определение КИС.1. Тема 2 Информация и её свойства. Информация и информационные процессы. Информатика. 7 класс

Информация и её свойства. Информация и информационные процессы. Информатика. 7 класс Історія засобів опрацювання інформаційних об’єктів. Технічні характеристики складових комп’ютера. Практична робота №2

Історія засобів опрацювання інформаційних об’єктів. Технічні характеристики складових комп’ютера. Практична робота №2 Системный анализ безопасности

Системный анализ безопасности Организация ввода и вывода данных. Начала программирования

Организация ввода и вывода данных. Начала программирования Обработка массива

Обработка массива Презентация на урок Фрагмент текста и операции с ним

Презентация на урок Фрагмент текста и операции с ним Алгоритми та їх виконавці

Алгоритми та їх виконавці Стохастические модели

Стохастические модели Язык разметки гипертекста

Язык разметки гипертекста Kofax Transformation Modules 5. Introduction to Class Training

Kofax Transformation Modules 5. Introduction to Class Training