Слайд 2

Мета роботи

Розглянути типи шкідливого програмного забезпечення

Методи проникнення стороннього програмного забезпечення на

персональний комп’ютер

Антивірусні програми та інші методи захисту персонального комп’ютера

Слайд 3

Класифікація шкідливих програм

За середовищем перебування:

Завантажувальні - проникають у завантажувальний сектор диска

(Boot-сектор) або в сектор, що містить системний завантажник вінчестера (Master Boot Record);

Файлові - впроваджуються у виконувані файли;

Файлово-завантажувальні - заражають як файли, так і завантажувальні сектори дисків. Такі віруси, як правило, мають досить складний алгоритм роботи й часто застосовують оригінальні методи проникнення в систему;

Мережеві - поширюються по комп'ютерній мережі;

Слайд 4

За деструктивними можливостями:

Нешкідливі - вплив яких обмежується зменшенням вільної пам'яті на

диску й графічними, звуковими ефектами;

Небезпечні - ті, які можуть призвести до серйозних збоїв у роботі, або до втрати інформації;

Дуже небезпечні - ті, які можуть призвести до фізичного пошкодження обладнання (Виходу з ладу дискових пристроїв, пошкодження елементів материнської плати тощо);

Слайд 5

За способом зараження:

Резидентні - при інфікуванні комп'ютера залишають в оперативній пам'яті

свою резидентну частину, що потім перехоплює звернення операційної системи до об'єктів зараження й впроваджується в них (перебувають у пам'яті і є активними аж до вимикання або перезавантаження комп'ютера);

Нерезидентні - не заражають пам'ять комп'ютера і є активними обмежений час. Деякі віруси залишають в оперативній пам'яті невеликі резидентні програми, які не поширюють вірус;

Слайд 6

За особливостями алгоритму:

За особливостями алгоритму шкідливі програми важко класифікувати через велику

різноманітність, нижче наведені деякі з них

Стелс-програми

Ботнет

Трояни

Backdoor

Руткіти

Слайд 7

Основні ознаки зараження ПК:

Непередбачені збої

Уповільнення роботи комп'ютера

Невідомі повідомлення

Неправильна робота програм

Повідомлення про помилки

Зниження швидкості запуску операційної системи

Подача невідомих звукових сигналів

Зміна зовнішнього виду і розміру файлів

Несподіване відключення антивіруса

IP-адреса у чорному списку

Слайд 8

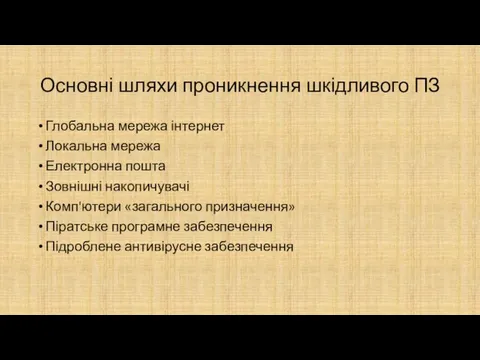

Основні шляхи проникнення шкідливого ПЗ

Глобальна мережа інтернет

Локальна мережа

Електронна пошта

Зовнішні накопичувачі

Комп'ютери «загального

призначення»

Піратське програмне забезпечення

Підроблене антивірусне забезпечення

Слайд 9

Слайд 10

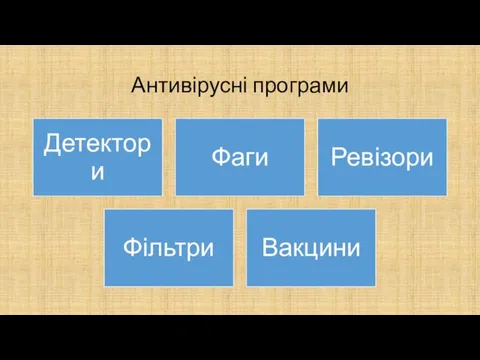

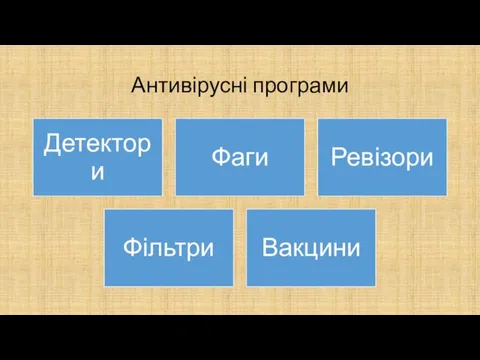

Основні антивірусні програми

Слайд 11

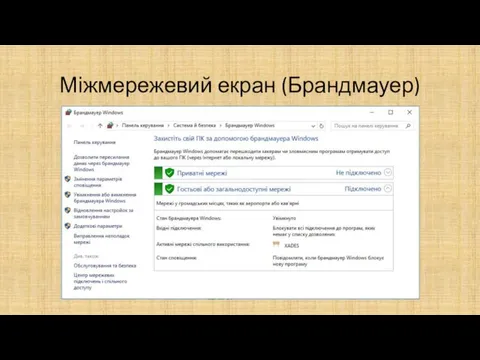

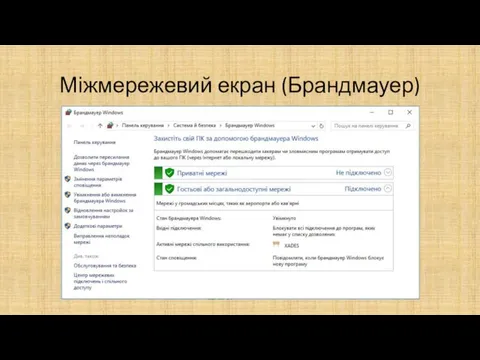

Міжмережевий екран (Брандмауер)

Слайд 12

Віртуальні приватні мережі (VPN)

Слайд 13

Системи запобігання вторгнень IDS/IPS

Слайд 14

Висновки

В даній роботі розглянуто, як і де саме у комп’ютер може

проникнути шкідлива програма. Виведено класифікацію, яка визначає різновиди шкідливих програм і їх ступінь загрози.

Приведені приклади антивірусних програм, проаналізований їх алгоритм роботи.

Жодна з антивірусних програм окремо не дає повного захисту від проникнення стороннього програмного забезпечення, тому найкращою стратегією захисту від шкідливих програм є багаторівнева «ешелонована» оборона.

Система самообслуживания клиентов

Система самообслуживания клиентов Қатты диск құрылысы. Жинақтауыштың негізгі түйіндері

Қатты диск құрылысы. Жинақтауыштың негізгі түйіндері Язык программирования Паскаль. Основные понятия

Язык программирования Паскаль. Основные понятия Организационное и правовое обеспечение информационной безопасности

Организационное и правовое обеспечение информационной безопасности Игра по информатике Умники и умницы

Игра по информатике Умники и умницы Модели данных

Модели данных Аналіз складних об’єктів і систем. Аналітичні дослідження

Аналіз складних об’єктів і систем. Аналітичні дослідження Чек-лист по загрузке и продвижению видео на Instagram

Чек-лист по загрузке и продвижению видео на Instagram Линейные алгоритмы обработки целочисленных данных

Линейные алгоритмы обработки целочисленных данных Паттерны проектирования (Design patterns)

Паттерны проектирования (Design patterns) Альтернативный интернет

Альтернативный интернет Модель КИМ ОГЭ по информатике в 2020 году

Модель КИМ ОГЭ по информатике в 2020 году Корпоративный документооборот. Классификаия документов. (Тема 2)

Корпоративный документооборот. Классификаия документов. (Тема 2) CSS. Группировка. Идентификаторы. Классы. Псевдоклассы и псевдоэлементы

CSS. Группировка. Идентификаторы. Классы. Псевдоклассы и псевдоэлементы Алгоритмы и структуры данных. Класс. Объект. Свойства и методы

Алгоритмы и структуры данных. Класс. Объект. Свойства и методы Автоматизация системы управления технологическими процессами в компании ООО Скиф-Аналит

Автоматизация системы управления технологическими процессами в компании ООО Скиф-Аналит Прототип мобильного приложения для обучения правильной технике свинга при помощи AI

Прототип мобильного приложения для обучения правильной технике свинга при помощи AI Разработка набора тестов для проверки соответствия стандарту DOM Level 3 Core

Разработка набора тестов для проверки соответствия стандарту DOM Level 3 Core Воронка продаж со 100% гарантией

Воронка продаж со 100% гарантией Кодирование графической информации

Кодирование графической информации Компьютер как унивесальное устройство для работы с информацией. 7 класс

Компьютер как унивесальное устройство для работы с информацией. 7 класс Инструменты разработки интернет-систем

Инструменты разработки интернет-систем Комплексная автоматизированная система учёта, контроля устранения отказов технических средств и анализа их надежности (Касант)

Комплексная автоматизированная система учёта, контроля устранения отказов технических средств и анализа их надежности (Касант) Основні поняття реляційної моделі даних

Основні поняття реляційної моделі даних Применение информационных технологий и систем автоматизированного проектирования в машиностроении

Применение информационных технологий и систем автоматизированного проектирования в машиностроении Телеграмм Бот

Телеграмм Бот Абсолютные, относительные и смешанные ссылки в электронных таблицах

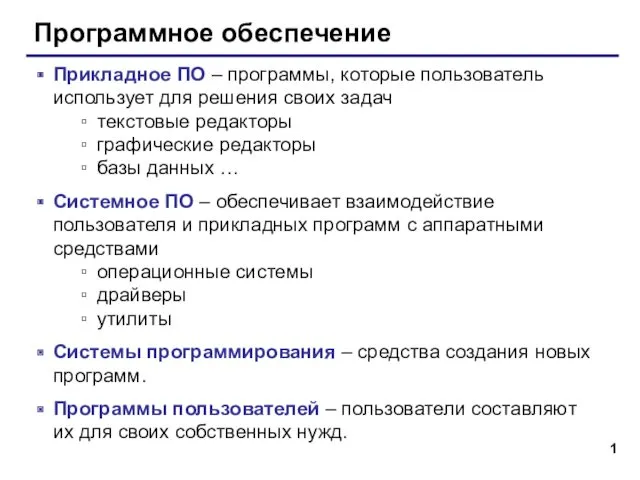

Абсолютные, относительные и смешанные ссылки в электронных таблицах Программное обеспечение

Программное обеспечение