Содержание

- 2. 1. Конечные точки TCP Конечные точки управляют возможностью подключения к экземпляру SQL Server и определяют допустимые

- 3. 1.1. Типы конечных точек и полезные данные У конечной точки есть два важных компонента: протокол передачи

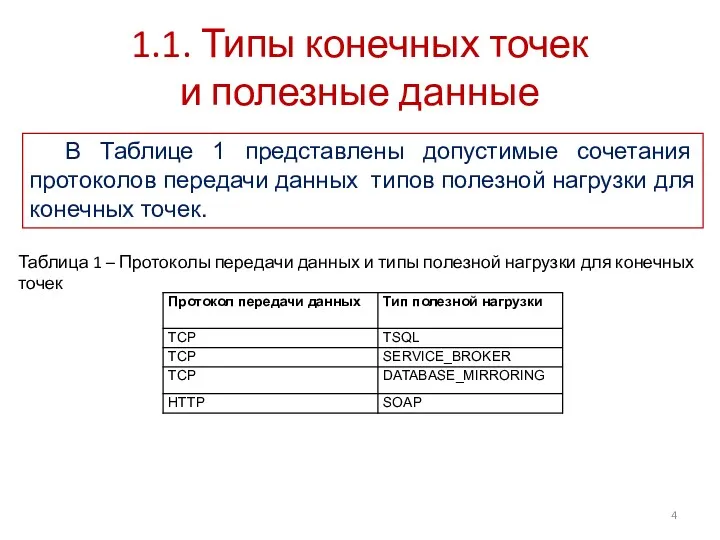

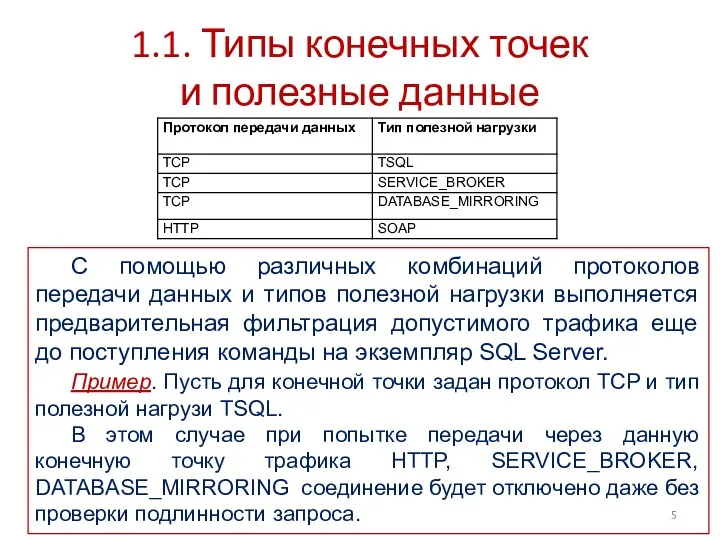

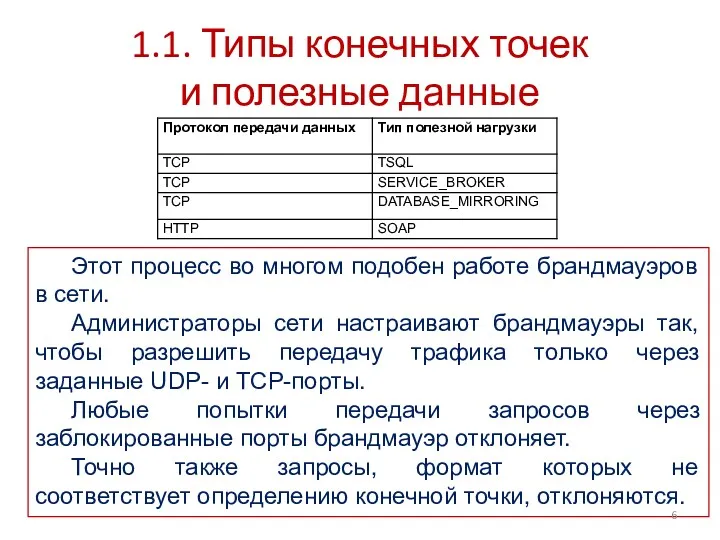

- 4. 1.1. Типы конечных точек и полезные данные В Таблице 1 представлены допустимые сочетания протоколов передачи данных

- 5. 1.1. Типы конечных точек и полезные данные С помощью различных комбинаций протоколов передачи данных и типов

- 6. 1.1. Типы конечных точек и полезные данные Этот процесс во многом подобен работе брандмауэров в сети.

- 7. 1.2. Доступ к конечным точкам Даже если в поступающем на конечную точку трафике используются «правильные» протоколы

- 8. 1.2. Доступ к конечным точкам 2-й уровень управления доступом – разрешение на подключение к конечной точке.

- 9. 1.3. Конечные точки TCP У конечных точек TCP возможен один из трех типов полезной нагрузки: TSQL,

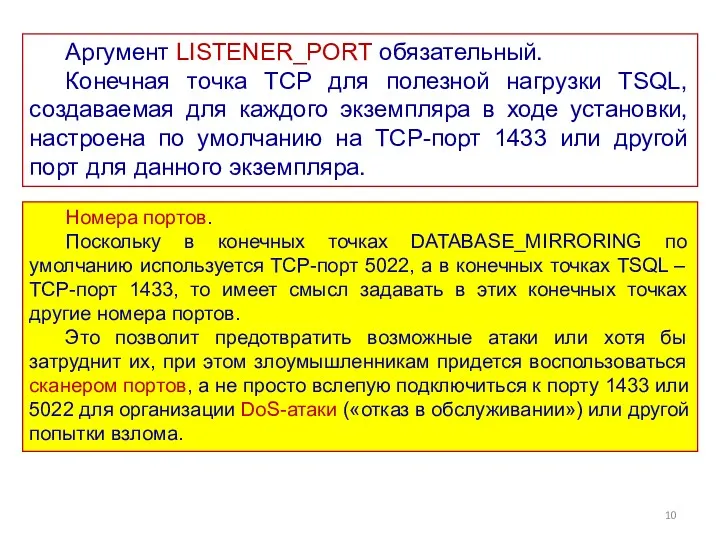

- 10. Аргумент LISTENER_PORT обязательный. Конечная точка TCP для полезной нагрузки TSQL, создаваемая для каждого экземпляра в ходе

- 11. Зачем так много усилий нужно приложить, чтобы создать соединение с экземпляром SQL Server еще до того,

- 12. Аргумент LISTENER_IP является необязательным и позволяет организовать очень мощный уровень безопасности в приложении. В конечной точке

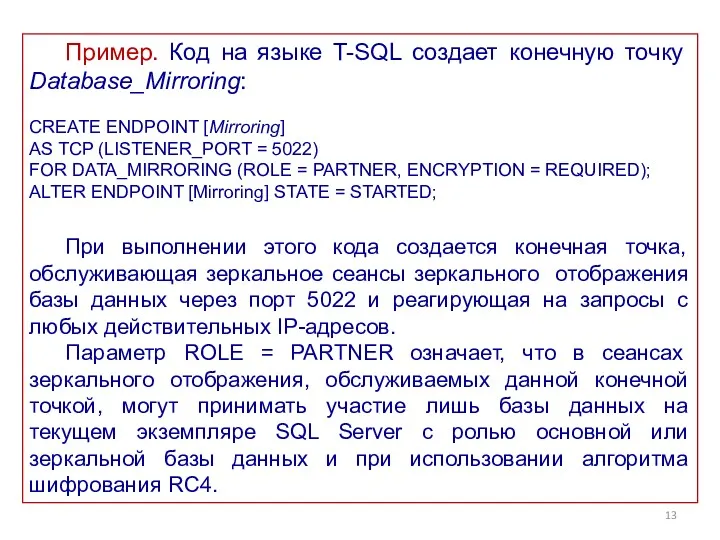

- 13. Пример. Код на языке T-SQL создает конечную точку Database_Mirroring: CREATE ENDPOINT [Mirroring] AS TCP (LISTENER_PORT =

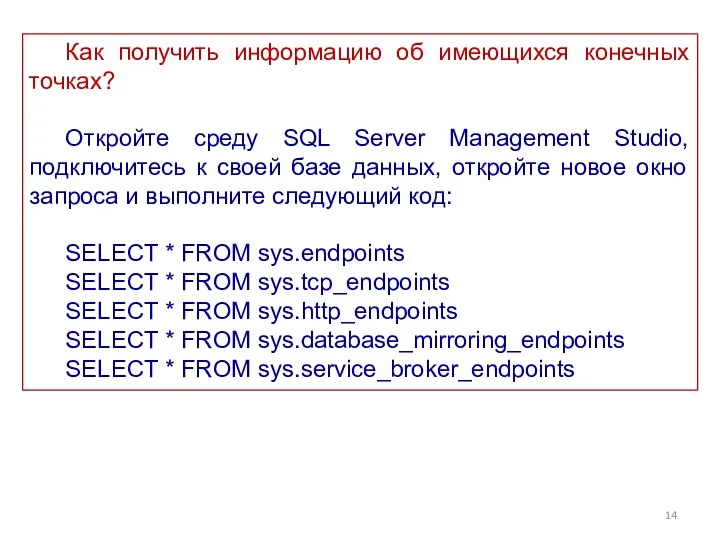

- 14. Как получить информацию об имеющихся конечных точках? Откройте среду SQL Server Management Studio, подключитесь к своей

- 15. 1.4. Создание участников Участники (principals) предназначены для прохождения проверки подлинности и идентификации в экземпляре сервера или

- 16. 1.4.1. Имена входа Для доступа к экземпляру пользователь должен пройти проверку подлинности, предоставив свои учетные данные

- 17. Администраторы баз данных создают стандартные имена входа и настраивают для них имя и пароль, которые и

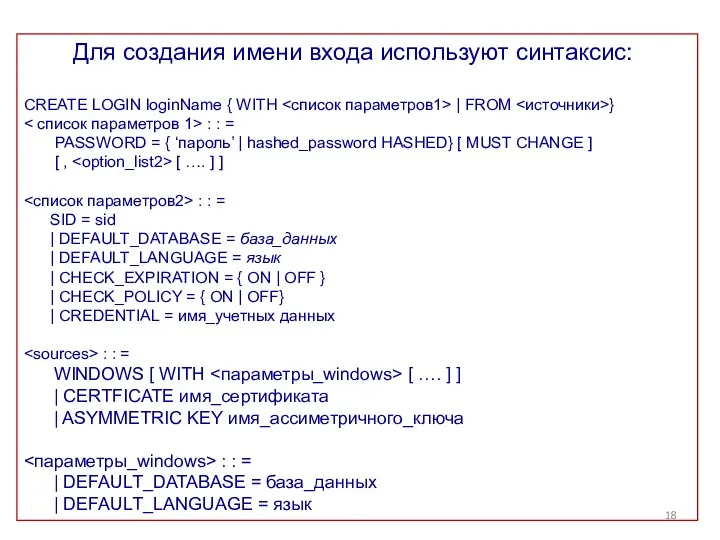

- 18. Для создания имени входа используют синтаксис: CREATE LOGIN loginName { WITH | FROM } : :

- 19. На время обслуживания базы данных, например пр развертывании нового кода или изменении структуры базы данных, необходимо

- 20. 1.4.2. Пользователи базы данных Система безопасности SQL Server работает по принципу отсутствия доступа по умолчанию. Если

- 21. 1.4.2. Пользователи базы данных В базе данных можно создавать пользователя, не связанного с именем входа. Он

- 22. 1.4.3. Пример создания имен входа и пользователей базы данных В меню Пуск (Start) щелкните правой кнопкой

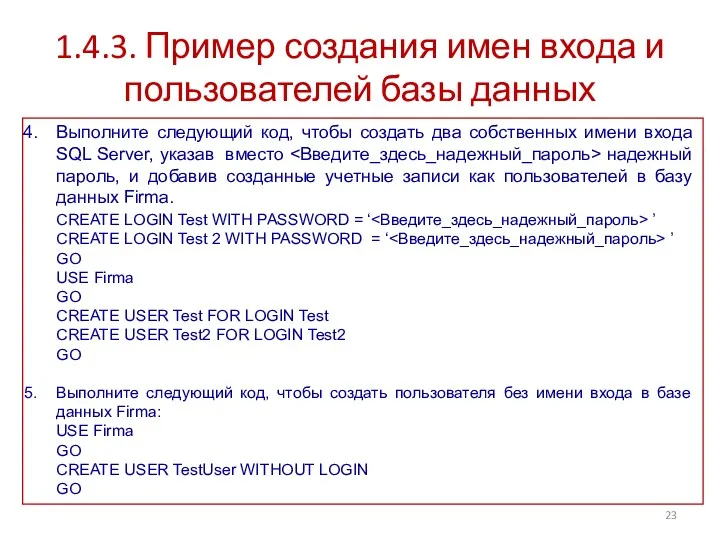

- 23. 1.4.3. Пример создания имен входа и пользователей базы данных Выполните следующий код, чтобы создать два собственных

- 25. Скачать презентацию

Понятие реляционных БД

Понятие реляционных БД Производство пресс-релиза. Основные принципы

Производство пресс-релиза. Основные принципы Основы программирования и баз данных. Модуль 1. Базовые понятия и определения

Основы программирования и баз данных. Модуль 1. Базовые понятия и определения Рост эффективности бизнеса при использовании ERP-системы 1С:Управление производственным предприятием

Рост эффективности бизнеса при использовании ERP-системы 1С:Управление производственным предприятием HTML формы

HTML формы Роль информации в жизни людей

Роль информации в жизни людей Тестировщик ПО. Блок 6. Тестирование API

Тестировщик ПО. Блок 6. Тестирование API Адресация в сети интернет. Разбор заданий

Адресация в сети интернет. Разбор заданий Принципы добывания и обработки информации техническими средствами

Принципы добывания и обработки информации техническими средствами Онлайн-доска. Веб-программирование

Онлайн-доска. Веб-программирование Отношение пользователей Интернета к закрытию торрент-трекеров РосКомНадзором

Отношение пользователей Интернета к закрытию торрент-трекеров РосКомНадзором JS and CSS Bundling and Minification

JS and CSS Bundling and Minification Правила и требования информационной безопасности

Правила и требования информационной безопасности Стандарты сжатия движущихся изображений и MPEG-1 и MPEG-2

Стандарты сжатия движущихся изображений и MPEG-1 и MPEG-2 Профессия программист

Профессия программист Создание Web-сайта. Структура Web-сайта

Создание Web-сайта. Структура Web-сайта Методы, технология и инструменты программирования

Методы, технология и инструменты программирования Мастер-класс по написанию литературного обзора

Мастер-класс по написанию литературного обзора Массивы. Пример объявления массива

Массивы. Пример объявления массива Моделирование ситуаций в среде табличного процессора.

Моделирование ситуаций в среде табличного процессора. Профессии связанные с интернетом

Профессии связанные с интернетом СУБД Access. Создание главной кнопочной формы

СУБД Access. Создание главной кнопочной формы Лекция 3. Операторы выбора в C++

Лекция 3. Операторы выбора в C++ Концептуальная модель uml

Концептуальная модель uml Управление ремонтами и обслуживанием оборудования, решение на основе 1С:Предприятие 8

Управление ремонтами и обслуживанием оборудования, решение на основе 1С:Предприятие 8 Игра Инфобой (информатика 3 класс)

Игра Инфобой (информатика 3 класс) Архитектура базы данных

Архитектура базы данных Қазақ мерзімді баспасөзінің пайда болуы және қазақ тіліндегі алғашқы газеттер

Қазақ мерзімді баспасөзінің пайда болуы және қазақ тіліндегі алғашқы газеттер