Содержание

- 2. 1. Основные понятия. 2. Виды угроз безопасности в САПР. 3. Методы и средства защиты информации. 4.

- 3. Литература

- 4. ВВЕДЕНИЕ Различные субъекты по отношению к определенной информации могут выступать в качестве (возможно одновременно): - источников

- 5. Для успешного осуществления деятельности по управлению объектами некоторой предметной области субъекты информационных отношений могут быть заинтересованы

- 6. Свойства информации и систем ее обработки: - доступность информации, т.е. свойство системы в которой циркулирует информация,

- 7. 1. Основные понятия Защита информации — это средства обеспечения безопасности информации. Безопасность информации — защита информации

- 8. 1. Основные понятия Угроза безопасности информации — действие или событие, которое может привести к разрушению, искажению

- 9. Для построения эффективной системы защиты необходимо провести следующие работы: 1) определить угрозы безопасности информации; 2) выявить

- 10. При предпроектномм обследовании объекта: - устанавливается наличие секретной (конфиденциальной) информации в разрабатываемой САПР, оценивается уровень ее

- 11. 2. Виды угроз безопасности в САПР Основными видами угроз безопасности информационных систем и информации (угроз интересам

- 12. Угрозы безопасности можно классифицировать по: По результатам акции: 1) угроза утечки; 2) угроза модификации; 3) угроза

- 13. Основные непреднамеренные искусственные угрозы САПР (действия, совершаемые случайно, по незнанию, невнимательности или халатности, но без злого

- 14. 5) нелегальное внедрение и использование неучтенных программ (игровых, обучающих, технологических и др., не являющихся необходимыми для

- 15. 10) игнорирование организационных ограничений (установленных правил) при ранге в системе; 11) вход в систему в обход

- 16. Основные преднамеренные искусственные угрозы характеризуются возможными путями умышленной дезорганизации работы, вывода системы из строя, проникновения в

- 17. г) внедрение агентов в число персонала системы (в том числе, возможно, и в административную группу, отвечающую

- 18. и) хищение носителей информации (флэш-карт, микросхем памяти, запоминающих устройств и персональных ЭВМ); к) несанкционированное копирование носителей

- 19. п) несанкционированное использование терминалов пользователей, имеющих уникальные физические характеристики, такие, как номер рабочей станции в сети,

- 20. 3. Методы и средства защиты информации Проблема создания системы защиты информации включает две взаимодополняющие задачи: 1)

- 21. Методы и средства обеспечения безопасности информации в САПР МЕТОДЫ Препятствия Управление доступом Маскировка Регламен- тация Принуждение

- 22. Управление доступом - метод защиты информации регулированием использования всех ресурсов компьютерной информационной системы (элементов баз данных,

- 23. Маскировка — метод защиты информации путем ее криптографического закрытия. Этот метод широко применяется как при обработке,

- 24. Основные средства защиты Технические средства Физические средства Программные средства Организационные средства Морально-этические средства Законодательные средства Основным

- 25. В целях профилактики для защиты от вирусов рекомендуется: работа с флэш-картами, защищенными от записи; минимизация периодов

- 26. Чтобы избежать появления компьютерных вирусов не переписывать программное обеспечение с других компьютеров. Если это необходимо, то

- 27. Типичные ошибки пользователя отсутствие надлежащей системы архивации информации; запуск полученной программы без ее предварительной проверки на

- 28. Логотипы наиболее распространенных фирм производителей антивирусного ПО. Среди наиболее популярных у российских пользователей антивирусных пакетов назовем

- 29. П А М Я Т К А по обеспечению режима безопасности и эксплуатации оборудования, установленного в

- 30. П А М Я Т К А по обеспечению режима безопасности и эксплуатации оборудования, установленного в

- 31. 4. Аппаратно-программный модуль доверенной загрузки (АПМДЗ) В настоящее время в РФ научно-теоретической основой для разработки требований

- 32. 4.1. Назначение АПМДЗ Аппаратно-программный модуль доверенной загрузки (АПМДЗ) предназначен для контроля доступа к ПЭВМ, контроля целостности

- 33. АПМДЗ семейства "Криптон-Замок" – фирмы "Анкад"; АПМДЗ "Максим" – "НПО "РусБИТех"; АПМДЗ семейства "Цезарь" – Всероссийского

- 34. Внешний вид плат АМПДЗ. ПАК «Соболь» АМДЗ «Аккорд» АПМДЗ «Криптон-Замок»

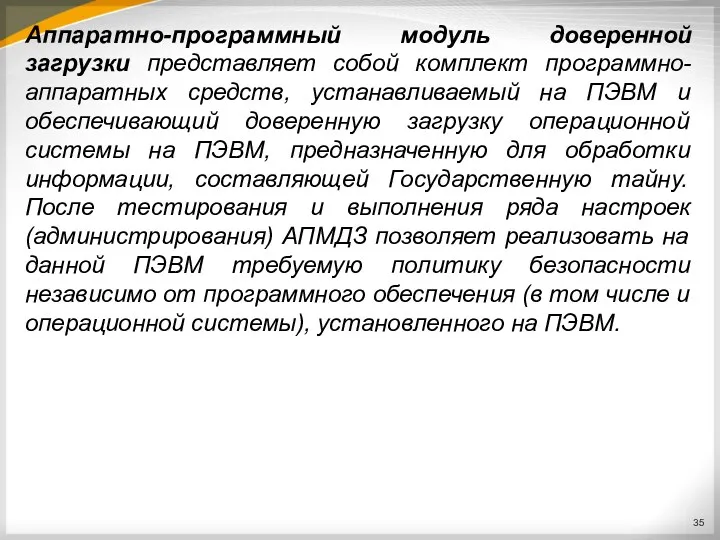

- 35. Аппаратно-программный модуль доверенной загрузки представляет собой комплект программно-аппаратных средств, устанавливаемый на ПЭВМ и обеспечивающий доверенную загрузку

- 36. 4.2. Состав изделия Рис. 4.2. Типовой состав АМПДЗ семейства «Соболь». Специализированная плата АПМДЗ Комплект аутентифицирующих носителей

- 37. 4.2. Состав изделия Рис. 4.3. Типовой состав АМПДЗ семейства «Соболь». Устройство подключения АНП Управляющий кабель Загрузочный

- 38. В типовой состав АПМДЗ входят следующие функциональные узлы: • специализированная плата АПМДЗ; • комплект аутентифицирующих носителей

- 39. Рис. 4.4. Типовой состав АМПДЗ семейства «Центурион».

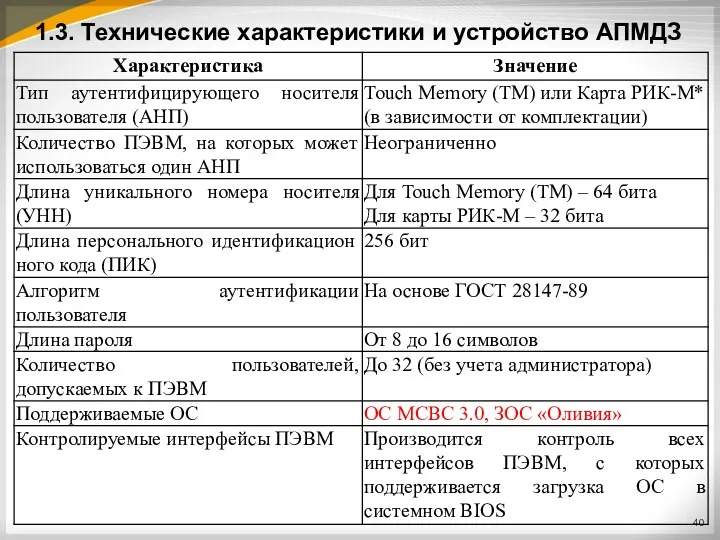

- 40. 1.3. Технические характеристики и устройство АПМДЗ

- 41. Рис. 4.5. Внешний вид платы АМПДЗ «Цезарь».

- 42. Рис. 4.6. Внешний вид платы АМПДЗ типа «Криптон».

- 43. Специализированная плата АПМДЗ функционально состоит из следующих узлов: • интерфейс шины PCI; • узел технологической перемычки;

- 44. 4.4. Основные принципы функционирования АПМДЗ Идентификация и аутентификация. АПМДЗ осуществляет идентификацию пользователя по постоянному уникальному номеру

- 45. Аутентификация пользователя со стороны АПМДЗ осуществляется по следующему алгоритму: чтение из памяти АНП персонального идентификационного кода

- 46. вычисление контрольного вектора пользователя (КВП) по алгоритму ГОСТ 28147-89 с использованием ПИК (при отрицательном результате сравнения

- 47. Контроль конфигурации ПЭВМ АПМДЗ предоставляет возможность контроля целостности конфигурации ПЭВМ до загрузки ОС. Контроль целостности конфигурации

- 48. Контроль целостности программной среды ПЭВМ. АПМДЗ дает возможность осуществления контроля целостности групп физических секторов и файлов

- 49. Разграничение доступа. По результату аутентификации пользователя/ администратора АПМДЗ осуществляет разграничение доступа к ресурсам АПМДЗ и ПЭВМ

- 50. разрешение/запрет чтения данных со встроенного электронного диска; разрешение/запрет записи данных на встроенный электронный диск (доступно только

- 51. С использованием подсистемы разграничения доступа АПМДЗ реализуется следующая политика безопасности: доступ к администрированию АПМДЗ разрешен администратору

- 52. • загрузка штатной ОС разрешается администратору и любому из привилегированных пользователей только в случае их положительной

- 53. Состояния и режимы функционирования АПМДЗ. АПМДЗ может находиться в одном из двух состояний: технологическом или эксплуатационном.

- 54. Режим инициализации предназначен для: • выбора типа используемого АНП и способа его подключения; • записи в

- 55. 5. Система Secret Net Система Secret Net предназначена для защиты от несанкционированного доступа к информационным ресурсам

- 56. 5.1. Основные функции, реализуемые системой Secret Net: • контроль входа пользователей в систему; • разграничение доступа

- 57. • контроль подключения и изменения устройств компьютера; • функциональный контроль ключевых компонентов SecretNet; • защита содержимого

- 58. Состав устанавливаемых компонентов. Система Secret Net состоит из следующих отдельно устанавливаемых программных средств: 1. Компонент "Secret

- 59. 5.2. Архитектура и средства управления

- 60. Основные подсистемы клиента Secret Net Клиент включает следующие основные компоненты и подсистемы: • служба ядра; •

- 61. Подсистема локального управления обеспечивает: • управление объектами защиты (устройствами, файлами, каталогами); • управление параметрами пользователей и

- 62. Модуль входа совместно с ОС Windows обеспечивает: • обработку входа пользователя в систему (проверка возможности входа,

- 63. Подсистема контроля целостности обеспечивает проверку неизменности ресурсов (каталогов, файлов, ключей и значений реестра) компьютера. Хотя данная

- 64. 5.3. Сетевая структура системы Secret Net Для централизованного управления в сетевом режиме в системе должны быть

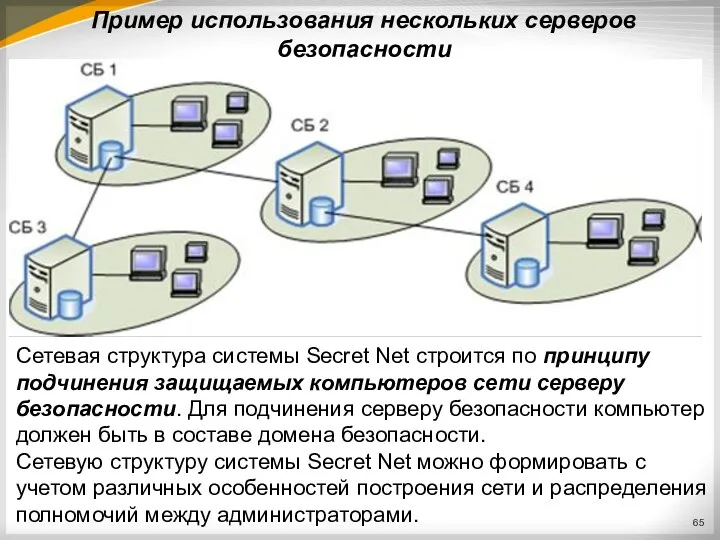

- 65. Пример использования нескольких серверов безопасности Сетевая структура системы Secret Net строится по принципу подчинения защищаемых компьютеров

- 66. Заключение Перечень принятых сокращений при работе с АПМДЗ АНП аутентифицирующий носитель пользователя. АПМДЗ аппаратно-программный модуль доверенной

- 68. Скачать презентацию

Описание программы. Меню школьной столовой

Описание программы. Меню школьной столовой Создание визуальной новеллы

Создание визуальной новеллы Файлы и файловые структуры. Компьютер как унивесальное устройство для работы с информацией

Файлы и файловые структуры. Компьютер как унивесальное устройство для работы с информацией Технологии разработки программного обеспечения (ПО). Традиционные технологии разработки ПО

Технологии разработки программного обеспечения (ПО). Традиционные технологии разработки ПО План продвижения творческого комьюнити Деревня в социальных сетях

План продвижения творческого комьюнити Деревня в социальных сетях Первые вычислительные машины

Первые вычислительные машины Создание многотабличной БД. Практическая работа № 19

Создание многотабличной БД. Практическая работа № 19 Реферат. Аналитико-синтетическая обработка реферирования. Методика реферирования информации. (Тема 4)

Реферат. Аналитико-синтетическая обработка реферирования. Методика реферирования информации. (Тема 4) Операторы ввода и вывода в Pascal Abc

Операторы ввода и вывода в Pascal Abc Формы

Формы Электронная система непрерывного обучения для сотрудников компании

Электронная система непрерывного обучения для сотрудников компании Измерение количества информации. Вероятностный подход

Измерение количества информации. Вероятностный подход Microsoft Office (Word, Excel, Access, PowerPoint, Internet Explorer)

Microsoft Office (Word, Excel, Access, PowerPoint, Internet Explorer) Массивы в Java. Тема 3.1

Массивы в Java. Тема 3.1 Ветвления. Разветвляющийся алгоритмический процесс

Ветвления. Разветвляющийся алгоритмический процесс Работа с файлами

Работа с файлами Основные программы имитационного моделирования процессов

Основные программы имитационного моделирования процессов Функции. Модульный стиль программирования

Функции. Модульный стиль программирования Цифровая обработка сигналов

Цифровая обработка сигналов Информационная система. База данных

Информационная система. База данных Базовое администрирование Linux. (Занятие 6)

Базовое администрирование Linux. (Занятие 6) Використання мультимедіа на веб-сторінках

Використання мультимедіа на веб-сторінках Представление и обработка информации в интеллектуальных системах

Представление и обработка информации в интеллектуальных системах Полиморфизм

Полиморфизм Проблемы использования нейронных сетей в строительстве

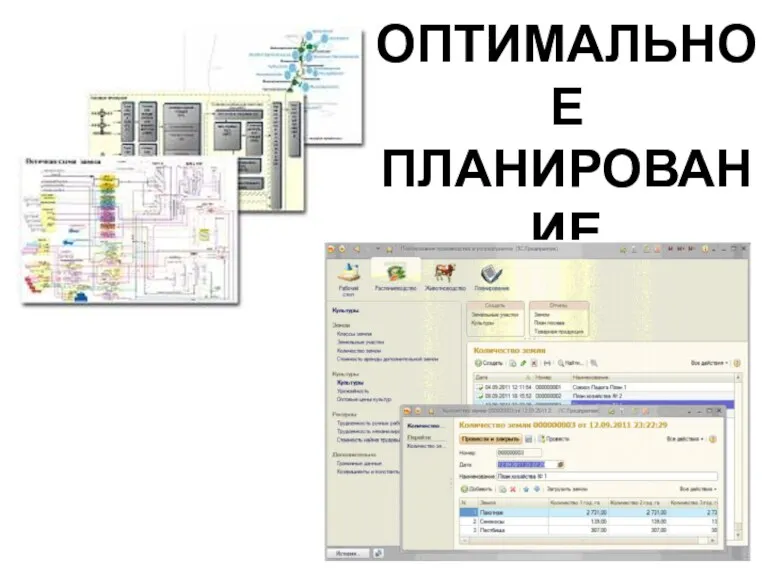

Проблемы использования нейронных сетей в строительстве Оптимальное планирование

Оптимальное планирование Содержание и объем понятий

Содержание и объем понятий Стандартные паттерны

Стандартные паттерны