Содержание

- 2. Цель исследования: Разработка защитного механизма противодействия распределенным DoS-атакам типа HTTP Flood, основанный на методе проксирования запросов

- 3. Задачи исследования: исследование возможных DDoS-атак и их классификация; анализ особенностей реализации атак типа DDoS, в особенности,

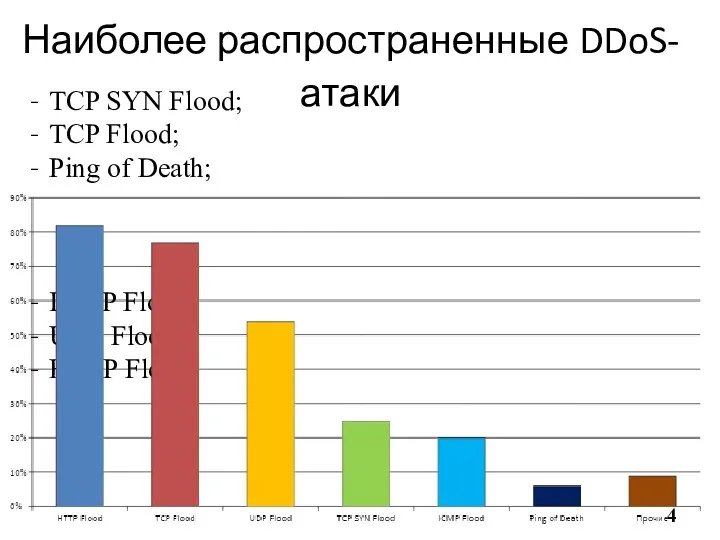

- 4. Наиболее распространенные DDoS-атаки TCP SYN Flood; TCP Flood; Ping of Death; ICMP Flood; UDP Flood; HTTP

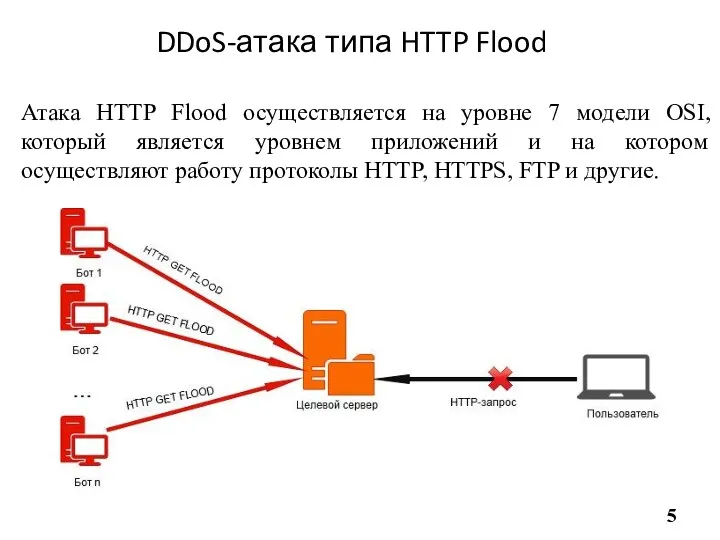

- 5. DDoS-атака типа HTTP Flood Атака HTTP Flood осуществляется на уровне 7 модели OSI, который является уровнем

- 6. Представленные на рынке решения Технология Cisco Clean PIPes предполагает использование модулей Cisco Anomaly Detector и Cisco

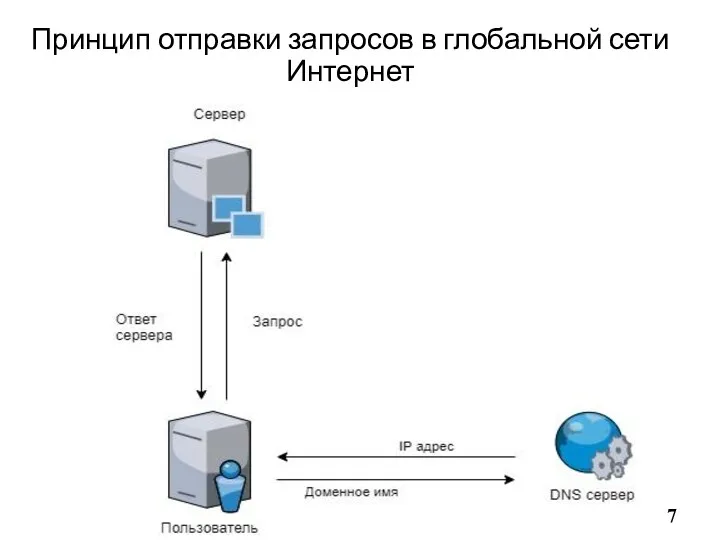

- 7. Принцип отправки запросов в глобальной сети Интернет

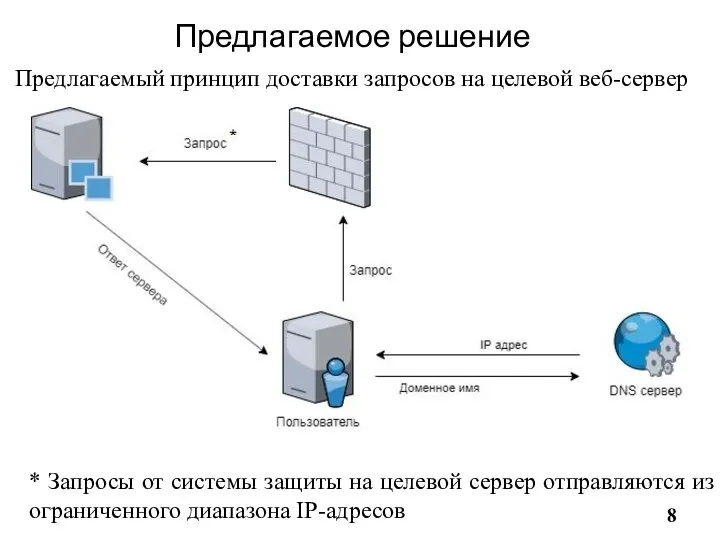

- 8. Предлагаемый принцип доставки запросов на целевой веб-сервер * Запросы от системы защиты на целевой сервер отправляются

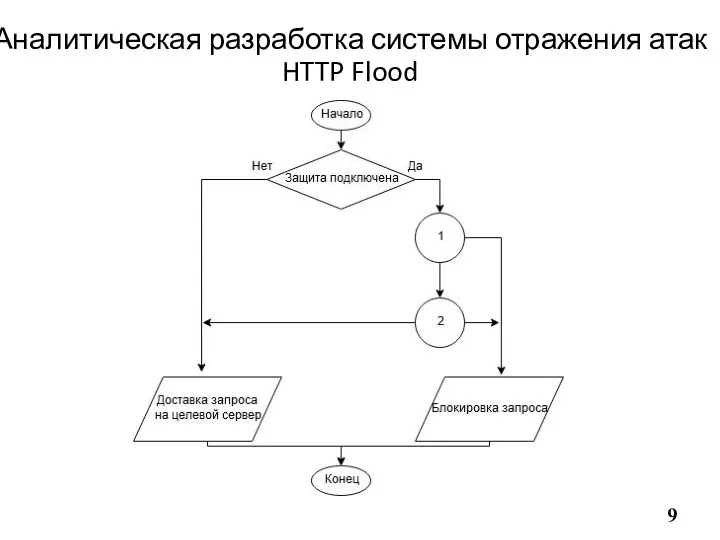

- 9. Аналитическая разработка системы отражения атак HTTP Flood

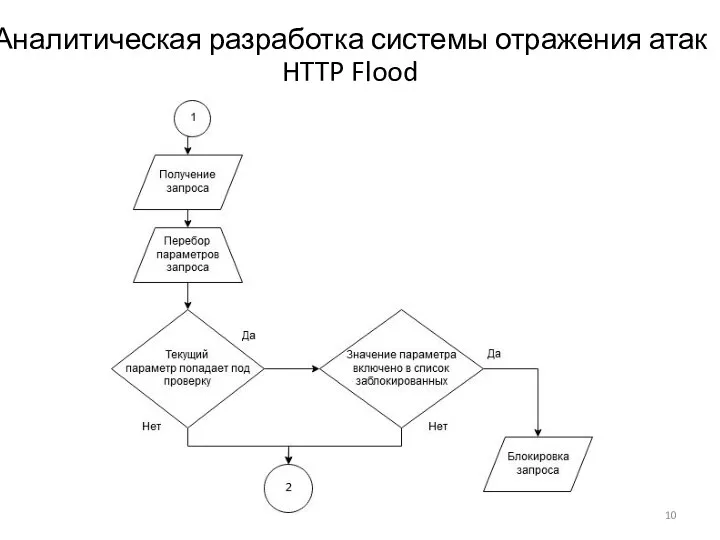

- 10. Аналитическая разработка системы отражения атак HTTP Flood

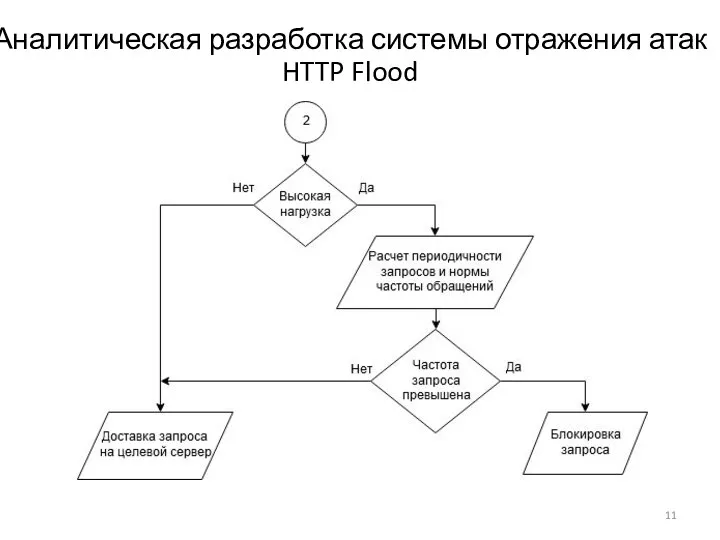

- 11. Аналитическая разработка системы отражения атак HTTP Flood

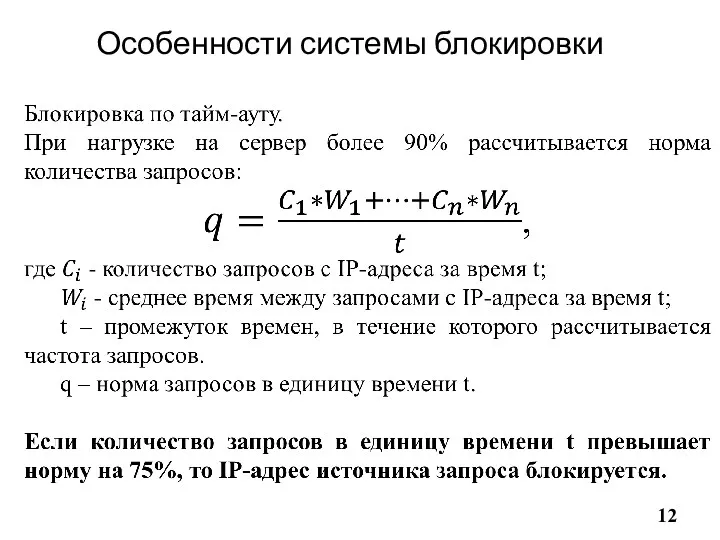

- 12. Особенности системы блокировки

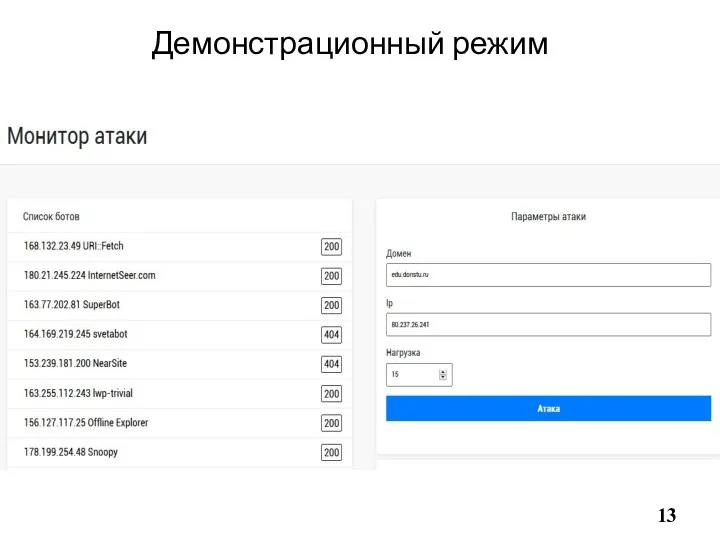

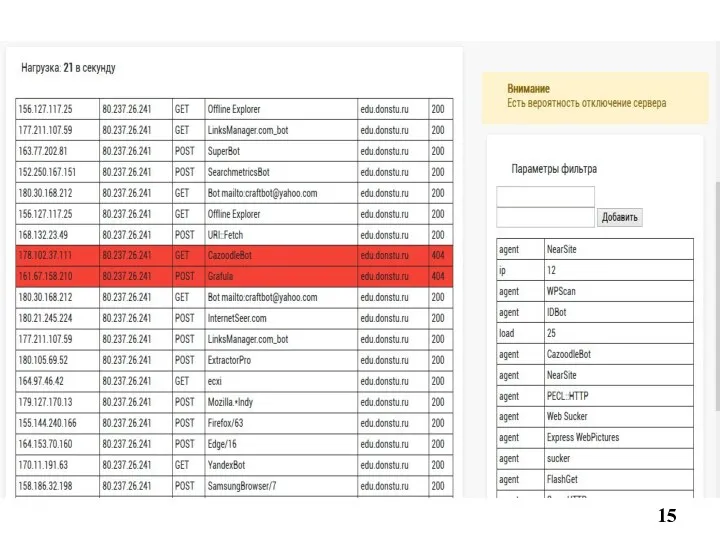

- 13. Демонстрационный режим

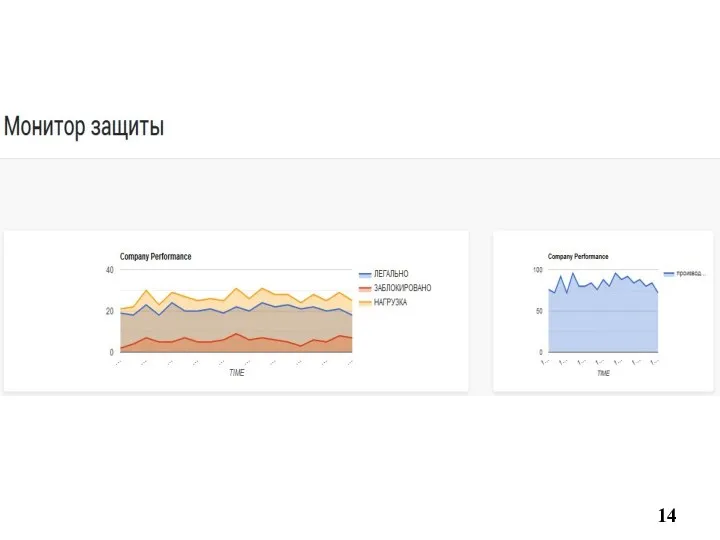

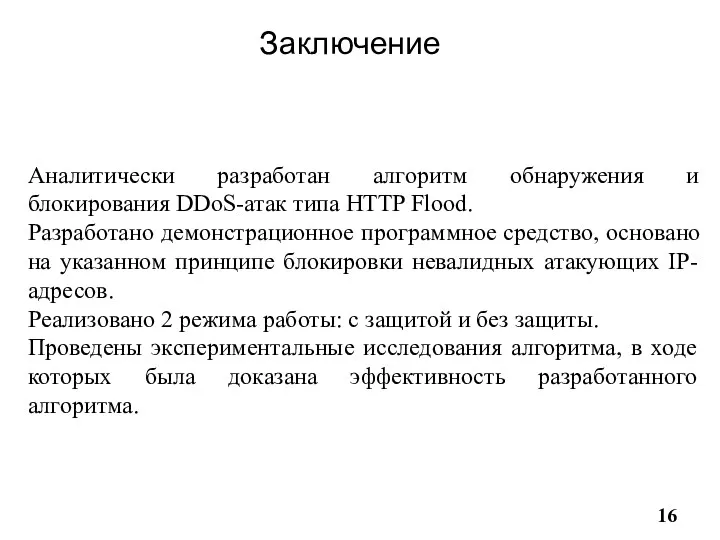

- 16. Заключение Аналитически разработан алгоритм обнаружения и блокирования DDoS-атак типа HTTP Flood. Разработано демонстрационное программное средство, основано

- 17. Список публикаций Научная статья «Эллиптические кривые и методы их генерации» - Молодой исследователь Дона, 2018. Научная

- 19. Скачать презентацию

Електронне листування з використанням веб-інтерфейсу. Вкладені файли

Електронне листування з використанням веб-інтерфейсу. Вкладені файли ИТ в юриспруденции. Информационно-поисковые системы

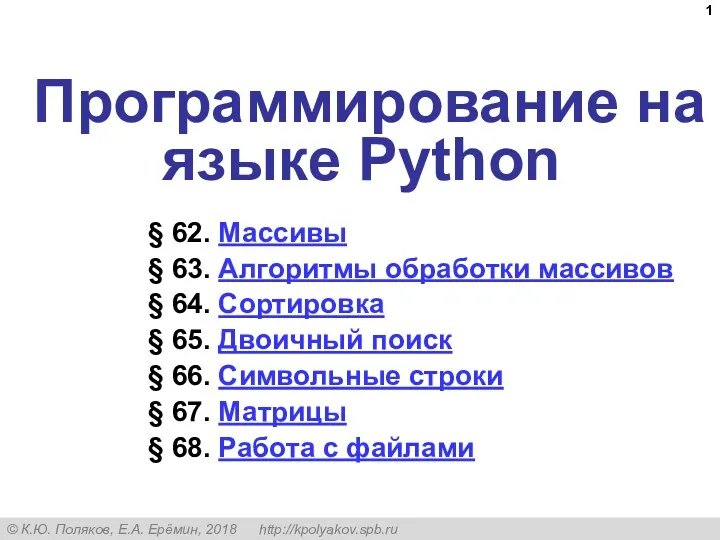

ИТ в юриспруденции. Информационно-поисковые системы Программирование на языке Python. §62-68. 10 класс

Программирование на языке Python. §62-68. 10 класс Лекция 3. Основы программной инженерии. Жизненный цикл программного обеспечения

Лекция 3. Основы программной инженерии. Жизненный цикл программного обеспечения Справочно-библиографический аппарат научной работы

Справочно-библиографический аппарат научной работы Организация отказоустойчивой сети

Организация отказоустойчивой сети Команды ввод-вывод в Турбо Паскале

Команды ввод-вывод в Турбо Паскале Государственая система научно-технической информации. (Лекция 2)

Государственая система научно-технической информации. (Лекция 2) Техника безопасности при обслуживании информационных систем

Техника безопасности при обслуживании информационных систем Профессиональная подготовка юриста в условиях информатизации общества

Профессиональная подготовка юриста в условиях информатизации общества Двумерные массивы

Двумерные массивы Законодательный уровень информационной безопасности. Лекция 5

Законодательный уровень информационной безопасности. Лекция 5 Network programming

Network programming Особенности автоматизации бухгалтерского учета

Особенности автоматизации бухгалтерского учета Общие принципы организации ИС. Тема 1

Общие принципы организации ИС. Тема 1 Информ

Информ Работа в JavaScript

Работа в JavaScript Delphi. Тест

Delphi. Тест MS Excel электрондық кестесі туралы жалпы түсінік

MS Excel электрондық кестесі туралы жалпы түсінік Игра Сетикет (1)

Игра Сетикет (1) Особенности Big Data

Особенности Big Data Интеллектуальные информационные системы (ИИС). Лекция 6. Продукционные системы

Интеллектуальные информационные системы (ИИС). Лекция 6. Продукционные системы Етапи побудови інформаційної моделі (урок 7)

Етапи побудови інформаційної моделі (урок 7) Библиотечно-библиографическая классификация (ББК)

Библиотечно-библиографическая классификация (ББК) Состав объектов

Состав объектов Методы трансляции. Языки и метаязыки. Парадигмы языков программирования

Методы трансляции. Языки и метаязыки. Парадигмы языков программирования СМИ, которые я предпочитаю

СМИ, которые я предпочитаю Технологии обработки числовой информации

Технологии обработки числовой информации