Слайд 2

Классификация атак:

По характеру воздействия

Пассивное

Активное

По цели воздействия

Нарушение функционирования системы (доступа к системе)

Нарушение

целостности информационных ресурсов (ИР)

Нарушение конфиденциальности ИР

По условию начала осуществления воздействия

Атака по запросу от атакуемого объекта

Атака по наступлению ожидаемого события на атакуемом объекте

Безусловная атака

Слайд 3

Переполнение буфера(buffer overflows)

Основывается на поиске программных или системных уязвимостей, способных вызвать

нарушение границ памяти и аварийно завершить приложение или выполнить произвольный бинарный код от имени пользователя, под которым работала уязвимая программа

Слайд 4

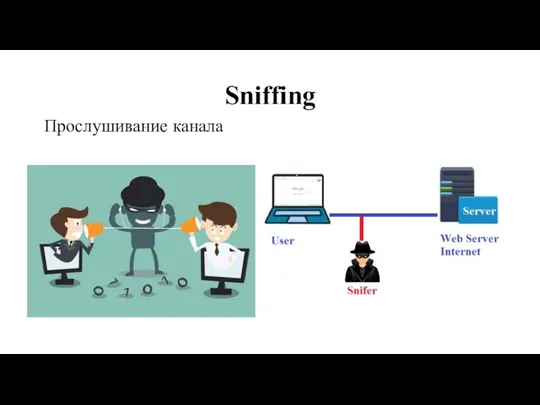

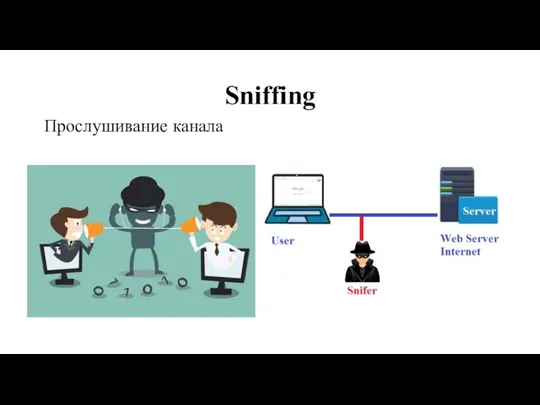

Sniffing

Прослушивание канала

Слайд 5

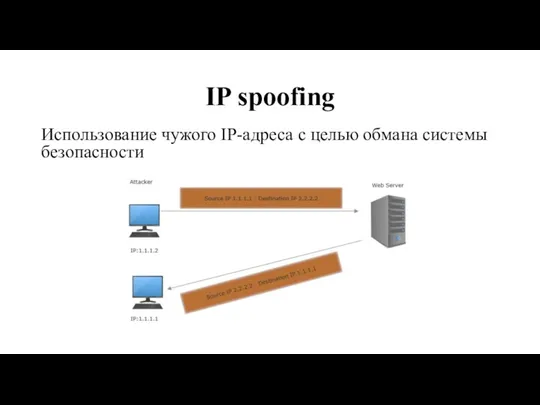

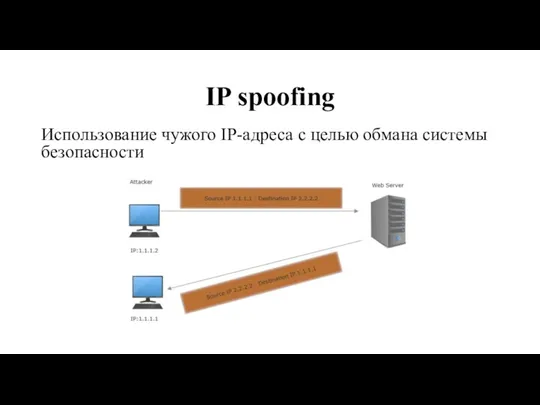

IP spoofing

Использование чужого IP-адреса с целью обмана системы безопасности

Слайд 6

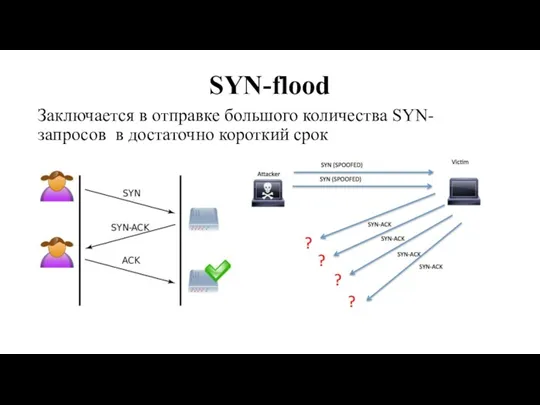

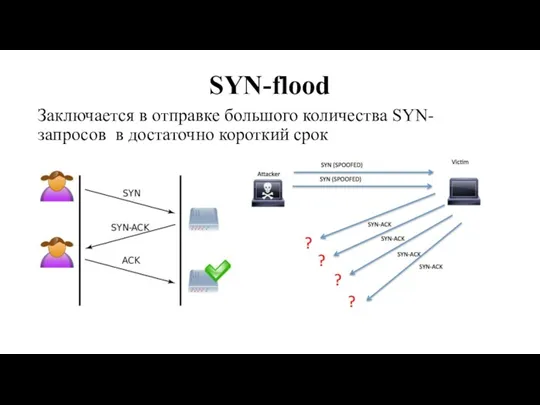

SYN-flood

Заключается в отправке большого количества SYN-запросов в достаточно короткий срок

Слайд 7

SQL инъекция

Внедрение в данные (передаваемые через GET, POST запросы или значения

Cookie) произвольного SQL кода.

Кодирование и обработка информации

Кодирование и обработка информации Обеспечение информационной безопасности посредством управления usb портами

Обеспечение информационной безопасности посредством управления usb портами Единицы измерения количества информации

Единицы измерения количества информации Тема 2. Основные элементы языка Паскаль

Тема 2. Основные элементы языка Паскаль Кодирование звуковой информации

Кодирование звуковой информации Работа с электронными таблицами в программе Microsoft Excel

Работа с электронными таблицами в программе Microsoft Excel Информационные ресурсы

Информационные ресурсы История языков программирования

История языков программирования PHP. Функции. Функции, определяемые пользователем

PHP. Функции. Функции, определяемые пользователем Структура книги

Структура книги Деректердің реляциялық моделі

Деректердің реляциялық моделі Стандарт-Н. Эффективность автоматизации Стандарт-Н

Стандарт-Н. Эффективность автоматизации Стандарт-Н Корпоративные системы электронного документооборота. Классификация систем электронного документооборота

Корпоративные системы электронного документооборота. Классификация систем электронного документооборота Алгоритм составления и отгадывания ребусов

Алгоритм составления и отгадывания ребусов Программно-конфигурируемые сети

Программно-конфигурируемые сети Решение задач с использованием ввода-вывода из файлов

Решение задач с использованием ввода-вывода из файлов Компонент Таймер

Компонент Таймер Колизей. 3D - прототипирование

Колизей. 3D - прототипирование Средства представления и записи алгоритмов. Блок – схемы.Виды алгоритмических структур. Линейный алгоритм

Средства представления и записи алгоритмов. Блок – схемы.Виды алгоритмических структур. Линейный алгоритм IP-адресация. Сети и системы телекоммуникаций

IP-адресация. Сети и системы телекоммуникаций Игровые персонажи Dota 2

Игровые персонажи Dota 2 Виртуализация сетевых функций (NFV)

Виртуализация сетевых функций (NFV) конкурсная работа по проведению акции Час Кода

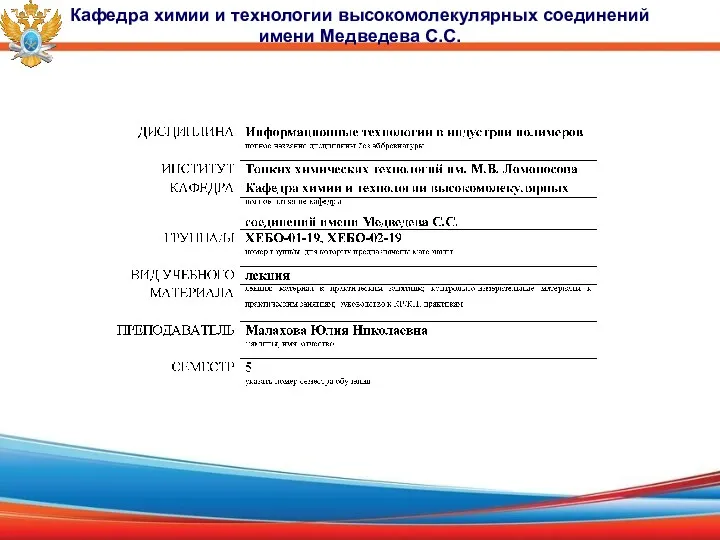

конкурсная работа по проведению акции Час Кода Информационные технологии в индустрии полимеров.. Практическое занятие 5

Информационные технологии в индустрии полимеров.. Практическое занятие 5 Проект на тему:О чём может рассказать школьная библиотека

Проект на тему:О чём может рассказать школьная библиотека Викторина. Персональный Компьютер

Викторина. Персональный Компьютер Определение жизненного цикла программных средств

Определение жизненного цикла программных средств Интернациональный центр спасения детей от киберпреступлений. Киберпреступления: мошенничество в сети

Интернациональный центр спасения детей от киберпреступлений. Киберпреступления: мошенничество в сети