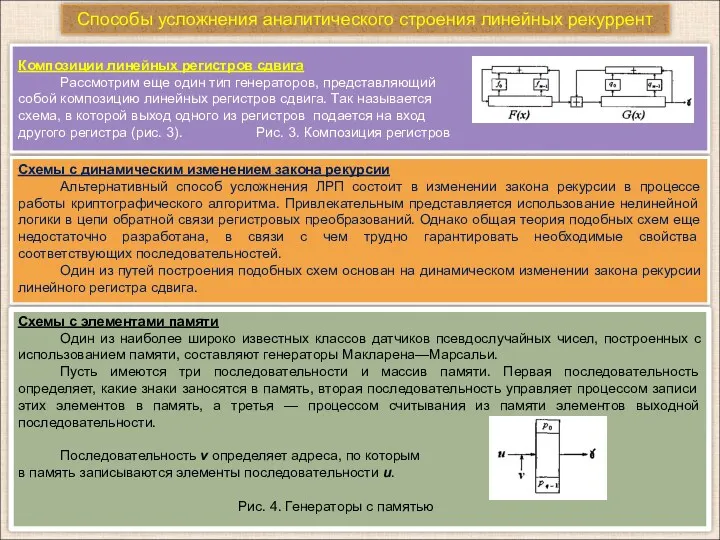

Композиции линейных регистров сдвига

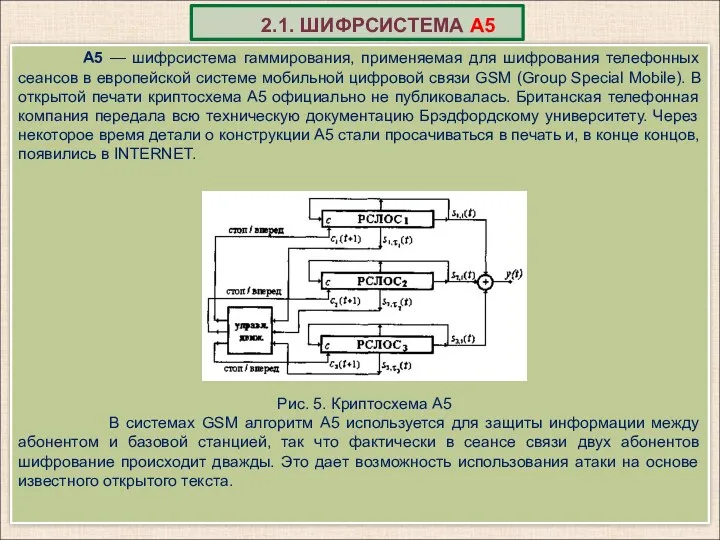

Рассмотрим еще один тип генераторов, представляющий

собой композицию

линейных регистров сдвига. Так называется

схема, в которой выход одного из регистров подается на вход

другого регистра (рис. 3). Рис. 3. Композиция регистров

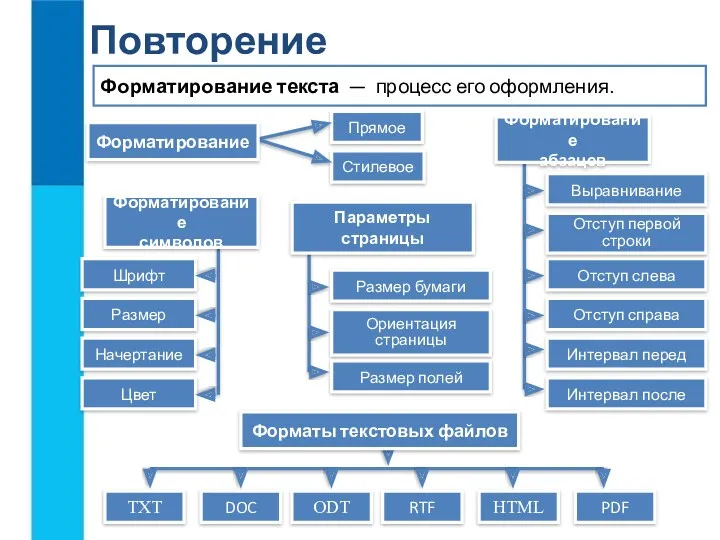

Cпособы усложнения аналитического строения линейных рекуррент

Схемы с динамическим изменением закона рекурсии

Альтернативный способ усложнения ЛРП состоит в изменении закона рекурсии в процессе работы криптографического алгоритма. Привлекательным представляется использование нелинейной логики в цепи обратной связи регистровых преобразований. Однако общая теория подобных схем еще недостаточно разработана, в связи с чем трудно гарантировать необходимые свойства соответствующих последовательностей.

Один из путей построения подобных схем основан на динамическом изменении закона рекурсии линейного регистра сдвига.

Схемы с элементами памяти

Один из наиболее широко известных классов датчиков псевдослучайных чисел, построенных с использованием памяти, составляют генераторы Макларена—Марсальи.

Пусть имеются три последовательности и массив памяти. Первая последовательность определяет, какие знаки заносятся в память, вторая последовательность управляет процессом записи этих элементов в память, а третья — процессом считывания из памяти элементов выходной последовательности.

Последовательность v определяет адреса, по которым

в память записываются элементы последовательности u.

Рис. 4. Генераторы с памятью

Измерение информации. Алфавитный подход

Измерение информации. Алфавитный подход STEPS. Пользовательская инструкция

STEPS. Пользовательская инструкция Подготовка электронных документов

Подготовка электронных документов Запросы и количество страниц, которые нашел поисковый сервер

Запросы и количество страниц, которые нашел поисковый сервер Продвижение сайта

Продвижение сайта Компьютер и его части. 2 класс

Компьютер и его части. 2 класс Об'єктно-орієнтоване програмування. Принцип інкапсуляції. (Лекція 1)

Об'єктно-орієнтоване програмування. Принцип інкапсуляції. (Лекція 1) Байланыс арналары және желі топологиясы

Байланыс арналары және желі топологиясы Информационное обеспечение управления проектами: состав, структура, характеристики

Информационное обеспечение управления проектами: состав, структура, характеристики Разработка базы данных Магазин

Разработка базы данных Магазин PowerPoint. Учебный курс

PowerPoint. Учебный курс Osi transport layer. Network fundamentals. (Chapter 4)

Osi transport layer. Network fundamentals. (Chapter 4) Регистрация на сайте SPE и получение ID номера

Регистрация на сайте SPE и получение ID номера Носители информации

Носители информации Презентация по информатике Ресурси Інтернет

Презентация по информатике Ресурси Інтернет Цикл типа пока

Цикл типа пока Безопасный интернет

Безопасный интернет Учителя, родители и дети в цифровом пространстве

Учителя, родители и дети в цифровом пространстве Мультипрограмування на основі переривань. Системні виклики. Лекція 2.2

Мультипрограмування на основі переривань. Системні виклики. Лекція 2.2 Визуализация информации в текстовых документах

Визуализация информации в текстовых документах Информация, её отбор, виды информации. Сохранение информации с помощью компьютера

Информация, её отбор, виды информации. Сохранение информации с помощью компьютера Управляющие инструкции. C# Introduction. Урок 3

Управляющие инструкции. C# Introduction. Урок 3 Битрикс24

Битрикс24 Классификация ЧМ интерфейсов

Классификация ЧМ интерфейсов Язык создания web-страниц – HTML

Язык создания web-страниц – HTML Инструкция ZOOM. Техническое оснащение вебинара

Инструкция ZOOM. Техническое оснащение вебинара Информационная безопасность

Информационная безопасность История развития вычислительной техники (2 часть)

История развития вычислительной техники (2 часть)