Система захисту комп’ютерних даних від несанкціонованого доступу на основі використання біометричних характеристик користувачів презентация

Содержание

- 2. Актуальність роботи Звична для користувачів комп’ютерних систем парольна аутентифікація, є досить вразливою до компрометації шляхом впровадження

- 3. Клавіатурний почерк та рукописний підпис як біометричні характеристики користувача Клавіатурний почерк або ритм друкування – біометрична

- 4. Переваги використання зазначених біометричних характеристик відносно легкі в реалізації; використовують динамічні характеристики притаманні конкретній особі; мають

- 5. Недоліки існуючих систем Як комерційні так і наукові рішення не надають вихідний код, тому неможливо: перевірити

- 6. Наукова задача Розробка науково-методичних рекомендацій щодо застосування клавіатурного почерку та рукописного підпису в системах захисту даних

- 7. Метою дослідження є підвищення ефективності захисту комп’ютерних даних від несанкціонованого доступу Об’єктом дослідження є процес автентифікації

- 8. Часткові задачі дослідження Проаналізувати існуючі підходи, останні дослідження і публікації. Отримати статистичний експериментальний матеріал використання клавіатурного

- 9. Узагальненна схема роботи біометричних систем автентифікації

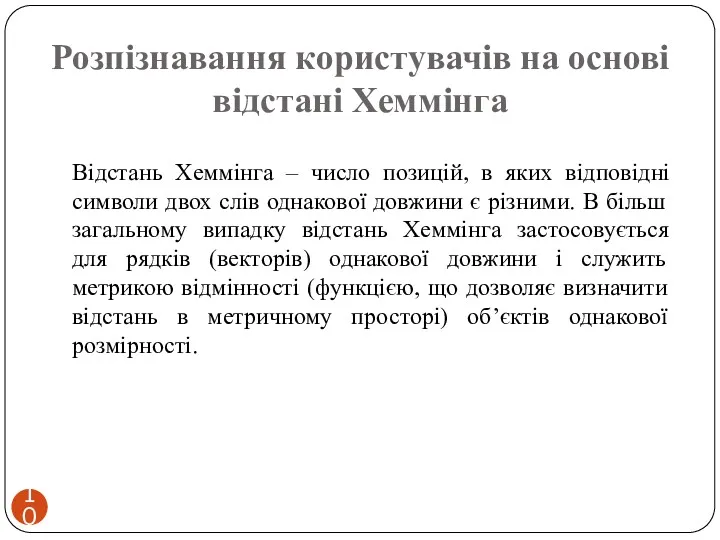

- 10. Розпізнавання користувачів на основі відстані Хеммінга Відстань Хеммінга – число позицій, в яких відповідні символи двох

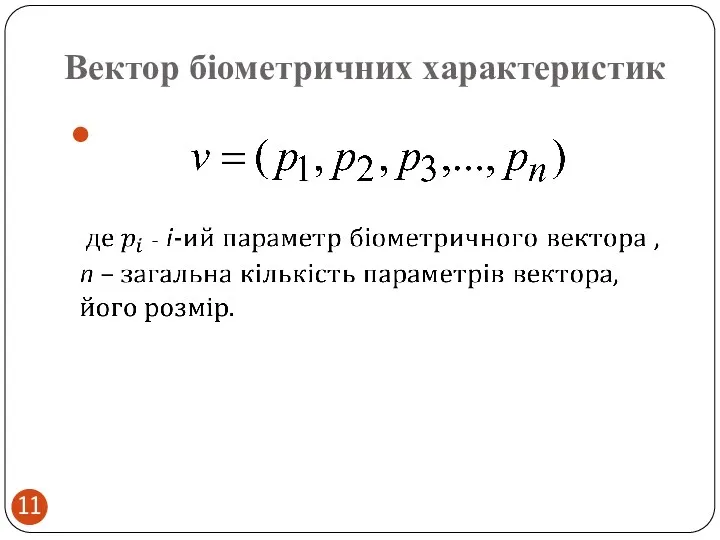

- 11. Вектор біометричних характеристик

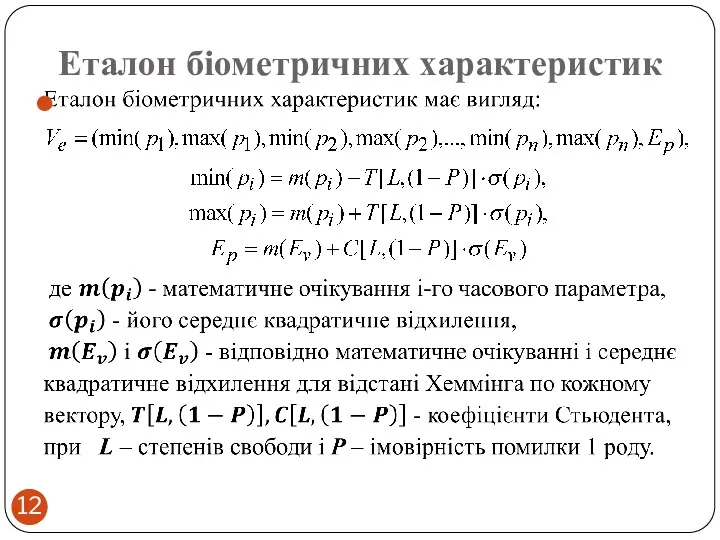

- 12. Еталон біометричних характеристик

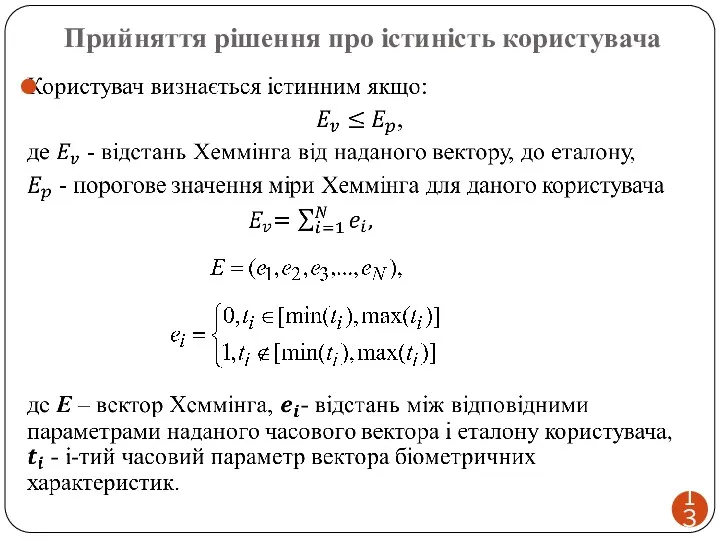

- 13. Прийняття рішення про істиність користувача

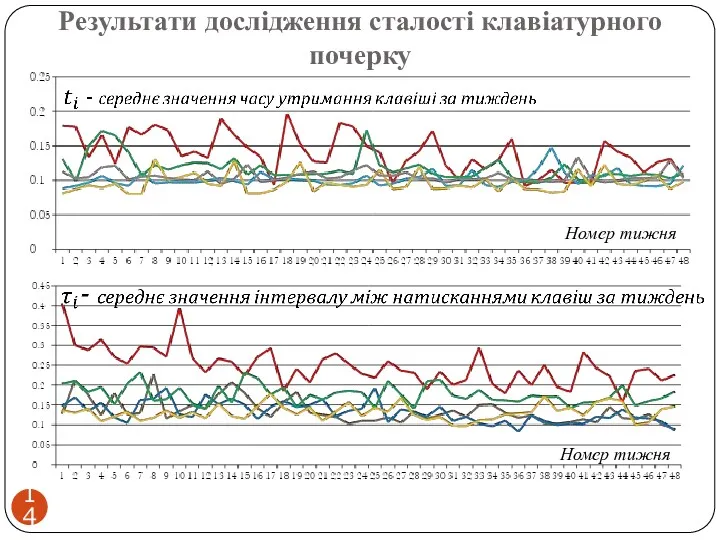

- 14. Результати дослідження сталості клавіатурного почерку Номер тижня Номер тижня

- 15. Номер дня Кількість помилок Порогове значення міри Хеммінга Номер дня Кількість помилок Порогове значення міри Хеммінга

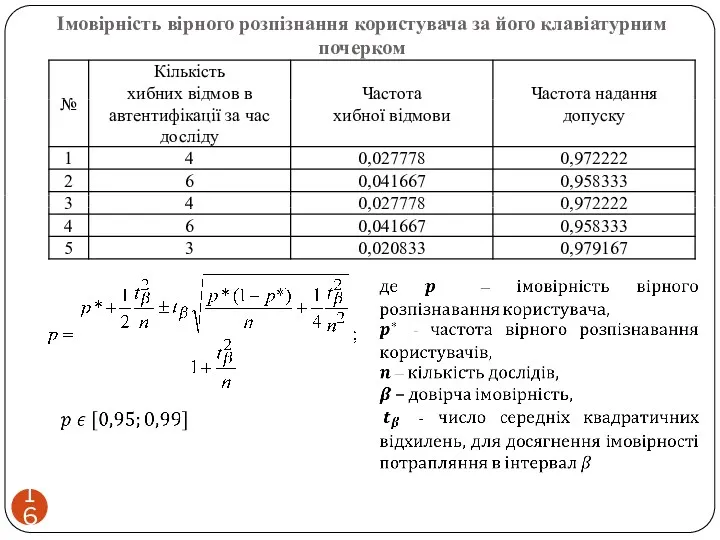

- 16. Імовірність вірного розпізнання користувача за його клавіатурним почерком

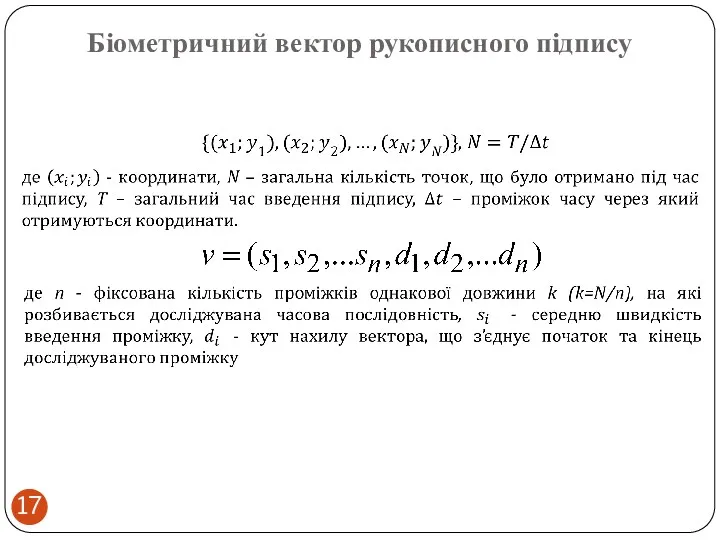

- 17. Біометричний вектор рукописного підпису

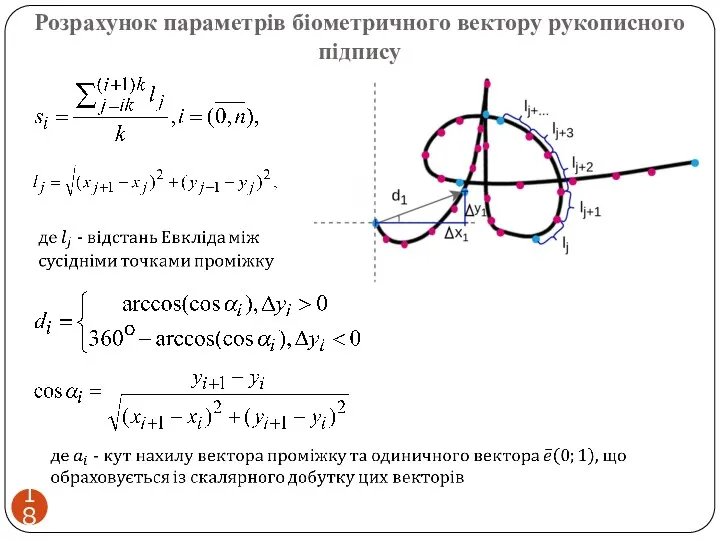

- 18. Розрахунок параметрів біометричного вектору рукописного підпису

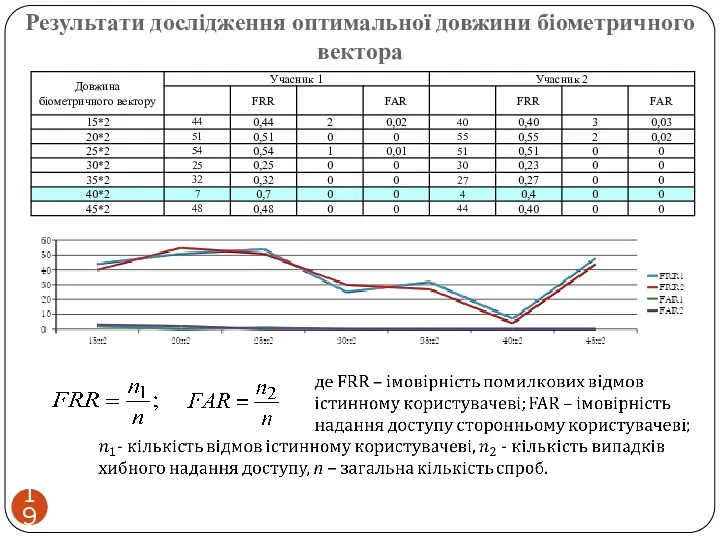

- 19. Результати дослідження оптимальної довжини біометричного вектора

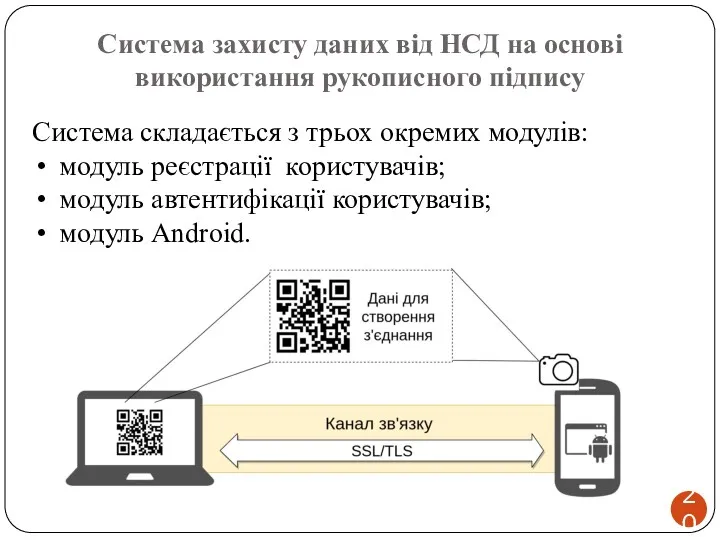

- 20. Система захисту даних від НСД на основі використання рукописного підпису Система складається з трьох окремих модулів:

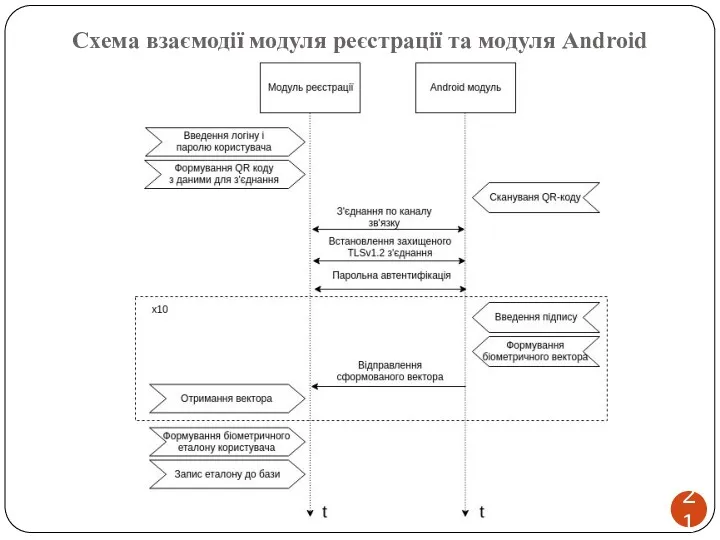

- 21. Схема взаємодії модуля реєстрації та модуля Android

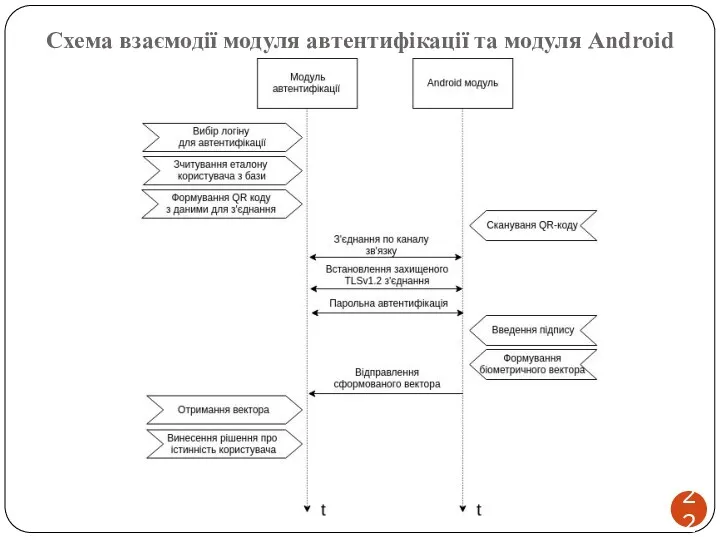

- 22. Схема взаємодії модуля автентифікації та модуля Android

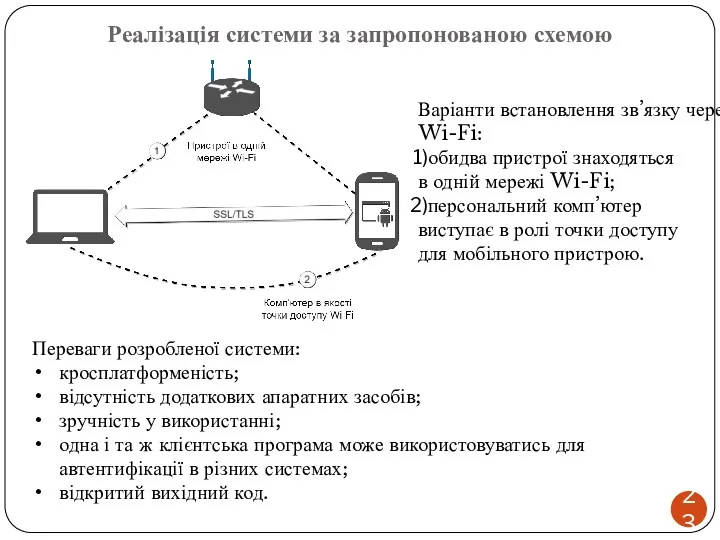

- 23. Реалізація системи за запропонованою схемою Варіанти встановлення зв’язку через Wi-Fi: обидва пристрої знаходяться в одній мережі

- 24. Висновки В результаті проведеного дослідження було проаналізовано сталість характеристик клавіатурного почерку користувача протягом тривалого часу. На

- 25. Апробація результатів дослідження Результати дослідження було апробовано на наступних науково-практичних конференціях: «Актуальні питання застосування спеціальних інформаційно-телекомунікаційних

- 26. Апробація результатів дослідження Публікації за результатами досліджень: Євецький В., Горнійчук І., Використання клавіатурного почерку в системах

- 27. Апробація результатів дослідження Результати досліджень сталості характеристик клавіатурного почерку були відзначені дипломом І ступеню за перемогу

- 29. Дякую за увагу!

- 31. Скачать презентацию

Позиционные системы счисления

Позиционные системы счисления Локальные сети. Параметры сетей и их стандарты

Локальные сети. Параметры сетей и их стандарты Сбор и подготовка данных

Сбор и подготовка данных Современные накопители информации, используемые в вычислительной технике

Современные накопители информации, используемые в вычислительной технике Использование технологии веб-квест как средство развития познавательных и творческих способностей учащихся

Использование технологии веб-квест как средство развития познавательных и творческих способностей учащихся Блочные алгоритмы. Блочное шифрование. Сравнение блочных и поточных шифров. Предпосылки создания шифра Фейстеля

Блочные алгоритмы. Блочное шифрование. Сравнение блочных и поточных шифров. Предпосылки создания шифра Фейстеля Параллельное программирование. С++. Thread Support Library. Atomic Operations Library

Параллельное программирование. С++. Thread Support Library. Atomic Operations Library Функции в Excel

Функции в Excel Организация и средства информационных технологий обеспечения управленческой деятельности

Организация и средства информационных технологий обеспечения управленческой деятельности Поиск публикаций и показатели деятельности ученого в Web of Science

Поиск публикаций и показатели деятельности ученого в Web of Science Бездротові мережі

Бездротові мережі Занятие 1. Знакомство с программой Adobe Photoshop

Занятие 1. Знакомство с программой Adobe Photoshop Microsoft Visual Studio — линейка продуктов компании Microsoft

Microsoft Visual Studio — линейка продуктов компании Microsoft Операторы цикла

Операторы цикла Понятие об информации. Представление информации. Информационная деятельность человека.

Понятие об информации. Представление информации. Информационная деятельность человека. Автоматизоване створення запитів у базі даних

Автоматизоване створення запитів у базі даних Архітектура операційних систем

Архітектура операційних систем Windows System Programming

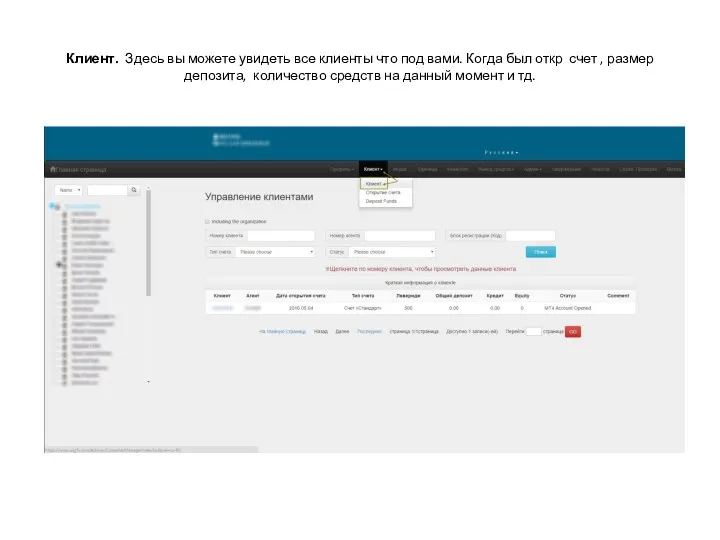

Windows System Programming Личный кабинет

Личный кабинет Мир станочника. Аддитивные технологии и 3D-сканирование

Мир станочника. Аддитивные технологии и 3D-сканирование Методы и средства защиты программ от компьютерных вирусов

Методы и средства защиты программ от компьютерных вирусов 46_Yaroslavskaya_Sasha

46_Yaroslavskaya_Sasha Локальные и глобальные сети ЭВМ. Защита информации в сетях. (Тема 6)

Локальные и глобальные сети ЭВМ. Защита информации в сетях. (Тема 6) Godseeker. Игра

Godseeker. Игра Рабочий стол. Управление компьютером с помощью мыши

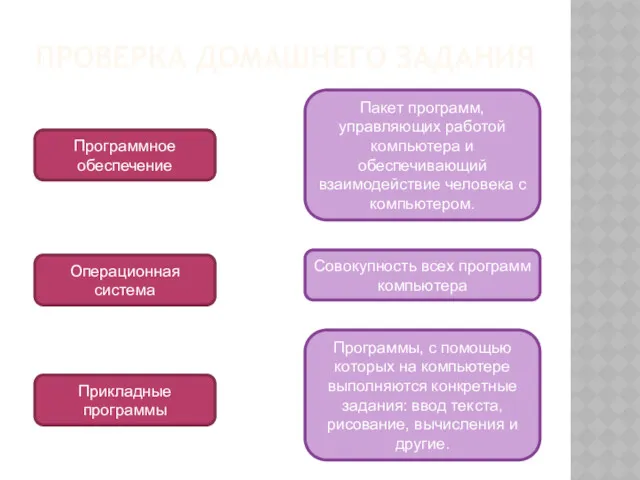

Рабочий стол. Управление компьютером с помощью мыши Проектирование изделий из листового металла в NX

Проектирование изделий из листового металла в NX Эти люди изменили мир

Эти люди изменили мир Электронные ресурсы для детей и юношества в общедоступных библиотеках: создание и использование

Электронные ресурсы для детей и юношества в общедоступных библиотеках: создание и использование