Содержание

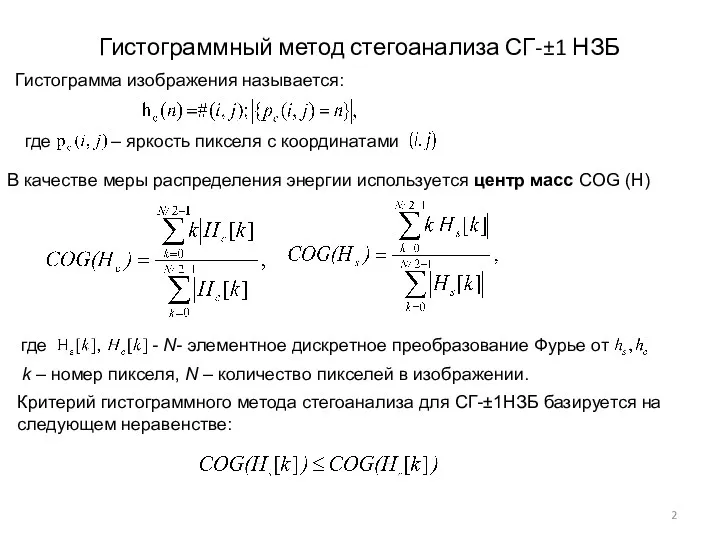

- 2. Гистограммный метод стегоанализа СГ-±1 НЗБ Гистограмма изображения называется: где – яркость пикселя с координатами . В

- 3. Значения COG (H[k]) до (ромбы) и после (квадраты) вложения для 200 изображений с градациями серого Замечания:

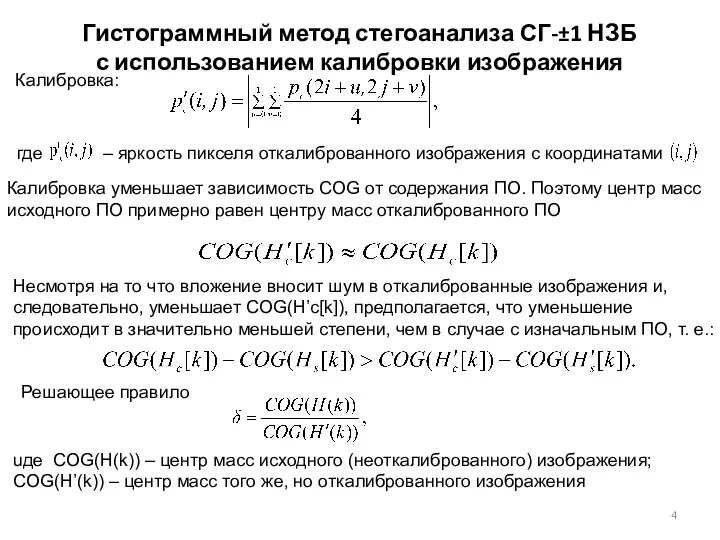

- 4. Гистограммный метод стегоанализа СГ-±1 НЗБ с использованием калибровки изображения Калибровка: где – яркость пикселя откалиброванного изображения

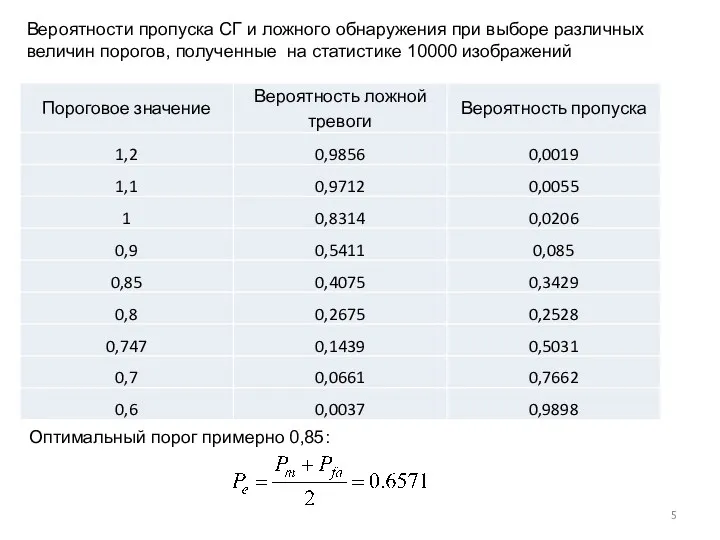

- 5. Вероятности пропуска СГ и ложного обнаружения при выборе различных величин порогов, полученные на статистике 10000 изображений

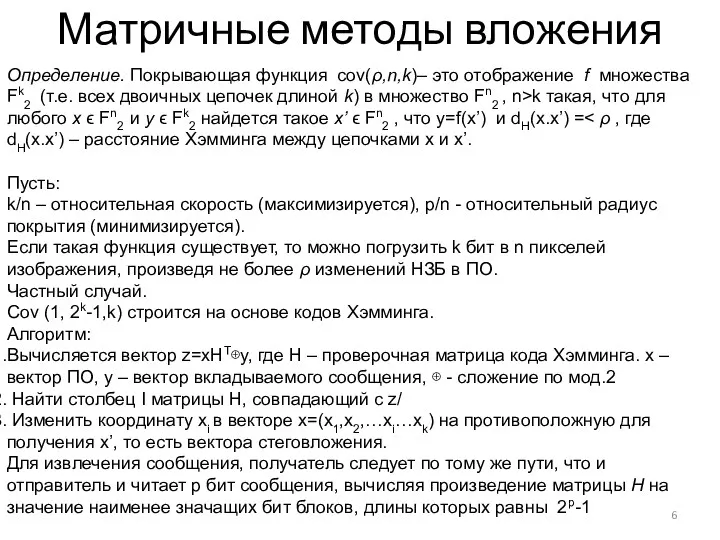

- 6. Матричные методы вложения Определение. Покрывающая функция cov(ρ,n,k)– это отображение f множества Fk2 (т.е. всех двоичных цепочек

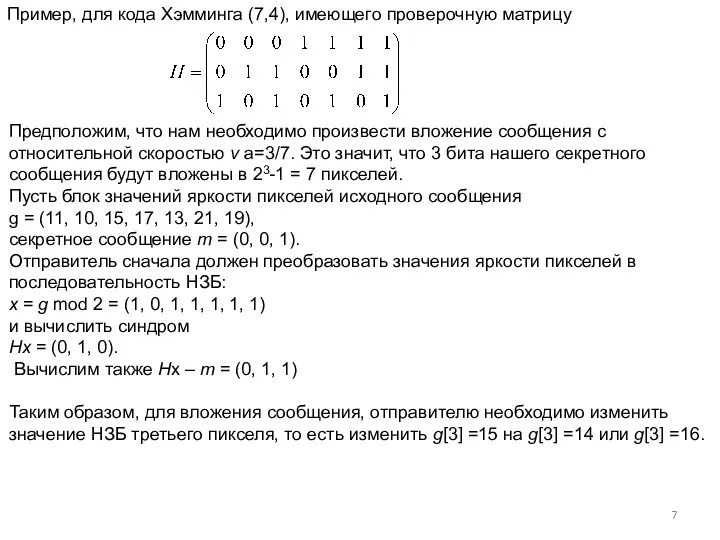

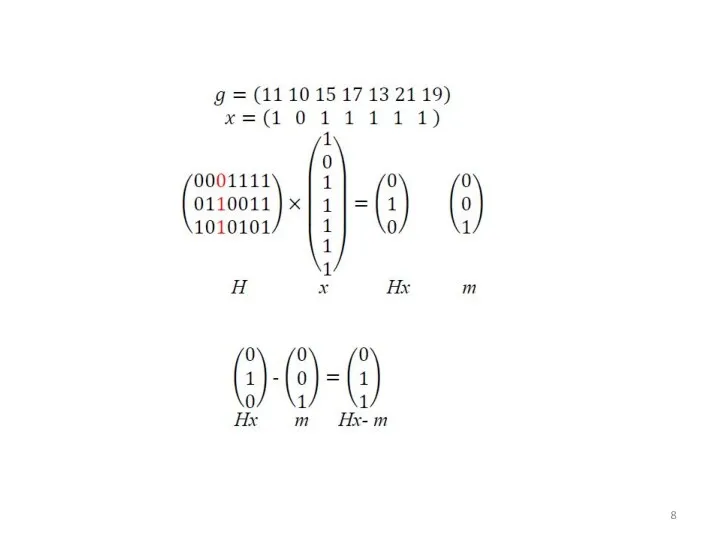

- 7. Пример, для кода Хэмминга (7,4), имеющего проверочную матрицу Предположим, что нам необходимо произвести вложение сообщения с

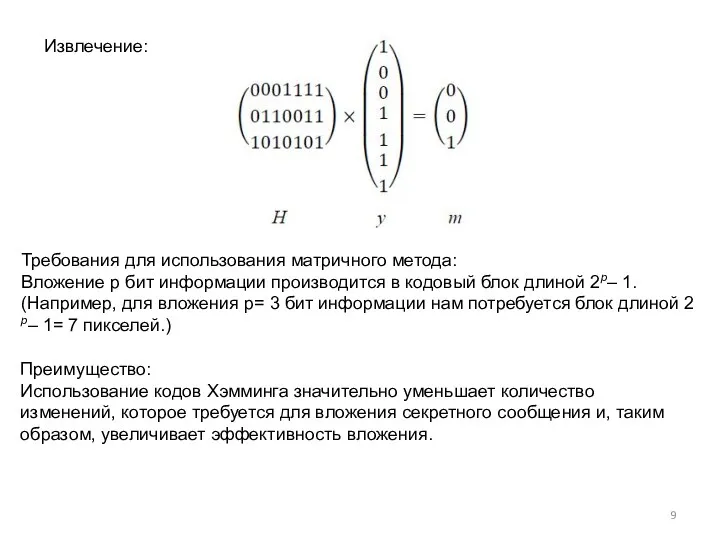

- 9. Извлечение: Требования для использования матричного метода: Вложение p бит информации производится в кодовый блок длиной 2p–

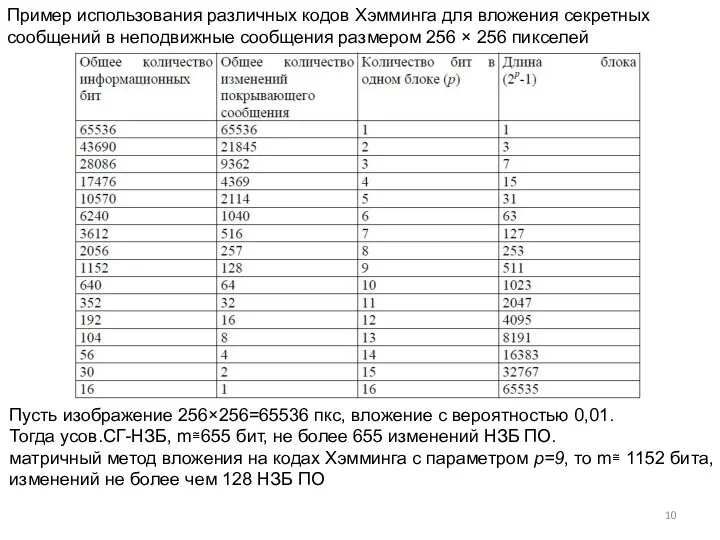

- 10. Пример использования различных кодов Хэмминга для вложения секретных сообщений в неподвижные сообщения размером 256 × 256

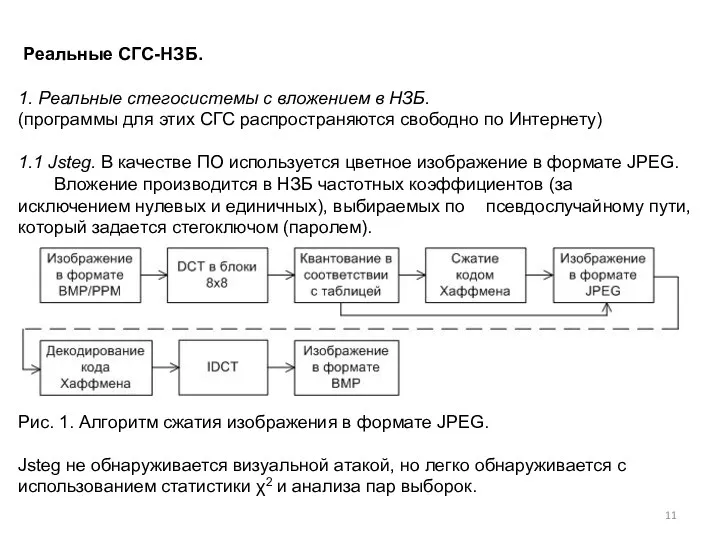

- 11. Реальные СГC-НЗБ. 1. Реальные стегосистемы с вложением в НЗБ. (программы для этих СГС распространяются свободно по

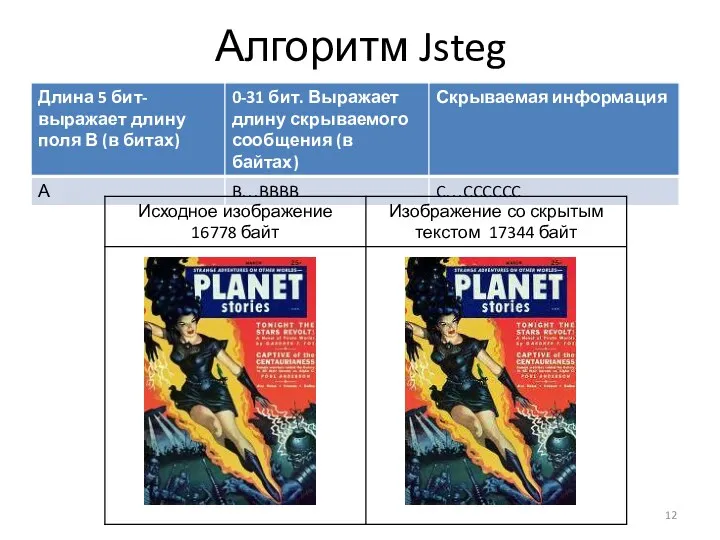

- 12. Алгоритм Jsteg

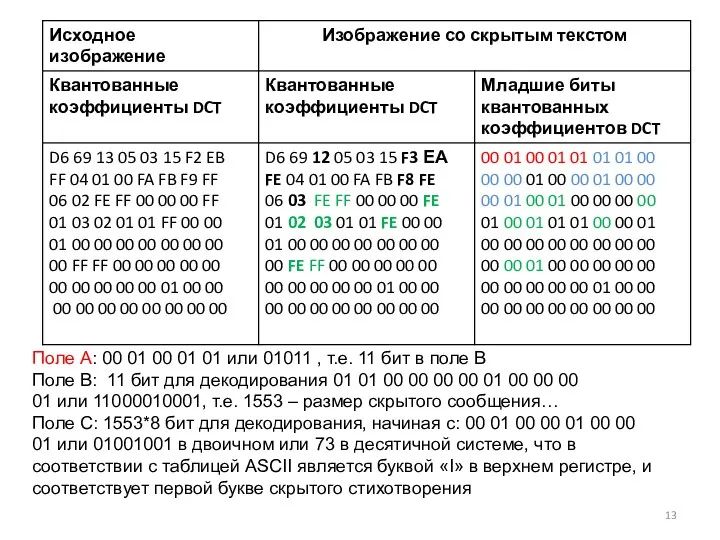

- 13. Поле А: 00 01 00 01 01 или 01011 , т.е. 11 бит в поле В

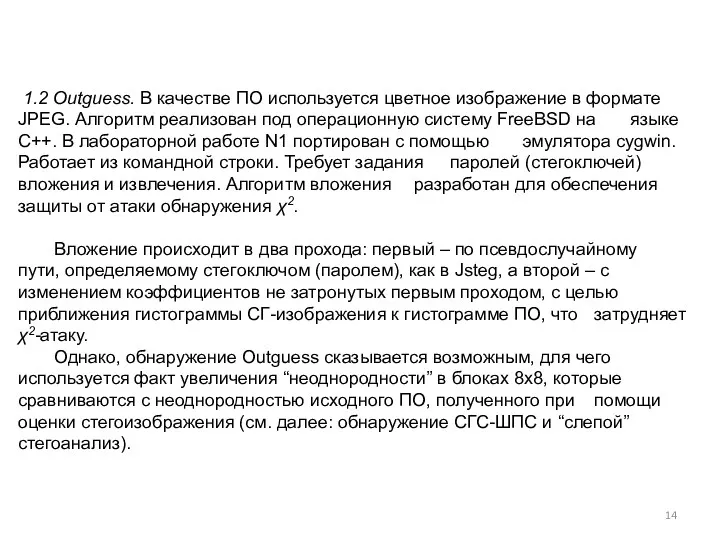

- 14. 1.2 Outguess. В качестве ПO используется цветное изображение в формате JPEG. Алгоритм реализован под операционную систему

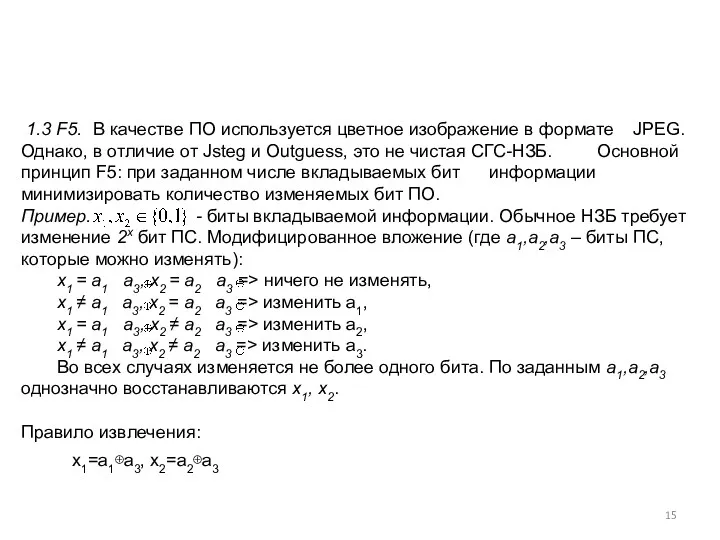

- 15. 1.3 F5. В качестве ПО используется цветное изображение в формате JPEG. Однако, в отличие от Jsteg

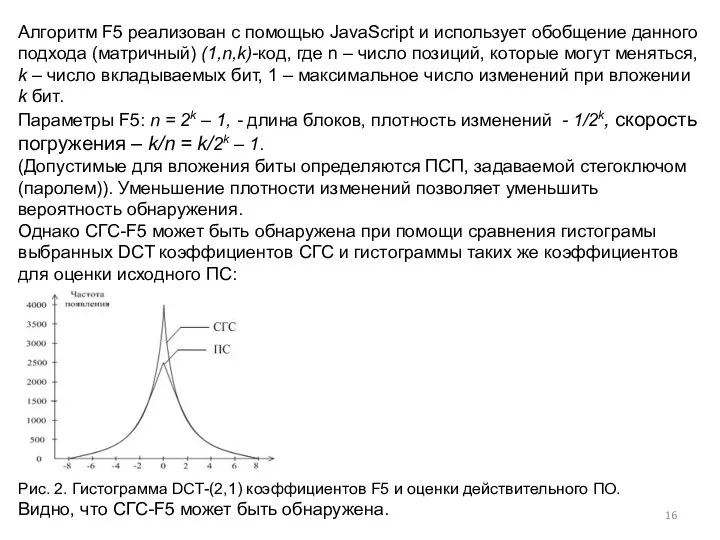

- 16. Алгоритм F5 реализован с помощью JavaScript и использует обобщение данного подхода (матричный) (1,n,k)-код, где n –

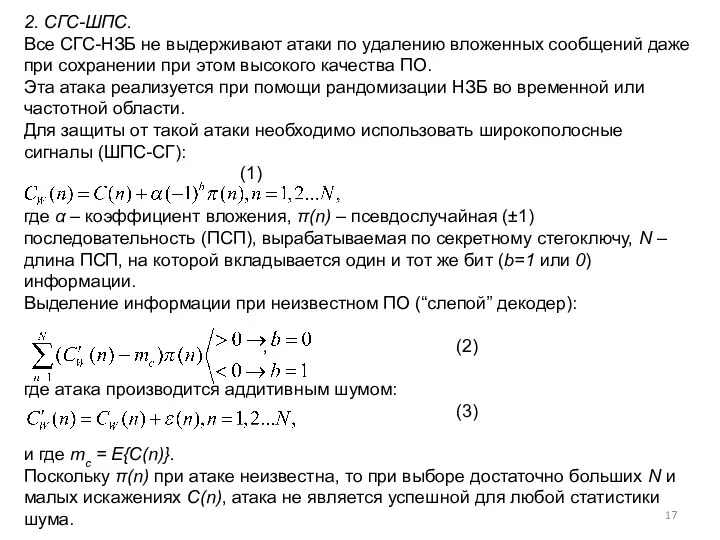

- 17. 2. СГС-ШПС. Все СГС-НЗБ не выдерживают атаки по удалению вложенных сообщений даже при сохранении при этом

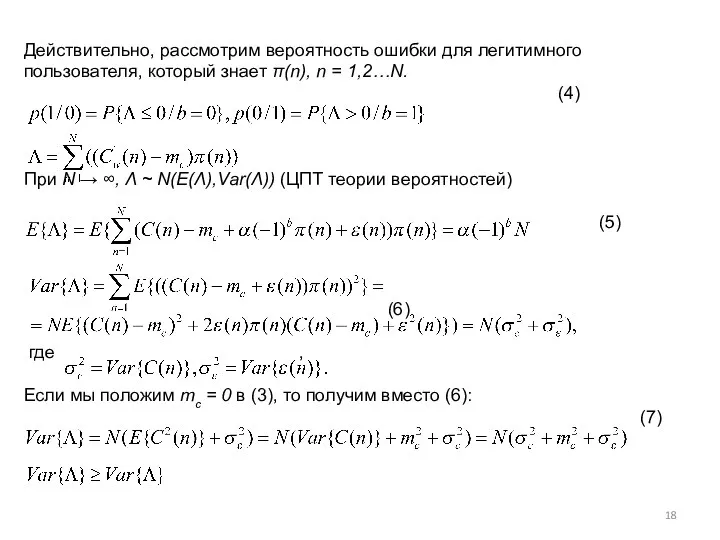

- 18. Действительно, рассмотрим вероятность ошибки для легитимного пользователя, который знает π(n), n = 1,2…N. (4) При N

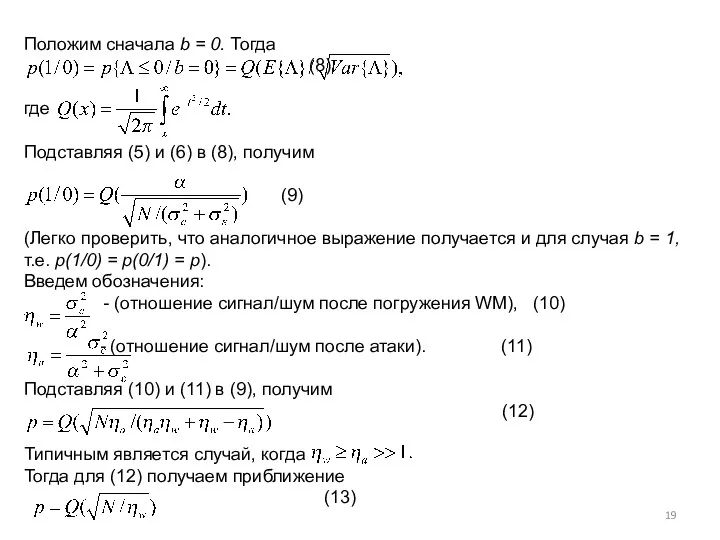

- 19. Положим сначала b = 0. Тогда (8) где Подставляя (5) и (6) в (8), получим (9)

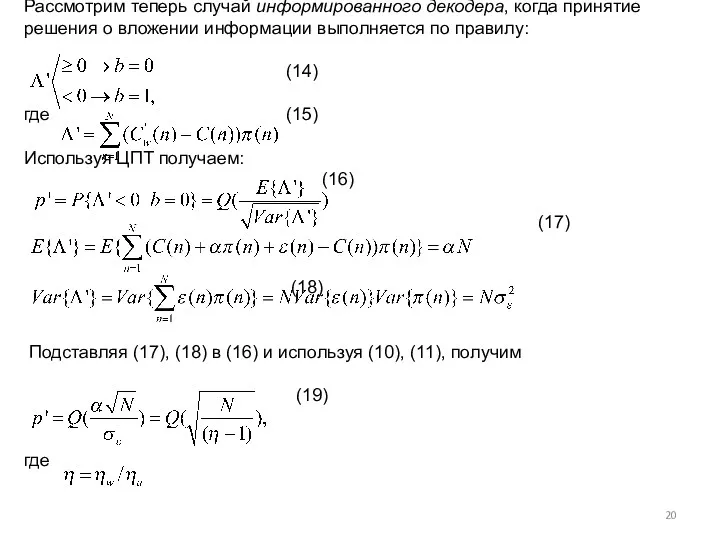

- 20. Рассмотрим теперь случай информированного декодера, когда принятие решения о вложении информации выполняется по правилу: (14) где

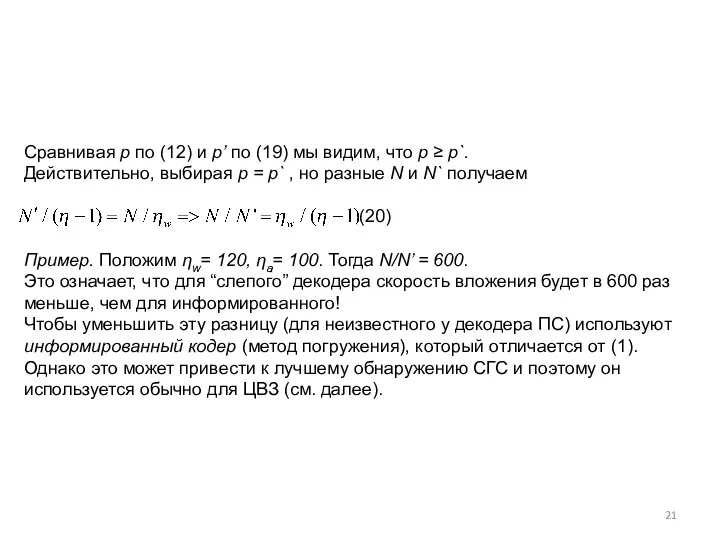

- 21. Сравнивая p по (12) и p’ по (19) мы видим, что p ≥ p`. Действительно, выбирая

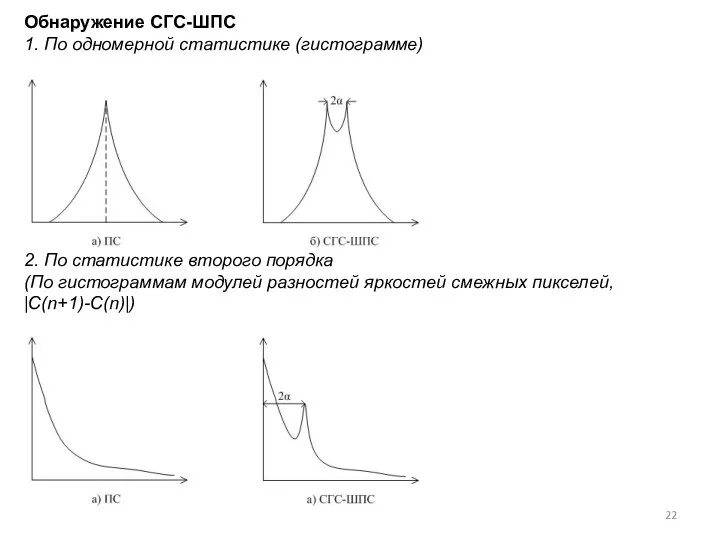

- 22. Обнаружение СГС-ШПС 1. По одномерной статистике (гистограмме) 2. По статистике второго порядка (По гистограммам модулей разностей

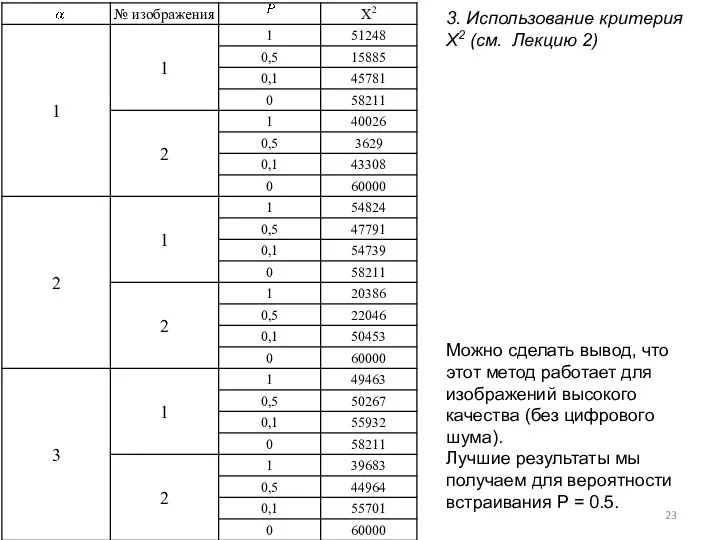

- 23. 3. Использование критерия X2 (см. Лекцию 2) Можно сделать вывод, что этот метод работает для изображений

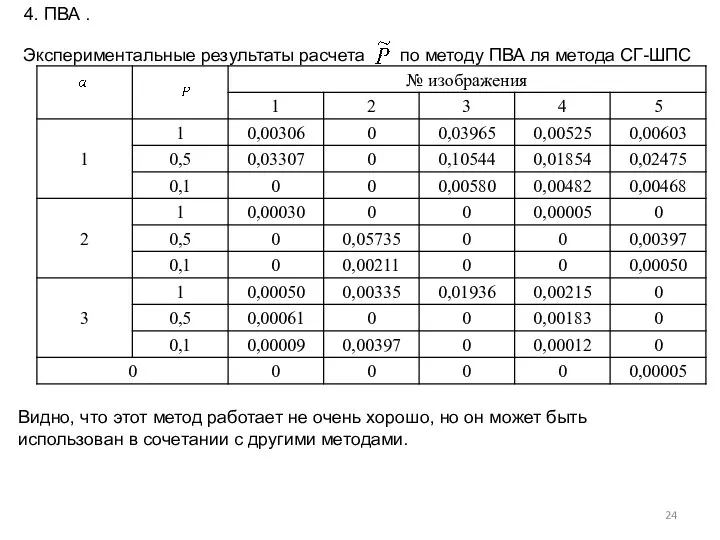

- 24. 4. ПВА . Видно, что этот метод работает не очень хорошо, но он может быть использован

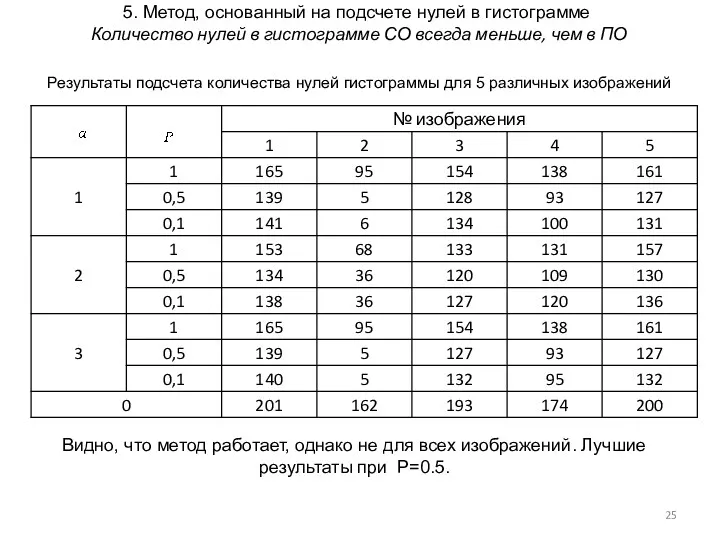

- 25. 5. Метод, основанный на подсчете нулей в гистограмме Количество нулей в гистограмме СО всегда меньше, чем

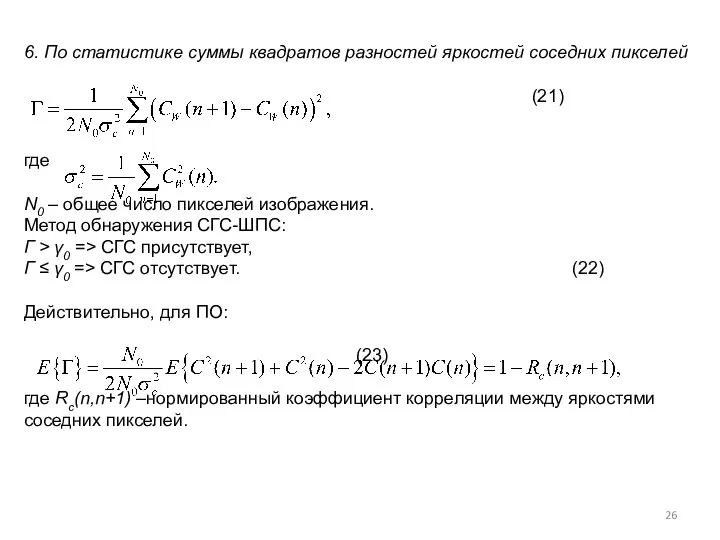

- 26. 6. По статистике суммы квадратов разностей яркостей соседних пикселей (21) где N0 – общее число пикселей

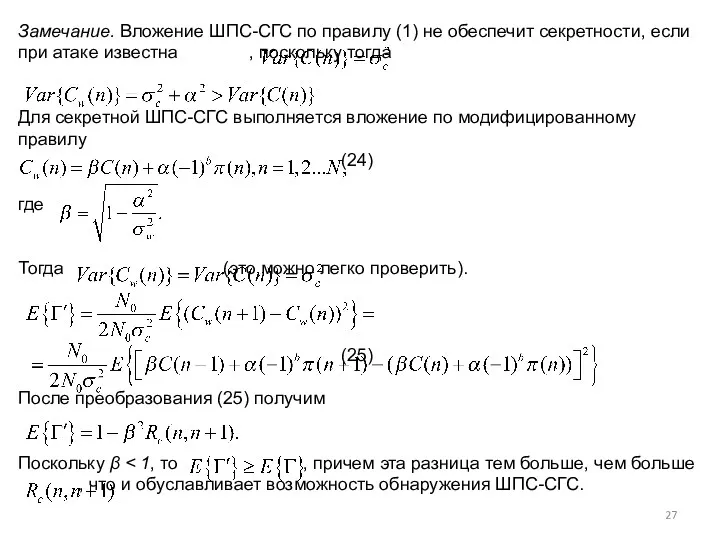

- 27. Замечание. Вложение ШПС-СГС по правилу (1) не обеспечит секретности, если при атаке известна , поскольку тогда

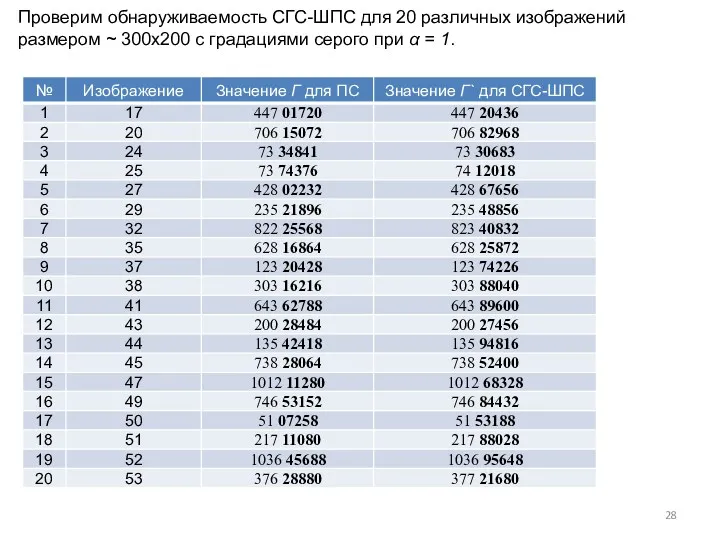

- 28. Проверим обнаруживаемость СГС-ШПС для 20 различных изображений размером ~ 300х200 с градациями серого при α =

- 29. Как видно из таблицы, типично изменяются последние пять цифр. Выберем для них порог λ0 = 46000.

- 31. Скачать презентацию

![Значения COG (H[k]) до (ромбы) и после (квадраты) вложения для](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/593162/slide-2.jpg)

Жинақтың модельдік конструкциясын дайындау

Жинақтың модельдік конструкциясын дайындау Анимация и адаптивный дизайн

Анимация и адаптивный дизайн Кодирование информации

Кодирование информации Bla. An android app

Bla. An android app SCM515 Контроль счетов

SCM515 Контроль счетов Триггеры

Триггеры История сети Интернет

История сети Интернет Анимация и трансформация

Анимация и трансформация Пусконаладка охранно-пожарной системы ТМ Рубеж, протокол R3

Пусконаладка охранно-пожарной системы ТМ Рубеж, протокол R3 Обработка файловых структур данных

Обработка файловых структур данных Welcome to CAD/CAM Services

Welcome to CAD/CAM Services Создание Web-сайта

Создание Web-сайта Этика сетевого общения

Этика сетевого общения Створення планів і карт засобами ГІС

Створення планів і карт засобами ГІС Основные понятия культура и информация

Основные понятия культура и информация Научно - производственное предприятие РАДАР ММС (отраслевая конференция)

Научно - производственное предприятие РАДАР ММС (отраслевая конференция) Exploring the Values in Games

Exploring the Values in Games Ideas about site. Dental laboratory

Ideas about site. Dental laboratory Работа с программой Octopus и сайтом статистики

Работа с программой Octopus и сайтом статистики Программа Access. Оболочка, меню, настройка панелей

Программа Access. Оболочка, меню, настройка панелей Алгоритм

Алгоритм Универсальная энциклопедия в сети Интернет. Википедия

Универсальная энциклопедия в сети Интернет. Википедия Использование ресурсов сети Интернет для обучения иностранному языку

Использование ресурсов сети Интернет для обучения иностранному языку Основные средства VBA

Основные средства VBA Microsoft PowerPoint

Microsoft PowerPoint Криптография

Криптография Электронная деловая переписка

Электронная деловая переписка Объединение компьютеров в локальную сеть. Организация работы пользователей в локальных компьютерных сетях

Объединение компьютеров в локальную сеть. Организация работы пользователей в локальных компьютерных сетях