Содержание

- 2. Занятие 2 Способы несанкционированного доступа к информации и понятие аутентификации.

- 3. Учебные вопросы. 1. Способы несанкционированного доступа к информации в компьютерных системах и защиты от него. 2.

- 4. В руководящих документах по защите информации Республики Казахстан. приведены следующие основные способы несанкционированного доступа к информации

- 5. модификация средств защиты для осуществления несанкционированного доступа (например, внедрение программных закладок); внедрение в технические средства СВТ

- 6. Можно выделить следующие уровни возможностей нарушителя, предоставляемые ему штатными средствами КС (каждый сле дующий уровень включает

- 7. 3. Управление функционированием КС — воздействие на ее базовое программное обеспечение, состав и конфигурацию КС (например,

- 8. Вспомогательные способы несанкционированного доступа к информации в КС: ручной или программный подбор паролей путем их полного

- 9. подключение к линии связи и перехват доступа к КС после отправки пакета завершения сеанса легального пользователя,

- 10. создание условий для связи по компьютерной сети легального пользователя с терминалом нарушителя, выдающего себя за легального

- 11. К основным функциям СРД относятся: реализация правил разграничения доступа субъектов и их процессов к информации и

- 12. реализация правил обмена информацией между субъектами в компьютерных сетях. К функциям обеспечивающих средств для СРД относятся:

- 13. реакция на попытки несанкционированного доступа (сигнализация, блокировка, восстановление объекта после несанкционированного доступа); учет выходных печатных форм

- 14. Итак, основными способами защиты от несанкционированного доступа к информации в компьютерных системах являются аутентификация, авторизация (определение

- 15. Под протоколом в общем случае последовательность однозначно и точно определенных действий, выполняемых двумя или более сторонами

- 16. С: запрос имени, под которым пользователь зарегистрирован в базе данных учетных записей КС (логического имени пользователя

- 17. структура учетной записи относительный номер учетной записи R1D,; логическое имя пользователя ID,; полное имя пользователя и

- 18. К первой группе относятся способы аутентификации, основанные на том, что пользователь знает некоторую подтверждающую его подлинность

- 19. Ко второй группе относятся способы аутентификации, основанные на том, что пользователь имеет некоторый материальный объект, который

- 20. К третьей группе относятся способы аутентификации, основанные на таких данных, которые позволяют однозначно считать, что пользователь

- 21. 2-й учебный вопрос Аутентификация пользователей на основе паролей и модели «рукопожатия».

- 22. при использовании парольной аутентификации должны быть: максимальный срок действия пароля (любой секрет не может сохраняться в

- 23. Правила противодействия системы попыткам подбора паролей • ограничение числа попыток входа в систему; скрытие логического имени

- 24. Реакцией системы на неудачную попытку входа пользователя могут быть: блокировка учетной записи, под которой осуществляется попытка

- 25. При первоначальном вводе или смене пароля пользователя обычно применяются два классических правила: символы вводимого пароля не

- 26. Недостатки схемы одноразовых паролей: организация защищенного хранения длинного списка паролей (либо его запоминание, что маловероятно); неясность

- 27. Преимущества аутентификации на основе модели «рукопожатия» перед парольной аутентификацией: между пользователем и системой не передается никакой

- 28. Аутентификацию пользователей на основе модели «рукопожатия». В соответствии с этой моделью пользователь П и система С

- 29. Парольная аутентификация совершенно неприменима в случае взаимного подтверждения подлинности пользователей компьютерной сети. Действительно, пусть А и

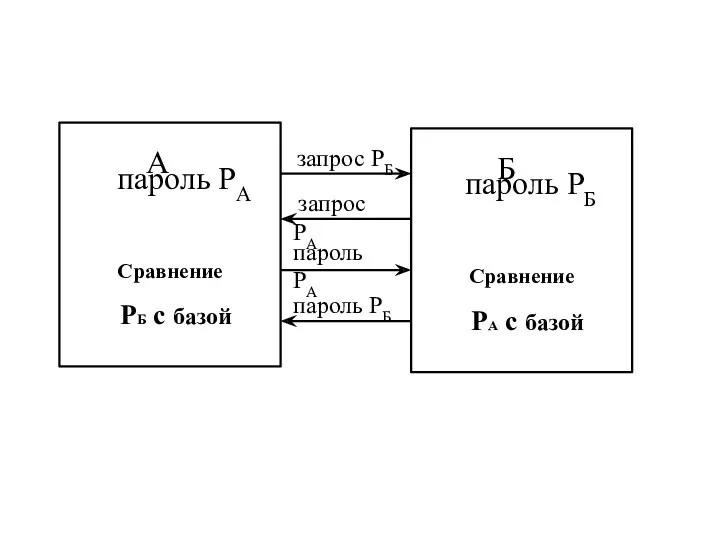

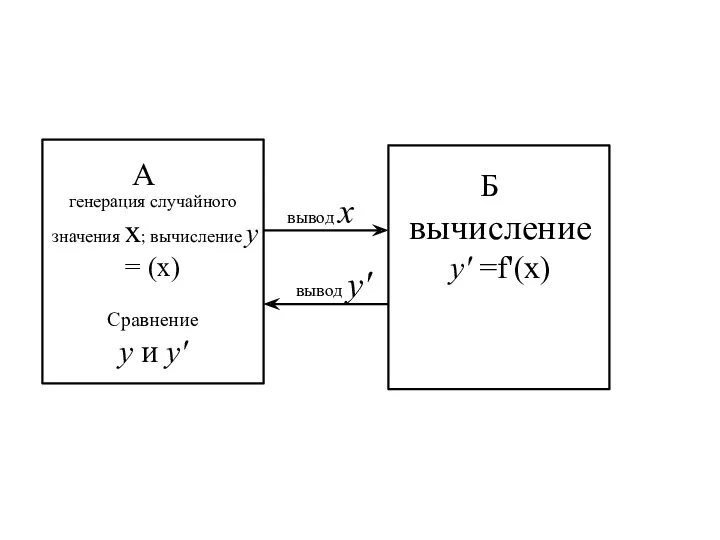

- 31. генерация случайного значения ; вычисление у = f() А генерация случайного значения x; вычисление у =

- 32. Модель «рукопожатия» вполне приемлема для взаимной аутентификации: А: выбор значения х; вычисление у =f(x). А Б:

- 33. 3-й учебный вопрос Аутентификация пользователей по их биометрическим характеристикам, клавиатурному почерку и росписи мышью.

- 34. К основным биометрическим характеристикам пользователей КС, которые могут применяться при их аутентификации, относятся: отпечатки пальцев; геометрическая

- 35. рисунок сетчатки глаза; геометрическая форма и размеры лица; тембр голоса; геометрическая форма и размеры уха и

- 36. Основные достоинства аутентификации пользователей по их биометрическим характеристикам: трудность фальсификации этих признаков; высокая достоверность аутентификации из-за

- 37. Процедура настройки на характеристики регистрируемого в КС пользователя: Выбор пользователем ключевой фразы (ее символы должны быть

- 38. Первый вариант процедуры аутентификации: набор ключевой фразы пользователем несколько раз; исключение грубых ошибок (по специальному алгоритму);

- 39. если дисперсии равны, то решение задачи проверки гипотезы о равенстве центров распределения двух нормальных генеральных совокупностей

- 40. Второй вариант процедуры аутентификации: набор ключевой фразы один раз; решение задачи проверки гипотезы о равенстве дисперсий

- 41. вычисление вероятности подлинности пользователя как отношения числа оставшихся интервалов к общему числу интервалов в ключевой фразе;

- 42. Процедура настройки при наборе псевдослучайного текста: генерация и вывод пользователю текста из фиксированного множества слов, символы

- 43. Процедура настройки на характеристики пользователя может состоять из следующих этапов: ввод нескольких эталонных росписей; для каждой

- 45. Скачать презентацию

Средства отладки программ. Контроль текста программы

Средства отладки программ. Контроль текста программы Создание универсального строительного калькулятора по расчету стоимости постройки гаража

Создание универсального строительного калькулятора по расчету стоимости постройки гаража Российские ОС на основе Линукс для госкомпаний и бизнеса

Российские ОС на основе Линукс для госкомпаний и бизнеса Стандартные функции языка CLIPS. Стандартные арифметические функции

Стандартные функции языка CLIPS. Стандартные арифметические функции Возможности динамических (электронных) таблиц

Возможности динамических (электронных) таблиц Интернетугрозы. Кибербезопасность

Интернетугрозы. Кибербезопасность Microsoft Word кестелер, суреттер және су белгілерін енгізу

Microsoft Word кестелер, суреттер және су белгілерін енгізу Семиуровневая модель OSI

Семиуровневая модель OSI Методы представления графических изображений

Методы представления графических изображений Шаблон

Шаблон Информационные технологии в отрасли (области знаний)

Информационные технологии в отрасли (области знаний) Основные устройства компьютера

Основные устройства компьютера Software Development Life Cycle and Methodologies

Software Development Life Cycle and Methodologies Программное обеспечение персонального компьютера

Программное обеспечение персонального компьютера Основы программирования: ТЕМА 02. СТРУКТУРА ПРОГРАММЫ В ПАСКАЛЕ. ВВОД И ВЫВОД ДАННЫХ.

Основы программирования: ТЕМА 02. СТРУКТУРА ПРОГРАММЫ В ПАСКАЛЕ. ВВОД И ВЫВОД ДАННЫХ. Методические рекомендации по оформлению мультимедийных презентаций

Методические рекомендации по оформлению мультимедийных презентаций Arrays Loops. Java Core

Arrays Loops. Java Core Programming Language Java

Programming Language Java Газета совета студенческого самоуправления. Колледж-City

Газета совета студенческого самоуправления. Колледж-City Что такое Unity и Vuforia

Что такое Unity и Vuforia Мемы и русский язык

Мемы и русский язык Прикладные информационные технологии. Представление знаний в информационных системах

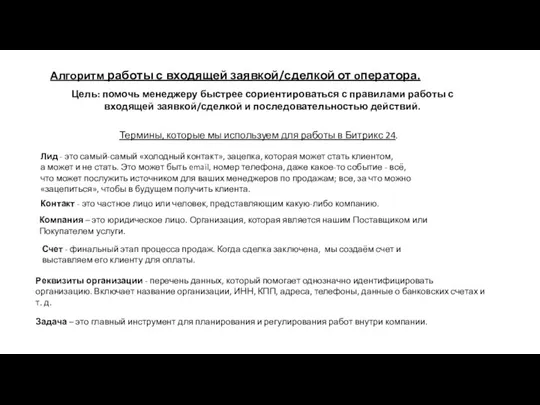

Прикладные информационные технологии. Представление знаний в информационных системах Алгоритм работы с входящей заявкой/сделкой от oператора

Алгоритм работы с входящей заявкой/сделкой от oператора Операционная система. Назначение и основные функции

Операционная система. Назначение и основные функции Решение математических задач в MS Excel

Решение математических задач в MS Excel Мобильное оборудование. Проблема выбора

Мобильное оборудование. Проблема выбора Операционная система

Операционная система Угадай и отгадай!

Угадай и отгадай!