Слайд 2

Виды угроз безопасности информационных систем

К основным угрозам безопасности информации и нормального

функционирования ИС относятся:

утечка конфиденциальной информации;

компрометация информации;

несанкционированное использование информационных ресурсов;

ошибочное использование информационных ресурсов;

несанкционированный обмен информацией между абонентами;

отказ от информации;

нарушение информационного обслуживания;

незаконное использование привилегий.

Слайд 3

Вредоносные программы классифицируются следующим образом:

логические бомбы;

троянский конь;

компьютерный вирус;

червь;

захватчик паролей.

Слайд 4

Проблемы защиты информации

Несанкционированный доступ

Несанкционированный доступ к информации — доступ к информации,

хранящейся на различных типах носителей (бумажных, магнитных, оптических и т. д.) в компьютерных базах данных, файловых хранилищах, архивах, секретных частях и т. д. различных организаций путём изменения (повышения, фальсификации) своих прав доступа.

Слайд 5

Причины несанкционированного доступа к информации:

ошибки конфигурации (прав доступа, файрволов, ограничений

на массовость запросов к базам данных);

слабая защищённость средств авторизации (хищение паролей, смарт-карт, физический доступ к плохо охраняемому оборудованию, доступ к незаблокированным рабочим местам сотрудников в отсутствие сотрудников);

ошибки в программном обеспечении; - злоупотребление служебными полномочиями (воровство резервных копий, копирование информации на внешние носители при праве доступа к информации);

прослушивание каналов связи при использовании незащищённых соединений внутри ЛВС;

использование клавиатурных шпионов, вирусов и троянов на компьютерах сотрудников для имперсонализации.

Слайд 6

Приемы несанкционированного доступа к информации:

За дураком

За хвост

Компьютерный

абордаж

Неспешный выбор

Маскарад

Мистификация

Аварийный

Слайд 7

Угрозы информационной безопасности – совокупность условий и факторов, создающих потенциальную или реально

существующую опасность нарушения безопасности информации. Атакой называется попытка реализации угрозы, а тот, кто предпринимает такую попытку, - злоумышленником. Потенциальные злоумышленники называются источниками угрозы.

Угроза является следствием наличия уязвимых мест или уязвимостей в информационной системе. Уязвимости могут возникать по разным причинам, например, в результате непреднамеренных ошибок программистов при написании программ.

Слайд 8

Угрозы можно классифицировать по нескольким критериям:

по свойствам информации (доступность, целостность, конфиденциальность), против которых

угрозы направлены в первую очередь;

по компонентам информационных систем, на которые угрозы нацелены (данные, программы, аппаратура, поддерживающая инфраструктура);

по способу осуществления (случайные/преднамеренные, действия природного/техногенного характера);

по расположению источника угроз (внутри/вне рассматриваемой ИС).

Слайд 9

Обеспечение информационной безопасности является сложной задачей, для решения которой требуется комплексный подход.

Выделяют следующие уровни защиты информации:

законодательный – законы, нормативные акты и прочие документы РФ и международного сообщества;

административный – комплекс мер, предпринимаемых локально руководством организации;

процедурный уровень – меры безопасности, реализуемые людьми;

программно-технический уровень – непосредственно средства защиты информации.

Слайд 10

Законодательный уровень является основой для построения системы защиты информации, так как

дает базовые понятия предметной области и определяет меру наказания для потенциальных злоумышленников. Этот уровень играет координирующую и направляющую роли и помогает поддерживать в обществе негативное (и карательное) отношение к людям, нарушающим информационную безопасность.

Слайд 11

Угрозы можно классифицировать по нескольким критериям:

по аспекту информационной безопасности (доступность, целостность,

конфиденциальность), против которого угрозы направлены в первую очередь;

по компонентам информационных систем, на которые угрозы нацелены (данные, программы, аппаратура,

поддерживающая инфраструктура);

по способу осуществления (случайные/преднамеренные действия природного/техногенного характера);

по расположению источника угроз (внутри/вне рассматриваемой ИС).

Слайд 12

Наиболее распространенные угрозы доступности

Самыми частыми и самыми опасными (с точки зрения

размера ущерба) являются непреднамеренные ошибки штатных пользователей, операторов, системных администраторов и других лиц, обслуживающих информационные системы.

Иногда такие ошибки и являются собственно угрозами (неправильно введенные данные или ошибка в программе, вызвавшая крах системы), иногда они создают уязвимые места, которыми могут воспользоваться злоумышленники (таковы обычно ошибки администрирования). По некоторым данным, до 65% потерь - следствие непреднамеренных ошибок.

Пожары и наводнения не приносят столько бед, сколько безграмотность и небрежность в работе.

Очевидно, самый радикальный способ борьбы с непреднамеренными ошибками - максимальная автоматизация и строгий контроль.

Слайд 13

Другие угрозы доступности классифицируем по компонентам ИС, на которые нацелены угрозы:

отказ

пользователей;

внутренний отказ информационной системы;

отказ поддерживающей инфраструктуры.

Слайд 14

Обычно применительно к пользователям рассматриваются следующие угрозы:

нежелание работать с информационной системой

(чаще всего проявляется при необходимости осваивать новые возможности и при расхождении между запросами пользователей и фактическими возможностями и техническими характеристиками);

невозможность работать с системой в силу отсутствия соответствующей подготовки (недостаток общей компьютерной грамотности, неумение интерпретировать диагностические сообщения, неумение работать с документацией и т.п.);

невозможность работать с системой в силу отсутствия технической поддержки (неполнота документации, недостаток справочной информации и т.п.)

Слайд 15

Основными источниками внутренних отказов являются:

отступление (случайное или умышленное) от установленных правил

эксплуатации;

выход системы из штатного режима эксплуатации в силу случайных или преднамеренных действий пользователей или обслуживающего персонала (превышение расчетного числа запросов, чрезмерный объем обрабатываемой информации и т.п.);

ошибки при (пере)конфигурировании системы;

отказы программного и аппаратного обеспечения;

разрушение данных;

разрушение или повреждение аппаратуры.

Слайд 16

По отношению к поддерживающей инфраструктуре рекомендуется рассматривать следующие угрозы:

нарушение работы (случайное

или умышленное) систем связи, электропитания, водо- и/или теплоснабжения,

кондиционирования;

разрушение или повреждение помещений;

невозможность или нежелание обслуживающего персонала и/или пользователей выполнять свои обязанности (гражданские беспорядки, аварии на транспорте, террористический акт или его угроза, забастовка и т.п.).

Десятичная (децимальная) классификация Дьюи (ДКД)

Десятичная (децимальная) классификация Дьюи (ДКД) Компьютерные изображения

Компьютерные изображения Структурированные типы. Массив

Структурированные типы. Массив Программа Youth Translate

Программа Youth Translate Уязвимости в OS Windows

Уязвимости в OS Windows Corel Draw. Объединение Компьютерная графика

Corel Draw. Объединение Компьютерная графика Теория визуализации. Процесс выбора диаграммы

Теория визуализации. Процесс выбора диаграммы Компьютерные презентации. Этапы создания и планирование. (Лекция 6)

Компьютерные презентации. Этапы создания и планирование. (Лекция 6) Жарлық (Ярлык) - нақты бір объектіге апаратын жол (маршрут, путь) сақталатын, бір килобайт көлеміндегі шағын файл

Жарлық (Ярлык) - нақты бір объектіге апаратын жол (маршрут, путь) сақталатын, бір килобайт көлеміндегі шағын файл Общие сведения о программе компас-график

Общие сведения о программе компас-график Поняття події. Види подій. Урок 23

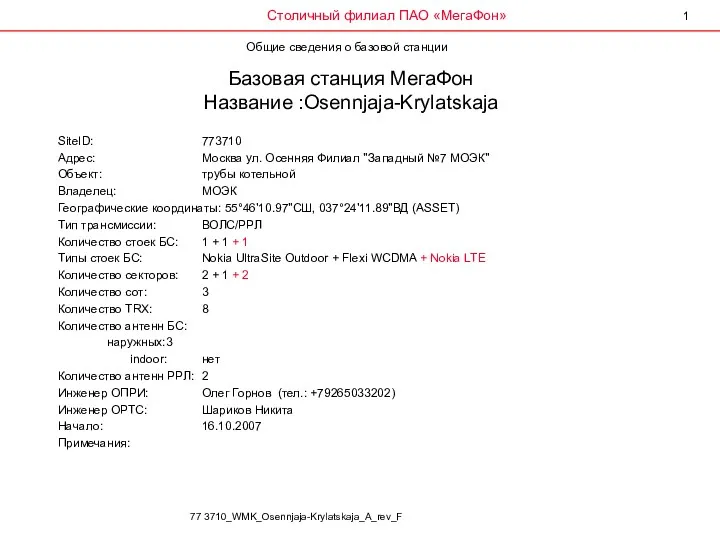

Поняття події. Види подій. Урок 23 Базовая станция МегаФон

Базовая станция МегаФон Хранение информации. 10 лекция

Хранение информации. 10 лекция OS Linux. Тема 2. Администрирование Linux. Базовые настройки системы

OS Linux. Тема 2. Администрирование Linux. Базовые настройки системы Логические основы ЭВМ

Логические основы ЭВМ Типы данных и операции

Типы данных и операции Программный принцип работы компьютера

Программный принцип работы компьютера Работа со строками. Методы строк. Лекция

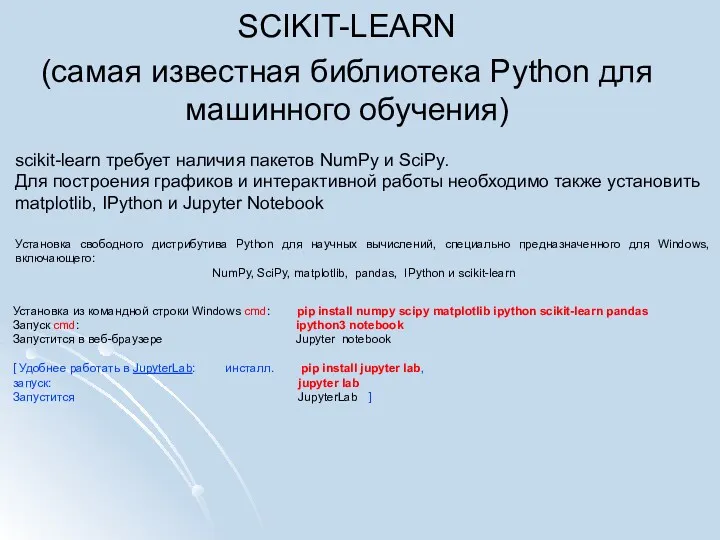

Работа со строками. Методы строк. Лекция Scikit-learn

Scikit-learn Введение в Java

Введение в Java Разработка информационной системы для медицинского центра. Курсовая работа

Разработка информационной системы для медицинского центра. Курсовая работа Виртуальные сообщества

Виртуальные сообщества Блочная модель CSS

Блочная модель CSS Творческий проект Дизайн школьного кабинета

Творческий проект Дизайн школьного кабинета Игра сто к одному. Информатика и информация

Игра сто к одному. Информатика и информация История серии видеоигры: Grand Theft Auto

История серии видеоигры: Grand Theft Auto Презентации

Презентации Разработка информационной системы учёта почтовых отправлений в отделении Почты России

Разработка информационной системы учёта почтовых отправлений в отделении Почты России