Содержание

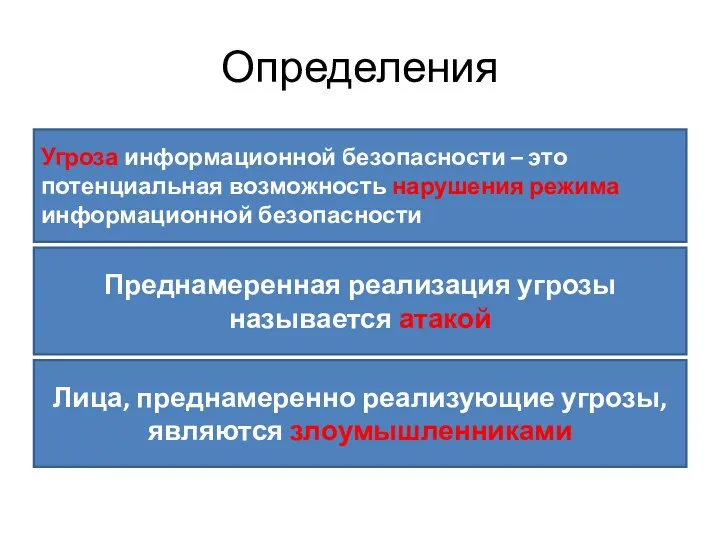

- 2. Определения Угроза информационной безопасности – это потенциальная возможность нарушения режима информационной безопасности Преднамеренная реализация угрозы называется

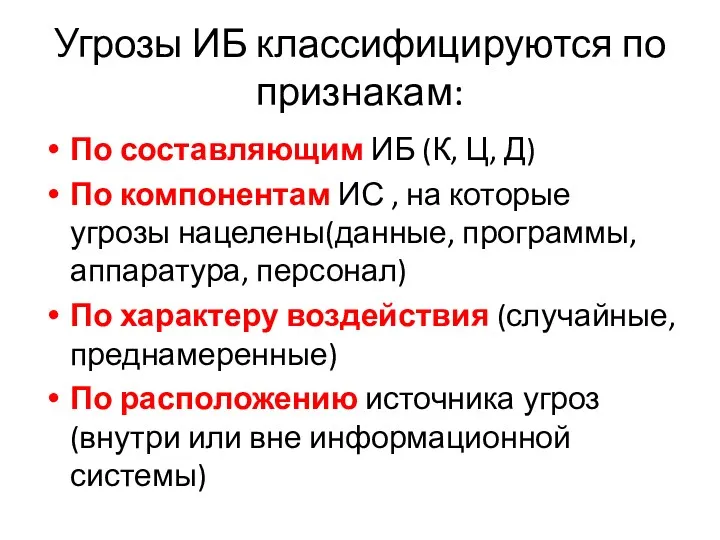

- 3. Угрозы ИБ классифицируются по признакам: По составляющим ИБ (К, Ц, Д) По компонентам ИС , на

- 4. Угрозы по характеру воздействия Угрозы ИБ (по характеру воздействия) Случайные угрозы Преднамеренные угрозы Алгоритмические и программные

- 5. Соотношение случайных/преднамеренных угроз

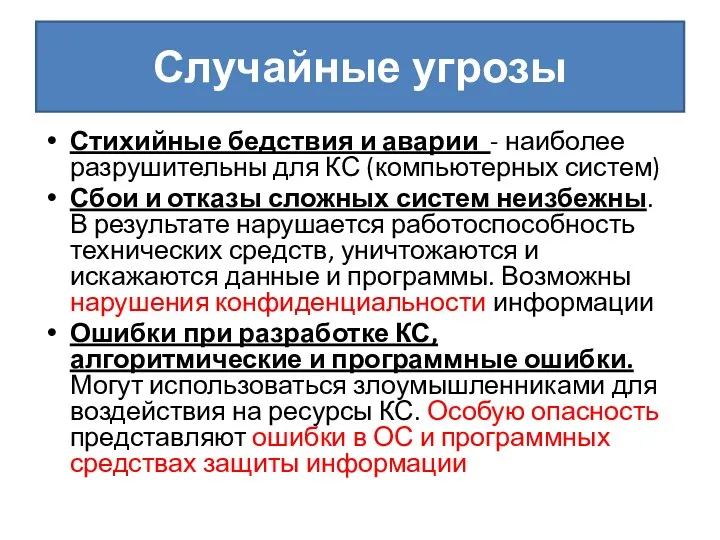

- 6. Случайные угрозы Стихийные бедствия и аварии - наиболее разрушительны для КС (компьютерных систем) Сбои и отказы

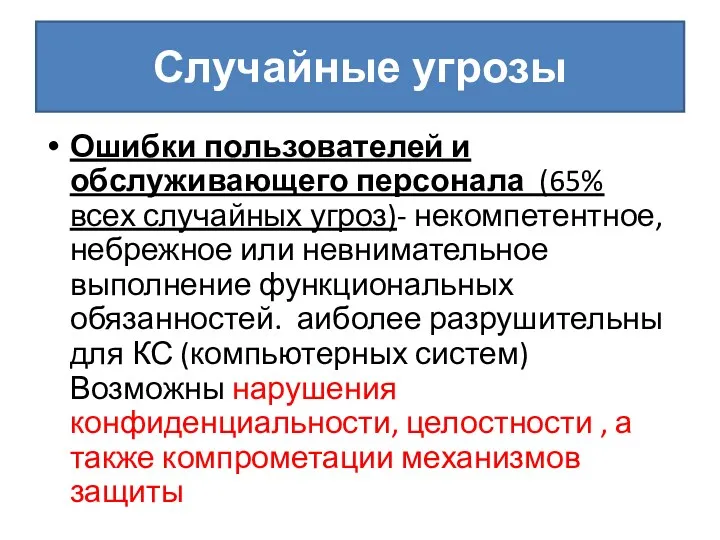

- 7. Случайные угрозы Ошибки пользователей и обслуживающего персонала (65% всех случайных угроз)- некомпетентное, небрежное или невнимательное выполнение

- 8. Случайные угрозы. Вывод Изучены достаточно хорошо, накоплен значительный опыт противодействия этим угрозам

- 9. Преднамеренные угрозы Данный класс изучен недостаточно, очень динамичен и постоянно пополняется новыми угрозами

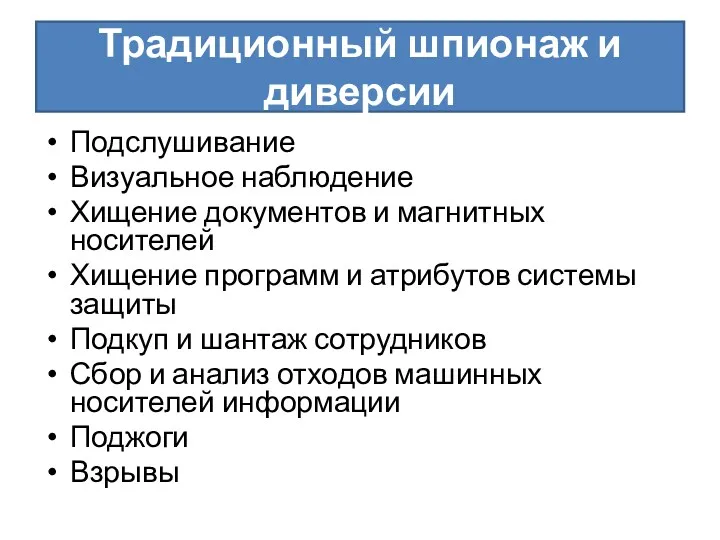

- 10. Традиционный шпионаж и диверсии Подслушивание Визуальное наблюдение Хищение документов и магнитных носителей Хищение программ и атрибутов

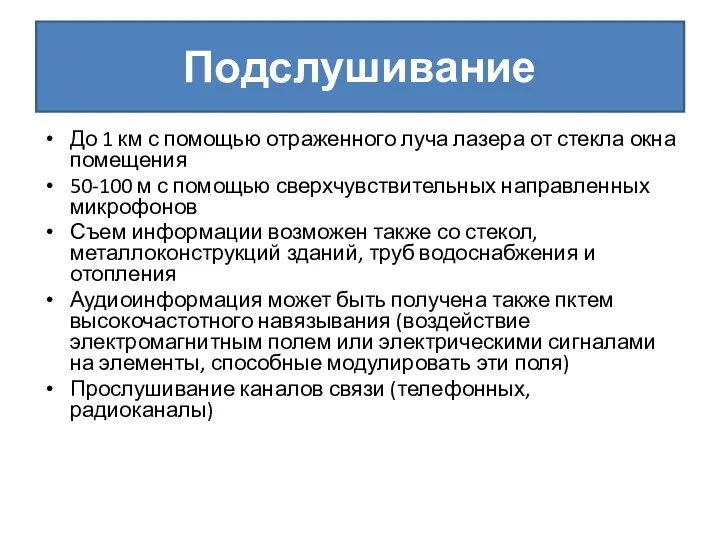

- 11. Подслушивание До 1 км с помощью отраженного луча лазера от стекла окна помещения 50-100 м с

- 12. Видеоразведка Видеоразведка для получения информации малопригодна и носит вспомогательный характер. В основном служит для выявления режимов

- 13. Закладные устройства Для КС (компьютерных систем) наиболее вероятными являются закладные устройства или «жучки». Закладные устройства делятся

- 14. НСД к информации Определение: Несанкционированный доступ (НСД) к информации – доступ к информации, нарушающий правила разграничения

- 15. Электромагнитные излучения и наводки (ПЭМИН) Процесс обработки и передачи информации техническими средствами КС сопровождается электромагнитными излучениями

- 16. Несанкционированная модификация структур Несанкционированная модификация структур (программных, алгоритмических,технических) может осуществляться на любом жизненном цикле КС. Несанкционированное

- 17. Вредительские программы В зависимости от механизма действия вредительские программы деляться на 4 класса: Логические бомбы Черви

- 19. Скачать презентацию

Презентация Компьютер-универсальная машина для работы с информацией, 5 класс Босова Л.Л.

Презентация Компьютер-универсальная машина для работы с информацией, 5 класс Босова Л.Л. Оборудование Ethernet и Fast Ethernet

Оборудование Ethernet и Fast Ethernet Ветвление в Паскале

Ветвление в Паскале Программировние на языке С#. Циклы for и while

Программировние на языке С#. Циклы for и while Ролевая игра

Ролевая игра Создание 3D-панорамы и виртуального тура

Создание 3D-панорамы и виртуального тура Применение информационных технологий в преподавании русского языка и литературы

Применение информационных технологий в преподавании русского языка и литературы Антивирусные программы

Антивирусные программы OptionButton, CheckBox компоненттері

OptionButton, CheckBox компоненттері Dark-Wave

Dark-Wave Pascal ABC

Pascal ABC ГОСТ. Библиографическая запись

ГОСТ. Библиографическая запись Формализация описания поведения объектов сложных систем

Формализация описания поведения объектов сложных систем Третья номинация. Конкурс Интеллектуальная собственность глазами молодежи

Третья номинация. Конкурс Интеллектуальная собственность глазами молодежи Методика и практика создания Интернет-магазинов в системе CMS 1С-Битрикс: Управление сайтом - Бизнес

Методика и практика создания Интернет-магазинов в системе CMS 1С-Битрикс: Управление сайтом - Бизнес Системы управления базами данных (СУБД)

Системы управления базами данных (СУБД) Сайт интернет-магазина цветов

Сайт интернет-магазина цветов Операторы цыклов WHILE, REPEAT, FOR

Операторы цыклов WHILE, REPEAT, FOR Диалоговые панели

Диалоговые панели Введение в Python. Как используется?

Введение в Python. Как используется? Документ РосБизнесКонсалтинг. Использованы шаблоны MICROSOFT Corp. ©

Документ РосБизнесКонсалтинг. Использованы шаблоны MICROSOFT Corp. © Цвет и цветовые модели в компьютерной графике

Цвет и цветовые модели в компьютерной графике Этапы создания экспертных систем

Этапы создания экспертных систем Windows 10

Windows 10 Образовательные программы и игры для учащихся 5-7 классов

Образовательные программы и игры для учащихся 5-7 классов New technologies in education

New technologies in education Работа с Power Point

Работа с Power Point Вручение отправлений с использованием простой электронной подписи (по смс)

Вручение отправлений с использованием простой электронной подписи (по смс)