Содержание

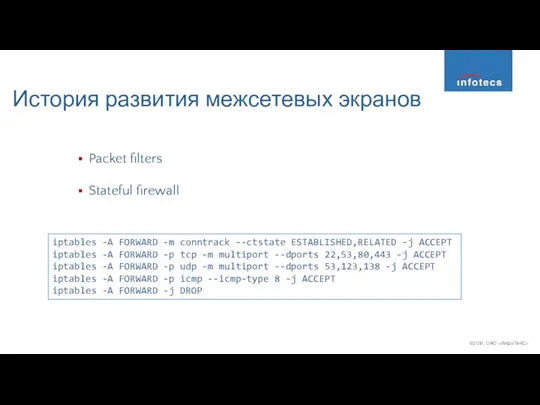

- 2. История развития межсетевых экранов Packet filters Stateful firewall iptables -A FORWARD -m conntrack --ctstate ESTABLISHED,RELATED -j

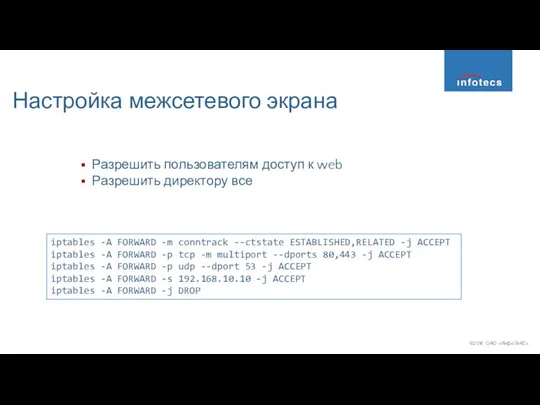

- 3. Настройка межсетевого экрана Разрешить пользователям доступ к web Разрешить директору все iptables -A FORWARD -m conntrack

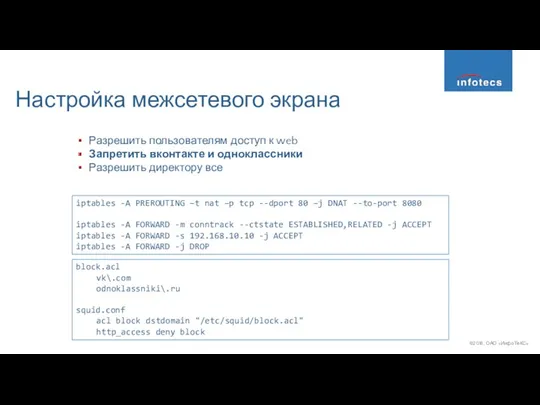

- 4. Настройка межсетевого экрана Разрешить пользователям доступ к web Запретить вконтакте и одноклассники Разрешить директору все iptables

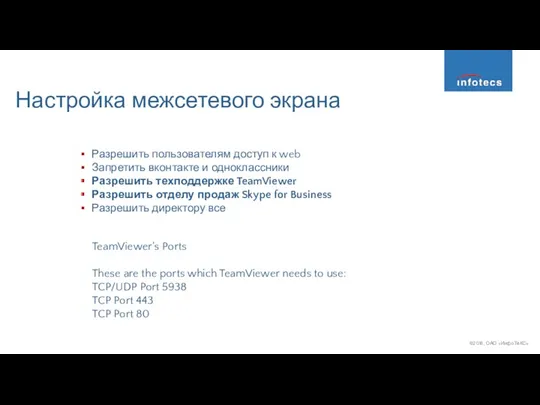

- 5. Настройка межсетевого экрана Разрешить пользователям доступ к web Запретить вконтакте и одноклассники Разрешить техподдержке TeamViewer Разрешить

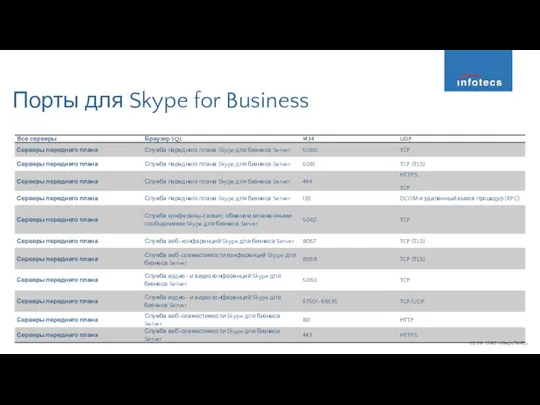

- 6. Порты для Skype for Business

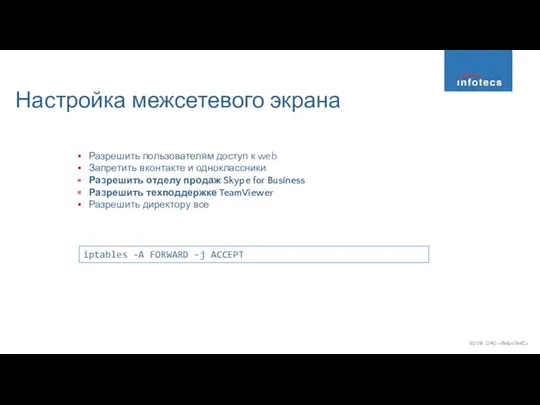

- 7. Настройка межсетевого экрана Разрешить пользователям доступ к web Запретить вконтакте и одноклассники Разрешить отделу продаж Skype

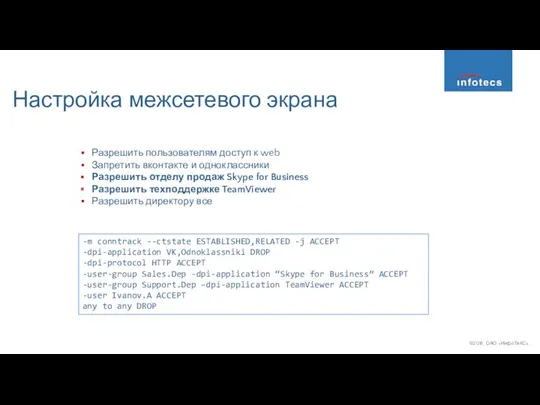

- 8. Настройка межсетевого экрана Разрешить пользователям доступ к web Запретить вконтакте и одноклассники Разрешить отделу продаж Skype

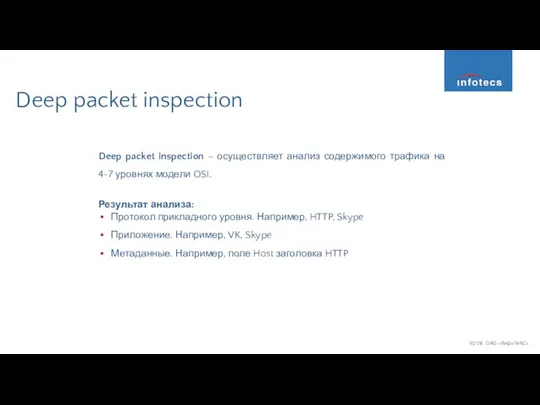

- 9. Deep packet inspection Deep packet inspection – осуществляет анализ содержимого трафика на 4-7 уровнях модели OSI.

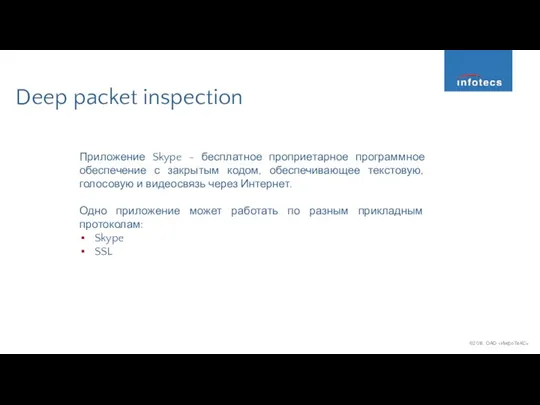

- 10. Deep packet inspection Приложение Skype - бесплатное проприетарное программное обеспечение с закрытым кодом, обеспечивающее текстовую, голосовую

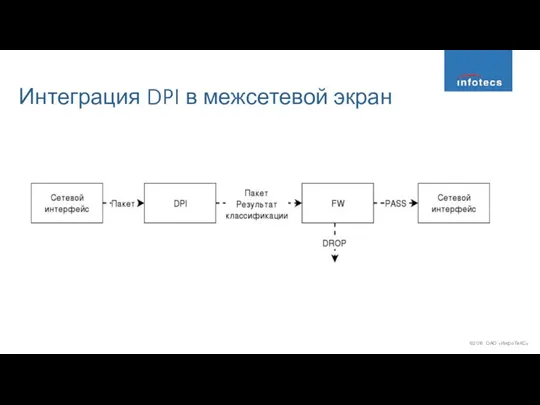

- 11. Интеграция DPI в межсетевой экран

- 12. Проблема: концепция работы протокола TCP

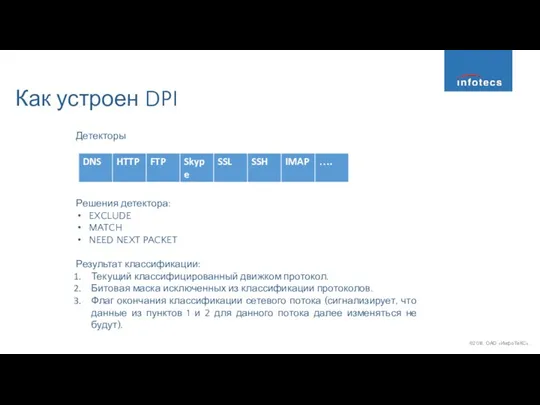

- 13. Как устроен DPI Решения детектора: EXCLUDE MATCH NEED NEXT PACKET Результат классификации: Текущий классифицированный движком протокол.

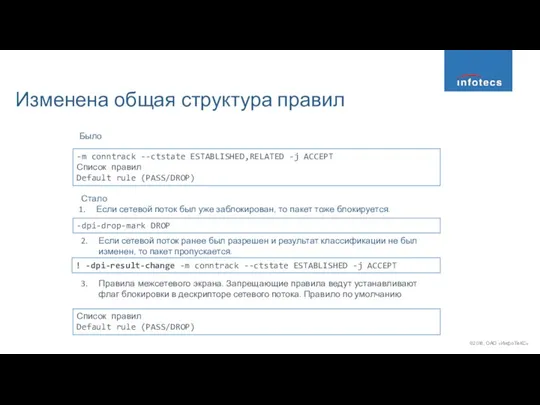

- 14. Изменена общая структура правил Было Стало Если сетевой поток был уже заблокирован, то пакет тоже блокируется.

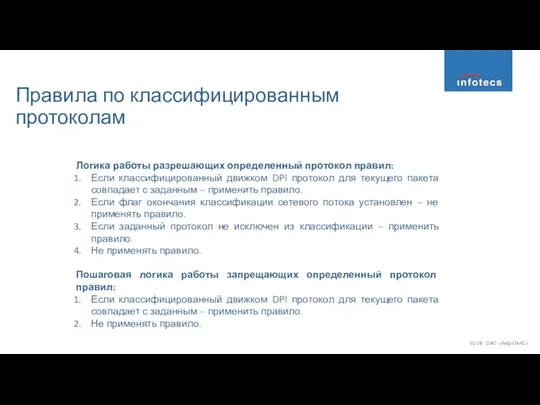

- 15. Правила по классифицированным протоколам Логика работы разрешающих определенный протокол правил: Если классифицированный движком DPI протокол для

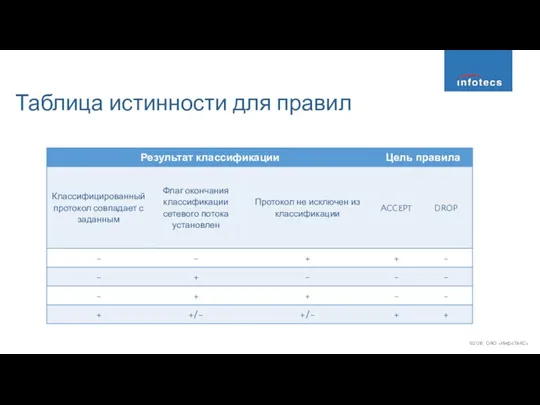

- 16. Таблица истинности для правил

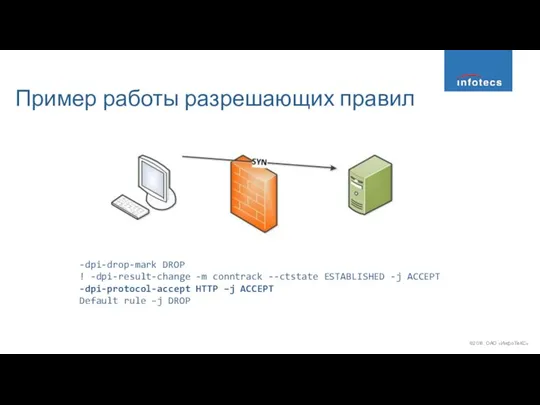

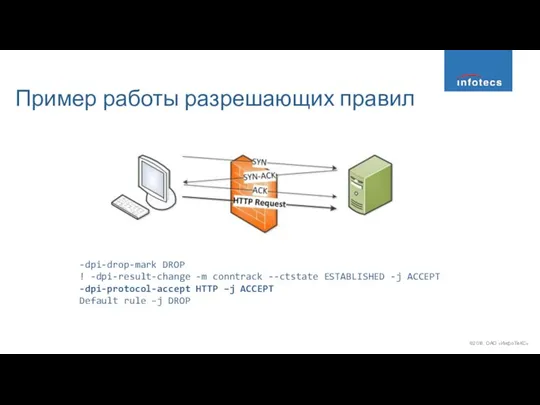

- 17. Пример работы разрешающих правил -dpi-drop-mark DROP ! -dpi-result-change -m conntrack --ctstate ESTABLISHED -j ACCEPT -dpi-protocol-accept HTTP

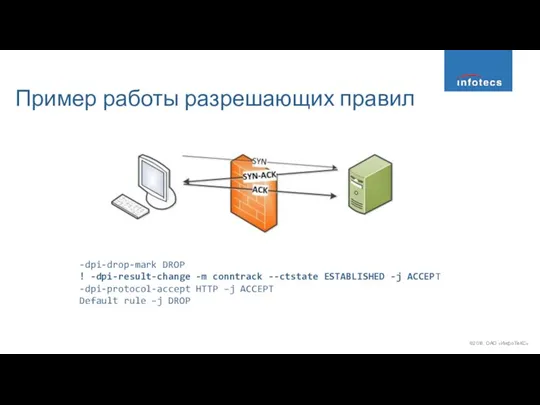

- 18. -dpi-drop-mark DROP ! -dpi-result-change -m conntrack --ctstate ESTABLISHED -j ACCEPT -dpi-protocol-accept HTTP –j ACCEPT Default rule

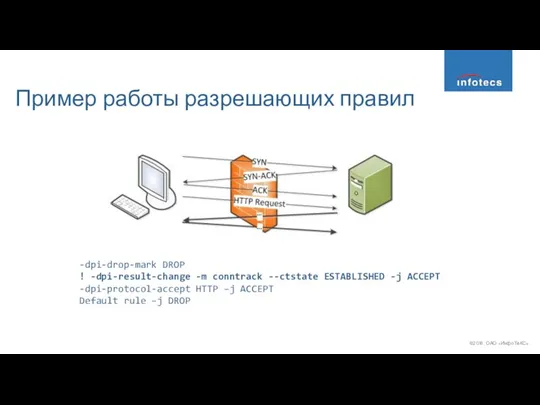

- 19. -dpi-drop-mark DROP ! -dpi-result-change -m conntrack --ctstate ESTABLISHED -j ACCEPT -dpi-protocol-accept HTTP –j ACCEPT Default rule

- 20. -dpi-drop-mark DROP ! -dpi-result-change -m conntrack --ctstate ESTABLISHED -j ACCEPT -dpi-protocol-accept HTTP –j ACCEPT Default rule

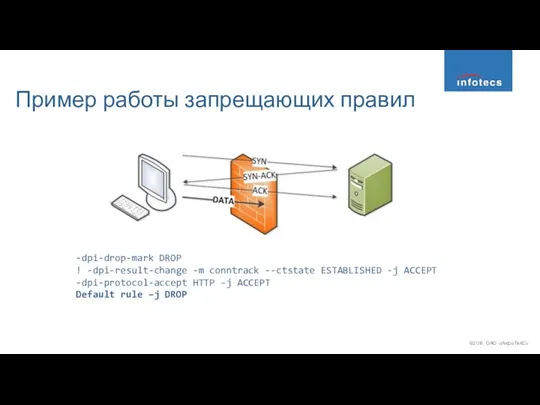

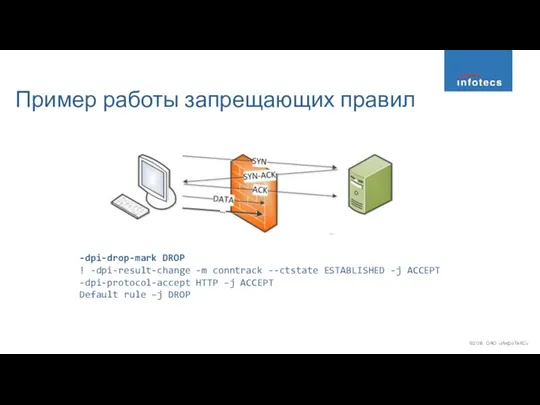

- 21. Пример работы запрещающих правил -dpi-drop-mark DROP ! -dpi-result-change -m conntrack --ctstate ESTABLISHED -j ACCEPT -dpi-protocol-accept HTTP

- 22. -dpi-drop-mark DROP ! -dpi-result-change -m conntrack --ctstate ESTABLISHED -j ACCEPT -dpi-protocol-accept HTTP –j ACCEPT Default rule

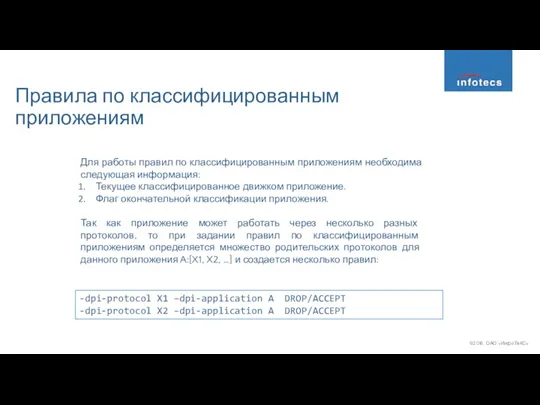

- 23. Правила по классифицированным приложениям Для работы правил по классифицированным приложениям необходима следующая информация: Текущее классифицированное движком

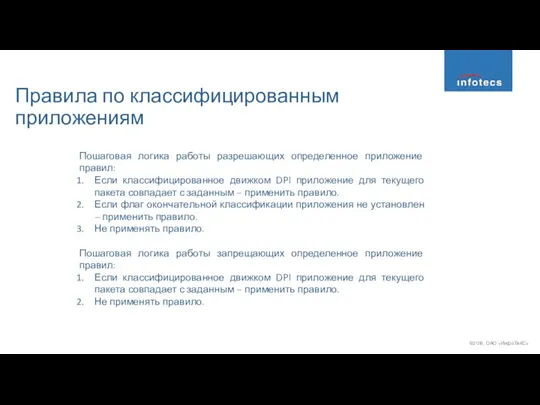

- 24. Пошаговая логика работы разрешающих определенное приложение правил: Если классифицированное движком DPI приложение для текущего пакета совпадает

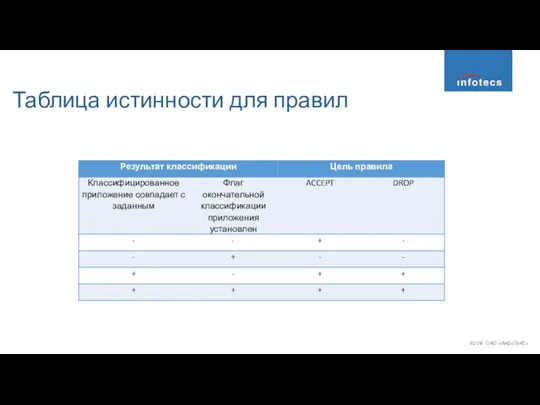

- 25. Таблица истинности для правил

- 27. Скачать презентацию

Государственный кадастровый учет изменений и регистрация права на объекты недвижимости в электронном виде самим заказчиком

Государственный кадастровый учет изменений и регистрация права на объекты недвижимости в электронном виде самим заказчиком Абстрактные классы и интерфейсы. Лекция 34

Абстрактные классы и интерфейсы. Лекция 34 Компьютерное зрение

Компьютерное зрение Копирайтинг. Группа ВК, страница в Instagram,

Копирайтинг. Группа ВК, страница в Instagram, Четыре основных принципа объектно-ориентированного программирования

Четыре основных принципа объектно-ориентированного программирования Интегрированный урок - исследование Моделирование биоритмов человека

Интегрированный урок - исследование Моделирование биоритмов человека Візуальний конструктор iot-рішень. Fractal

Візуальний конструктор iot-рішень. Fractal Задача о пути торможения автомобиля

Задача о пути торможения автомобиля Мессенджеры и приложения как новый вид прессы

Мессенджеры и приложения как новый вид прессы Команды ARP и PING

Команды ARP и PING Устройство персонального компьютера

Устройство персонального компьютера презентация к 1-ому уроку информатики по УМК Матвеевой Человек и информация

презентация к 1-ому уроку информатики по УМК Матвеевой Человек и информация Обработка текстовой информации

Обработка текстовой информации Фирменные шрифты

Фирменные шрифты Конвергентный журналист

Конвергентный журналист Алгоритмический язык Pascal

Алгоритмический язык Pascal Язык запросов SQL. Введение

Язык запросов SQL. Введение Вычислительная система. Аппаратная платформа. ОС и управление аппаратными компонентами компьютера. (Тема 1.1.2)

Вычислительная система. Аппаратная платформа. ОС и управление аппаратными компонентами компьютера. (Тема 1.1.2) Анимированные ребусы

Анимированные ребусы Тема 1. Системы связи. Лекция 2. Сигналы электросвязи

Тема 1. Системы связи. Лекция 2. Сигналы электросвязи Средства антивирусной защиты

Средства антивирусной защиты Безопасность в интернете

Безопасность в интернете Сходство и различие радиотехнических САУ и других автоматических систем

Сходство и различие радиотехнических САУ и других автоматических систем Электронное дидактическое пособие. Золотая осень (для дошкольников)

Электронное дидактическое пособие. Золотая осень (для дошкольников) Работа с электронными таблицами в программе Microsoft Excel

Работа с электронными таблицами в программе Microsoft Excel Стандартны оформления программного кода

Стандартны оформления программного кода Accelerate Azure migrations with Windows Server & SQL Server 2008 and 2008 R2 end of support

Accelerate Azure migrations with Windows Server & SQL Server 2008 and 2008 R2 end of support Windows операциялық жүйесін орнату

Windows операциялық жүйесін орнату