Содержание

- 2. Тема: VPN (Virtual Private Network) – виртуальная частная сеть. Представим себе, что компания, в которой было

- 3. Гораздо логичнее организовать удалённый доступ к серверам, находящимся в центральном офисе. Можно для этой цели использовать:

- 4. Мы хотим, чтобы наши серверы оставались локальными, а удалённый доступ был к ним только из локальной

- 5. Защита организуется с помощью различных протоколов. Самые распространённые из них – это: ● IPsec Site-to-Site VPN

- 6. Соберём схему, показанную на рисунке и наладим связь между Центральным офисом и Филиалом через VPN.

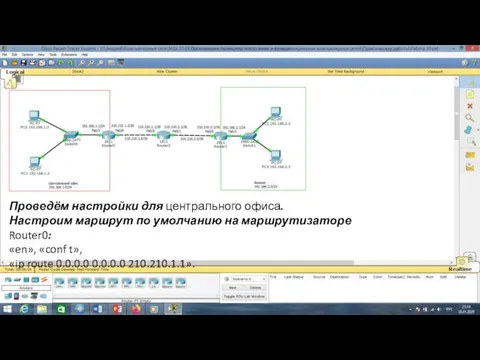

- 7. Проведём настройки для центрального офиса. Настроим маршрут по умолчанию на маршрутизаторе Router0: «en», «conf t», «ip

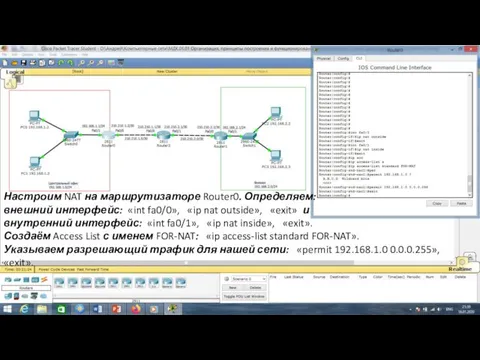

- 8. Настроим NAT на маршрутизаторе Router0. Определяем: внешний интерфейс: «int fa0/0», «ip nat outside», «exit» и внутренний

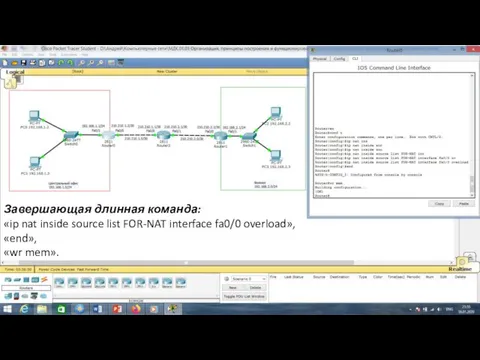

- 9. Завершающая длинная команда: «ip nat inside source list FOR-NAT interface fa0/0 overload», «end», «wr mem».

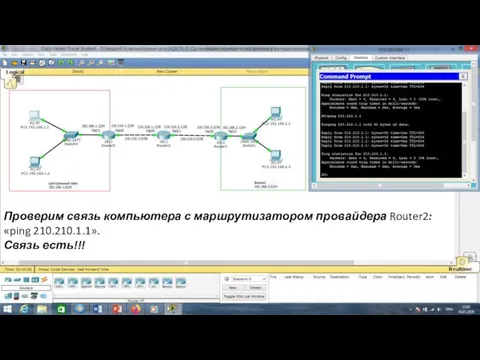

- 10. Проверим связь компьютера с маршрутизатором провайдера Router2: «ping 210.210.1.1». Связь есть!!!

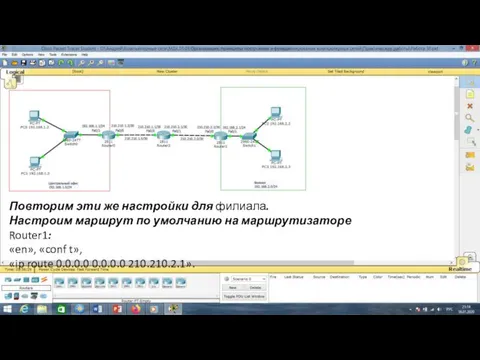

- 11. Повторим эти же настройки для филиала. Настроим маршрут по умолчанию на маршрутизаторе Router1: «en», «conf t»,

- 12. Настроим NAT на маршрутизаторе Router1. Определяем: внешний интерфейс: «int fa0/0», «ip nat outside», «exit» и внутренний

- 13. Завершающая длинная команда: «ip nat inside source list FOR-NAT interface fa0/0 overload», «end», «wr mem».

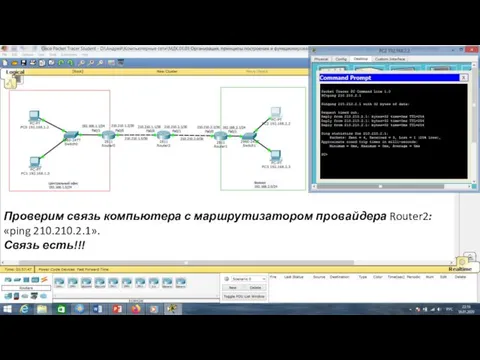

- 14. Проверим связь компьютера с маршрутизатором провайдера Router2: «ping 210.210.2.1». Связь есть!!!

- 15. Теперь настроим VPN. Начнём с маршрутизатора центрального офиса Router0. Для начала нам необходимо настроить первую фазу.

- 16. Для этого создаётся политика: «conf t», «crypto isakmp policy 1» где мы указываем алгоритм шифрования 3des

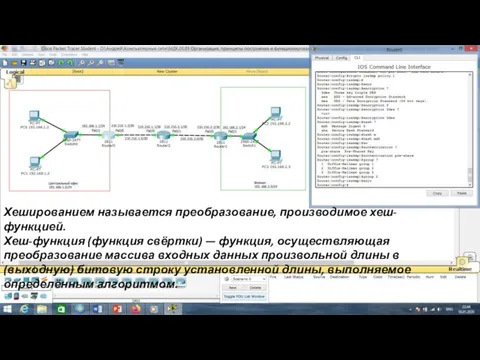

- 17. Хешированием называется преобразование, производимое хеш-функцией. Хеш-функция (функция свёртки) — функция, осуществляющая преобразование массива входных данных произвольной

- 18. Настроим ключ аутентификации и адреса пира, то есть внешнего ip-адреса маршрутизатора Router1, с которым будем строить

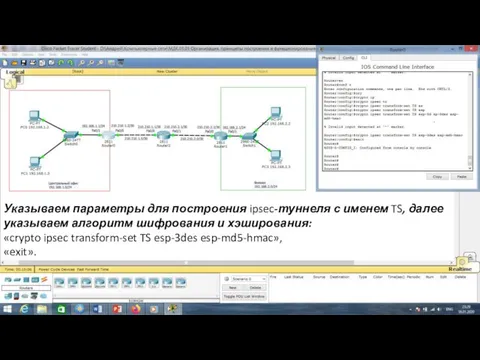

- 19. Указываем параметры для построения ipsec-туннеля с именем TS, далее указываем алгоритм шифрования и хэширования: «crypto ipsec

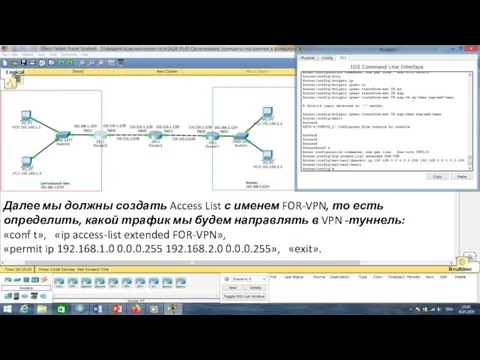

- 20. Далее мы должны создать Access List с именем FOR-VPN, то есть определить, какой трафик мы будем

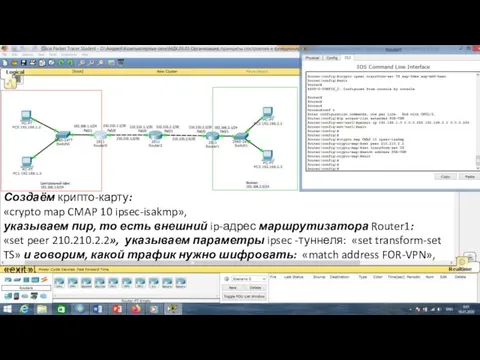

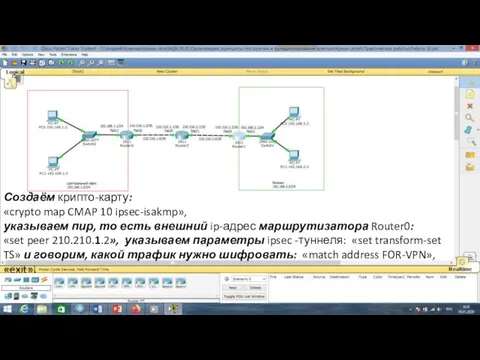

- 21. Создаём крипто-карту: «crypto map CMAP 10 ipsec-isakmp», указываем пир, то есть внешний ip-адрес маршрутизатора Router1: «set

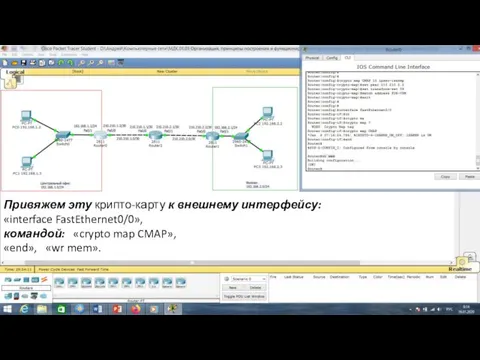

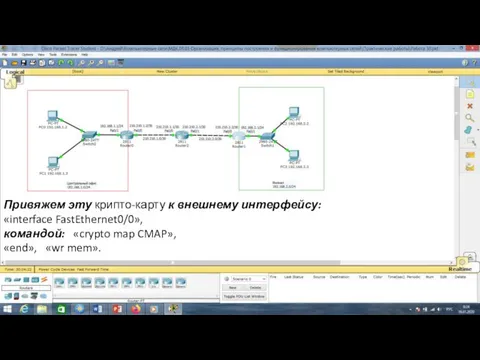

- 22. Привяжем эту крипто-карту к внешнему интерфейсу: «interface FastEthernet0/0», командой: «crypto map CMAP», «end», «wr mem».

- 23. Проделаем тоже самое для маршрутизатора Router1. У него будут отличаться только некоторые параметры.

- 24. Также создаётся политика: «conf t», «crypto isakmp policy 1» где мы указываем алгоритм шифрования 3des (это

- 25. Настроим ключ аутентификации и адреса пира, то есть внешнего ip-адреса маршрутизатора Router0, с которым будем строить

- 26. Указываем параметры для построения ipsec-туннеля с именем TS, далее указываем алгоритм шифрования и хэширования: «crypto ipsec

- 27. Далее мы должны создать Access List с именем FOR-VPN, то есть определить, какой трафик мы будем

- 28. Создаём крипто-карту: «crypto map CMAP 10 ipsec-isakmp», указываем пир, то есть внешний ip-адрес маршрутизатора Router0: «set

- 29. Привяжем эту крипто-карту к внешнему интерфейсу: «interface FastEthernet0/0», командой: «crypto map CMAP», «end», «wr mem».

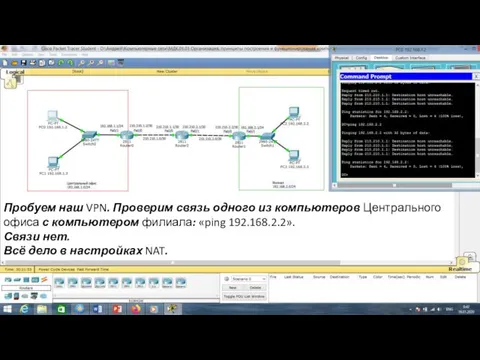

- 30. Пробуем наш VPN. Проверим связь одного из компьютеров Центрального офиса с компьютером филиала: «ping 192.168.2.2». Связи

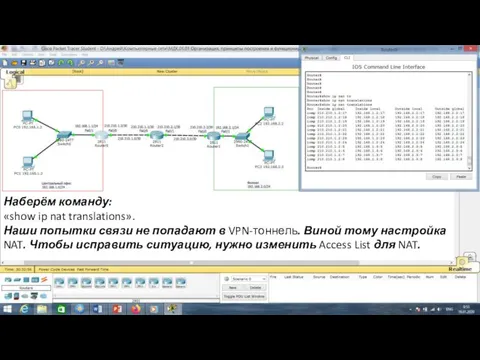

- 31. Наберём команду: «show ip nat translations». Наши попытки связи не попадают в VPN-тоннель. Виной тому настройка

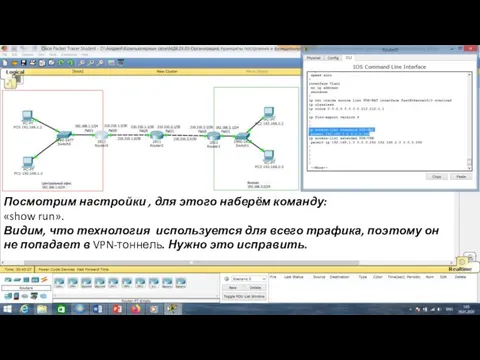

- 32. Посмотрим настройки , для этого наберём команду: «show run». Видим, что технология используется для всего трафика,

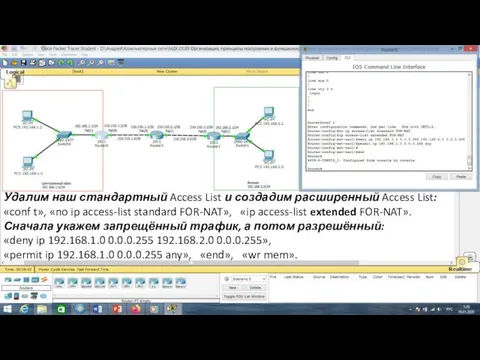

- 33. Удалим наш стандартный Access List и создадим расширенный Access List: «conf t», «no ip access-list standard

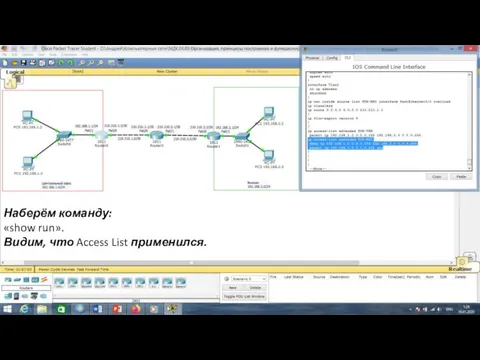

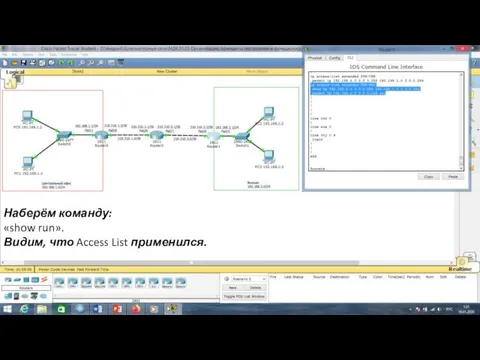

- 34. Наберём команду: «show run». Видим, что Access List применился.

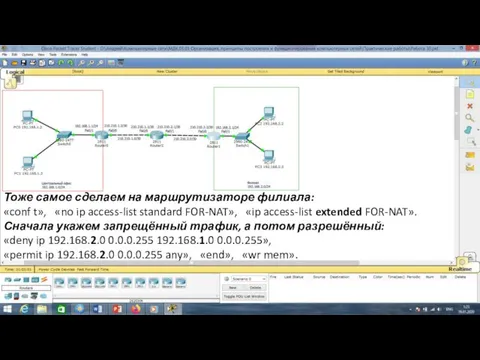

- 35. Тоже самое сделаем на маршрутизаторе филиала: «conf t», «no ip access-list standard FOR-NAT», «ip access-list extended

- 36. Наберём команду: «show run». Видим, что Access List применился.

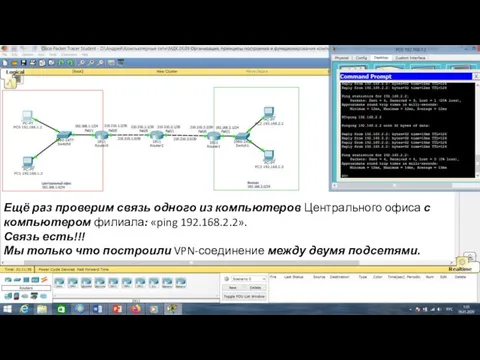

- 37. Ещё раз проверим связь одного из компьютеров Центрального офиса с компьютером филиала: «ping 192.168.2.2». Связь есть!!!

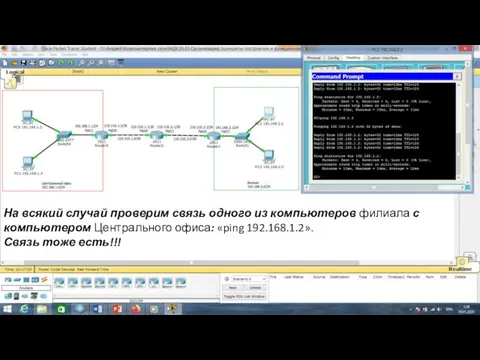

- 38. На всякий случай проверим связь одного из компьютеров филиала с компьютером Центрального офиса: «ping 192.168.1.2». Связь

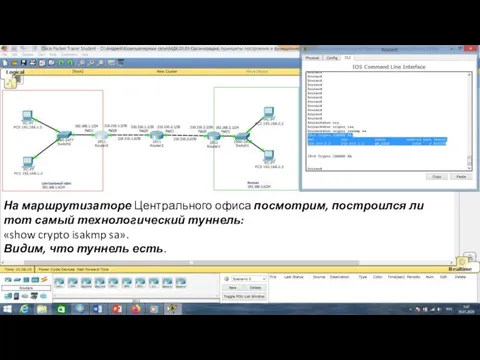

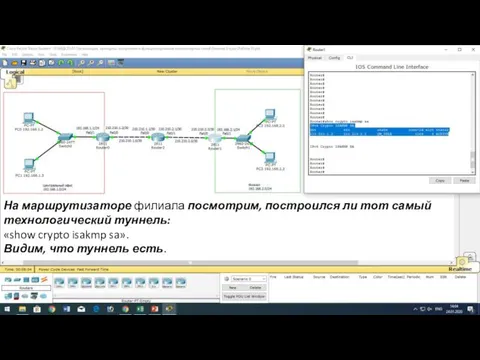

- 39. На маршрутизаторе Центрального офиса посмотрим, построился ли тот самый технологический туннель: «show crypto isakmp sa». Видим,

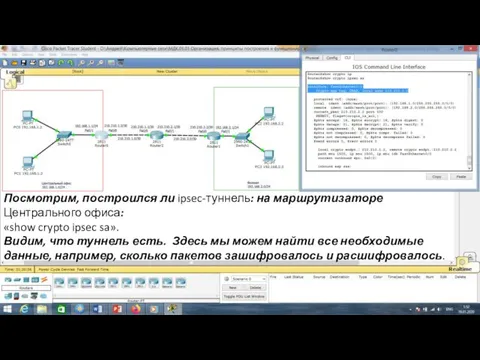

- 40. Посмотрим, построился ли ipsec-туннель: на маршрутизаторе Центрального офиса: «show crypto ipsec sa». Видим, что туннель есть.

- 41. На маршрутизаторе филиала посмотрим, построился ли тот самый технологический туннель: «show crypto isakmp sa». Видим, что

- 42. Посмотрим, построился ли ipsec-туннель на маршрутизаторе филиала: «show crypto ipsec sa». Видим, что туннель есть. Здесь

- 44. Компьютерные сети. Н.В. Максимов, И.И. Попов, 4-е издание, переработанное и дополненное, «Форум», Москва, 2010. Компьютерные сети.

- 45. http://blog.netskills.ru/2014/03/firewall-vs-router.html https://drive.google.com/file/d/0B-5kZl7ixcSKS0ZlUHZ5WnhWeVk/view Список ссылок:

- 47. Скачать презентацию

Основы построения VPN

Основы построения VPN Применение опросного метода сбора информации

Применение опросного метода сбора информации Арифметические и логические основы вычислительной техники

Арифметические и логические основы вычислительной техники Прикладные офисные пакеты

Прикладные офисные пакеты Порядок записи обучающихся в творческие объединения МБУДО

Порядок записи обучающихся в творческие объединения МБУДО Комната сказки

Комната сказки Курс Програмування Kodu Game Lab

Курс Програмування Kodu Game Lab Почему классический CTF должен умереть

Почему классический CTF должен умереть Cultural diplomacy in the information age

Cultural diplomacy in the information age Растровая графика

Растровая графика Программирование линейных алгоритмов. Начала программирования. 8 класс

Программирование линейных алгоритмов. Начала программирования. 8 класс Измерение информации. Алфавитный подход

Измерение информации. Алфавитный подход Адреса и серверы электронной почты (E-mail addresses and servers)

Адреса и серверы электронной почты (E-mail addresses and servers) Назначение и применение системы Adobe Photoshop. (Лекция 1)

Назначение и применение системы Adobe Photoshop. (Лекция 1) World Wide Web – всемирная паутина

World Wide Web – всемирная паутина Cover title. Cover subtitile. Footer department

Cover title. Cover subtitile. Footer department Презентация к уроку Каналы связи

Презентация к уроку Каналы связи Информационная система

Информационная система Synergy Universe – детская образовательная платформа для мобильных устройств

Synergy Universe – детская образовательная платформа для мобильных устройств Операційні системи Windows. (Лекція 1)

Операційні системи Windows. (Лекція 1) Дидактическое обеспечение темы Представление данных в виде диаграмм

Дидактическое обеспечение темы Представление данных в виде диаграмм Подготовка к ГИА (часть А1). Умение оценивать количественные параметры информационных объектов. Задача 1

Подготовка к ГИА (часть А1). Умение оценивать количественные параметры информационных объектов. Задача 1 Компьютерная графика

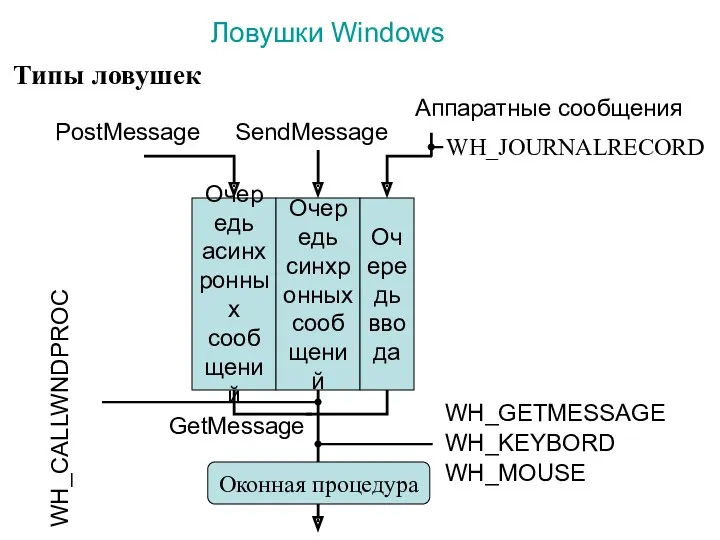

Компьютерная графика Ловушки Windows. Типы ловушек. (Лекция 14)

Ловушки Windows. Типы ловушек. (Лекция 14) Brief XSLT

Brief XSLT Информация, виды информации и способы ее представления. 9 класс

Информация, виды информации и способы ее представления. 9 класс Обработка исключений

Обработка исключений 1С:Предприятие 8. Такси и аренда автомобилей

1С:Предприятие 8. Такси и аренда автомобилей