Содержание

- 2. Виртуальные частные сети - VPN VPN – Virtual Private Network – имитируют возможности частной сети в

- 3. 1998 год – разработка приложений VPN, позволяющих осуществлять централизованный контроль со стороны пользователей. 1999 год –

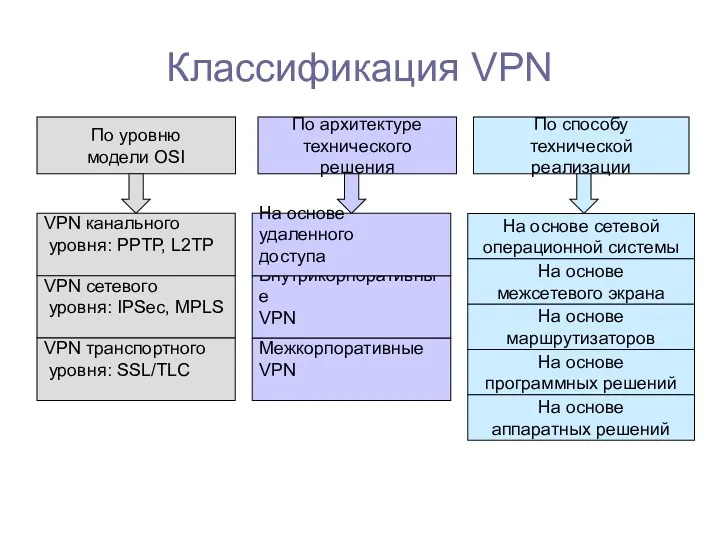

- 4. Классификация VPN По уровню модели OSI По архитектуре технического решения По способу технической реализации VPN канального

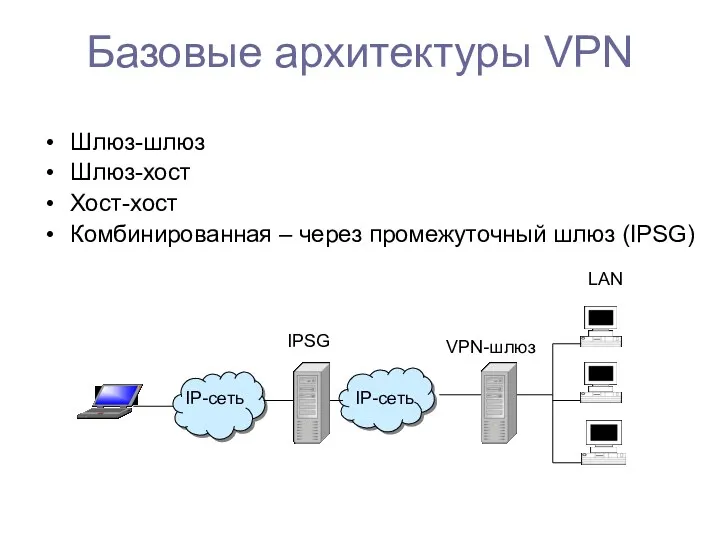

- 5. Базовые архитектуры VPN Шлюз-шлюз Шлюз-хост Хост-хост Комбинированная – через промежуточный шлюз (IPSG) IPSG VPN-шлюз LAN IP-сеть

- 6. VPN-шлюз – сетевое устройство, подключенное к нескольким сетям, выполняет функции шифрования, идентификации, аутентификации, авторизации и туннелирования.

- 7. Туннель – логическая связь между клиентом и сервером. В процессе реализации туннеля используются методы защиты информации.

- 8. Схемы взаимодействия провайдера и клиента Пользовательская схема – оборудование размещается на территории клиента, методы защиты информации

- 9. Схема соединения филиалов с центральным офисом

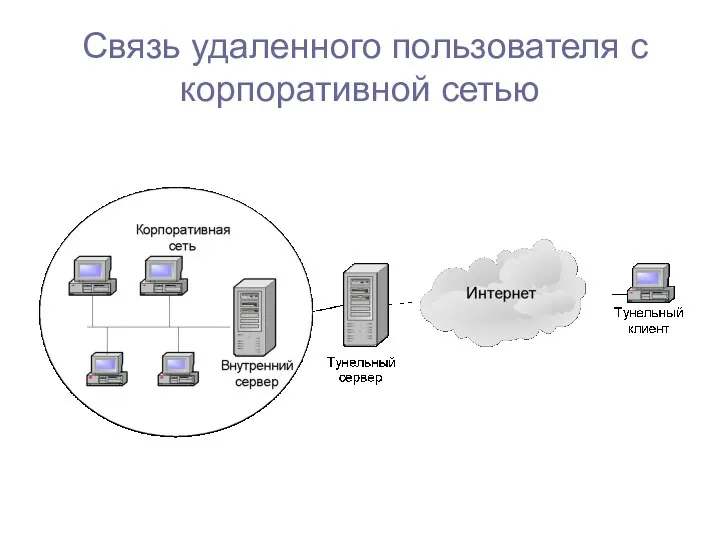

- 10. Связь удаленного пользователя с корпоративной сетью

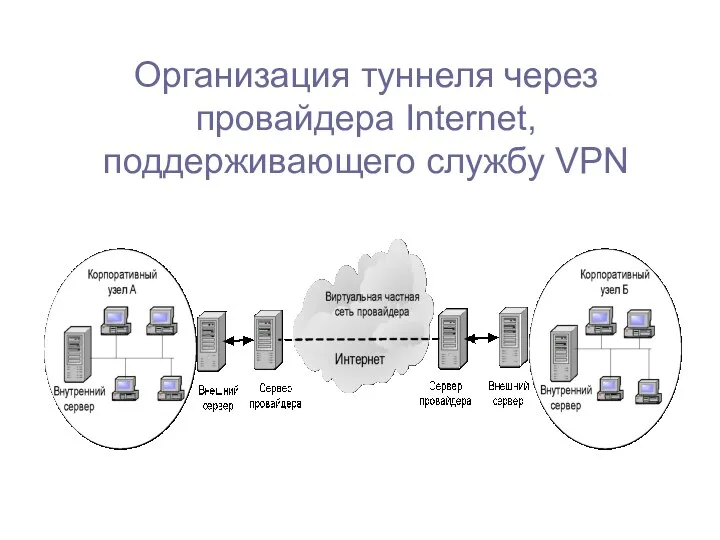

- 11. Организация туннеля через провайдера Internet, поддерживающего службу VPN

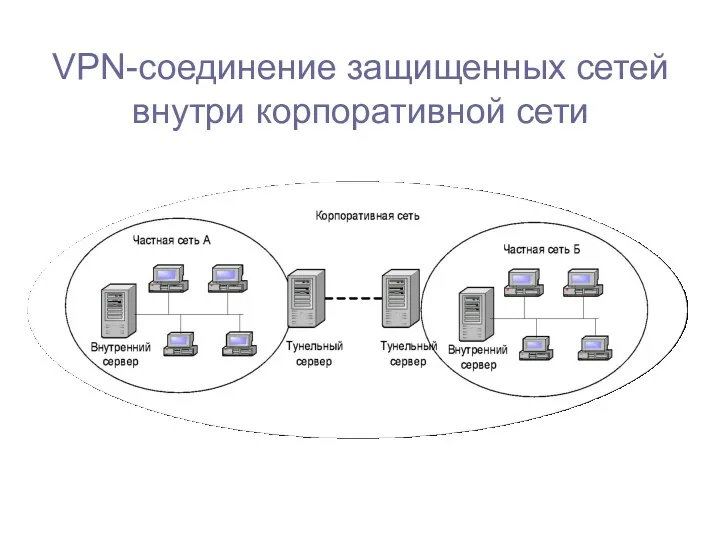

- 12. VPN-соединение защищенных сетей внутри корпоративной сети

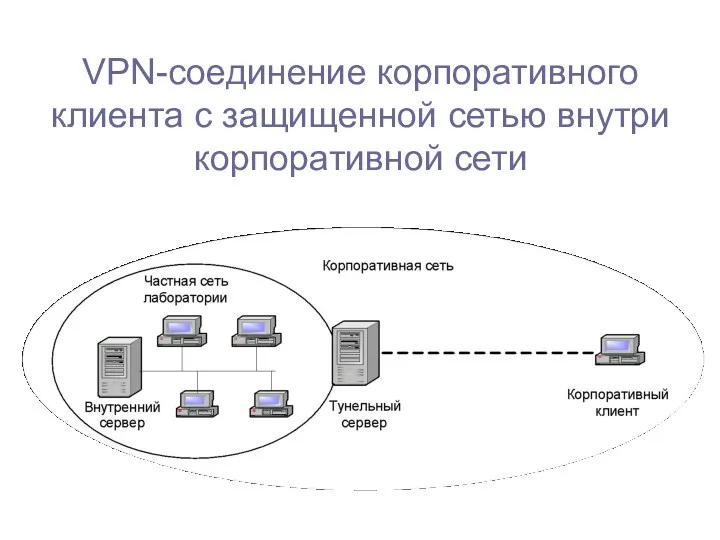

- 13. VPN-соединение корпоративного клиента с защищенной сетью внутри корпоративной сети

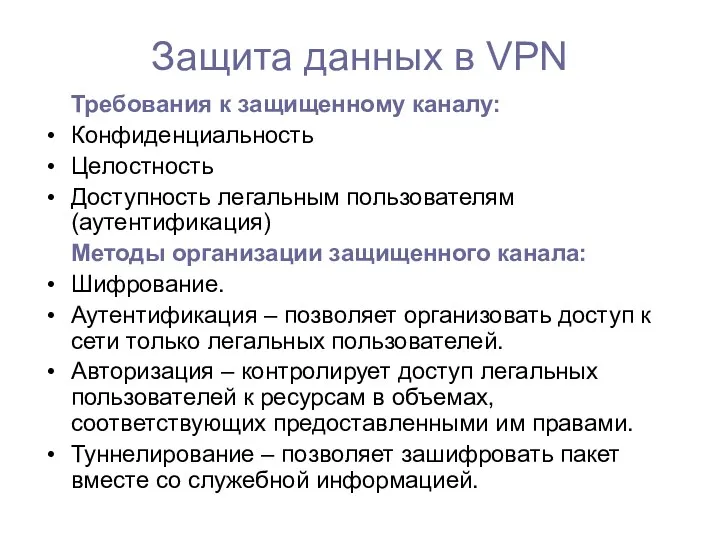

- 14. Защита данных в VPN Требования к защищенному каналу: Конфиденциальность Целостность Доступность легальным пользователям (аутентификация) Методы организации

- 15. Поддержка VPN на различных уровнях модели OSI Канальный уровень: L2TP, PPTP и др. (авторизация и аутентификация)

- 16. Протоколы канального уровня: PPTP (Point-to-Point-Tunneling Protocol). Шифрует кадры РРР и инкапсулирует их в IP пакеты (1996

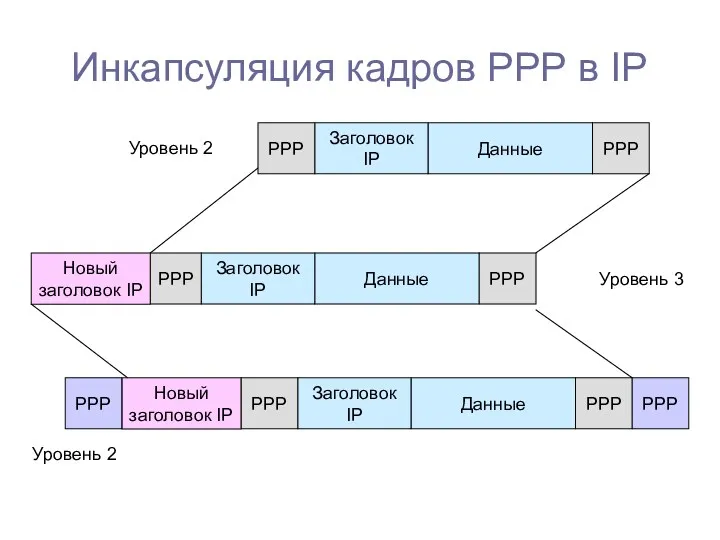

- 17. Инкапсуляция кадров РРР в IP Данные Заголовок IP PPP PPP Данные Заголовок IP PPP PPP Новый

- 18. IPSec (IP Security) – набор протоколов. Организует аутентификацию, шифрование и автоматическое снабжение конечных точек канала секретными

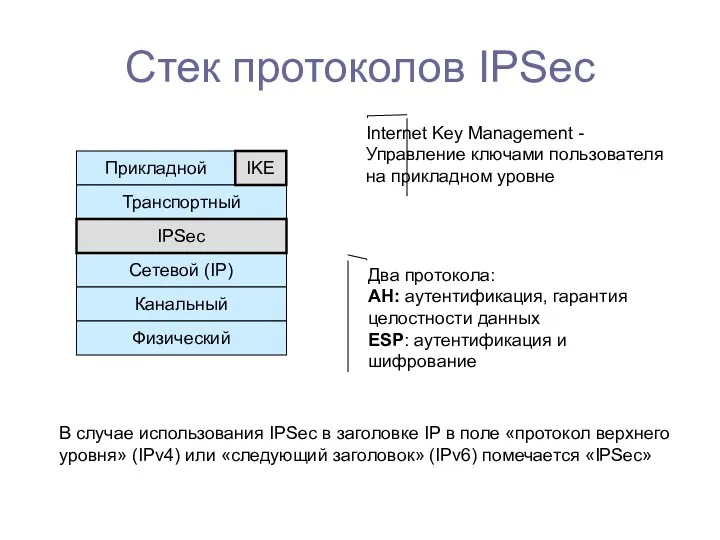

- 19. Стек протоколов IPSec Прикладной Сетевой (IP) Канальный Физический Транспортный IPSec IKE Internet Key Management - Управление

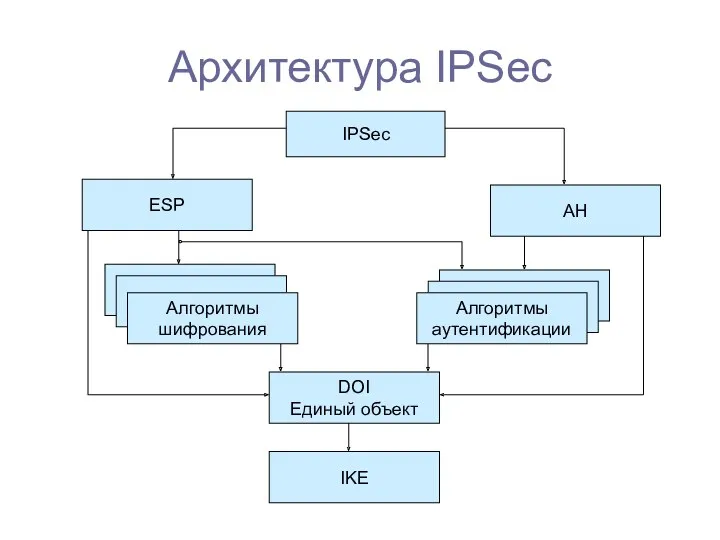

- 20. Архитектура IPSec IPSec ESP AH Алгоритмы аутентификации Алгоритмы шифрования IKE DOI Единый объект

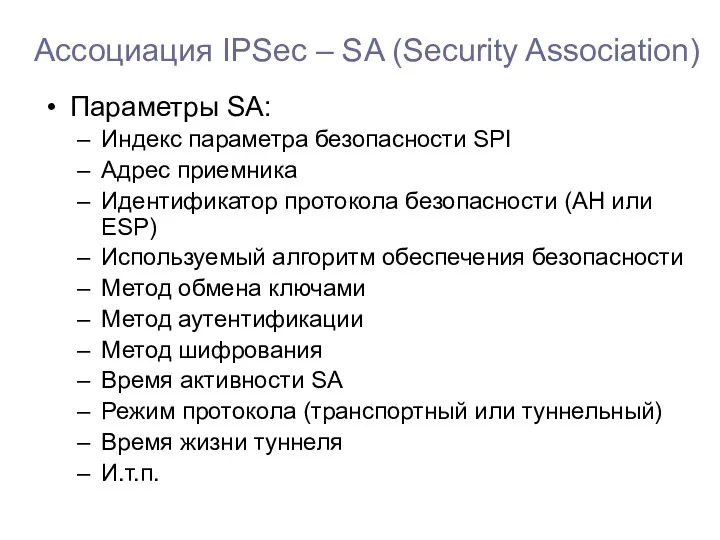

- 21. Ассоциация IPSec – SA (Security Association) Параметры SA: Индекс параметра безопасности SPI Адрес приемника Идентификатор протокола

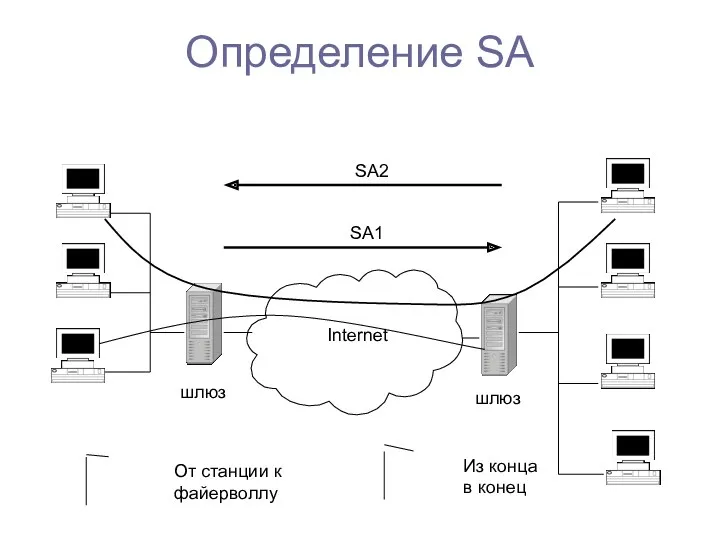

- 22. Определение SA Internet шлюз шлюз SA1 SA2 От станции к файерволлу Из конца в конец

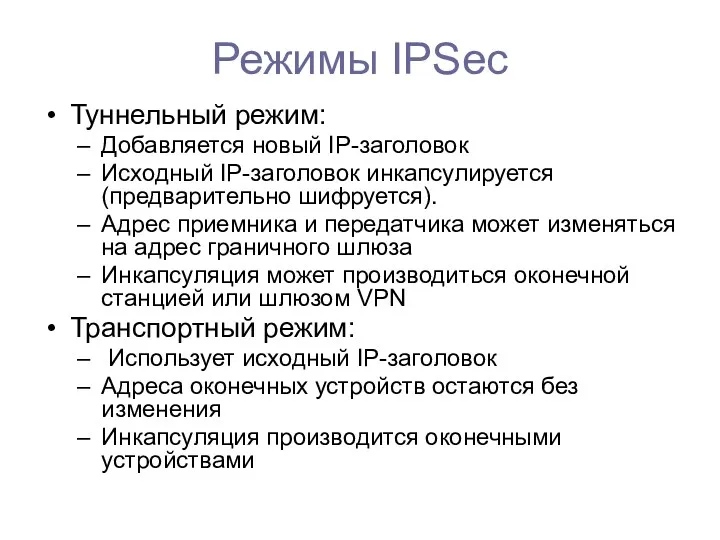

- 23. Режимы IPSec Туннельный режим: Добавляется новый IP-заголовок Исходный IP-заголовок инкапсулируется (предварительно шифруется). Адрес приемника и передатчика

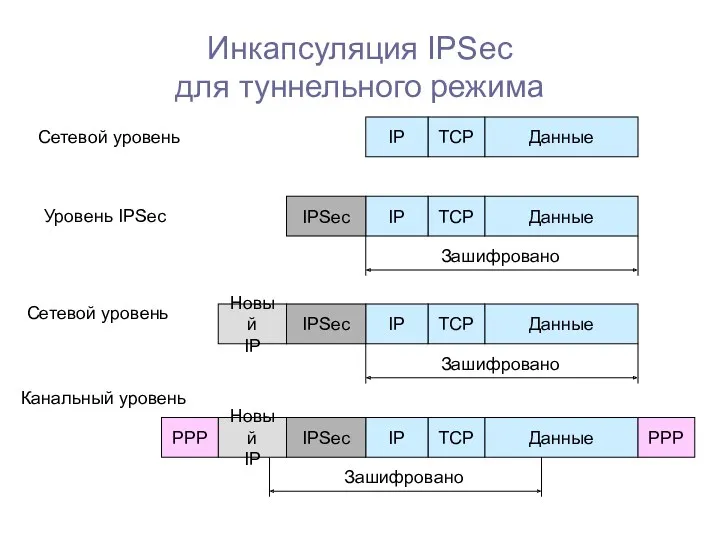

- 24. Инкапсуляция IPSec для туннельного режима Данные ТСР IP Данные ТСР IP IPSec Зашифровано Данные ТСР IP

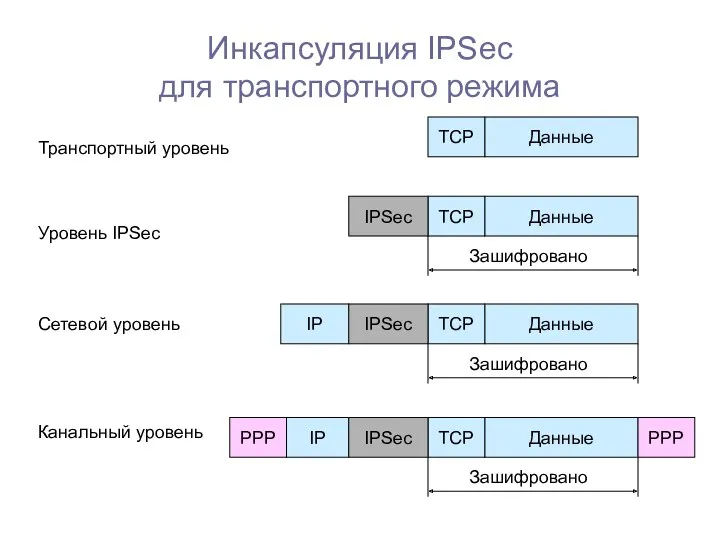

- 25. Инкапсуляция IPSec для транспортного режима Данные ТСР Данные ТСР IPSec Зашифровано IP Данные ТСР IP Зашифровано

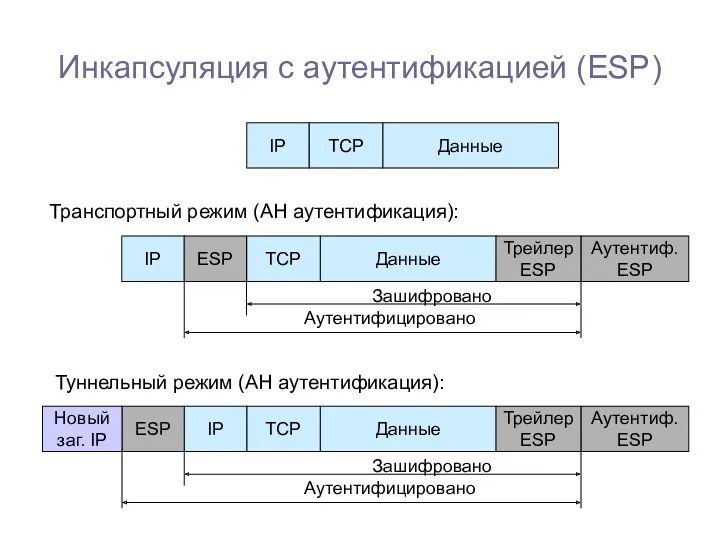

- 26. Инкапсуляция с аутентификацией (ESP) Данные ТСР IP Данные ТСР IP ESP Трейлер ESP Аутентиф. ESP Транспортный

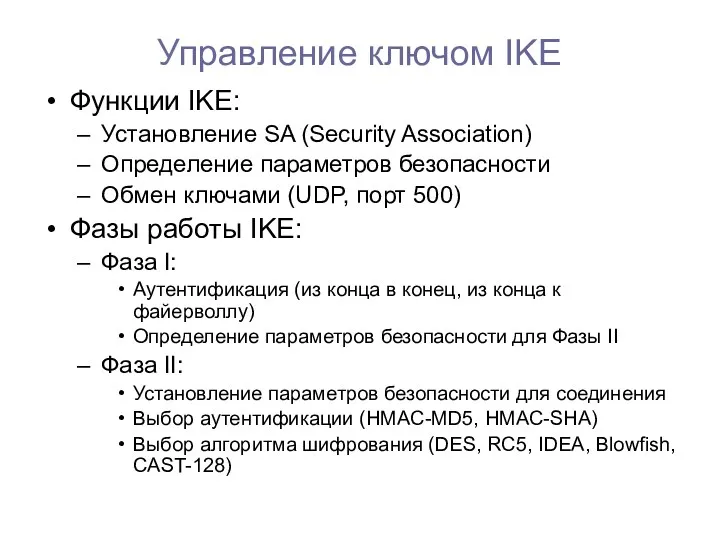

- 27. Управление ключом IKE Функции IKE: Установление SA (Security Association) Определение параметров безопасности Обмен ключами (UDP, порт

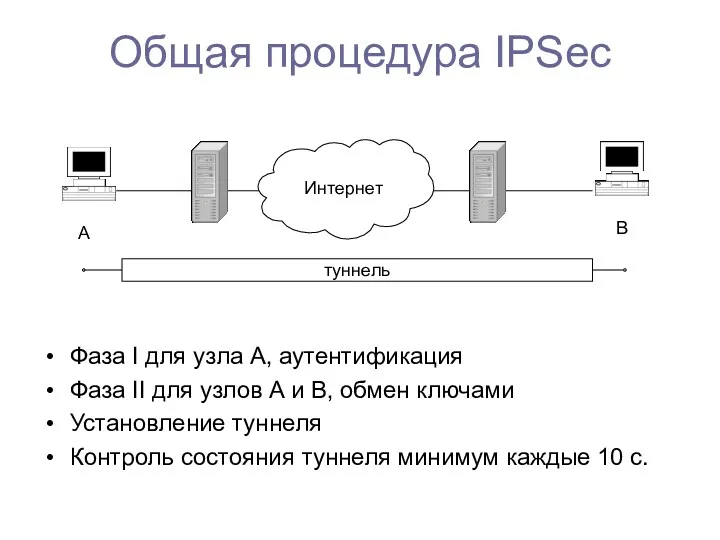

- 28. Общая процедура IPSec Фаза I для узла А, аутентификация Фаза II для узлов A и В,

- 29. Правила безопасности Правила безопасности определяют способы защиты, пропуска и сброса трафика. Основным условием работы правил безопасности

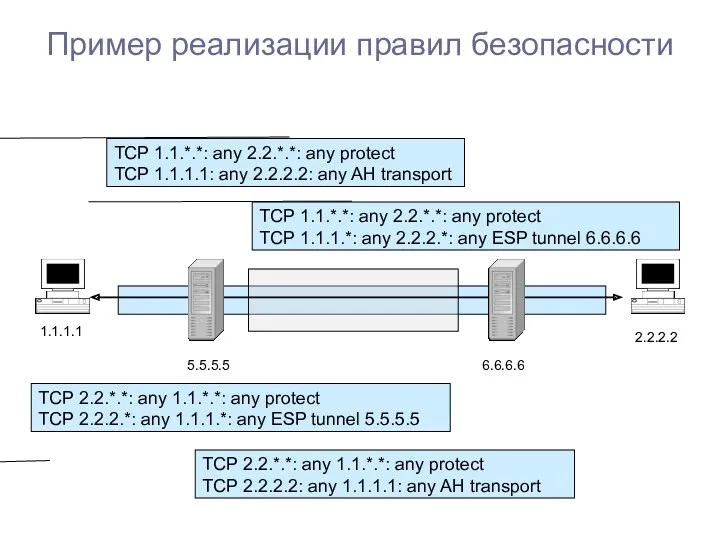

- 30. Пример реализации правил безопасности 1.1.1.1 2.2.2.2 5.5.5.5 6.6.6.6 ТСР 1.1.*.*: any 2.2.*.*: any protect ТСР 1.1.1.1:

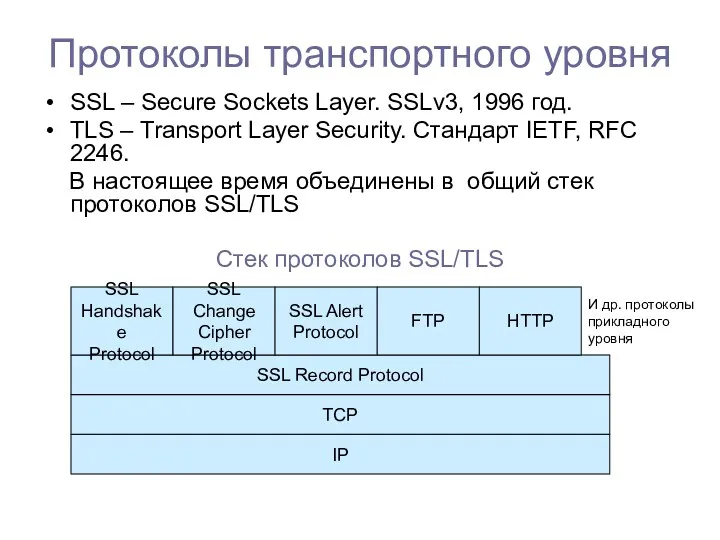

- 31. Протоколы транспортного уровня SSL – Secure Sockets Layer. SSLv3, 1996 год. TLS – Transport Layer Security.

- 32. Все браузеры поддерживают SSL/TLS. SSL/TLS реализован поверх TCP (надежность доставки, квитирование), между транспортным и прикладным уровнем.

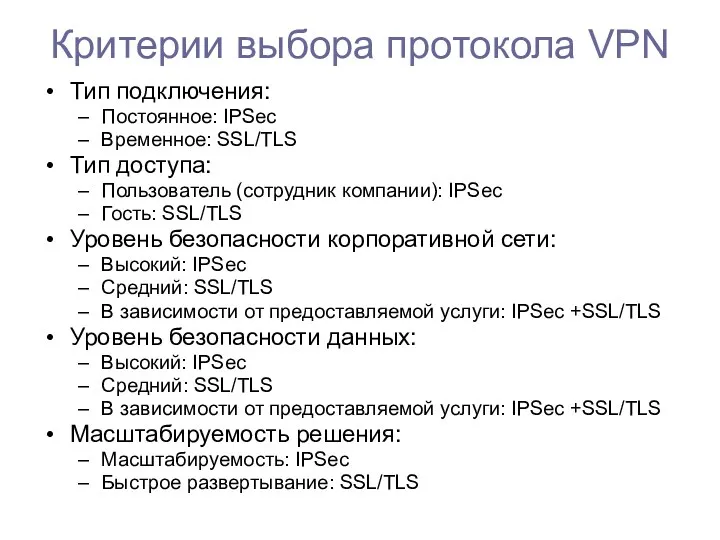

- 33. Критерии выбора протокола VPN Тип подключения: Постоянное: IPSec Временное: SSL/TLS Тип доступа: Пользователь (сотрудник компании): IPSec

- 35. Скачать презентацию

Расчетные методики ПП ЭкоСфера-предприятие. Расчет выбросов от автотранспорта (внутренний проезд)

Расчетные методики ПП ЭкоСфера-предприятие. Расчет выбросов от автотранспорта (внутренний проезд) Основы построения компьютерных сетей. Сетевые информационные технологии

Основы построения компьютерных сетей. Сетевые информационные технологии Подготовка к выгрузке данных в ФСПЭО из АИС Сетевой город. Образование версия 5.0 и АИС Е-Услуги

Подготовка к выгрузке данных в ФСПЭО из АИС Сетевой город. Образование версия 5.0 и АИС Е-Услуги Мемы

Мемы Web-программирование

Web-программирование Смарт-технологиялар

Смарт-технологиялар 10 Useful, Weird or Entertaining Websites to Waste Time On

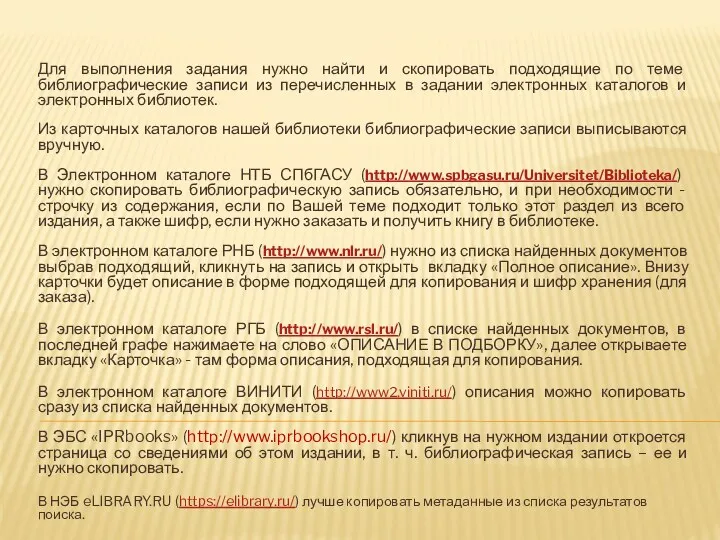

10 Useful, Weird or Entertaining Websites to Waste Time On Пример библиографической записи для копирования в список найденных источников

Пример библиографической записи для копирования в список найденных источников Среда разработки

Среда разработки Павел Дуров. Создатель социальной сети вконтакте

Павел Дуров. Создатель социальной сети вконтакте Тестирование ПО. Методики тестирования. Лекция 5

Тестирование ПО. Методики тестирования. Лекция 5 Виды компьютерной графики

Виды компьютерной графики Создание робота-помощника на платформе Arduino

Создание робота-помощника на платформе Arduino Содержательный подход к измерению количества информации

Содержательный подход к измерению количества информации Линейный вычислительный процесс

Линейный вычислительный процесс Создание тестов с помощью конструктора RomeXoft MultiTester System 3.3

Создание тестов с помощью конструктора RomeXoft MultiTester System 3.3 Об универсальном анализе кода или Зачем нам ещё один анализатор, как его можно сделать и куда применять

Об универсальном анализе кода или Зачем нам ещё один анализатор, как его можно сделать и куда применять Обработка информации

Обработка информации Численные методы решения задач

Численные методы решения задач Штучний інтелект

Штучний інтелект Microsoft SQL Server

Microsoft SQL Server Операционные системы

Операционные системы Знакомство с рабочим местом webquik

Знакомство с рабочим местом webquik Методы шифрования

Методы шифрования Способы перевода из одной системы счисления в другую

Способы перевода из одной системы счисления в другую Массивы

Массивы Выработка и реализация сетевой политики, настройка телекоммуникационного оборудования ЛВС офисного центра

Выработка и реализация сетевой политики, настройка телекоммуникационного оборудования ЛВС офисного центра Операції над об’єктами та групами об’єктів. Урок 4

Операції над об’єктами та групами об’єктів. Урок 4