Содержание

- 2. Термин «компьютерный вирус» впервые употребил сотрудник Лехайского университета Ф. Коэн в 1984 году. Основная трудность, возникающая

- 3. Классификация вирусов Среда обитания Заражаемая операционная система Особенности алгоритма работы - Деструктивные возможности

- 4. Деструктивные возможности вирусов: 1) безвредные – никак не влияющие на работу компьютера; 2) неопасные – влияние

- 5. Среди особенностей алгоритма работы вирусов выделяются следующие пункты: - резидентность - использование стелс-алгоритмов - самошифрование и

- 6. Резидентность Под резидентностью понимается способность вирусов оставлять свои копии в системной памяти, перехватывать некоторые события и

- 7. Стелс-алгоритмы Использование стелс-алгоритмов позволяет вирусам полностью или частично скрыть себя в системе. Наиболее распространенным стелс-алгоритмом является

- 8. Самошифрование и полиморфичность Такие типы используются практически всеми типами вирусов для того, чтобы максимально усложнить процедуру

- 9. Метаморфичность Метаморфные вирусы, так же изменяют свой код, но не используют алгоритмы шифрования. Различие проявляется в

- 10. Загрузочные вирусы Принцип действия основан на алгоритмах запуска операционной системы при включении или перезагрузке компьютера –

- 11. Макро-вирусы являются программами на языках, встроенных в некоторые системы обработки данных(текстовые редакторы, электронные таблицы). Для своего

- 12. Сетевые вирусы (черви) К ним относятся вирусы, которые для своего распространения используют протоколы и возможности локальных

- 13. Почтовые вирусы Этот вирус использует для своего распространения каналы электронной почты. Заражение почтовым вирусом происходит в

- 14. Файловые вирусы К данной группе относятся вирусы, которые при своем размножении используют файловую систему какой-либо ОС.

- 15. Программные закладки. Троянский конь Троянский конь: – программа, которая, являясь частью другой программы с известными пользователю

- 16. Типы троянских объектов: 1) троянские программы 2) троянские веб-сайты 3) троянские сообщения электронной почты

- 17. Модели воздействия программных закладок на компьютеры - Перехват Искажение: Статическое Динамическое

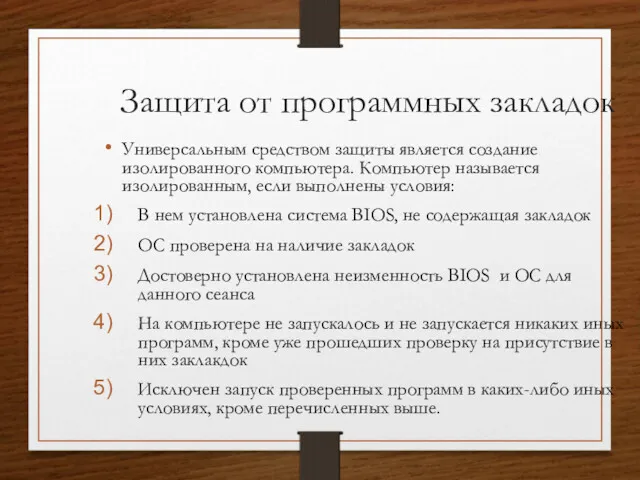

- 18. Защита от программных закладок Универсальным средством защиты является создание изолированного компьютера. Компьютер называется изолированным, если выполнены

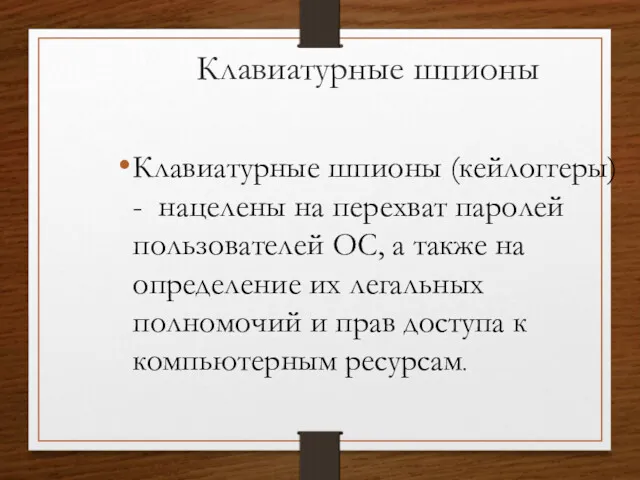

- 19. Клавиатурные шпионы Клавиатурные шпионы (кейлоггеры) - нацелены на перехват паролей пользователей ОС, а также на определение

- 20. Типы клавиатурных шпионов: 1) имитаторы 2) фильтры 3) заместители

- 22. Скачать презентацию

Обработка массива

Обработка массива Секреты Инстаграм

Секреты Инстаграм Тестировщик ПО. Блок 9. Большая практическая работа по тестированию интернет-магазина

Тестировщик ПО. Блок 9. Большая практическая работа по тестированию интернет-магазина Плюсы и минусы информационного общества

Плюсы и минусы информационного общества Створення потоку в Java

Створення потоку в Java Архитектура ЭВМ

Архитектура ЭВМ Электронная почта

Электронная почта Локальное использование антивируса Касперского 6.0. (Лекция 2)

Локальное использование антивируса Касперского 6.0. (Лекция 2) Материалы к обсуждению Искусственный интеллект: онтологический и социальный аспекты

Материалы к обсуждению Искусственный интеллект: онтологический и социальный аспекты Анімаційні ефекти. Дії (урок 36)

Анімаційні ефекти. Дії (урок 36) Queue

Queue Справочно-поисковый аппарат библиотеки

Справочно-поисковый аппарат библиотеки Объектно-ориентированное программирование (ООП)

Объектно-ориентированное программирование (ООП) Основные понятия информатики

Основные понятия информатики Базы данных

Базы данных Cell Communication

Cell Communication Архиваторы

Архиваторы Бизнес-идея. Тергетированная реклама

Бизнес-идея. Тергетированная реклама Статика в Java

Статика в Java Основні категорії теорії баз даних і типи зв’язків між ними

Основні категорії теорії баз даних і типи зв’язків між ними GS155 Software upgrade Guide. Important Information & Instructions

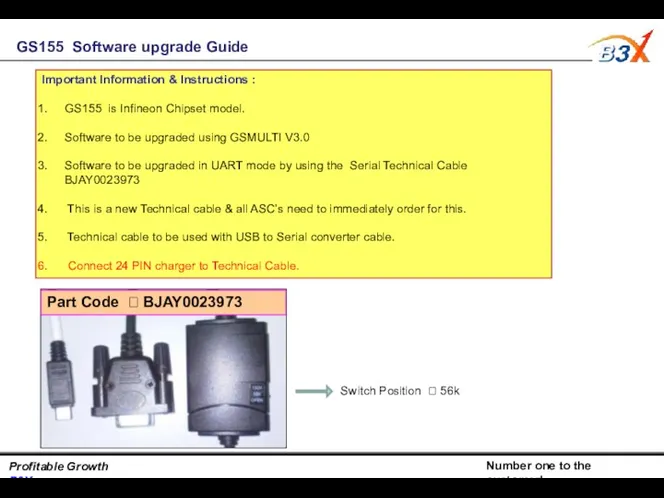

GS155 Software upgrade Guide. Important Information & Instructions Автоматизированная система коммерческого осмотра при погрузке и выгрузке

Автоматизированная система коммерческого осмотра при погрузке и выгрузке Основи Java Script. Масиви

Основи Java Script. Масиви Знакомство с библиотекой

Знакомство с библиотекой Императивный • статически-типизированный • мультипарадигменный

Императивный • статически-типизированный • мультипарадигменный Язык программирования Pascal. Линейные алгоритмы

Язык программирования Pascal. Линейные алгоритмы Мультимедийнная презентация у уроку информатики на тему Основы логики

Мультимедийнная презентация у уроку информатики на тему Основы логики Безпека в Інтернеті

Безпека в Інтернеті