Содержание

- 2. Актуалізація опорних знань і життєвого досвіду Розділ 1 § 2 Пропоную визначити свої асоціації до слів:

- 3. Загрози безпеці інформації в автоматизованих системах Розділ 1 § 2 Автоматизована система (АС) – це організаційно-технічна

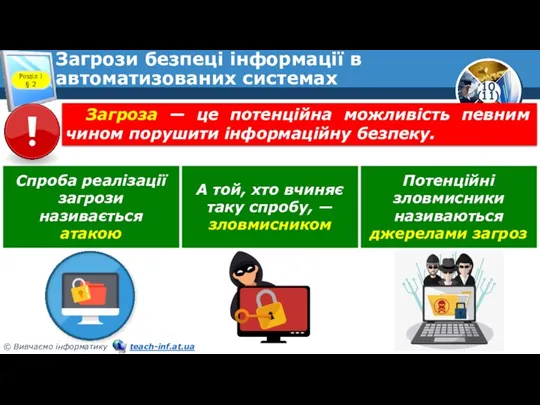

- 4. Загрози безпеці інформації в автоматизованих системах Розділ 1 § 2 Загроза — це потенційна можливість певним

- 5. Загрози безпеці інформації в автоматизованих системах Розділ 1 § 2 Найчастіше загроза є наслідком наявності вразливих

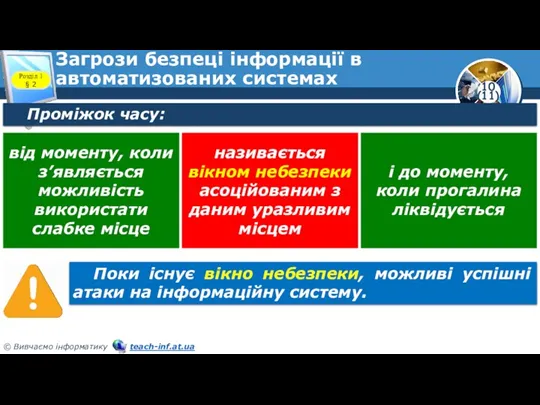

- 6. Загрози безпеці інформації в автоматизованих системах Розділ 1 § 2 Проміжок часу: від моменту, коли з’являється

- 7. Загрози безпеці інформації в автоматизованих системах Розділ 1 § 2 Якщо мова йде про помилки у

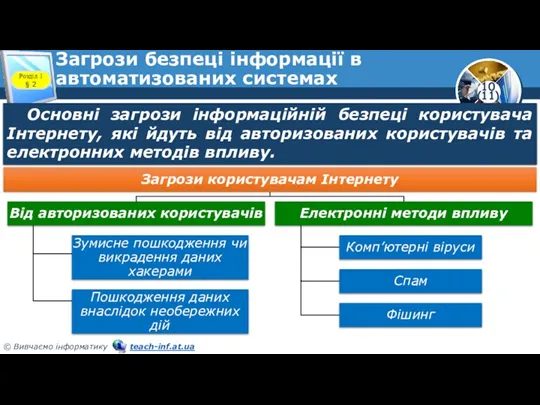

- 8. Загрози безпеці інформації в автоматизованих системах Розділ 1 § 2 Основні загрози інформаційній безпеці користувача Інтернету,

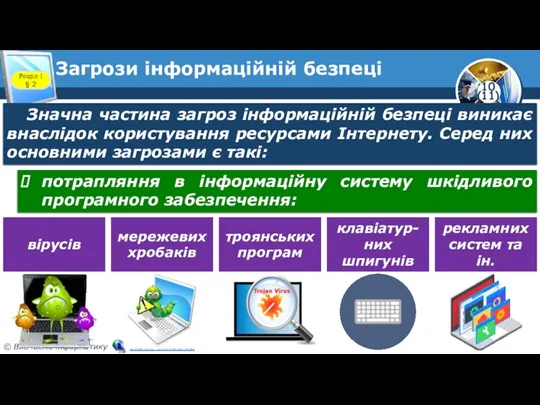

- 9. Загрози інформаційній безпеці Розділ 1 § 2 Значна частина загроз інформаційній безпеці виникає внаслідок користування ресурсами

- 10. Загрози інформаційній безпеці Розділ 1 § 2 Продовження… інтернет-шахрайство, наприклад фішинг — вид шахрайства, метою якого

- 11. Загрози інформаційній безпеці Розділ 1 § 2 Продовження… несанкціонований доступ до інформаційних ресурсів та інформаційно-телекомунікаційних систем,

- 12. Загрози інформаційній безпеці Розділ 1 § 2 Продовження… потрапляння комп'ютера до ботнет-мережі (англ. botnet від robot

- 13. Загрози інформаційній безпеці Розділ 1 § 2 Продовження… Такими діями можуть бути розсилання спаму, добір паролів

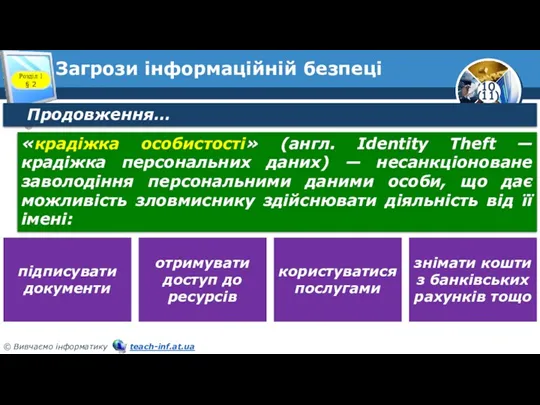

- 14. Загрози інформаційній безпеці Розділ 1 § 2 Продовження… «крадіжка особистості» (англ. Identity Theft — крадіжка персональних

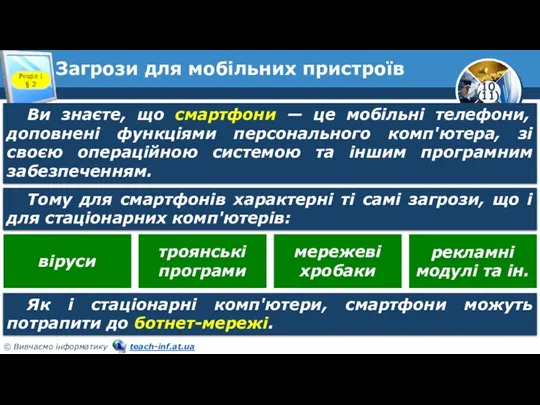

- 15. Загрози для мобільних пристроїв Розділ 1 § 2 Ви знаєте, що смартфони — це мобільні телефони,

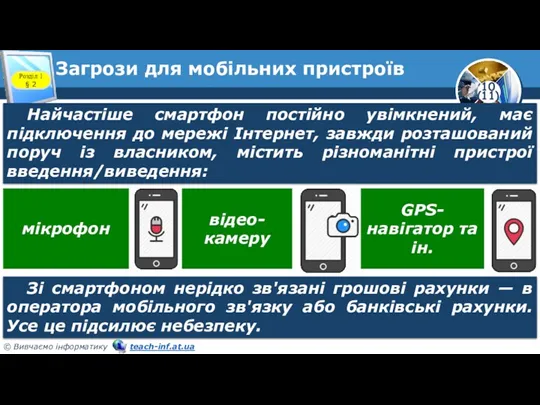

- 16. Загрози для мобільних пристроїв Розділ 1 § 2 Найчастіше смартфон постійно увімкнений, має підключення до мережі

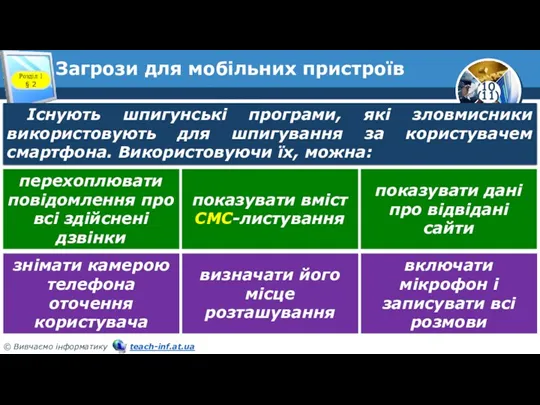

- 17. Загрози для мобільних пристроїв Розділ 1 § 2 Існують шпигунські програми, які зловмисники використовують для шпигування

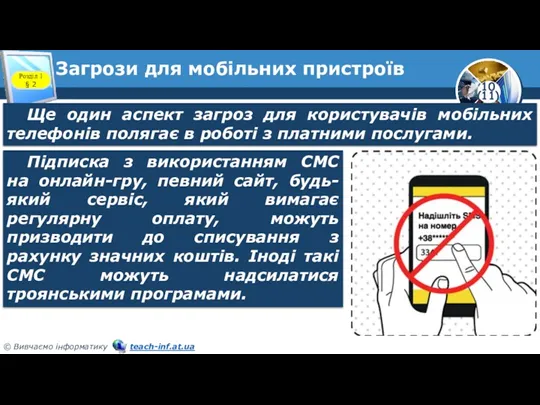

- 18. Загрози для мобільних пристроїв Розділ 1 § 2 Ще один аспект загроз для користувачів мобільних телефонів

- 19. Загрози для мобільних пристроїв Розділ 1 § 2 Однак не всі користувачі дбають про безпеку та

- 20. Соціальна інженерія Розділ 1 § 2 У наш час результати досліджень із соціальної інженерії часто використовують

- 21. Соціальна інженерія Розділ 1 § 2 За даними антивірусної лабораторії Zillya! Антивірус (zillya.ua), наразі більшість заражень

- 22. Соціальна інженерія Розділ 1 § 2 Найбільш поширені прийоми, які використовують зловмисники: надсилання електронних листів, зміст

- 23. Соціальна інженерія Розділ 1 § 2 (Продовження…) Прийоми, які використовують зловмисники: створення сайтів, які дуже схожі

- 24. Соціальна інженерія Розділ 1 § 2 (Продовження…) Прийоми, які використовують зловмисники: комбінація двох попередніх методів —

- 25. Запитання для рефлексії Розділ 1 § 2 Які труднощі я зміг подолати на уроці? Чи маю

- 26. Домашнє завдання Розділ 1 § 2 Зробити пост у соціальних мережах про загрози безпеці інформації. Зробити

- 27. Працюємо за комп’ютером Розділ 1 § 2

- 29. Скачать презентацию

Предмет и основные понятия информационных технологий

Предмет и основные понятия информационных технологий Разработка программного продукта криптографмческой защиты данных

Разработка программного продукта криптографмческой защиты данных Обзор основных технологий и функциональных возможностей Crystal Analysis Professional 10.0

Обзор основных технологий и функциональных возможностей Crystal Analysis Professional 10.0 Организация тестирования в команде разработчиков. Виды и методы тестирования

Организация тестирования в команде разработчиков. Виды и методы тестирования Базы данных. 11 класс

Базы данных. 11 класс Компьютерные преступления и защита от них

Компьютерные преступления и защита от них Дипломный проект. Разработка web–дизайна сайта кафе Шафран

Дипломный проект. Разработка web–дизайна сайта кафе Шафран Базы данных Access 2003

Базы данных Access 2003 Матричные функции в MS EXCEL

Матричные функции в MS EXCEL Компьютерные игры: вредно или полезно

Компьютерные игры: вредно или полезно Поняття документу. Призначення та класифікація документів. Документообіг

Поняття документу. Призначення та класифікація документів. Документообіг Алгоритмические структуры

Алгоритмические структуры Маршрутно-релейная централизация с блочным маршрутным набором

Маршрутно-релейная централизация с блочным маршрутным набором Викторина Информатика в физике для 9-х классов коррекционной школы. Авторы: Учитель физики: Потоцкая Софья Александровна, учитель информатики: Ольховская Мария Валерьевна.

Викторина Информатика в физике для 9-х классов коррекционной школы. Авторы: Учитель физики: Потоцкая Софья Александровна, учитель информатики: Ольховская Мария Валерьевна. Пользовательские функции

Пользовательские функции Этапы создания сайтов

Этапы создания сайтов Эквивалентность семафоров, мониторов и сообщений

Эквивалентность семафоров, мониторов и сообщений Как сочинять газетные заголовки и писать лиды

Как сочинять газетные заголовки и писать лиды Программирование на языке Python. Массивы в Python

Программирование на языке Python. Массивы в Python Сетевые информационные системы. Тема 5.2

Сетевые информационные системы. Тема 5.2 Введення до Oracle Database 11g

Введення до Oracle Database 11g SAP CRM Система Управление взаимоотношениями с клиентами

SAP CRM Система Управление взаимоотношениями с клиентами Arduino (Ардуіно), платформа для швидкої розробки електронних пристроїв

Arduino (Ардуіно), платформа для швидкої розробки електронних пристроїв Желі топологиясы

Желі топологиясы Открытый урок на тему: Прикладное программное обеспечение Microsoft Office. Текстовый процессор MS Word.

Открытый урок на тему: Прикладное программное обеспечение Microsoft Office. Текстовый процессор MS Word. Инструкция по использованию Личного кабинета MyDPD

Инструкция по использованию Личного кабинета MyDPD Компьютерное решение задач линейного программирования

Компьютерное решение задач линейного программирования Роль информатики в жизни общества

Роль информатики в жизни общества