Содержание

- 2. Иванов Михаил Александрович maivanov@mephi.ru Discord https://discord.gg/TW6TaSj Канал «Защита информации» aha.ru/~msa

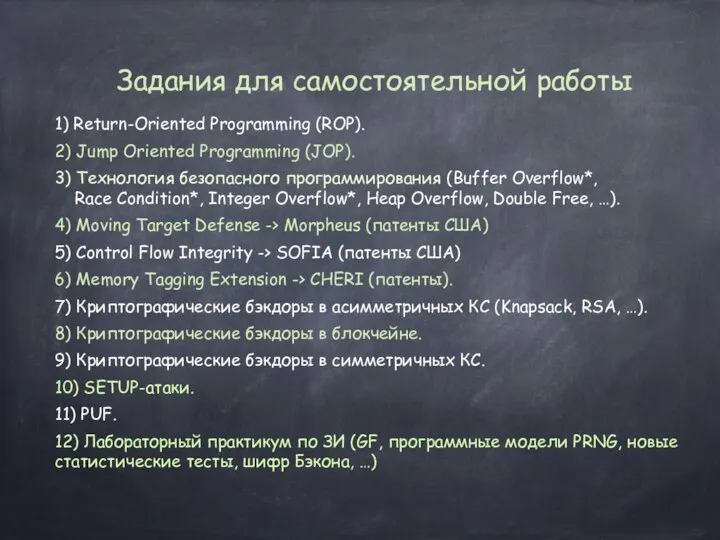

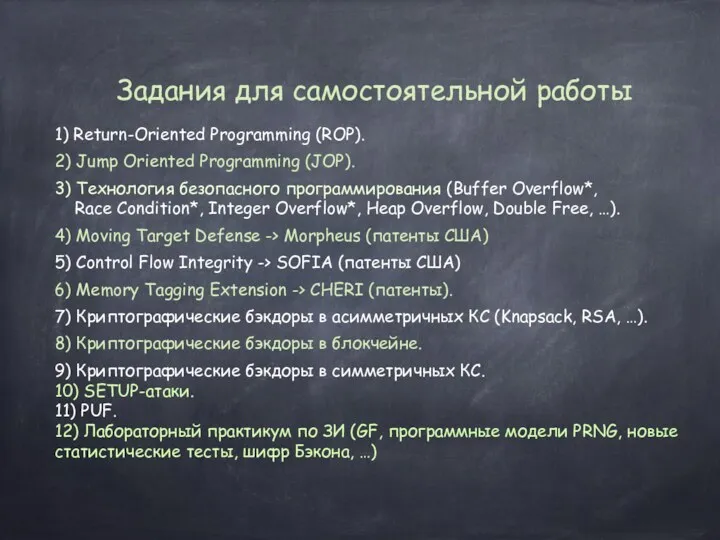

- 3. Задания для самостоятельной работы 1) Return-Oriented Programming (ROP). 2) Jump Oriented Programming (JOP). 3) Технология безопасного

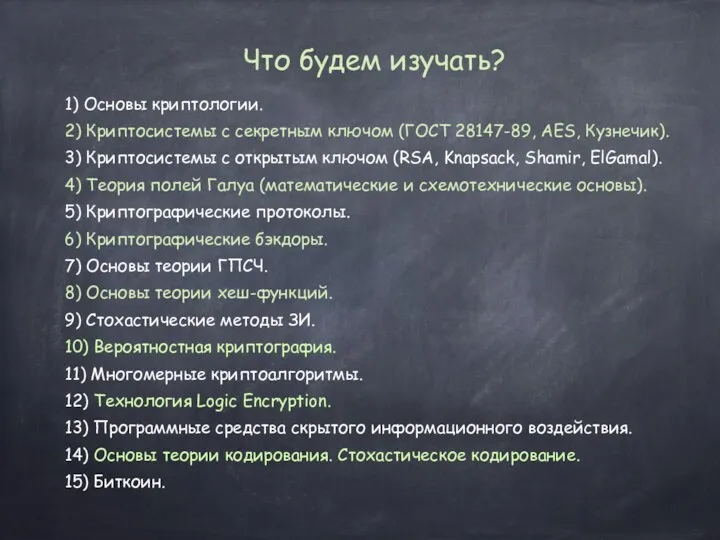

- 4. Что будем изучать? 1) Основы криптологии. 2) Криптосистемы с секретным ключом (ГОСТ 28147-89, AES, Кузнечик). 3)

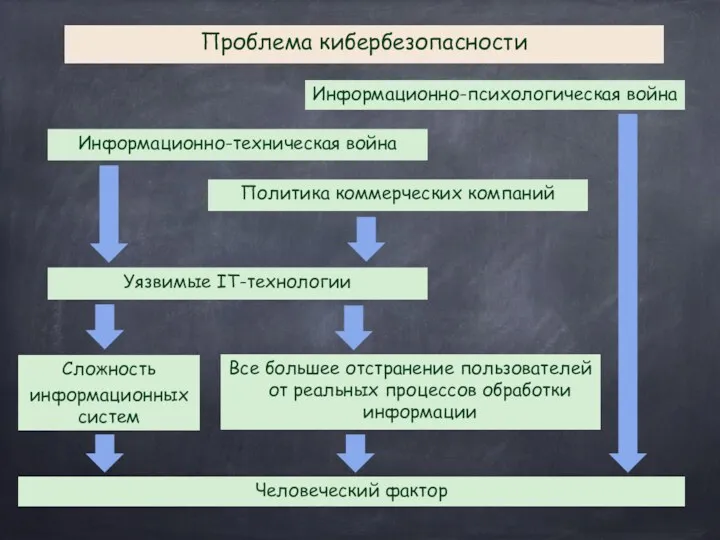

- 5. Проблема кибербезопасности Уязвимые IT-технологии Информационно-психологическая война Информационно-техническая война Политика коммерческих компаний Все большее отстранение пользователей от

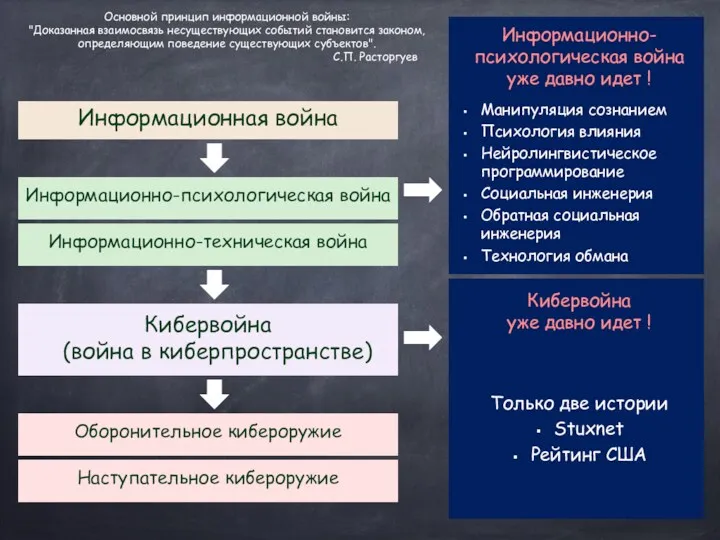

- 6. Информационная война Информационно-психологическая война уже давно идет ! Манипуляция сознанием Психология влияния Нейролингвистическое программирование Социальная инженерия

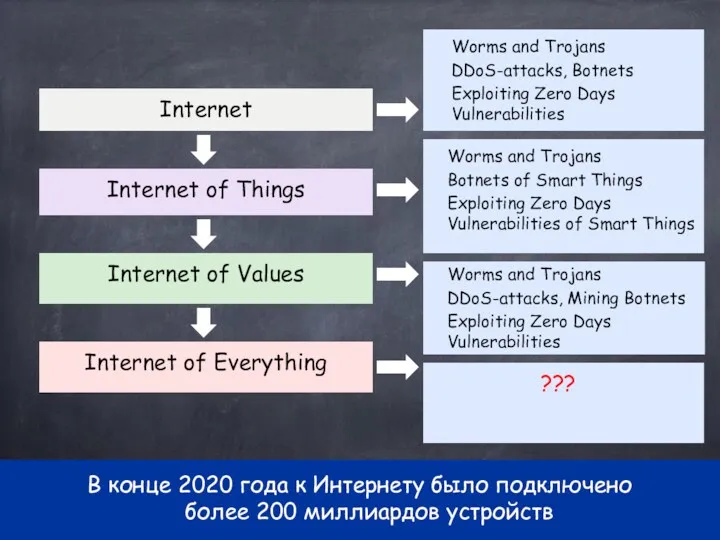

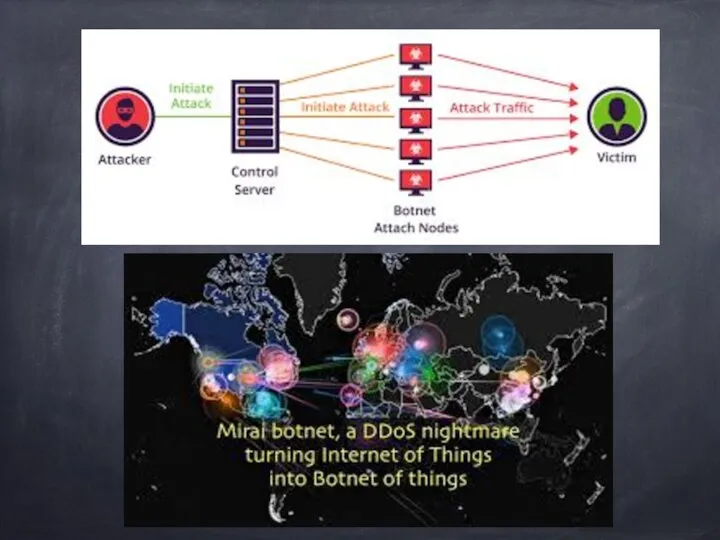

- 7. Internet Internet of Things Internet of Everything Internet of Values Worms and Trojans DDoS-attacks, Botnets Exploiting

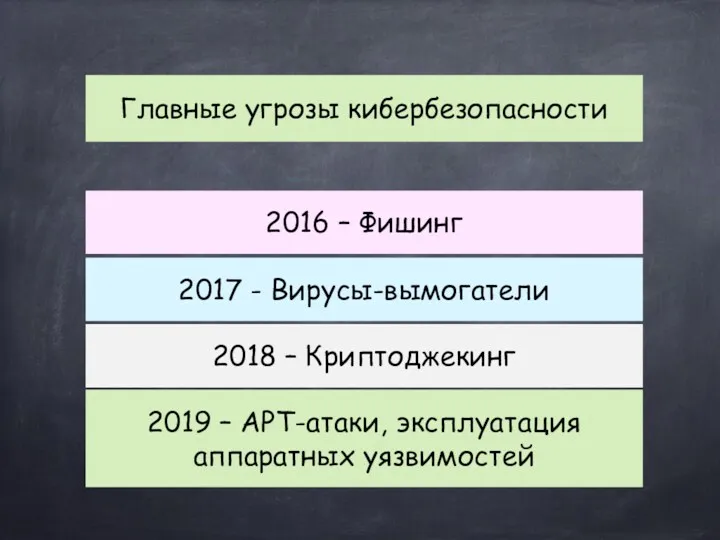

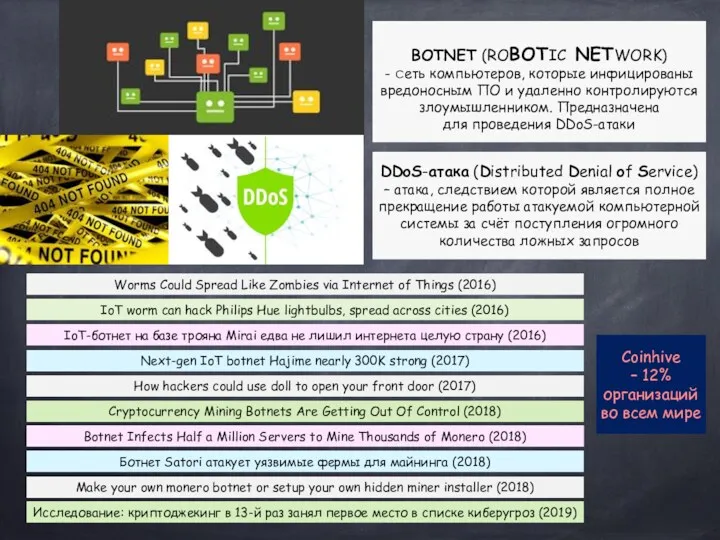

- 8. Главные угрозы кибербезопасности 2016 – Фишинг 2018 – Криптоджекинг 2017 - Вирусы-вымогатели 2019 – АРТ-атаки, эксплуатация

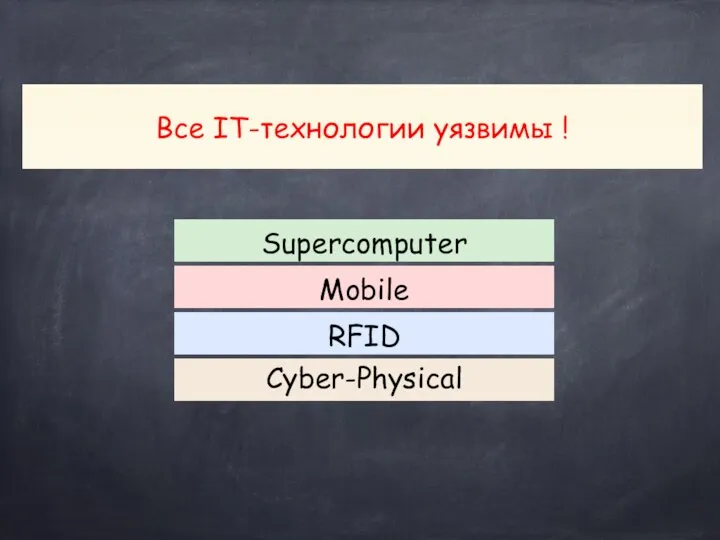

- 9. Supercomputer Mobile RFID Все IT-технологии уязвимы ! Сyber-Physical

- 10. Появление и развитие суперкомпьютерных технологий Стало намного проще решать задачи полного или частично-полного перебора → взлом

- 11. Основные угрозы безопасности киберфизических систем (КФС) (Cyber-Physical Systems) - Разрушение систем управления. Результат – потеря контроля

- 12. «Умная» кукла с ИИ способна распознавать эмоции ребенка и реагировать на них

- 13. Игрушки через Wi-Fi могут отправлять информацию о владельце в Интернет Через них можно прослушивать семейные разговоры,

- 15. Next-gen IoT botnet Hajime nearly 300K strong (2017) Worms Could Spread Like Zombies via Internet of

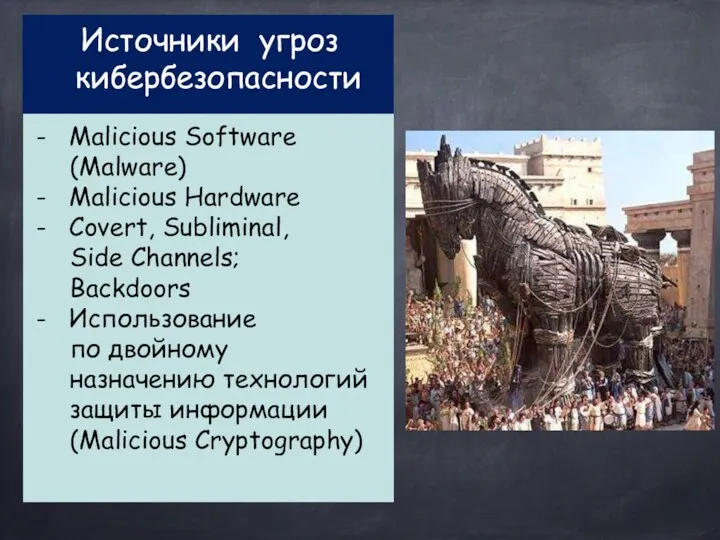

- 16. - Malicious Software (Malware) - Malicious Hardware - Covert, Subliminal, Side Channels; Backdoors - Использование по

- 17. Кибервойна уже идет !

- 18. Информационное противоборство в киберпространстве Кибервойна уже идет !

- 19. Информационное противоборство в киберпространстве Кибервойна уже идет ! Размещение в компьютерных сетях противника логических бомб (Logic

- 20. Информационное противоборство в киберпространстве Кибервойна уже идет ! Размещение в компьютерных сетях противника логических бомб (Logic

- 21. Проигравшие в кибервойне проигрывают ее навсегда, так как все их действия по исправлению ситуации будут контролироваться

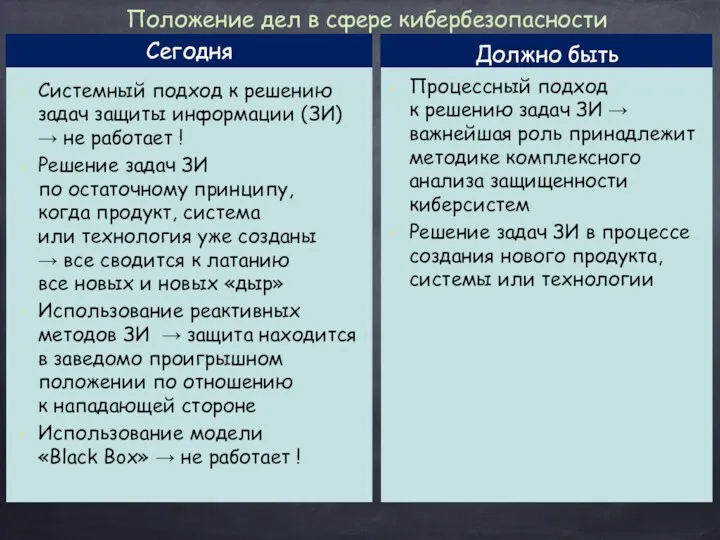

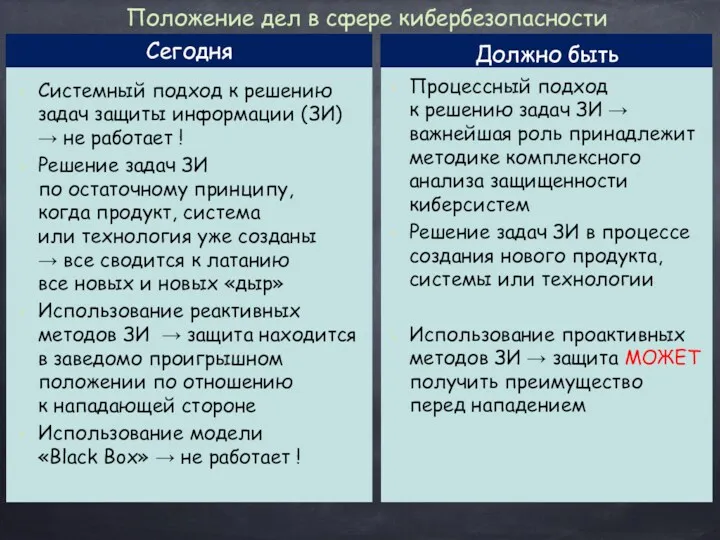

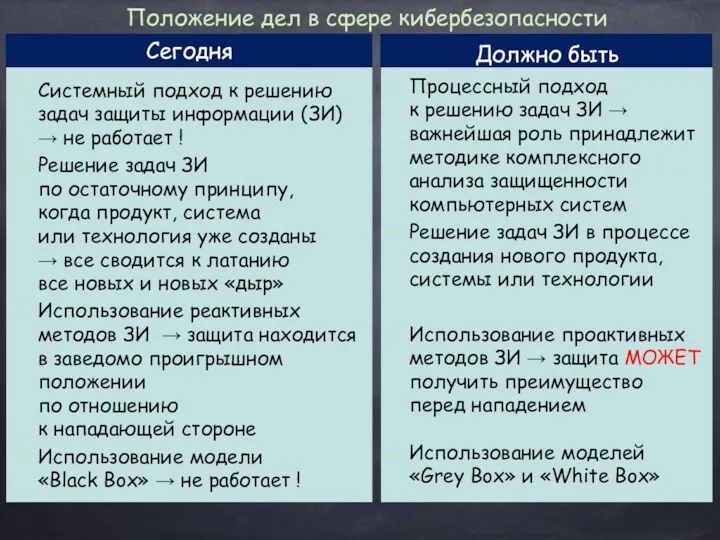

- 22. Положение дел в сфере кибербезопасности

- 23. Сегодня Положение дел в сфере кибербезопасности

- 24. Сегодня Системный подход к решению задач защиты информации (ЗИ) → не работает ! Положение дел в

- 25. Сегодня Системный подход к решению задач защиты информации (ЗИ) → не работает ! Решение задач ЗИ

- 26. Сегодня Системный подход к решению задач защиты информации (ЗИ) → не работает ! Решение задач ЗИ

- 27. Сегодня Системный подход к решению задач защиты информации (ЗИ) → не работает ! Решение задач ЗИ

- 28. Сегодня Системный подход к решению задач защиты информации (ЗИ) → не работает ! Решение задач ЗИ

- 29. Сегодня Системный подход к решению задач защиты информации (ЗИ) → не работает ! Решение задач ЗИ

- 30. Сегодня Системный подход к решению задач защиты информации (ЗИ) → не работает ! Решение задач ЗИ

- 31. Сегодня Системный подход к решению задач защиты информации (ЗИ) → не работает ! Решение задач ЗИ

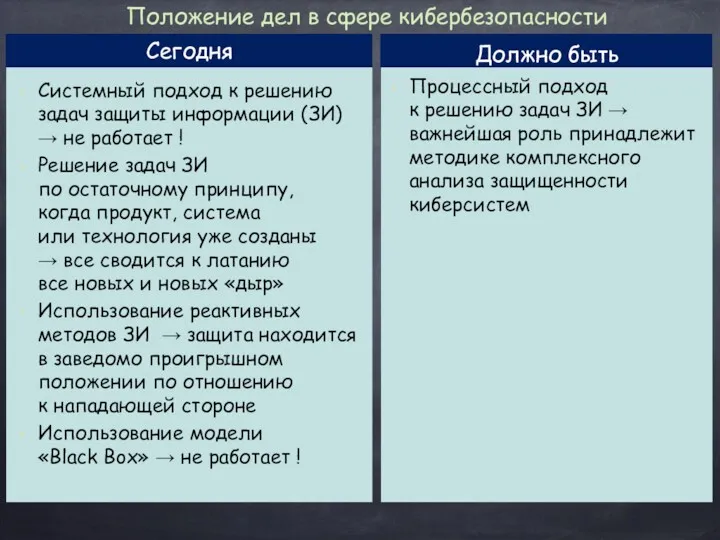

- 32. Сегодня Системный подход к решению задач защиты информации (ЗИ) → не работает ! Решение задач ЗИ

- 33. Сегодня Системный подход к решению задач защиты информации (ЗИ) → не работает ! Решение задач ЗИ

- 34. Когда защита получает преимущество перед нападением ?

- 35. Когда защита получает преимущество перед нападением ? Когда нападающему непонятно поведение объекта атаки → внесение неопределенности

- 36. Когда защита получает преимущество перед нападением ? Когда нападающему непонятно поведение объекта атаки → внесение неопределенности

- 37. Когда защита получает преимущество перед нападением ? Когда нападающему непонятно поведение объекта атаки → внесение неопределенности

- 38. Стохастические методы ЗИ ГПСЧ + хеш-генераторы ГПСЧ vs ГСЧ

- 39. ГПСЧ + компьютерный вирус, ГПСЧ + эксплойт ГПСЧ + помехоустойчивый код, ГПСЧ + шифр, ГПСЧ +

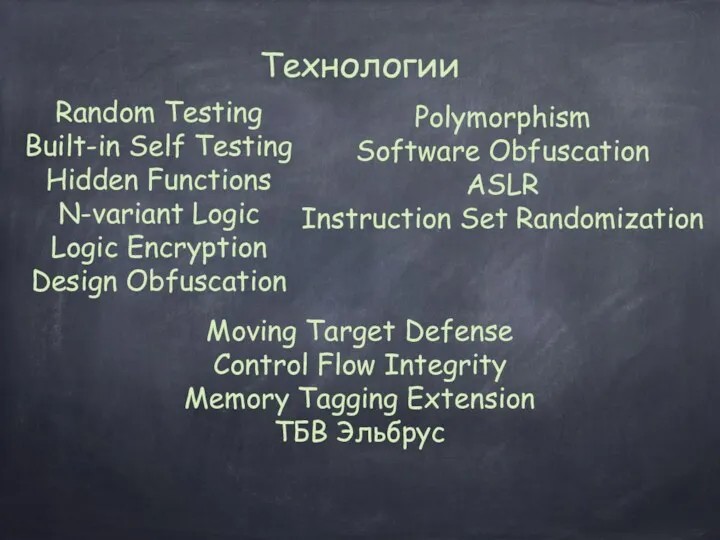

- 40. Технологии Random Testing Built-in Self Testing Hidden Functions N-variant Logic Logic Encryption Design Obfuscation Polymorphism Software

- 41. Защищенные компьютерные технологии

- 42. Защищенные компьютерные технологии Разработка и исследование криптографических методов ЗИ в компьютерных системах и сетях

- 43. Защищенные компьютерные технологии Разработка и исследование криптографических методов ЗИ в компьютерных системах и сетях Выявление тенденций

- 44. Защищенные компьютерные технологии Разработка и исследование криптографических методов ЗИ в компьютерных системах и сетях Выявление тенденций

- 45. Защищенные компьютерные технологии Разработка и исследование криптографических методов ЗИ в компьютерных системах и сетях Выявление тенденций

- 46. Обеспечение технологической независимости – реальная задача !

- 47. Обеспечение технологической независимости – реальная задача !

- 48. Криптография

- 49. Криптография Криптография может решить практически любую задачу, связанную с защитой информации

- 50. Криптография Криптография может решить практически любую задачу, связанную с защитой информации Стойкость ни одного криптографического алгоритма,

- 51. Криптография Криптография может решить практически любую задачу, связанную с защитой информации Стойкость ни одного криптографического алгоритма,

- 52. Криптография Криптография может решить практически любую задачу, связанную с защитой информации Стойкость ни одного криптографического алгоритма,

- 53. Криптография Криптография может решить практически любую задачу, связанную с защитой информации Стойкость ни одного криптографического алгоритма,

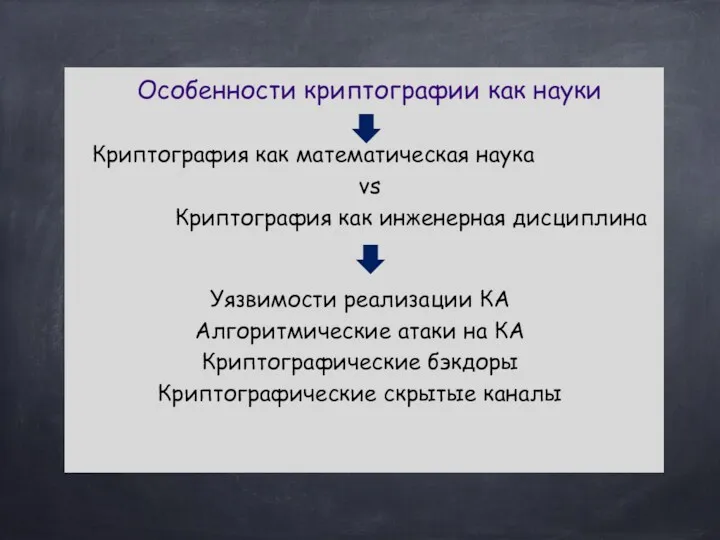

- 54. Особенности криптографии как науки Криптография как математическая наука vs Криптография как инженерная дисциплина Уязвимости реализации КА

- 55. Криптография как математическая наука VS Криптография как инженерная наука

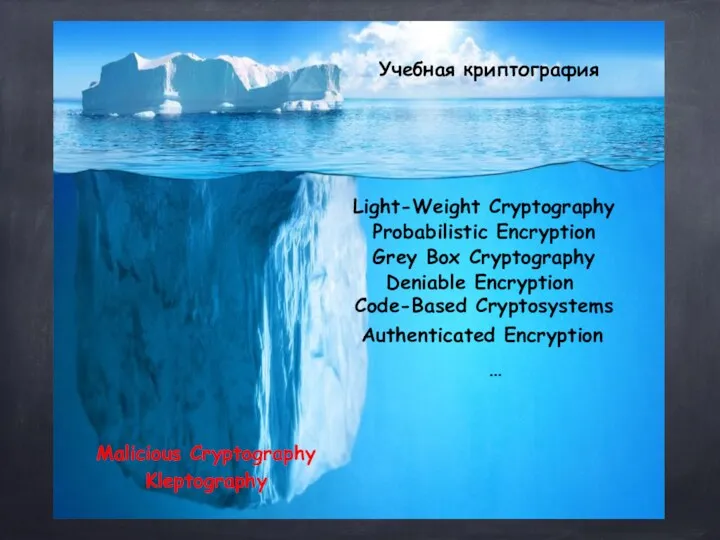

- 56. Учебная криптография Light-Weight Cryptography Probabilistic Encryption Grey Box Cryptography Deniable Encryption Code-Based Cryptosystems Kleptography Authenticated Encryption

- 57. Без криптографии цифровую экономику (ЦЭ) не построить Главная проблема ЦЭ – обеспечение цифрового доверия! Главное препятствие

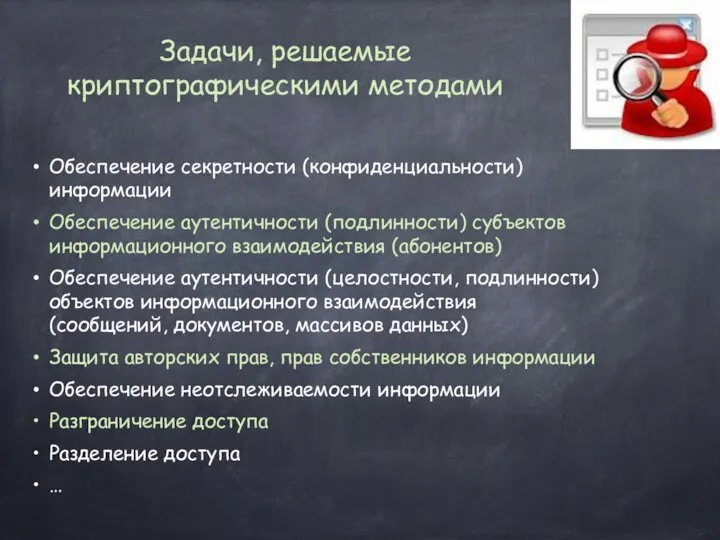

- 58. Задачи, решаемые криптографическими методами Обеспечение секретности (конфиденциальности) информации Обеспечение аутентичности (подлинности) субъектов информационного взаимодействия (абонентов) Обеспечение

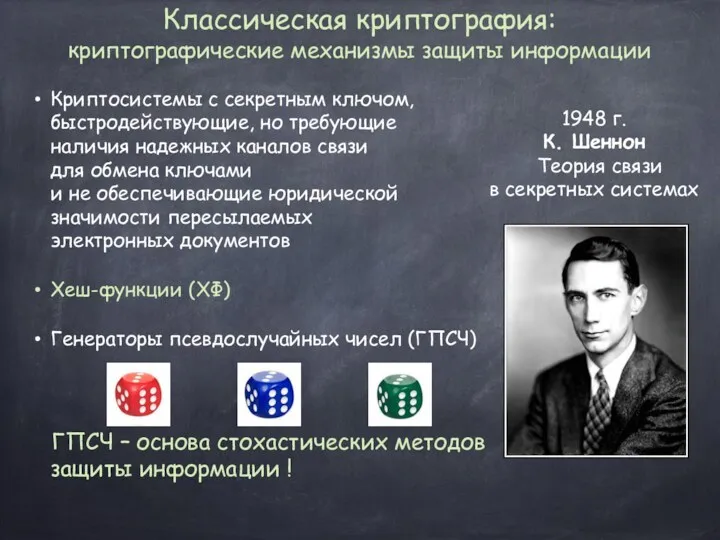

- 59. Классическая криптография: криптографические механизмы защиты информации Криптосистемы с секретным ключом, быстродействующие, но требующие наличия надежных каналов

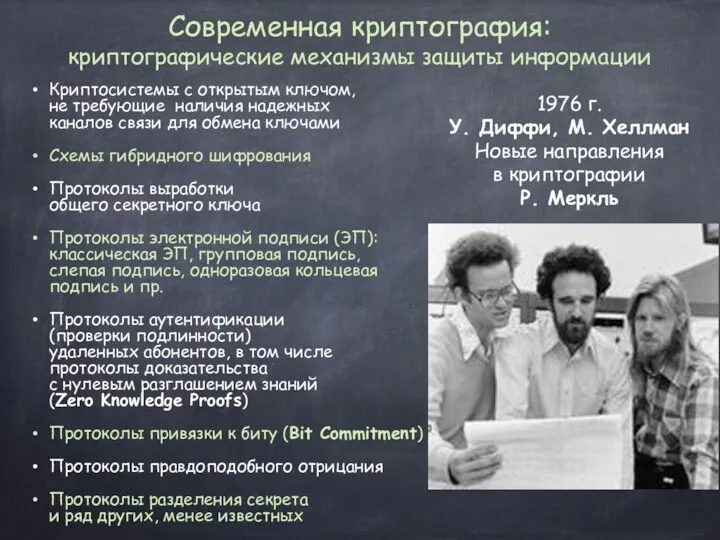

- 60. Современная криптография: криптографические механизмы защиты информации Криптосистемы с открытым ключом, не требующие наличия надежных каналов связи

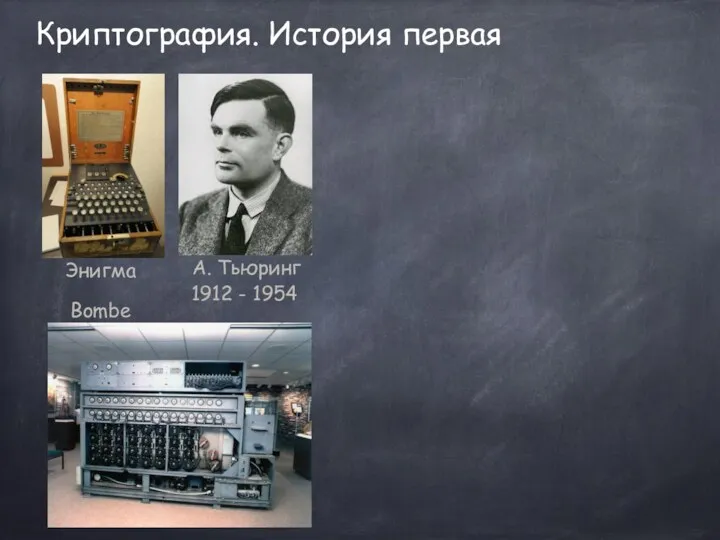

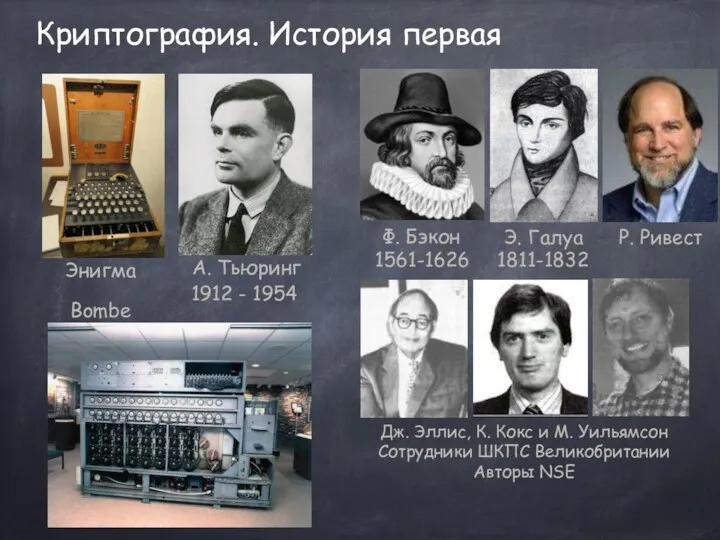

- 61. А. Тьюринг 1912 - 1954 Энигма Bombe Криптография. История первая

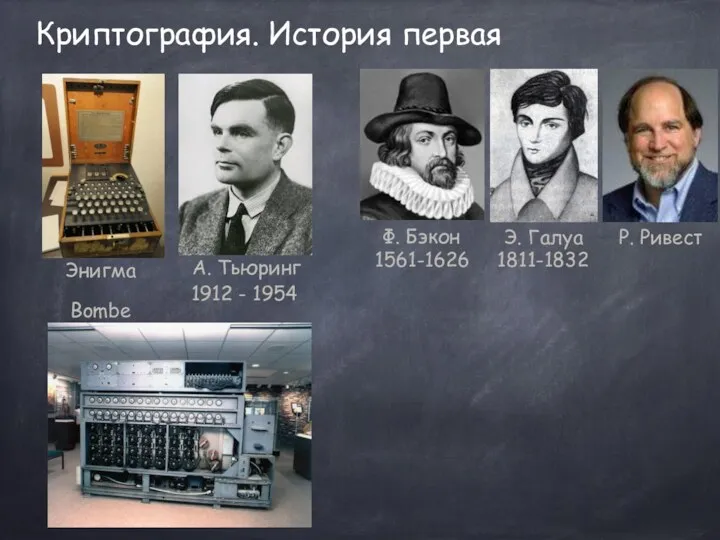

- 62. А. Тьюринг 1912 - 1954 Энигма Bombe Э. Галуа 1561-1626 Ф. Бэкон 1811-1832 Р. Ривест Криптография.

- 63. А. Тьюринг 1912 - 1954 Энигма Bombe Э. Галуа 1561-1626 Ф. Бэкон 1811-1832 Р. Ривест Дж.

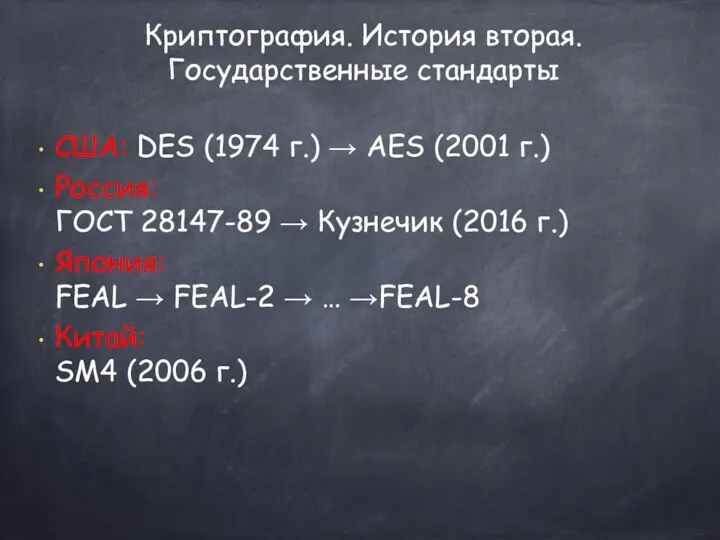

- 64. США: DES (1974 г.) → AES (2001 г.) Криптография. История вторая. Государственные стандарты

- 65. США: DES (1974 г.) → AES (2001 г.) Россия: ГОСТ 28147-89 → Кузнечик (2016 г.) Криптография.

- 66. США: DES (1974 г.) → AES (2001 г.) Россия: ГОСТ 28147-89 → Кузнечик (2016 г.) Япония:

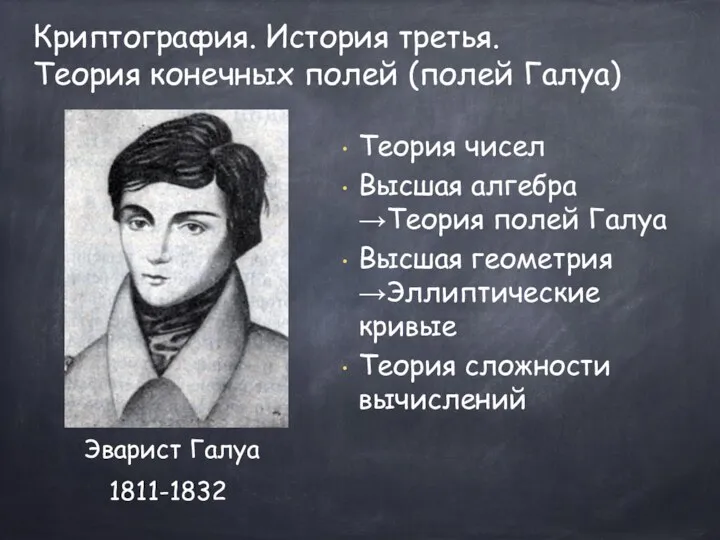

- 67. Теория чисел Высшая алгебра →Теория полей Галуа Высшая геометрия →Эллиптические кривые Теория сложности вычислений Криптография. История

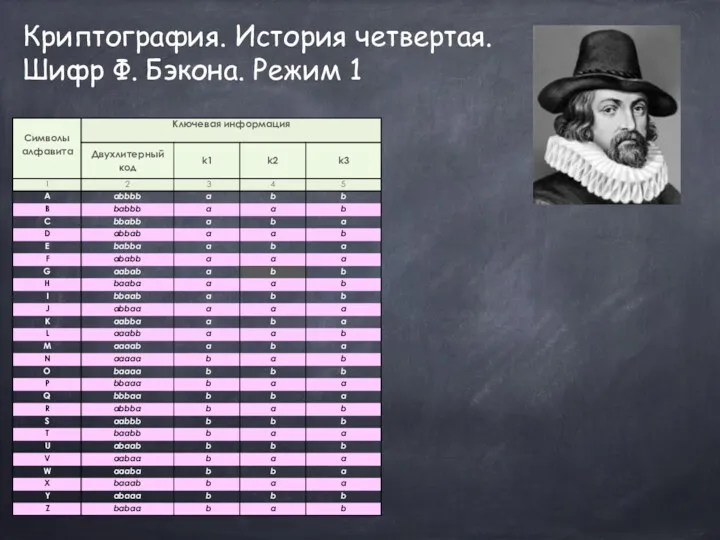

- 68. Криптография. История четвертая. Шифр Ф. Бэкона. Режим 1

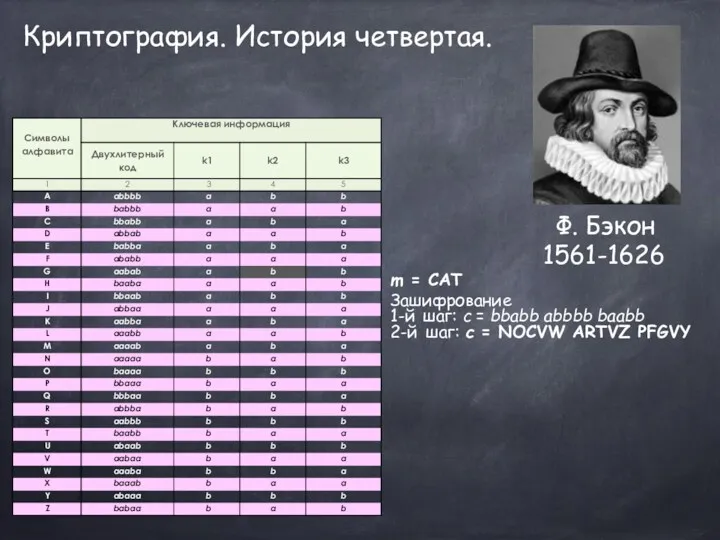

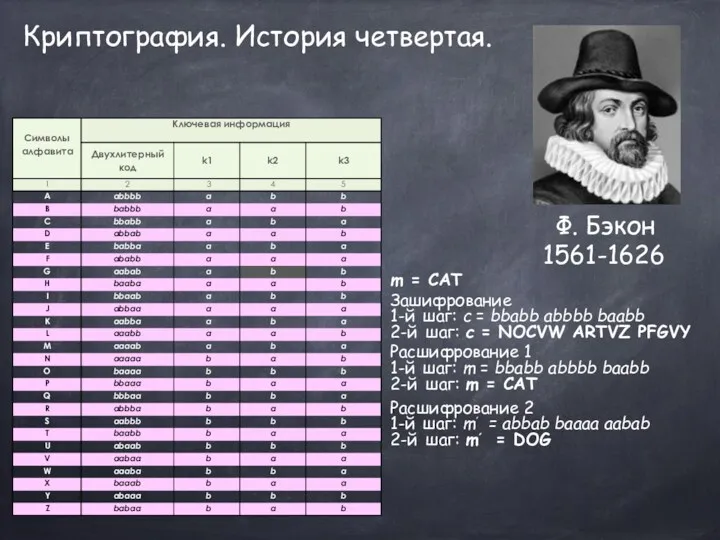

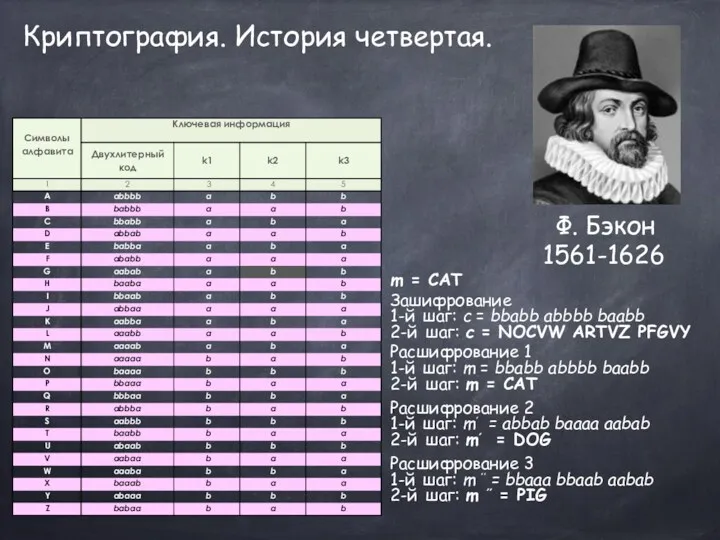

- 69. Криптография. История четвертая. 1561-1626 Ф. Бэкон m = CAT 1-й шаг: c = bbabb abbbb baabb

- 70. Криптография. История четвертая. 1561-1626 Ф. Бэкон m = CAT 1-й шаг: c = bbabb abbbb baabb

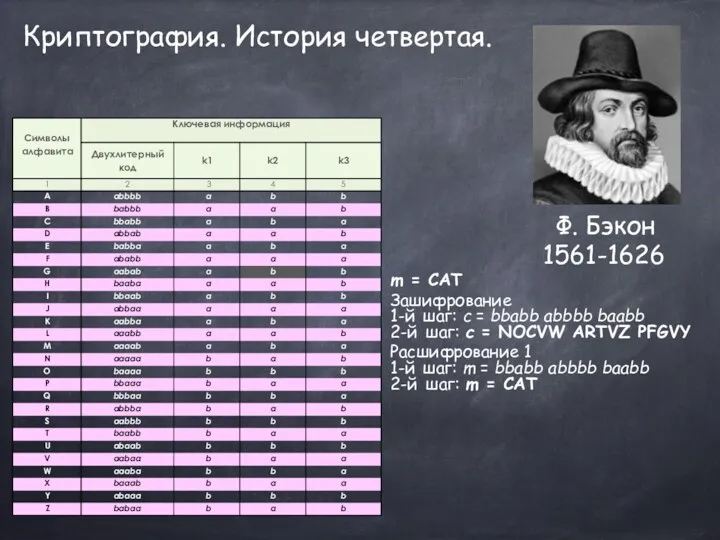

- 71. Криптография. История четвертая. 1561-1626 Ф. Бэкон m = CAT 1-й шаг: c = bbabb abbbb baabb

- 72. Криптография. История четвертая. 1561-1626 Ф. Бэкон m = CAT 1-й шаг: c = bbabb abbbb baabb

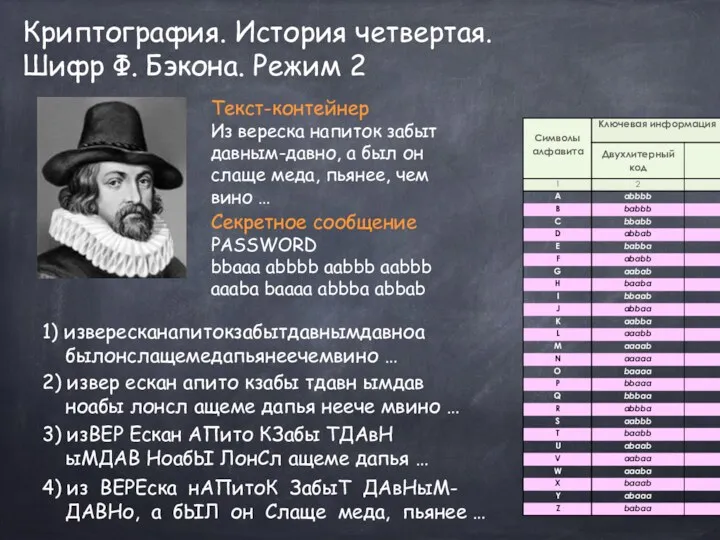

- 73. Криптография. История четвертая. Шифр Ф. Бэкона. Режим 2 1) извересканапитокзабытдавнымдавноа былонслащемедапьянеечемвино … 4) из ВЕРЕска нАПитоК

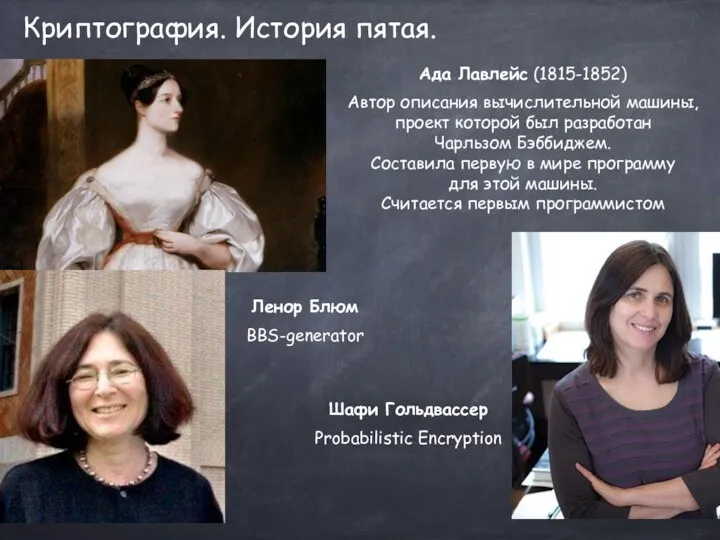

- 74. Криптография. История пятая. Ада Лавлейс (1815-1852) Автор описания вычислительной машины, проект которой был разработан Чарльзом Бэббиджем.

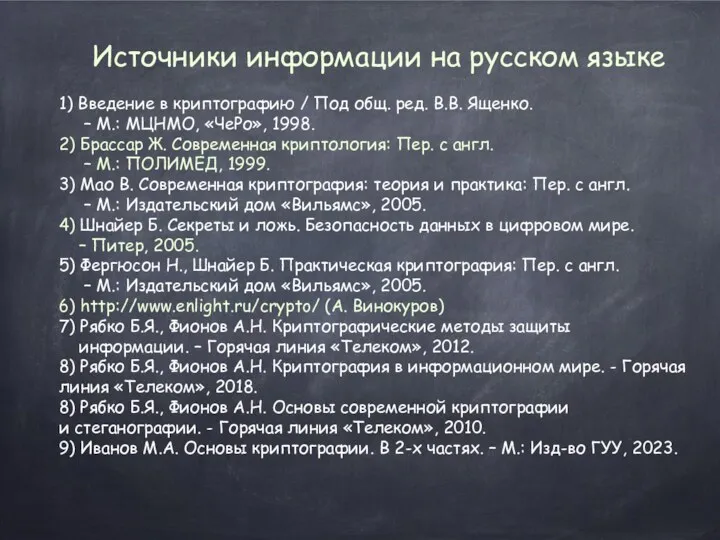

- 75. Источники информации на русском языке 1) Введение в криптографию / Под общ. ред. В.В. Ященко. –

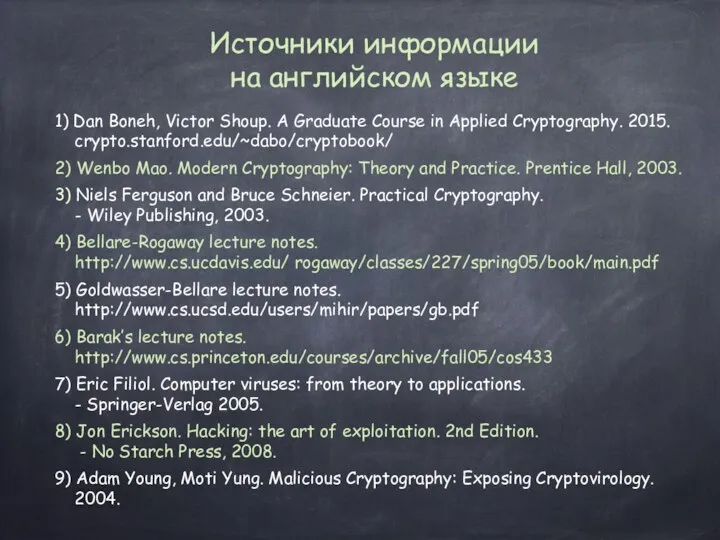

- 76. Источники информации на английском языке 1) Dan Boneh, Victor Shoup. A Graduate Course in Applied Cryptography.

- 77. Задания для самостоятельной работы 1) Return-Oriented Programming (ROP). 2) Jump Oriented Programming (JOP). 3) Технология безопасного

- 79. Скачать презентацию

ГИС и наземный транспорт

ГИС и наземный транспорт Инструкция по созданию автособираемого оглавления в Microsoft Word 2013

Инструкция по созданию автособираемого оглавления в Microsoft Word 2013 Організація баз даних

Організація баз даних Компьютерная графика. Графический редактор

Компьютерная графика. Графический редактор компьютернные курсы Диск

компьютернные курсы Диск Системы управления базами данных. Понятие об информации

Системы управления базами данных. Понятие об информации Редактирование видео

Редактирование видео Понятие модели. Назначение и свойства моделей

Понятие модели. Назначение и свойства моделей Чит-код социальных сетей

Чит-код социальных сетей Оптимальное планирование

Оптимальное планирование Системы счисления

Системы счисления Лекция 2. Языки программирования. Эволюция архитектуры программного обеспечения

Лекция 2. Языки программирования. Эволюция архитектуры программного обеспечения Ауқымды компьютерлік желі - Интернет

Ауқымды компьютерлік желі - Интернет Циклические алгоритмические конструкции

Циклические алгоритмические конструкции Мобильді қосымша Auto Friends

Мобильді қосымша Auto Friends Современные мультимедиа-технологии в связях с общественностью

Современные мультимедиа-технологии в связях с общественностью Методы решения задачи №11 ЕГЭ-2016 по информатике

Методы решения задачи №11 ЕГЭ-2016 по информатике Global picture of modern threats in Cyber Security

Global picture of modern threats in Cyber Security Задание 19, ОГЭ по информатике

Задание 19, ОГЭ по информатике Виды и способы общения в сети Интернет

Виды и способы общения в сети Интернет Платформы для дистанционного обучения

Платформы для дистанционного обучения Жизненный цикл информационной системы

Жизненный цикл информационной системы Детский правовой сайт

Детский правовой сайт Линейное и нелинейное программирование в задачах ЕГЭ

Линейное и нелинейное программирование в задачах ЕГЭ Логические законы (презентация)

Логические законы (презентация) Обзор PL/SQL

Обзор PL/SQL диктант по теме Алгоритмы

диктант по теме Алгоритмы Электронный документооборот, управление документами и архивирование

Электронный документооборот, управление документами и архивирование