Содержание

- 2. Содержание работы Защита информации. Защита с использованием паролей. Биометрические системы защиты. Физическая защита данных на дисках.

- 3. Защита информации Защита - система мер по обеспечению безопасности с целью сохранения государственных и коммерческих секретов.

- 4. Защита информации представляет собой деятельность по предотвращению утечки защищаемой информации, несанкционированных и непреднамеренных воздействий на защищаемую

- 5. Конфиденциальность Целостность Доступность Безопасность

- 6. Информационная безопасность — это состояние защищённости информационной среды. В вычислительной технике понятие безопасности подразумевает надежность работы

- 7. Защита с использованием паролей Для защиты от несанкционированного доступа к программам и данным, хранящимся на компьютере,

- 8. Защита с использованием пароля используется при загрузке операционной системы Вход по паролю может быть установлен в

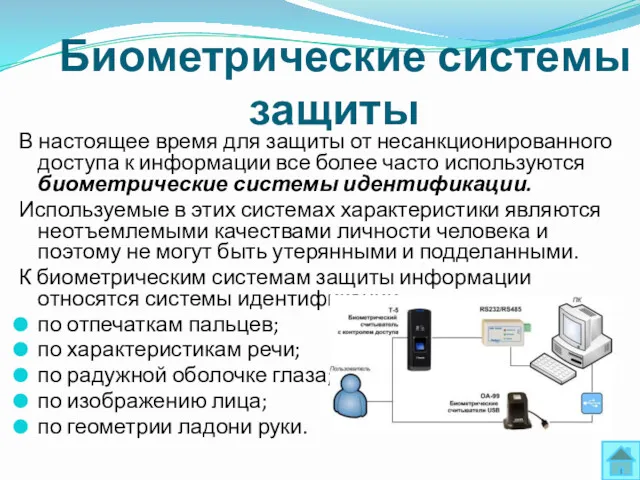

- 9. Биометрические системы защиты В настоящее время для защиты от несанкционированного доступа к информации все более часто

- 10. Идентификация по радужной оболочке глаза Радужная оболочка глаза является уникальной для каждого человека биометрической характеристикой. Изображение

- 11. Идентификация по изображению лица Для идентификации личности часто используются технологии распознавания по лицу. Распознавание человека происходит

- 12. Идентификация по ладони руки В биометрике в целях идентификации используется простая геометрия руки — размеры и

- 13. Физическая защита данных на дисках Для обеспечения большей скорости чтения, записи и надежности хранения данных на

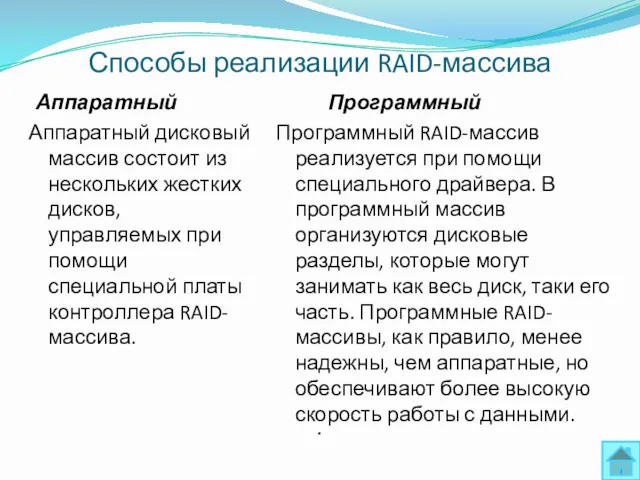

- 14. Способы реализации RAID-массива Аппаратный Аппаратный дисковый массив состоит из нескольких жестких дисков, управляемых при помощи специальной

- 15. Вредоносная программа (буквальный перевод англоязычного термина Malware, malicious — злонамеренный и software — программное обеспечение, жаргонное

- 16. Вредоносные программы Вирусы, черви, троянские и хакерские программы Шпионское, рекламное программное обеспечение Потенциально опасное программное обеспечение

- 17. Антивирусные программы Современные антивирусные программы обеспечивают комплексную защиту программ и данных на компьютере от всех типов

- 18. Антивирусные программы Для поиска известных вредоносных программ используются сигнатуры. Сигнатура — это некоторая постоянная последовательность программного

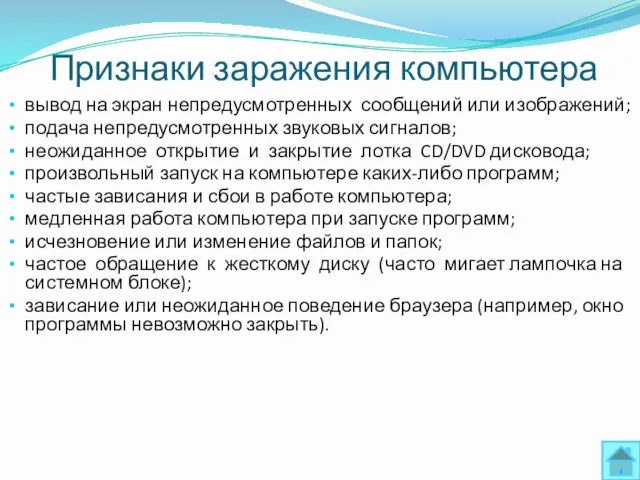

- 19. Признаки заражения компьютера вывод на экран непредусмотренных сообщений или изображений; подача непредусмотренных звуковых сигналов; неожиданное открытие

- 20. Действия при наличии признаков заражения компьютера Прежде чем предпринимать какие-либо действия, необходимо сохранить результаты работы на

- 21. Компьютерные вирусы и защита от них Компьютерные вирусы являются вредоносными программами, которые могут «размножаться» (самокопироваться) и

- 22. Троянские программы и защита от них Троянская программа, троянец (от англ. trojan) — вредоносная программа, которая

- 24. Скачать презентацию

Своя игра. 6 класс

Своя игра. 6 класс Презентация к уроку Обратные действия 2 класс

Презентация к уроку Обратные действия 2 класс Средства отладки программ. Контроль текста программы

Средства отладки программ. Контроль текста программы Техника безопасности в компьютерном классе

Техника безопасности в компьютерном классе Настройка трансляции сетевых адресов (NAT) в ОС Linux

Настройка трансляции сетевых адресов (NAT) в ОС Linux Особенности изучения английского языка с помощью компьютера и интернета

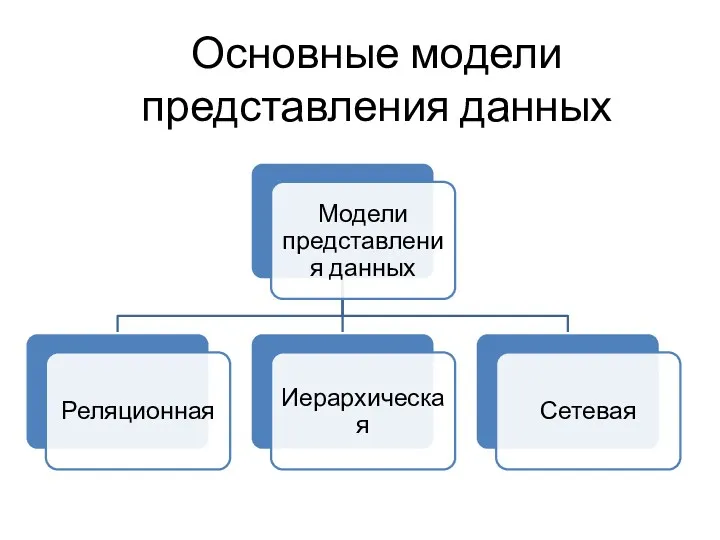

Особенности изучения английского языка с помощью компьютера и интернета Основные модели представления данных

Основные модели представления данных LDI Plus Presentation EN

LDI Plus Presentation EN Создание Telegram-бота

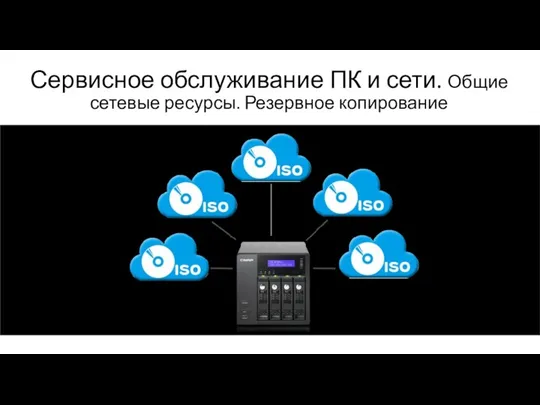

Создание Telegram-бота Сервисное обслуживание ПК и сети. Общие сетевые ресурсы. Резервное копирование

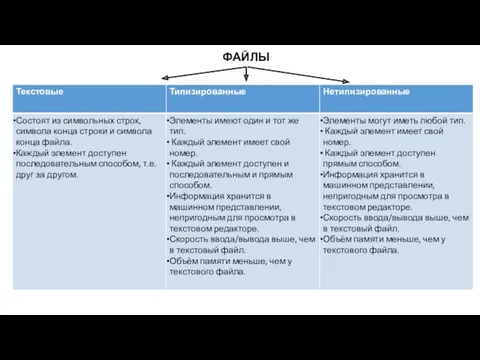

Сервисное обслуживание ПК и сети. Общие сетевые ресурсы. Резервное копирование Текстовые, типизированные, нетипизированные файлы

Текстовые, типизированные, нетипизированные файлы Система управления теплицами Агроном

Система управления теплицами Агроном Кодирование звуковой информации

Кодирование звуковой информации Понятия модель и моделирование (лекция № 1)

Понятия модель и моделирование (лекция № 1) Язык программирования С#. Работа с формами и элементами управления

Язык программирования С#. Работа с формами и элементами управления Разработка электронной торговой площадки интернет-магазина мебели Пчёлка

Разработка электронной торговой площадки интернет-магазина мебели Пчёлка Инновационные технологии в библиотечной деятельности реализованы в программном обеспечении “Библиотечное дело”

Инновационные технологии в библиотечной деятельности реализованы в программном обеспечении “Библиотечное дело” Аномалии модификации данных

Аномалии модификации данных Методика программирования сверлильных операций со смещением нуля (07)

Методика программирования сверлильных операций со смещением нуля (07) Классный час на тему: Информационная безопасность

Классный час на тему: Информационная безопасность Выражения на Object Pascal

Выражения на Object Pascal Работа со справочной системой и программой Commander в среде WINDOWS

Работа со справочной системой и программой Commander в среде WINDOWS 3. Java Persistence API. 5. Transaction Management

3. Java Persistence API. 5. Transaction Management Процессор и его основные характеристики

Процессор и его основные характеристики Древние системы счисления

Древние системы счисления Массивы. Одномерные, двумерные, трехмерные, многомерные массивы

Массивы. Одномерные, двумерные, трехмерные, многомерные массивы Система доставки из интернет-магазина

Система доставки из интернет-магазина ПK Центр Здоровья

ПK Центр Здоровья