Содержание

- 2. Основные определения Защита информации – это комплекс мероприятий, направленных на обеспечение информационной безопасности. Информационная безопасность –

- 3. - возможность за приемлемое время получить требуемую информационную услугу. Доступность

- 4. - актуальность и непротиворечивость информации, ее защищенность от разрушения и несанкционированного изменения. Целостность

- 5. - защита от несанкционированного доступа к информации. Конфиденциальность

- 6. Угроза – потенциальная возможность определенным образом нарушить информационную безопасность. Попытка реализации угрозы называется атакой, а тот,

- 7. Самыми частыми и самыми опасными с точки зрения размера ущерба являются непреднамеренные ошибки штатных пользователей. Угрозы

- 8. Повреждение или разрушение оборудования (в том числе носителей данных). Угрозы доступности

- 9. Программные атаки на доступность: SYN-наводнение. XSS-атака. DDoS-атака. Вредоносные программы (вирусы). Угрозы доступности

- 10. Кражи и подлоги. Дублирование данных. Внесение дополнительных сообщений. Нарушение целостности программ (внедрение вредоносного кода). Угрозы целостности

- 11. Раскрытие паролей. Перехват данных. Кража оборудования. Маскарад – выполнение действий под видом лица, обладающим полномочиями для

- 12. Безопасность зданий, где хранится информация. Контроль доступа. Разграничение доступа. Дублирование канала связи и создание резервных копий.

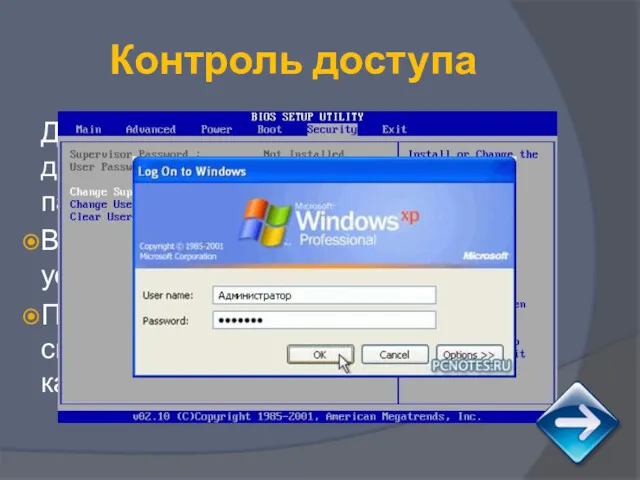

- 13. Для защиты от несанкционированного доступа к информации используются пароли: Вход по паролю может быть установлен в

- 14. От несанкционированного доступа может быть защищен каждый диск, папка или файл. Для них могут быть установлены

- 15. К ним относятся системы идентификации по: Отпечаткам пальцев. Характеристикам речи. Радужной оболочке глаз. Изображению лица. Геометрии

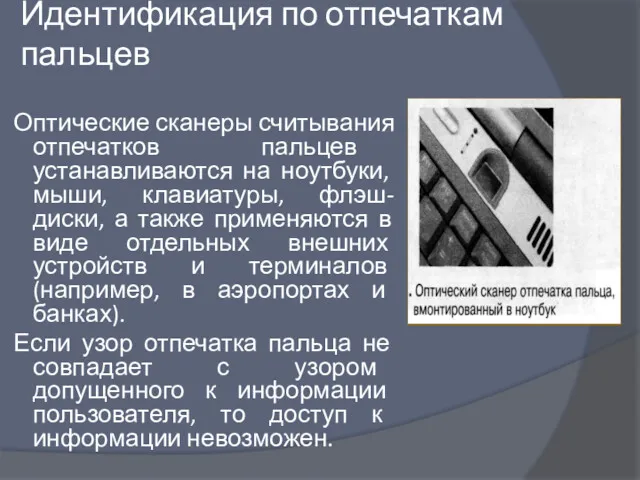

- 16. Идентификация по отпечаткам пальцев Оптические сканеры считывания отпечатков пальцев устанавливаются на ноутбуки, мыши, клавиатуры, флэш-диски, а

- 17. Идентификация по характеристикам речи Идентификация человека по голосу — один из традиционных способов распознавания, интерес к

- 18. Идентификация по радужной оболочке глаза Для идентификации по радужной оболочке глаза применяются специальные сканеры, подключенные к

- 19. Идентификация по изображению лица Для идентификации личности часто используются технологии распознавания по лицу. Распознавание человека происходит

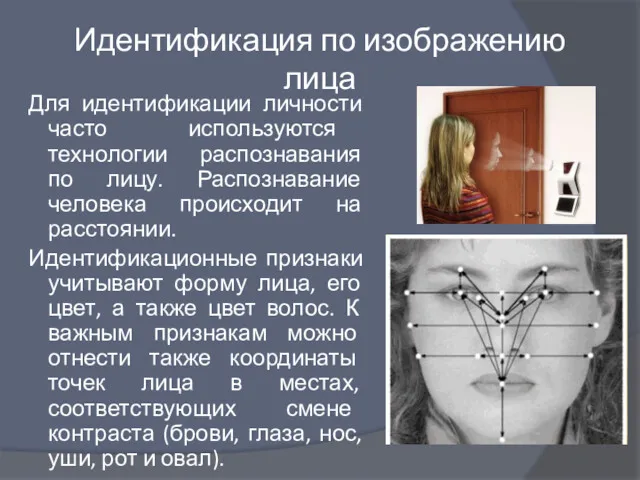

- 20. Идентификация по ладони руки В биометрике в целях идентификации используется простая геометрия руки — размеры и

- 21. Программный продукт SysUtils Device Manager Enterprise Edition обеспечивает разграничение доступа к устройствам хранения данных, использующим съемные

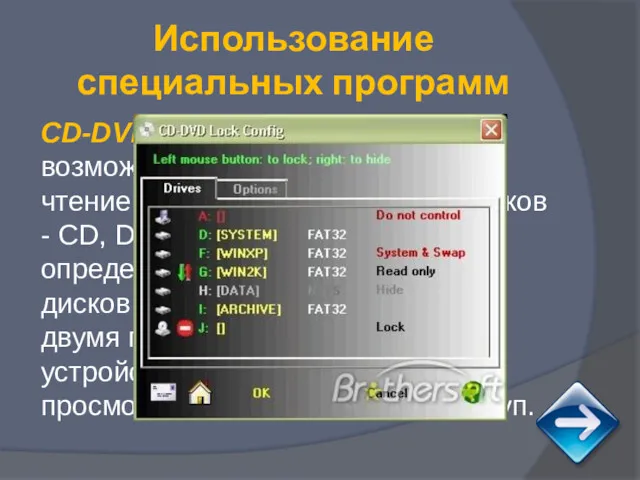

- 22. CD-DVD Lock - программа дает возможность запретить доступ на чтение или на запись съемных дисков -

- 23. Paragon Disk Wiper не допустит утечку значимой для Вас информации. С помощью неё Вы сможете безопасно

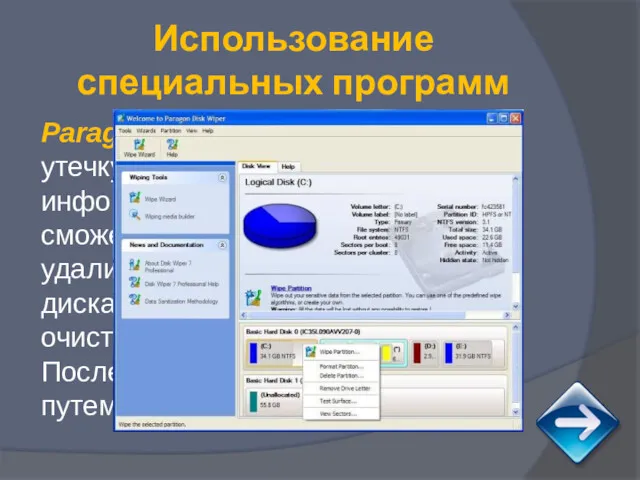

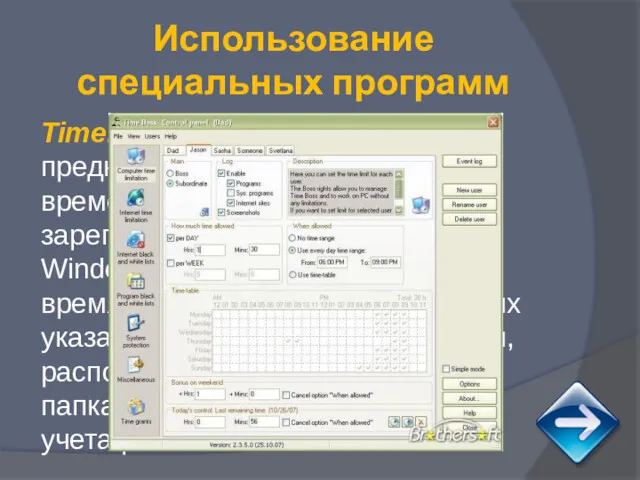

- 24. TimeBoss - программа предназначена для управления временем работы пользователей, зарегистрированных в системе Windows. Позволяет ограничивать время,

- 26. Скачать презентацию

QR- кодирование и его роль в системе распределения продукции

QR- кодирование и его роль в системе распределения продукции Уровни изоляции транзакций. Свойства транзакций

Уровни изоляции транзакций. Свойства транзакций Введение в специальность – компьютерные науки. (Лекция 1.5)

Введение в специальность – компьютерные науки. (Лекция 1.5) Типы, переменные, управляющие инструкции. (Тема 2.1)

Типы, переменные, управляющие инструкции. (Тема 2.1) Набор мини-игр Monday

Набор мини-игр Monday Интерактивная компьютерная графика. Системы координат

Интерактивная компьютерная графика. Системы координат Нормализация Алгоритм. Методические указания к выполнению курсовой работы по дисциплине РИЭАИС

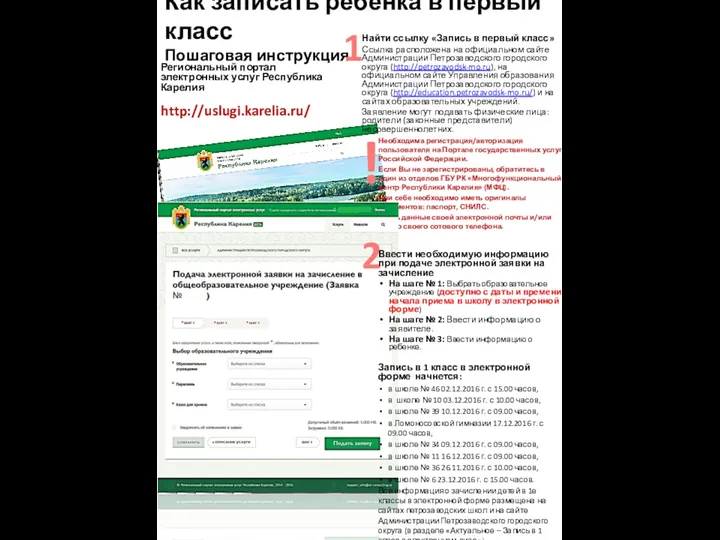

Нормализация Алгоритм. Методические указания к выполнению курсовой работы по дисциплине РИЭАИС Как записать ребенка в первый класс. Пошаговая инструкция

Как записать ребенка в первый класс. Пошаговая инструкция Правила работы с литературой

Правила работы с литературой Организация вычислений в электронных таблицах. Обработка числовой информации в электронных таблицах. Информатика. 9 класс

Организация вычислений в электронных таблицах. Обработка числовой информации в электронных таблицах. Информатика. 9 класс Создание Web-сайта. Структура Web-сайта

Создание Web-сайта. Структура Web-сайта Алгоритмы вокруг нас

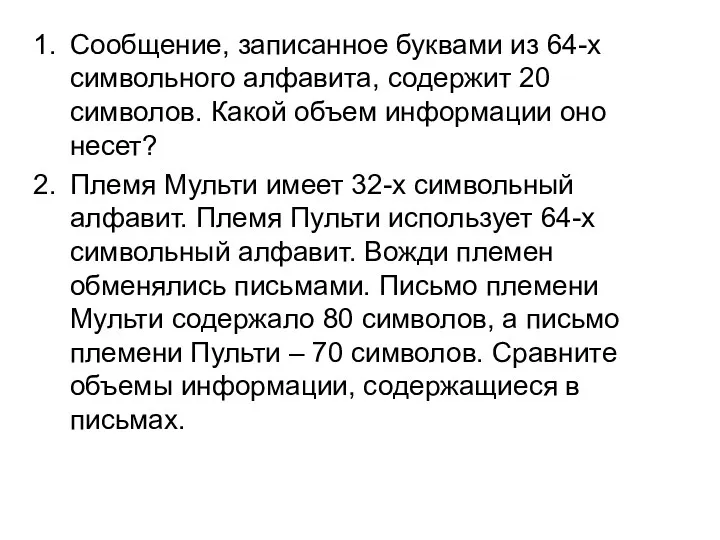

Алгоритмы вокруг нас Задачи по теме Алфавитный подход к определению количества информации

Задачи по теме Алфавитный подход к определению количества информации Влияние современных СМИ на молодёжь

Влияние современных СМИ на молодёжь Основы технологии ASP.Net Web Forms

Основы технологии ASP.Net Web Forms Регистрация страницы в социальной сети ВКонтакте

Регистрация страницы в социальной сети ВКонтакте Data snap RAD studio communication

Data snap RAD studio communication Система счисления

Система счисления Кодирование и декодирование информации

Кодирование и декодирование информации ЕГЭ информатика, задания А1 и А2

ЕГЭ информатика, задания А1 и А2 Внутрішній паралелізм. Лекція №8

Внутрішній паралелізм. Лекція №8 Самые распространённые неисправности персонального компьютера

Самые распространённые неисправности персонального компьютера Представление чисел в памяти компьютера. 10 класс

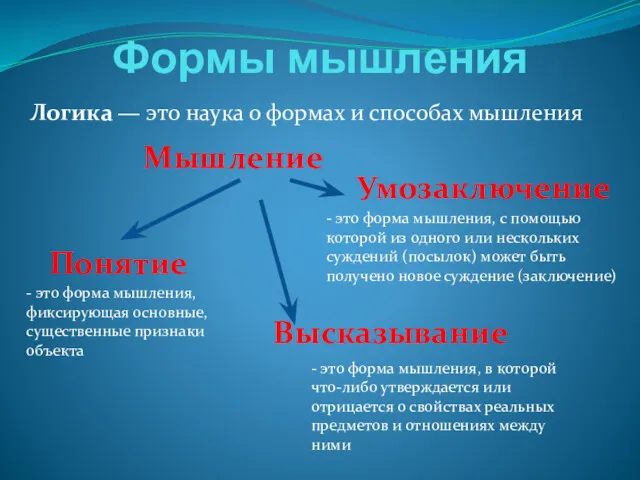

Представление чисел в памяти компьютера. 10 класс Формы мышления. Логика

Формы мышления. Логика Основы хранения, обработки и управления данными предприятия. Лекция 4

Основы хранения, обработки и управления данными предприятия. Лекция 4 Cybersecurity threats to P&C systems

Cybersecurity threats to P&C systems Развертка, разрез, фасад. Развертка: способы построения и редактирования

Развертка, разрез, фасад. Развертка: способы построения и редактирования Информационное моделирование как метод познания

Информационное моделирование как метод познания