Содержание

- 2. К методам и средствам организационной защиты информации относятся организационно-технические и организационно-правовые мероприятия, проводимые в процессе создания

- 3. Организационная защита

- 4. Основой проведения организационных мероприятий является использование и подготовка законодательных и нормативных документов в области информационной безопасности,

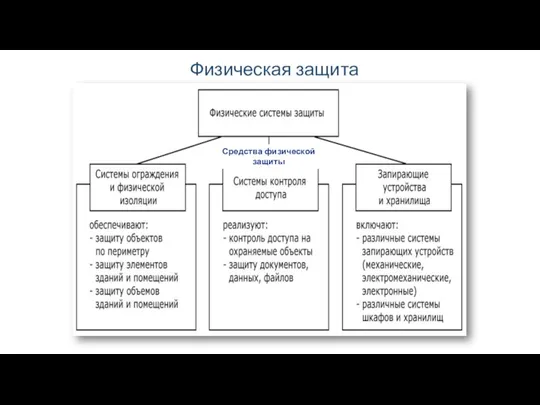

- 5. Физическая защита Средства физической защиты

- 6. Физические средства, включающие различные средства и сооружения, препятствующие физическому проникновению (или доступу) злоумышленников на объекты защиты

- 7. Физическая защита Примеры систем физической защиты Для охраны периметра: системы охранной и пожарной сигнализации; системы цифрового

- 8. В общем плане по физической природе и функциональному назначению все средства этой категории можно разделить на

- 9. Аппаратная защита Средства аппаратной защиты Решают на аппаратном уровне задачи: исследование технических средств на наличие возможных

- 10. Аппаратная защита Средства аппаратной защиты (продолжение) хранение реквизитов защиты (паролей, грифов, кодов, уровней секретности); измерение биометрических

- 11. Аппаратные средства – приборы, устройства, приспособления и другие технические решения, используемые в интересах защиты информации. В

- 12. хранение реквизитов защиты (паролей, грифов, кодов, уровней секретности); измерение биометрических данных (голоса, отпечатков); прерывание передачи информации;

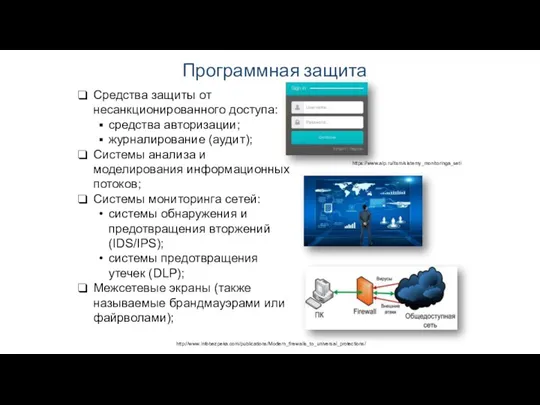

- 13. Программная защита https://www.alp.ru/itsm/sistemy_monitoringa_seti http://www.infobezpeka.com/publications/Modern_firewalls_to_universal_protections/ Средства защиты от несанкционированного доступа: средства авторизации; журналирование (аудит); Системы анализа и

- 14. Программная защита Анализаторы протоколов; Proxy-servers (proxy — доверенность, доверенное лицо); VPN (виртуальная частная сеть); Криптографические средства:

- 15. Программные средства, охватывающие специальные программы, программные комплексы и системы защиты информации в информационных системах различного назначения

- 16. Межсетевые экраны (также называемые брандмауэрами или файрволами). Между локальной и глобальной сетями создаются специальные промежуточные серверы,

- 17. Следует различать авторизацию и аутентификацию. Аутентификация - это проверка соответствия субъекта и того, за кого он

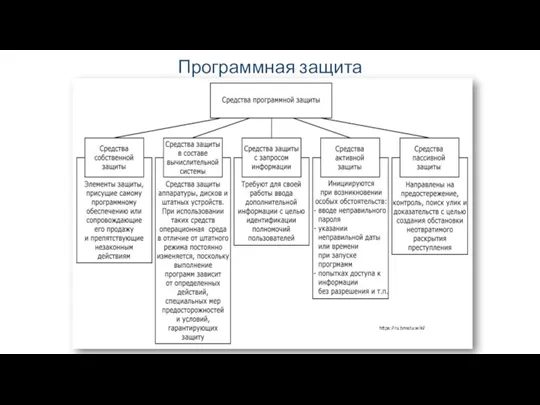

- 18. Программная защита https://ru.bmstu.wiki/

- 19. Программная защита https://ru.bmstu.wiki/

- 20. Криптографическая защита Криптографические средства – математические средства защиты информации, передаваемой по каналам связи, с использованием методов

- 21. Криптографическая защита – основана на шифровании сообщений. Хэширование - это метод криптозащиты, представляющий собой контрольное преобразование

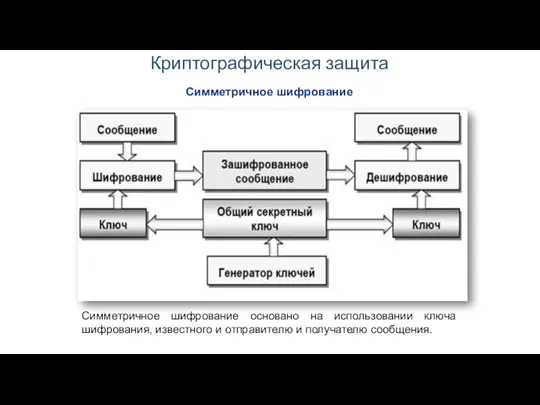

- 22. Симметричное шифрование использует один и тот же ключ как для зашифровывания, так и для дешифрования информации.

- 23. Поточное шифрование Применяется прежде всего тогда, когда информацию невозможно разбить на блоки, - скажем, есть некий

- 24. Криптографическая защита Симметричное шифрование Симметричное шифрование основано на использовании ключа шифрования, известного и отправителю и получателю

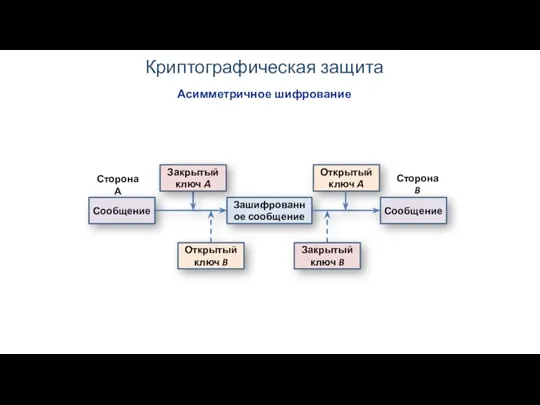

- 25. Криптографическая защита Асимметричное шифрование Сообщение Зашифрованное сообщение Закрытый ключ А Открытый ключ А Сообщение Сторона А

- 27. Скачать презентацию

QR- кодирование и его роль в системе распределения продукции

QR- кодирование и его роль в системе распределения продукции Уровни изоляции транзакций. Свойства транзакций

Уровни изоляции транзакций. Свойства транзакций Введение в специальность – компьютерные науки. (Лекция 1.5)

Введение в специальность – компьютерные науки. (Лекция 1.5) Типы, переменные, управляющие инструкции. (Тема 2.1)

Типы, переменные, управляющие инструкции. (Тема 2.1) Набор мини-игр Monday

Набор мини-игр Monday Интерактивная компьютерная графика. Системы координат

Интерактивная компьютерная графика. Системы координат Нормализация Алгоритм. Методические указания к выполнению курсовой работы по дисциплине РИЭАИС

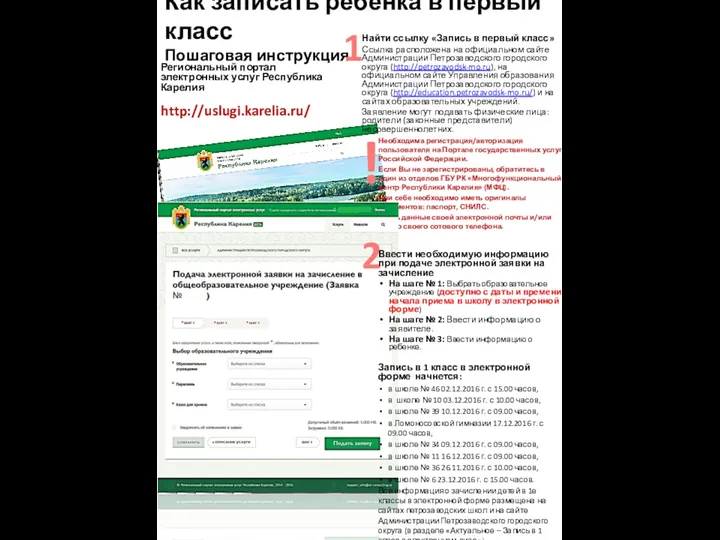

Нормализация Алгоритм. Методические указания к выполнению курсовой работы по дисциплине РИЭАИС Как записать ребенка в первый класс. Пошаговая инструкция

Как записать ребенка в первый класс. Пошаговая инструкция Правила работы с литературой

Правила работы с литературой Организация вычислений в электронных таблицах. Обработка числовой информации в электронных таблицах. Информатика. 9 класс

Организация вычислений в электронных таблицах. Обработка числовой информации в электронных таблицах. Информатика. 9 класс Создание Web-сайта. Структура Web-сайта

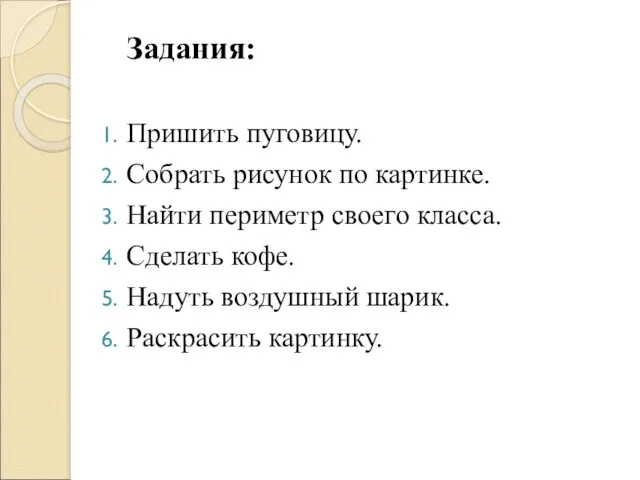

Создание Web-сайта. Структура Web-сайта Алгоритмы вокруг нас

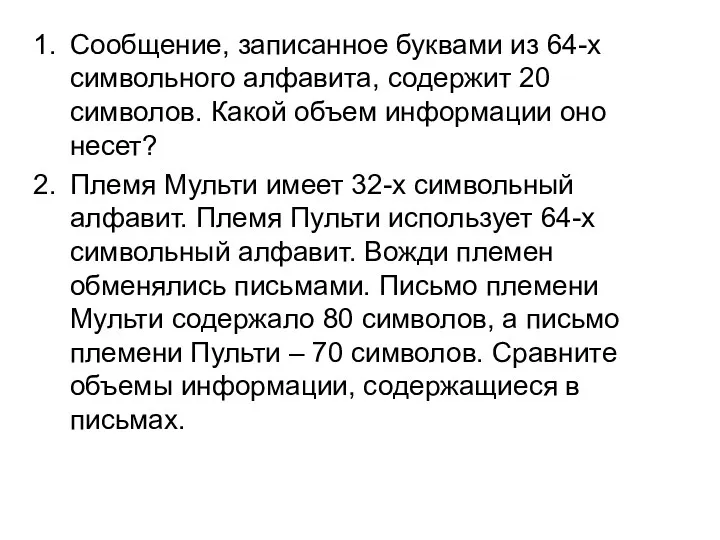

Алгоритмы вокруг нас Задачи по теме Алфавитный подход к определению количества информации

Задачи по теме Алфавитный подход к определению количества информации Влияние современных СМИ на молодёжь

Влияние современных СМИ на молодёжь Основы технологии ASP.Net Web Forms

Основы технологии ASP.Net Web Forms Регистрация страницы в социальной сети ВКонтакте

Регистрация страницы в социальной сети ВКонтакте Data snap RAD studio communication

Data snap RAD studio communication Система счисления

Система счисления Кодирование и декодирование информации

Кодирование и декодирование информации ЕГЭ информатика, задания А1 и А2

ЕГЭ информатика, задания А1 и А2 Внутрішній паралелізм. Лекція №8

Внутрішній паралелізм. Лекція №8 Самые распространённые неисправности персонального компьютера

Самые распространённые неисправности персонального компьютера Представление чисел в памяти компьютера. 10 класс

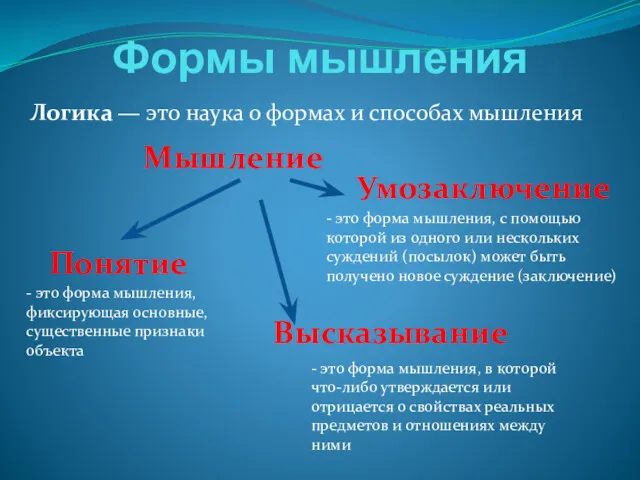

Представление чисел в памяти компьютера. 10 класс Формы мышления. Логика

Формы мышления. Логика Основы хранения, обработки и управления данными предприятия. Лекция 4

Основы хранения, обработки и управления данными предприятия. Лекция 4 Cybersecurity threats to P&C systems

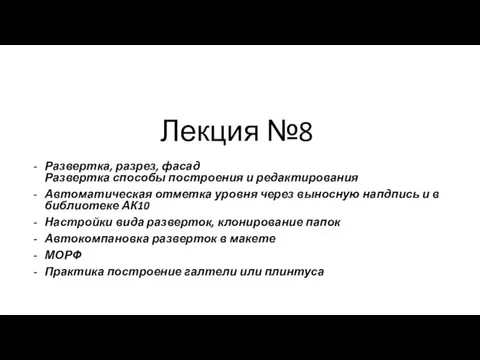

Cybersecurity threats to P&C systems Развертка, разрез, фасад. Развертка: способы построения и редактирования

Развертка, разрез, фасад. Развертка: способы построения и редактирования Информационное моделирование как метод познания

Информационное моделирование как метод познания